漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093779

漏洞标题:傲游浏览器某处持久型xss可调external接口安装任意插件

相关厂商:傲游

漏洞作者: 梧桐雨

提交时间:2015-01-24 23:57

修复时间:2015-04-24 23:58

公开时间:2015-04-24 23:58

漏洞类型:非授权访问/认证绕过

危害等级:中

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-24: 细节已通知厂商并且等待厂商处理中

2015-01-25: 厂商已经确认,细节仅向厂商公开

2015-03-21: 细节向核心白帽子及相关领域专家公开

2015-03-31: 细节向普通白帽子公开

2015-04-10: 细节向实习白帽子公开

2015-04-24: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

这一次不是新标签的问题了。

详细说明:

之前白帽子blast曾经发布过一个: WooYun: 傲游4.3.0.300提示安装任意插件暴露external接口

出现问题的是在http://i.maxthon.cn/,主要原因在于上次访问的地方,没有对访问的title进行过滤,导致可以写入一些html,当然,能写入html自然也就可以写入js了。

这里指的一些html 主要还是指script,因为在实际测试的过程中发现script 引入外部js没办法触发。只能通过<script>执行代码</script>才会显示出来:

如果引用外部js,则会提示:

怎么去触发他呢?

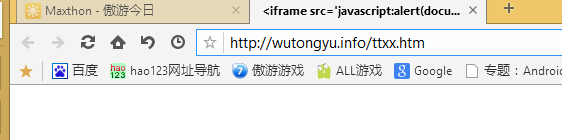

构造html代码如下:

<title><iframe src="javascript:alert(document.domain)"></iframe></title>

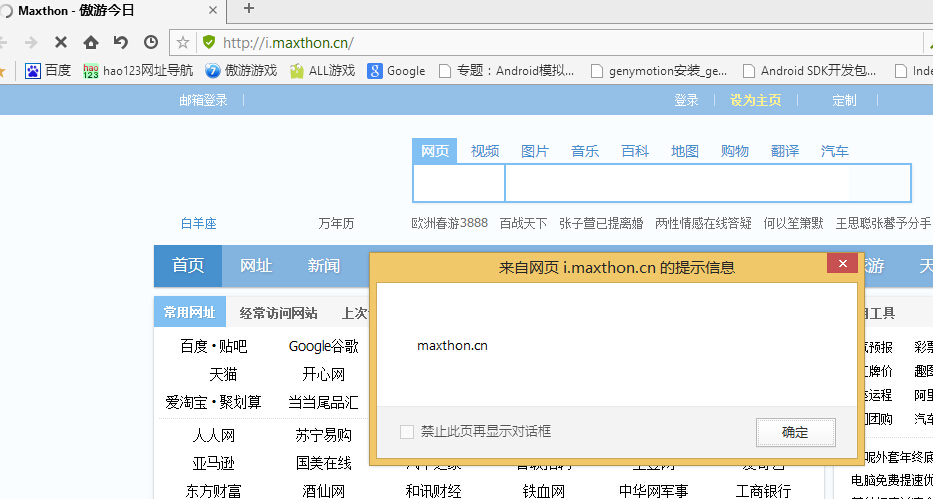

当用户访问了受到我们代码污染的网站之后,关闭浏览器,下次打开,因为不做特殊的设置的话,首先打开的页面依然是http://i.maxthon.cn/ 除非你设置别的页面为首页:)

这里我自己访问了我的代码,效果如下:

下一次用户再次打开浏览器的时候,结果如下:

额。直接就是特权域了。允许调用external.mxCall这么一个api,也就直接可以给用户安装任意插件了:

漏洞证明:

修复方案:

过滤http://i.maxthon.cn/ 域下的上次访问的xss,同时注意排查此类title做输出的地方。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-01-25 00:18

厂商回复:

确认, 傲游今日未过滤造成漏洞.

最新状态:

2015-01-28:已修复