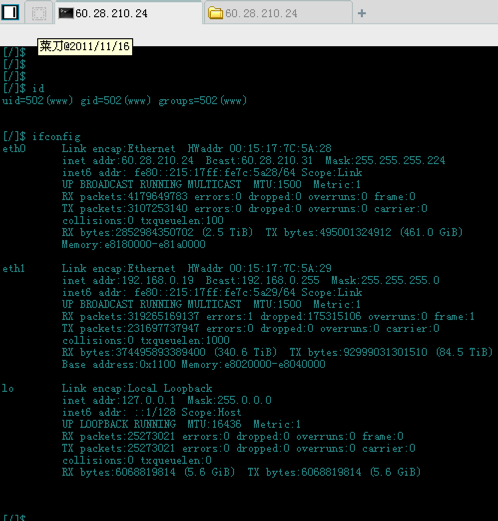

rsync未授权访问

可写

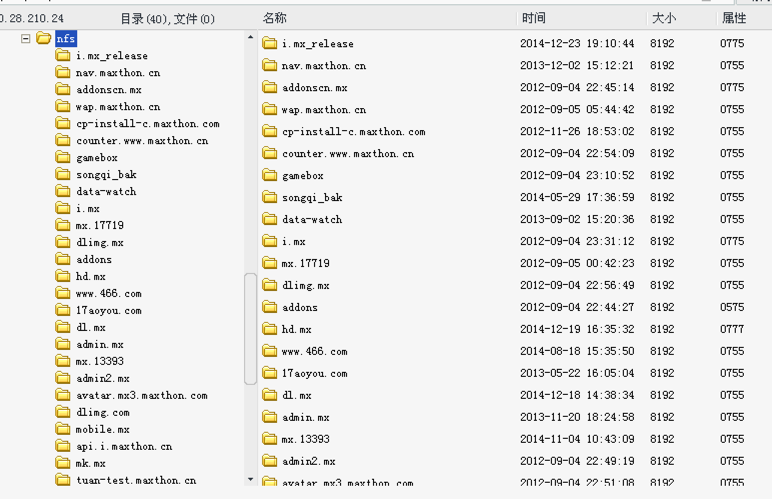

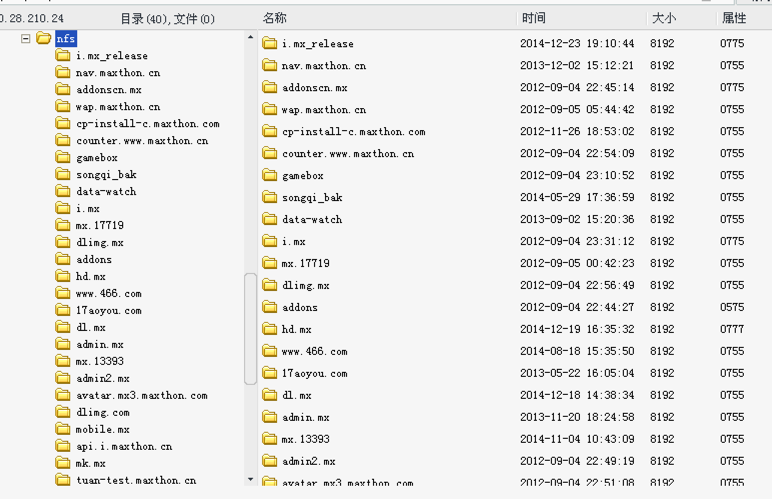

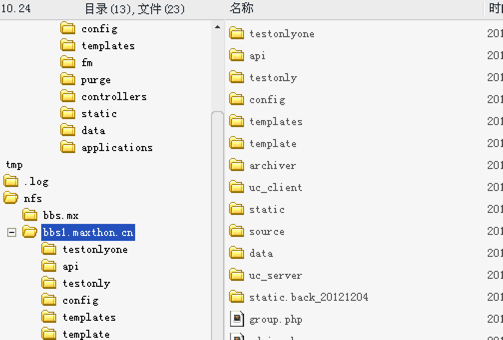

访问web发现不存在这些文件,根据i.mx猜测是i.maxthon.cn

ping i.maxthon.cn发现ip不对

果断绑定host到i.maxthon.cn 60.28.210.24

成功访问到本目录文件 getshell

分析发现

glusterfs#192.168.0.166:/other

504G 160G 320G 34% /mnt/nfs

nfs挂载目录

大量源码泄露

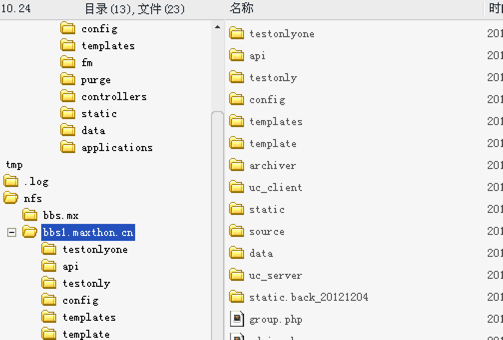

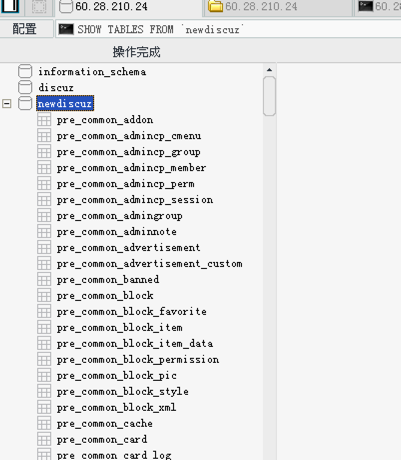

发现166下还有一个bbs目录

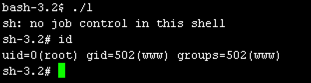

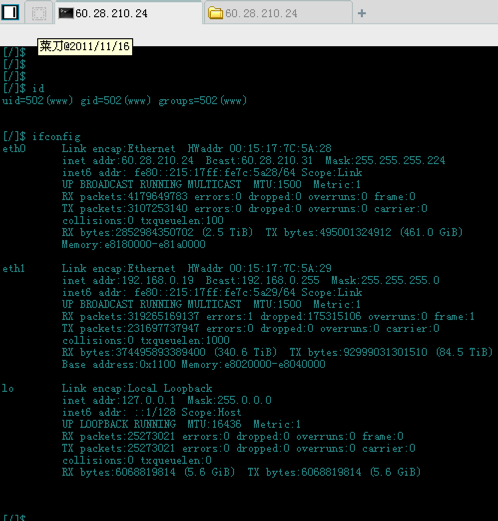

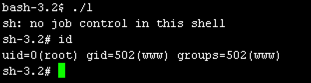

本机内核版本低 导致提权

nfs挂载

论坛成功挂载 bbs.maxthon.cn

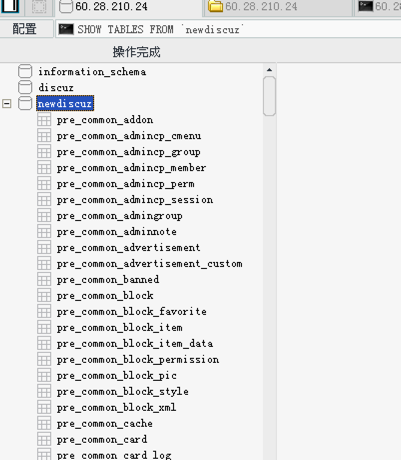

查看数据库配置 可连接

证明过程中发现管理员在看日志 停止测试 提交