漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169927

漏洞标题:联通任意用户通话记录查询/含呼入呼出手机号/经纬度/IMEI/手机型号等

相关厂商:中国联通研究院

漏洞作者: 杀器王子

提交时间:2016-01-14 19:48

修复时间:2016-02-27 11:49

公开时间:2016-02-27 11:49

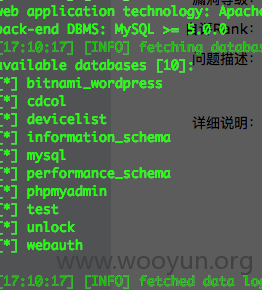

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-14: 细节已通知厂商并且等待厂商处理中

2016-01-18: 厂商已经确认,细节仅向厂商公开

2016-01-28: 细节向核心白帽子及相关领域专家公开

2016-02-07: 细节向普通白帽子公开

2016-02-17: 细节向实习白帽子公开

2016-02-27: 细节向公众公开

简要描述:

联通任意用户通话记录查询/含呼入呼出手机号/经纬度/IMEI/手机型号等

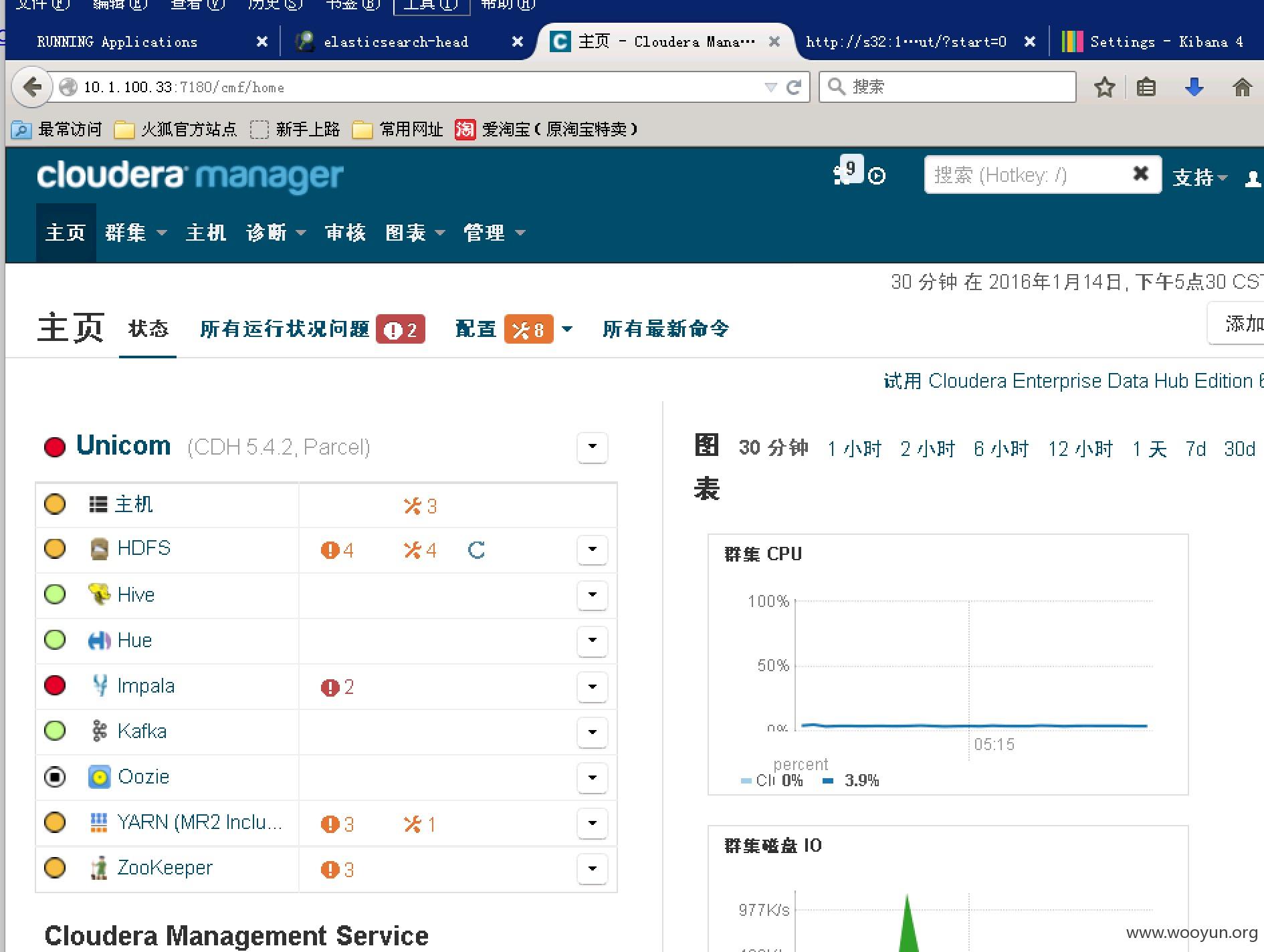

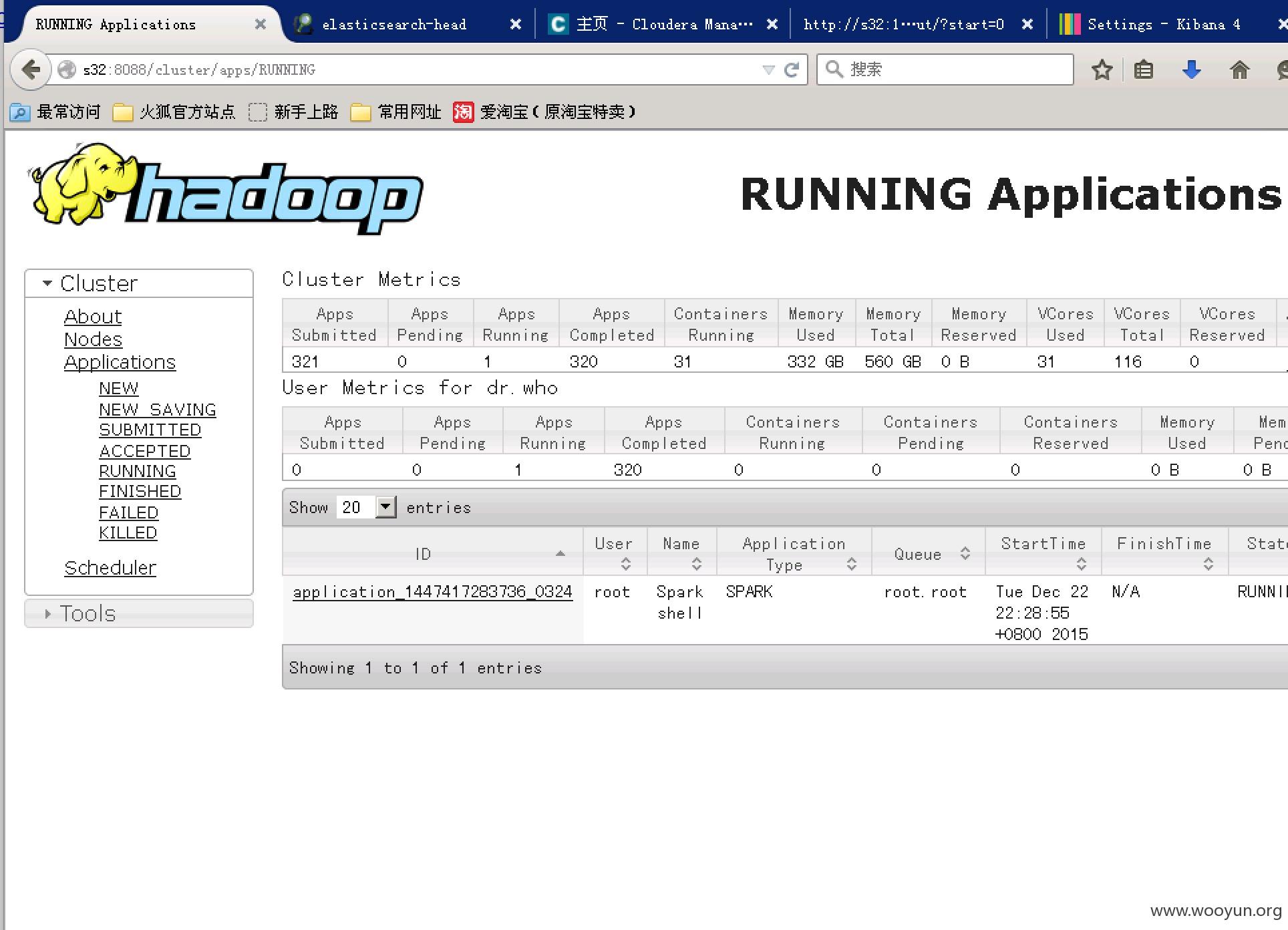

最终控制了管理员pc可控制整个服务器集群

(打卡激活核心了

详细说明:

漏洞证明:

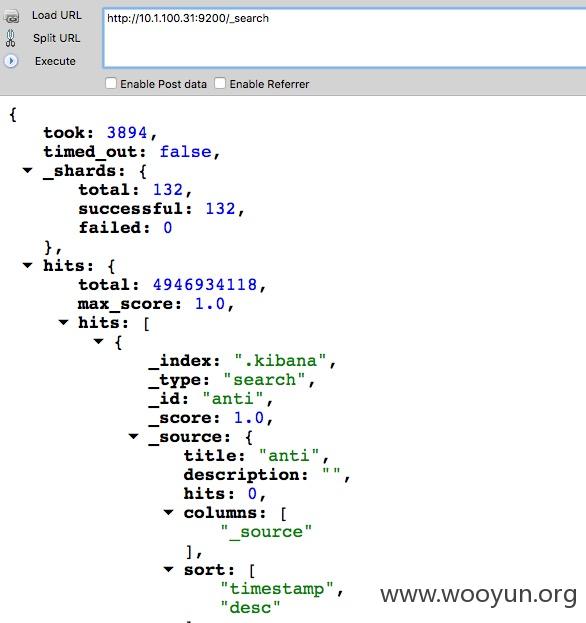

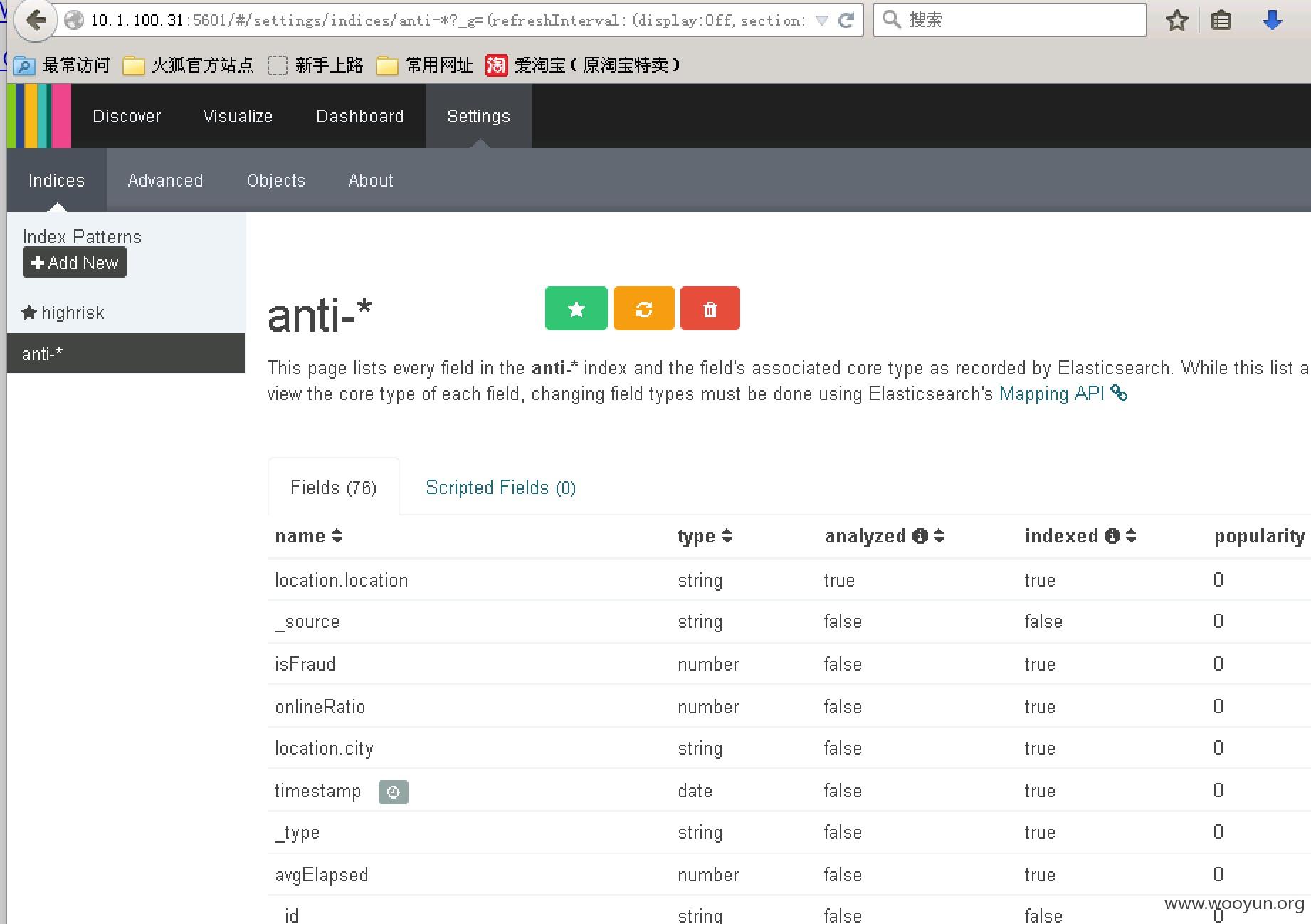

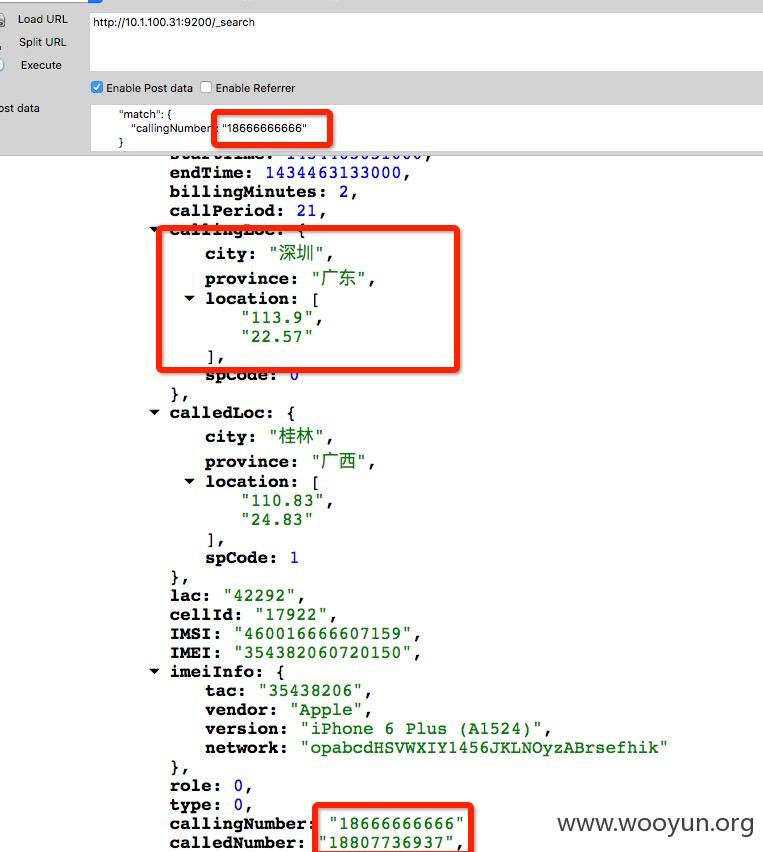

内网进行信息收集后发现一个es

49亿条记录

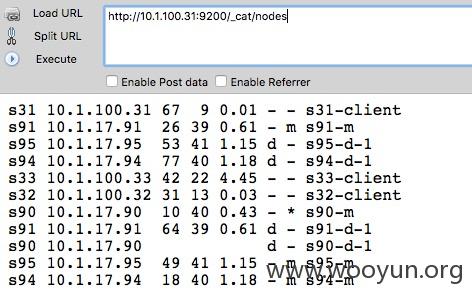

十几个节点

看看具体记录了什么

呼叫时间 主叫被叫的经纬度 手机号 imei 手机型号

简直黑科技

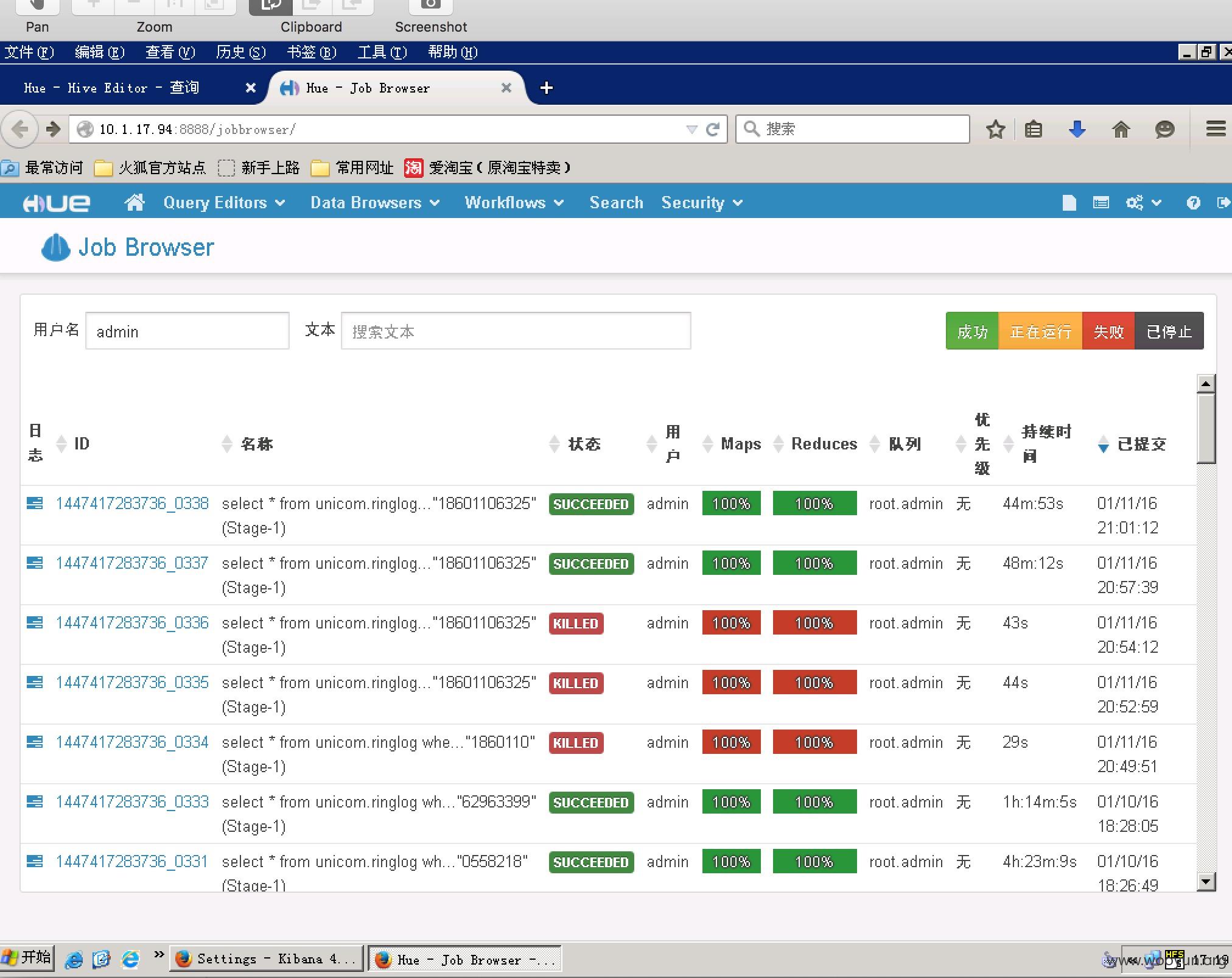

继续收集信息发现

**.**.**.**:8080/

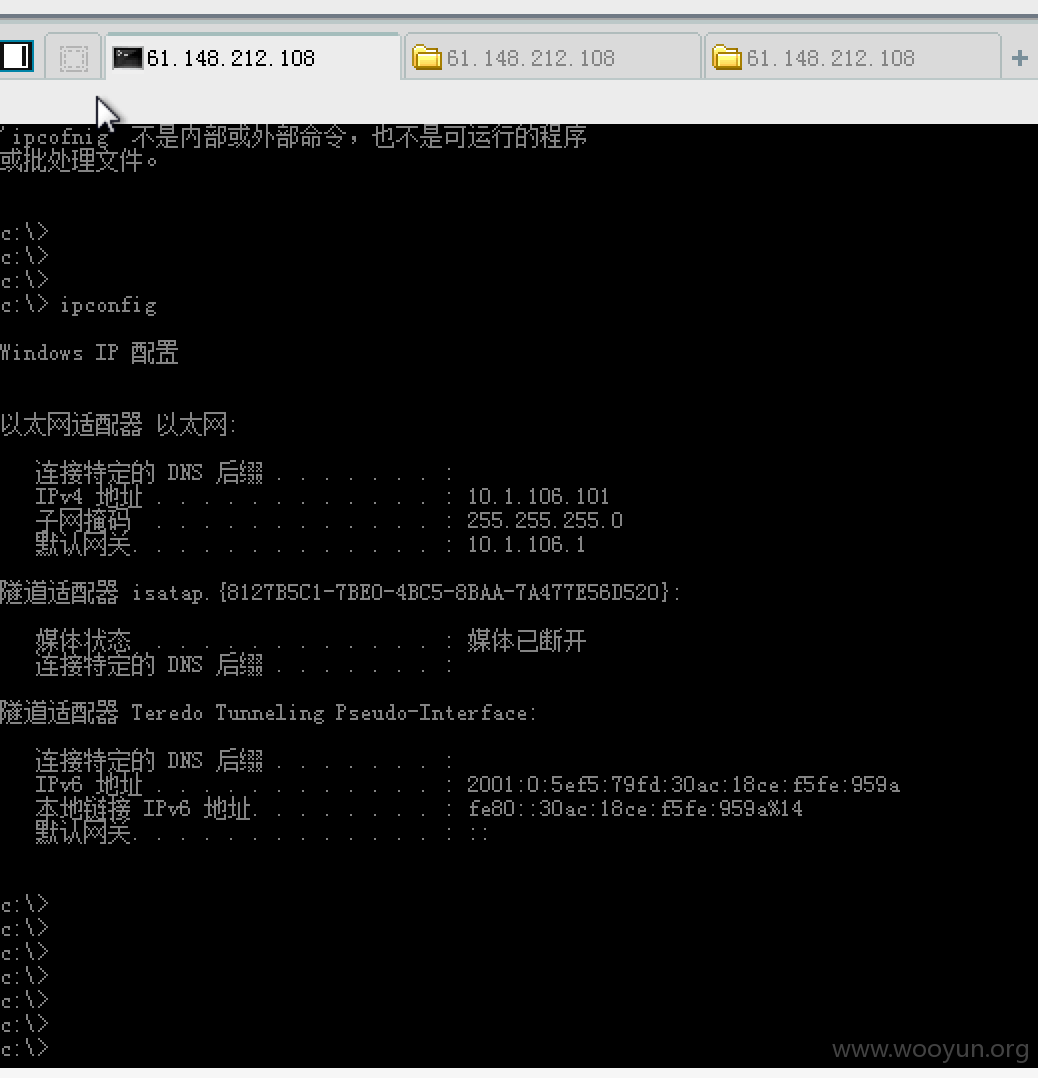

是一个HFS 用命令执行漏洞直接打下来

然后登陆服务器 发现集群、数据库各种管理后台

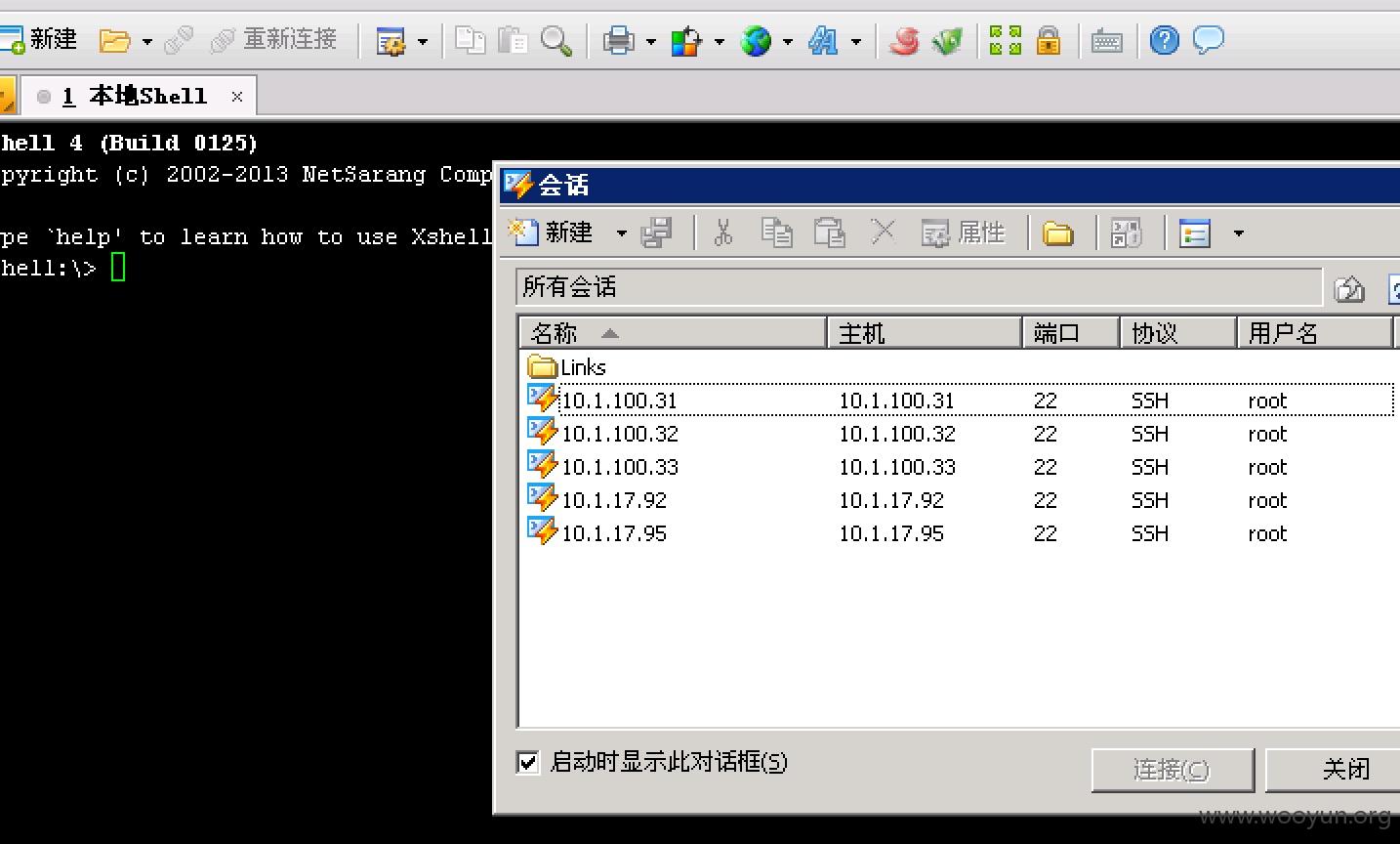

以及一个可爱的xshell

看看18666666666这个土豪在哪

修复方案:

加固外网环境

版权声明:转载请注明来源 杀器王子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2016-01-18 18:47

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国联通集团公司通报,由其后续协调网站管理部门处置。

最新状态:

暂无