漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091607

漏洞标题:傲游云浏览器可被中间人攻击

相关厂商:傲游

漏洞作者: MITM

提交时间:2015-01-19 10:43

修复时间:2015-04-20 14:22

公开时间:2015-04-20 14:22

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-19: 细节已通知厂商并且等待厂商处理中

2015-01-19: 厂商已经确认,细节仅向厂商公开

2015-01-22: 细节向第三方安全合作伙伴开放

2015-03-15: 细节向核心白帽子及相关领域专家公开

2015-03-25: 细节向普通白帽子公开

2015-04-04: 细节向实习白帽子公开

2015-04-20: 细节向公众公开

简要描述:

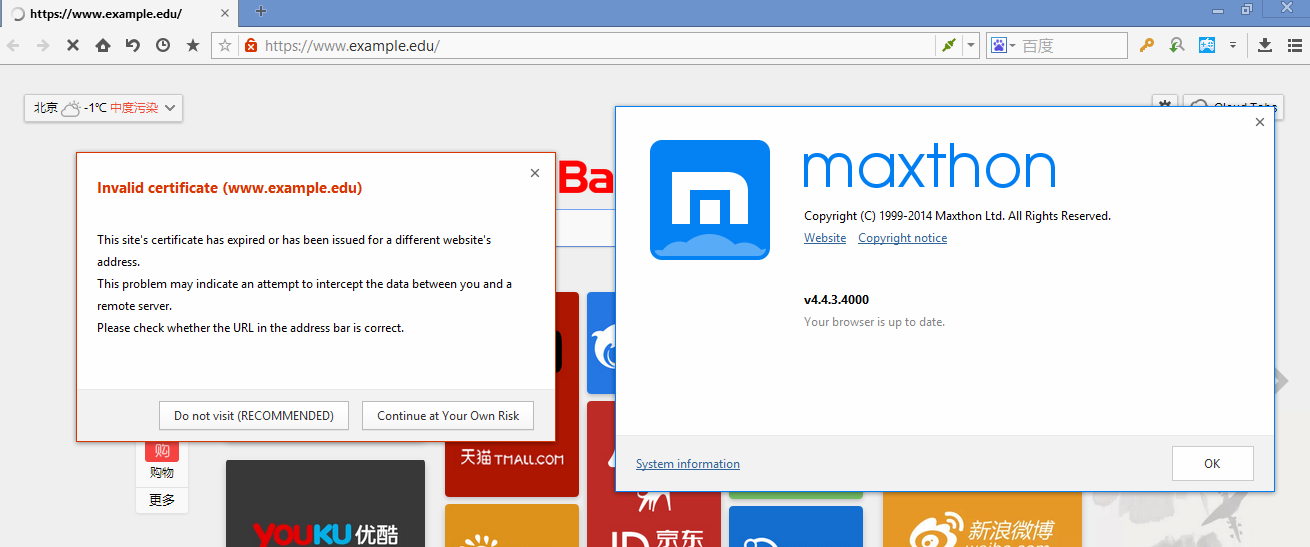

昨天发了一个百度的中间人漏洞,今天一测其他浏览器,发现傲游(maxthon 4.4.3.4000)也有一样问题。还测了QQ浏览器,没有这个漏洞。

详细说明:

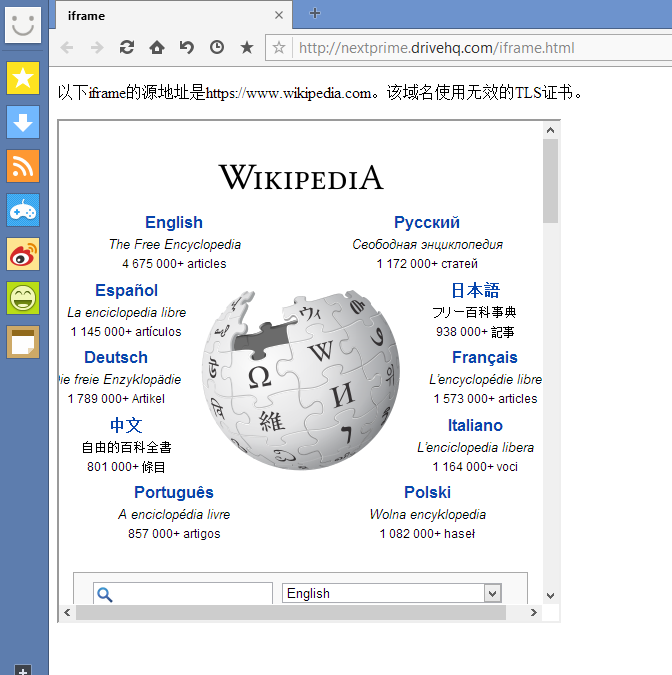

一句话来说:虽然傲游云浏览器会对直接访问的网站校验TLS证书,但是对于页面引用资源(如img、script、iframe等)发起的HTTPS链接,不校验TLS证书是否有效。

直接访问:

使用iframe,测试地址:http://nextprime.drivehq.com/iframe.html

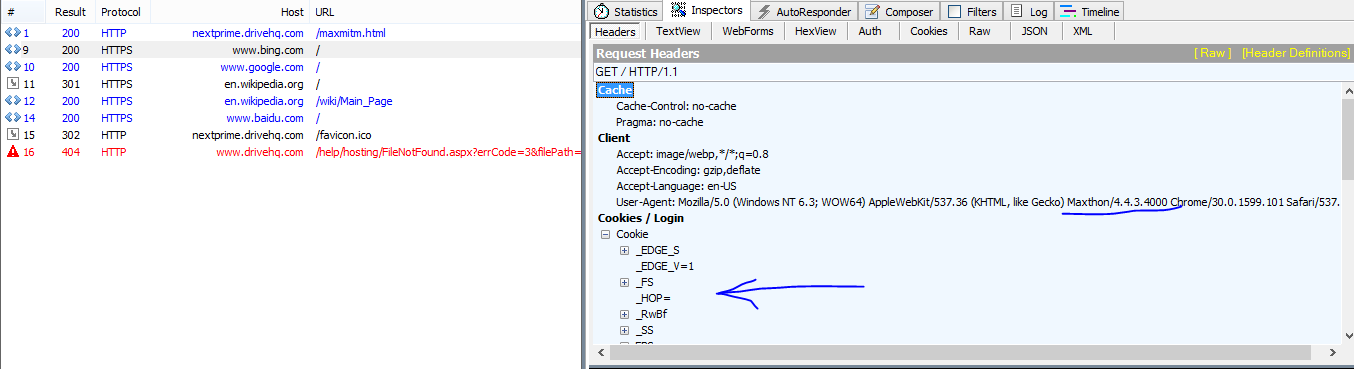

于是中间人可利用在任意页插入图片(img)来窃取HTTPS网站的cookie。方法如下:

1、在公共区域建立免费Wi-Fi热点,诱使人们连接。

2、连接后跳转到“认证页”。用User-Agent判断是否为傲游云浏览器,如果是,用以下页面迫使用户对你感兴趣的HTTPS网站发起链接,同时用自己自签名证书进行中间人攻击,拿到cookie。傲游浏览器不会有任何警告。

漏洞证明:

打开Fiddler,打开解密HTTPS(不装Fiddler根证书),然后使用遨游云浏览器打开在线测试地址:http://nextprime.drivehq.com/maxmitm.html。之后,就能在Fiddler中看到HTTPS网站的cookie。

修复方案:

完善TLS证书校验。

版权声明:转载请注明来源 MITM@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-01-19 14:56

厂商回复:

证书校验不完善造成.

最新状态:

暂无