漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036731

漏洞标题:疑似新网互联官方dns服务器被日,利用泛域名推广告

相关厂商:北京新网互联科技有限公司

漏洞作者: iceyes

提交时间:2013-09-11 02:31

修复时间:2013-10-26 02:31

公开时间:2013-10-26 02:31

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-11: 细节已通知厂商并且等待厂商处理中

2013-09-11: 厂商已经确认,细节仅向厂商公开

2013-09-21: 细节向核心白帽子及相关领域专家公开

2013-10-01: 细节向普通白帽子公开

2013-10-11: 细节向实习白帽子公开

2013-10-26: 细节向公众公开

简要描述:

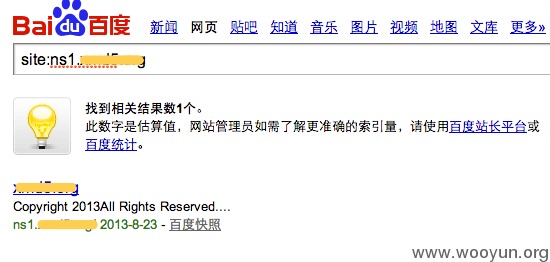

新网互联多个dns服务器(dns1.dns.com.cn等)疑似被黑客控制,利用泛域名推广广告。 所有新网互联注册的域名并通过新网互联提供的域名的解析,默认都开启了泛域名解析,并指向一个美国地址69.46.84.54。 前段时间某客户网站域名被利用做成六合彩等,这次又出现了这个问题,影响到了我的网站的访问和收录。请新网互联给个解释,这个是到底是黑客入侵还是你们自己搞的鬼。

详细说明:

没什么可说的,需要新网互联给个官方正面的解释。

漏洞证明:

修复方案:

主要是管理问题,涉及千万域名和网站,请做深刻检查,为何这么久没有发现。

版权声明:转载请注明来源 iceyes@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-09-11 16:14

厂商回复:

这个是最新尝试的一项业务,无解析域名记录纠错停放,提供有绕过去的方案,避免纠错。

最新状态:

暂无