漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107997

漏洞标题:联想某品牌“服务与支持”的某在线控件远程命令执行

相关厂商:联想

漏洞作者: 路人甲

提交时间:2015-04-15 00:10

修复时间:2015-07-14 09:48

公开时间:2015-07-14 09:48

漏洞类型:远程代码执行

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-15: 细节已通知厂商并且等待厂商处理中

2015-04-15: 厂商已经确认,细节仅向厂商公开

2015-04-18: 细节向第三方安全合作伙伴开放

2015-06-09: 细节向核心白帽子及相关领域专家公开

2015-06-19: 细节向普通白帽子公开

2015-06-29: 细节向实习白帽子公开

2015-07-14: 细节向公众公开

简要描述:

...

详细说明:

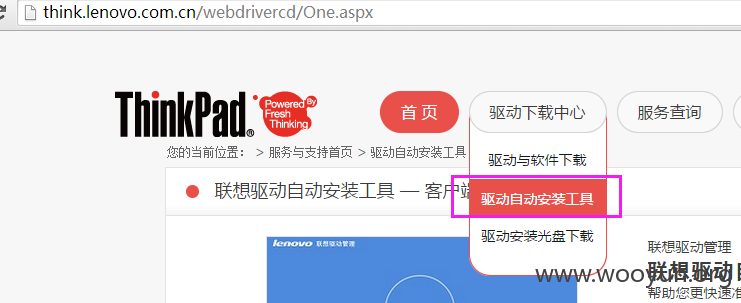

Thinkpad的驱动在线安装控件。

安装后,系统会安装一些ActiveX控件。

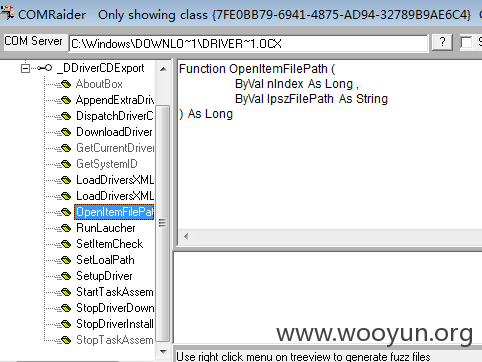

通过对http://think.lenovo.com.cn/webdrivercd/four.aspx?sn=428223CR9HFL87里的JS代码进行分析,摸清楚activex这些函数的用法后,可知结合该控件所提供的AppendExtraDriver、DownloadDriver、GetCurrentDriverPath以及OpenItemFilePath函数可以导致远程命令执行。

具体的利用代码(本地测试代码)见“测试代码部分”

代码工作流程如下:

1. 利用AppendExtraDriver追加一个驱动,驱动编号为0,驱动程序的路径为我们自己编写的 1.js文件。

2. 然后利用DownloadDriver函数来下载编号为0的驱动,驱动会下载至本地目录中。

3. 利用GetCurrentDriverPath函数获取驱动下载的目录,找到1.js所在的路径。

4. 利用OpenItemFilePath函数执行1.js

5. 1.js 内容为:

这里为了演示,仅执行calc.exe,实则可以执行任意命令。

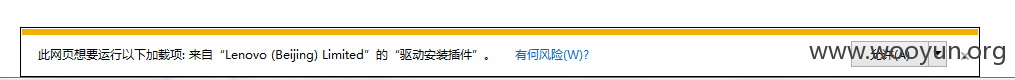

此外,默认情况下,对于一个联想的用户,并且使用过该控件的情况下, IE会允许该用户在lenovo.com.cn下调用该控件(因为用户之前为了正常使用,会允许lenovo.com.cn),

而我们如果在自己的“域名”下执行上面的代码,则会出现以下提示:

为了避免需要让用户去“点”才能执行,可以找一个联想域下的XSS来避开这个限制。

漏洞证明:

OS: WIN7 / XP

Browser: IE

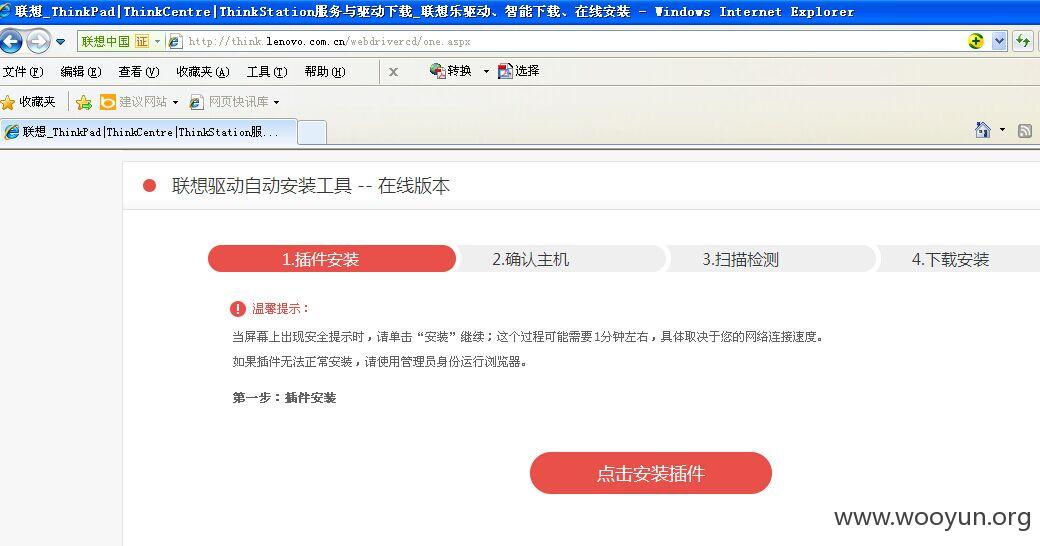

首先安装上该控件。

安装成功后,需要让浏览器允许在 lenovo.com.cn域下启用该控件(正常用户为了使用该驱动,一定是会启用的)

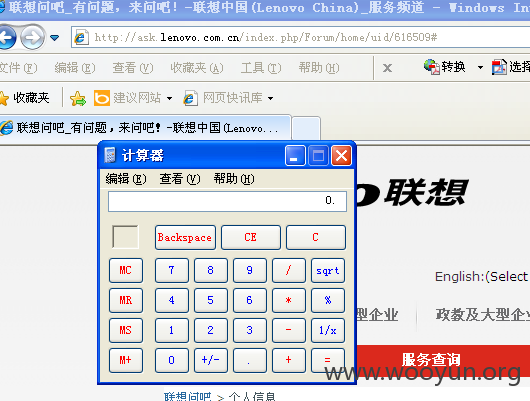

接着访问我所提供的漏洞利用页面(http://biolog.sinaapp.com/lenovo.htm),等页面跳转至联想的XSS页面后,稍等片刻,即可看到计算器弹出来啦。

XP:

WIN7:

修复方案:

1. 对于AppendExtraDriver中追加的驱动程序,其下载URL应该给予白名单限制。

2. 限制可以使用该控件的域名范围,例如:只允许think.lenovo.com.cn域下才能调用此activex控件的相关函数。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-04-15 09:47

厂商回复:

感谢您对联想安全工作的支持

最新状态:

暂无