漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-062670

漏洞标题:易名中国论坛XSS漏洞可无限刷玉米(等值RMB)

相关厂商:易名中国

漏洞作者: rqndx

提交时间:2014-05-28 18:59

修复时间:2014-05-29 14:42

公开时间:2014-05-29 14:42

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-28: 细节已通知厂商并且等待厂商处理中

2014-05-29: 厂商已经确认,细节仅向厂商公开

2014-05-29: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

易名中国论坛XSS漏洞可无限刷玉米(等值RMB)

详细说明:

易名论坛DISCUZ X3程序,前段时间论坛爆出XSS漏洞,今天正好逛论坛就试了下,然后有了下面的刷玉米(积分)。

随便找个帖子回复,然后插入连接,为了方便后面的刷分 尽量找回复N多页的帖子,插入代码

这里我插入的是自动购买主题的JS代码:

这样浏览这个帖子就会自动购买主题ID为869290的主题(主题设置收费),

然后选择热门帖子跟帖 插入另外一个

代码:

然后不知不觉中主题被不断购买。。。

漏洞证明:

修复方案:

抓紧修复吧。。。

版权声明:转载请注明来源 rqndx@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2014-05-29 14:41

厂商回复:

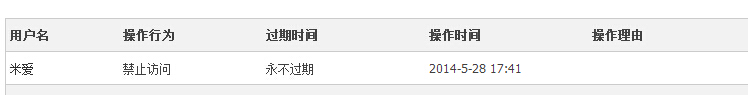

非常感谢rqndx,这个漏洞源于discuz程序原始漏洞导致的,目前已打补丁,论坛有专人管理运营,这种刷分方式不会有造成太大的或大面积的危害,在未发现漏洞时我们自己的监控系统也已发现刷分行为并且马上对账号禁访。

最新状态:

2014-05-29:非常感谢rqndx,这个漏洞源于discuz程序原始漏洞导致的,目前已打补丁,论坛有专人管理运营,这种刷分方式不会有造成太大的或大面积的危害,在未发现漏洞时我们自己的监控系统也已发现刷分行为并且马上对账号禁访。