漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024077

漏洞标题:SafeSign加密组件 Dll Hijacking(某行网银引入)

相关厂商:SafeSign

漏洞作者: 麦田的怪

提交时间:2013-05-19 11:26

修复时间:2013-08-17 11:26

公开时间:2013-08-17 11:26

漏洞类型:远程代码执行

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-19: 细节已通知厂商并且等待厂商处理中

2013-05-24: 厂商已经确认,细节仅向厂商公开

2013-05-27: 细节向第三方安全合作伙伴开放

2013-07-18: 细节向核心白帽子及相关领域专家公开

2013-07-28: 细节向普通白帽子公开

2013-08-07: 细节向实习白帽子公开

2013-08-17: 细节向公众公开

简要描述:

手头有个某商银行的网银,用的是捷德的UKEY,捷德的UKEY使用了国外SafeSign的加密组件,这个组件存在dll hijacking。

详细说明:

手头有个某商银行的网银,用的是捷德的UKEY,捷德的UKEY使用了国外SafeSign的加密组件。

这个组件注册到系统中后,会在数字证书验证时被调用到。

组件会加载一个叫做aetcmgr的DLL,但是这个DLL并未被安装到系统中,而且调用时未指定全路径。因此会照成一个dll hijacking。

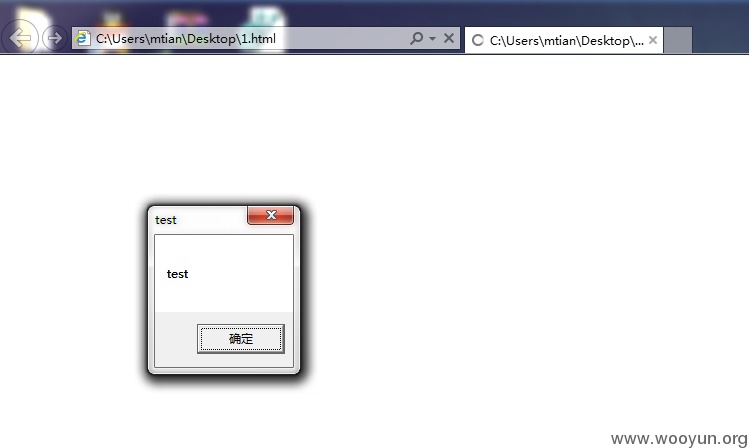

比如我把一个会打开https的网址的网页和一个空的aetcmgr.dll发给另外一个人的话,如果那人装了工行的网银,IE就会在打开网页时加载aetcmgr.dll。

测试网页如下如下,XXX请替换为任意一个https的网址:

<head>

<meta http-equiv="refresh" content="0;url=https://XXXX">

</html>

aetcmgr.dll 在DLLMAIN中弹了一个MSGBOX。

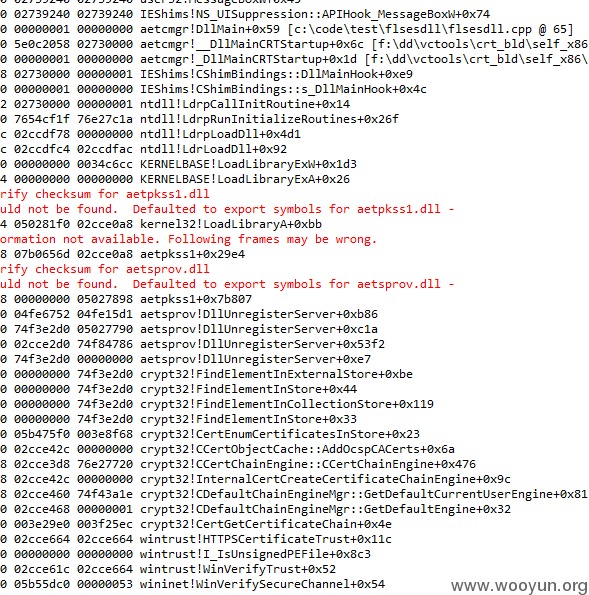

IE的调用栈如下

因为这个组件是注册到系统中的,所以这个漏洞可大可小,会影响到很多验证数字证书的程序,在我系统上的就有IE、阿里旺旺、盛大的云梯等会尝试加载这个DLL,当然,如何利用就要考虑下了。

ps 工行这种大户,估计不会理我这种小漏洞,而且这个漏洞是倒了好把手,从safesign到捷德又到工行,好囧。

漏洞证明:

修复方案:

加载DLL时使用全路径

版权声明:转载请注明来源 麦田的怪@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-05-24 00:03

厂商回复:

最新状态:

暂无