漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0170006

漏洞标题:美团网多处CSRF

相关厂商:美团网

漏洞作者: Power

提交时间:2016-01-18 16:06

修复时间:2016-03-04 13:27

公开时间:2016-03-04 13:27

漏洞类型:CSRF

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-18: 细节已通知厂商并且等待厂商处理中

2016-01-19: 厂商已经确认,细节仅向厂商公开

2016-01-29: 细节向核心白帽子及相关领域专家公开

2016-02-08: 细节向普通白帽子公开

2016-02-18: 细节向实习白帽子公开

2016-03-04: 细节向公众公开

简要描述:

CSRF

详细说明:

美团在主站www.meituan.com 中使用X-Requested-With(XHR不能跨域发送数据包时自动带入此头部)防止CSRF,Form提交数据的时候不能够构造此头部,但是XHR发包的时候会自动携带此头部。

在i.meituan.com中虽然也会存在这个header 头部,但是删除之后依然可以进行正常数据包提交导致i.meituan.com中几乎所有的功能点都会存在CSRF漏洞。

比如 收藏功能,订单取消功能(需要知道订单id)等等

下面举例地址添加功能,收下抓一个正常的添加地址的包

可以看到其中还添加了Origin头部,但是没啥卵用。

测试POC如下

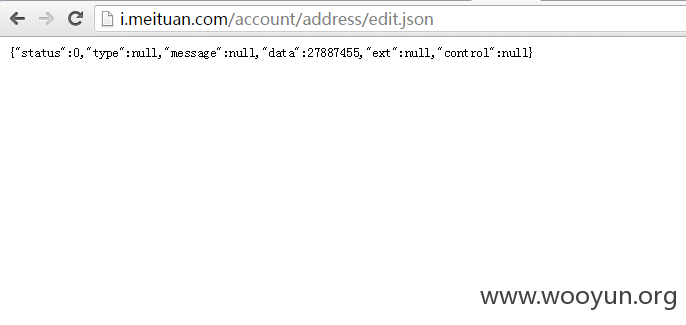

POC访问之后如下图

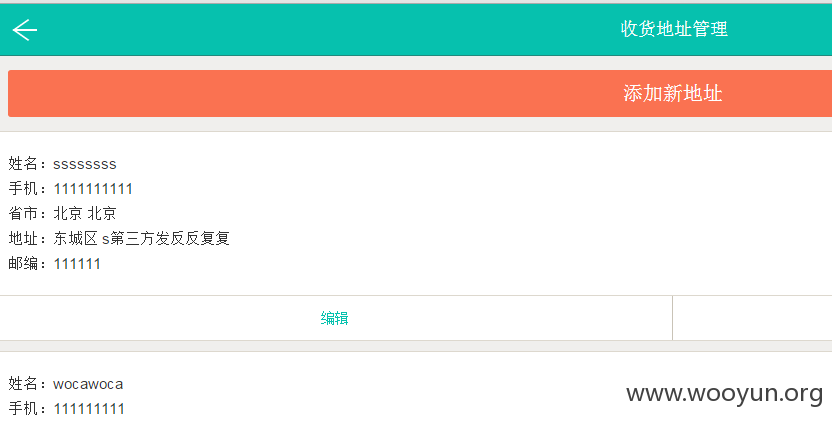

查看地址管理中多出收货地址

其它功能点还有很多,我就不一一测试了。

漏洞证明:

修复方案:

Origin 头部 或者 X-Requested-With: XMLHttpRequest

版权声明:转载请注明来源 Power@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2016-01-19 15:39

厂商回复:

非常感谢您对美团安全的关注。如有问题,欢迎反馈

最新状态:

暂无