漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017227

漏洞标题:新毒霸“悟空”SP1.5绕过自保+本地权限提升漏洞

相关厂商:金山毒霸

漏洞作者: wxd

提交时间:2013-01-15 12:46

修复时间:2013-02-28 14:40

公开时间:2013-02-28 14:40

漏洞类型:权限提升

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-15: 细节已通知厂商并且等待厂商处理中

2013-01-15: 厂商已经确认,细节仅向厂商公开

2013-02-28: 厂商提前公开漏洞,细节向公众公开

简要描述:

新毒霸“悟空”SP1.5对软件自身操作文件无限制,导致普通用户可以通过替换系统服务程序实现本地权限提升。

详细说明:

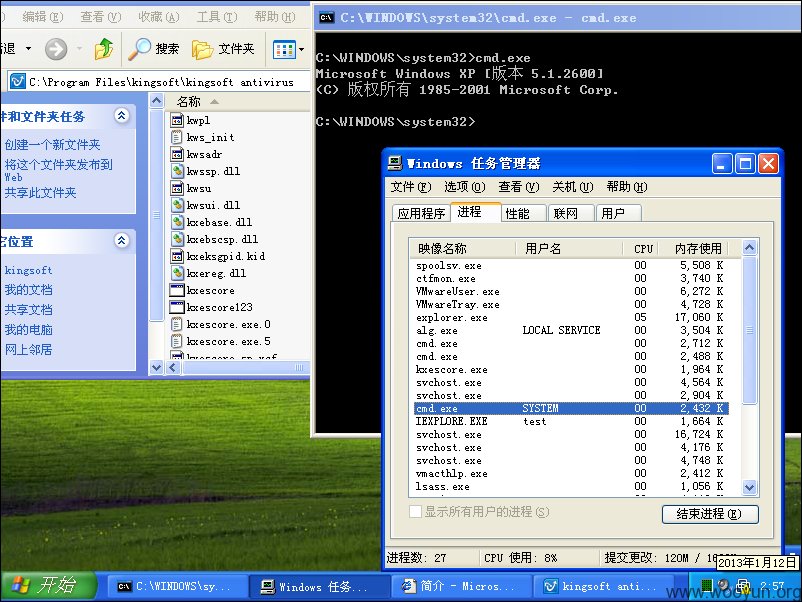

1.突破自我保护是通过毒霸自身进程操作实现的,位置是在设置--上网保护--添加浏览器

2.核心服务程序是kxescore.exe,它是以系统服务启动的,所以权限够高,替换的目标也是它,在添加浏览器窗口中把它改名,这里改成的是kxescore123.exe

3.然后通过复制粘贴的方式把我们自己写的程序放进去,因为屏蔽了鼠标右键,所以按ctrl+V就可以把这个程序粘贴进去了,因为是系统服务程序,所以自己写的程序也要求是系统服务程序,替换的程序执行的操作是执行获取一个cmdshell

4.重启,进入后就会获取system权限的cmdshell

漏洞证明:

修复方案:

版权声明:转载请注明来源 wxd@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2013-01-15 13:44

厂商回复:

谢谢

最新状态:

2013-01-15:已经修复了

2013-02-28:已经修复了,所以提前公开