漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033087

漏洞标题:拿下某酒品电商服务器巨量用户信息及订单信息泄露

相关厂商:huijiuwang.com

漏洞作者: nauscript

提交时间:2013-08-02 13:59

修复时间:2013-09-16 14:00

公开时间:2013-09-16 14:00

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-02: 细节已通知厂商并且等待厂商处理中

2013-08-02: 厂商已经确认,细节仅向厂商公开

2013-08-12: 细节向核心白帽子及相关领域专家公开

2013-08-22: 细节向普通白帽子公开

2013-09-01: 细节向实习白帽子公开

2013-09-16: 细节向公众公开

简要描述:

拿下某酒品电商服务器,巨量用户信息及订单信息泄露

详细说明:

网站首页号称酒水团购第一网的徽酒网 http://www.huijiuwang.com/

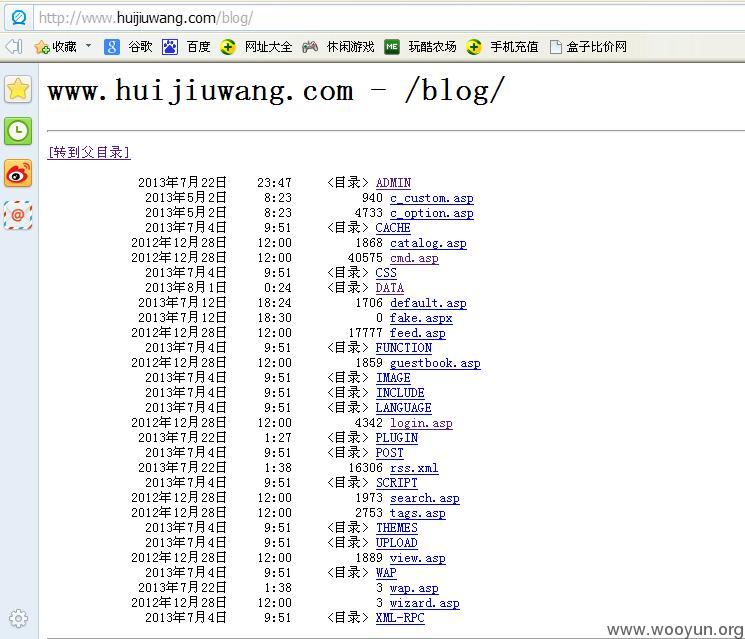

#----#目录遍历加数据库任意下载

首先出问题的地方在:博客系统目录遍历,任意文件可下载,直接爆库

http://www.huijiuwang.com/blog/

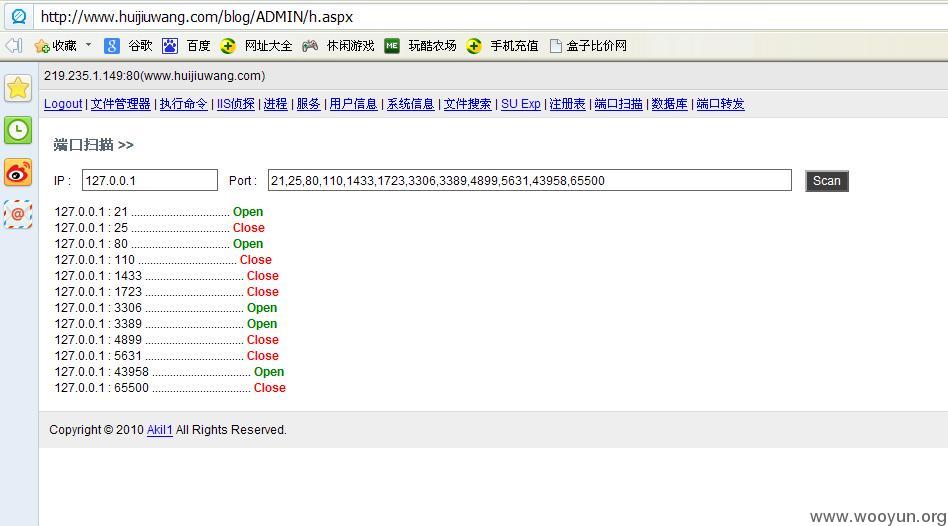

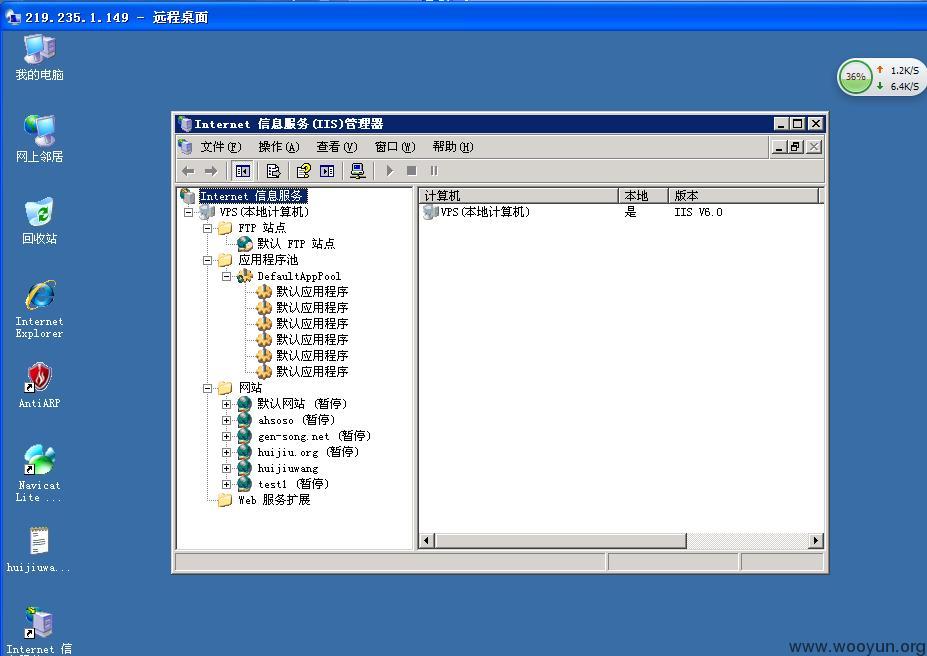

很显然,此时上传大马已经不是问题了,而且显然找到了前人留下的马儿,破解占有之,扫端口,并寻找一些有价值的东西

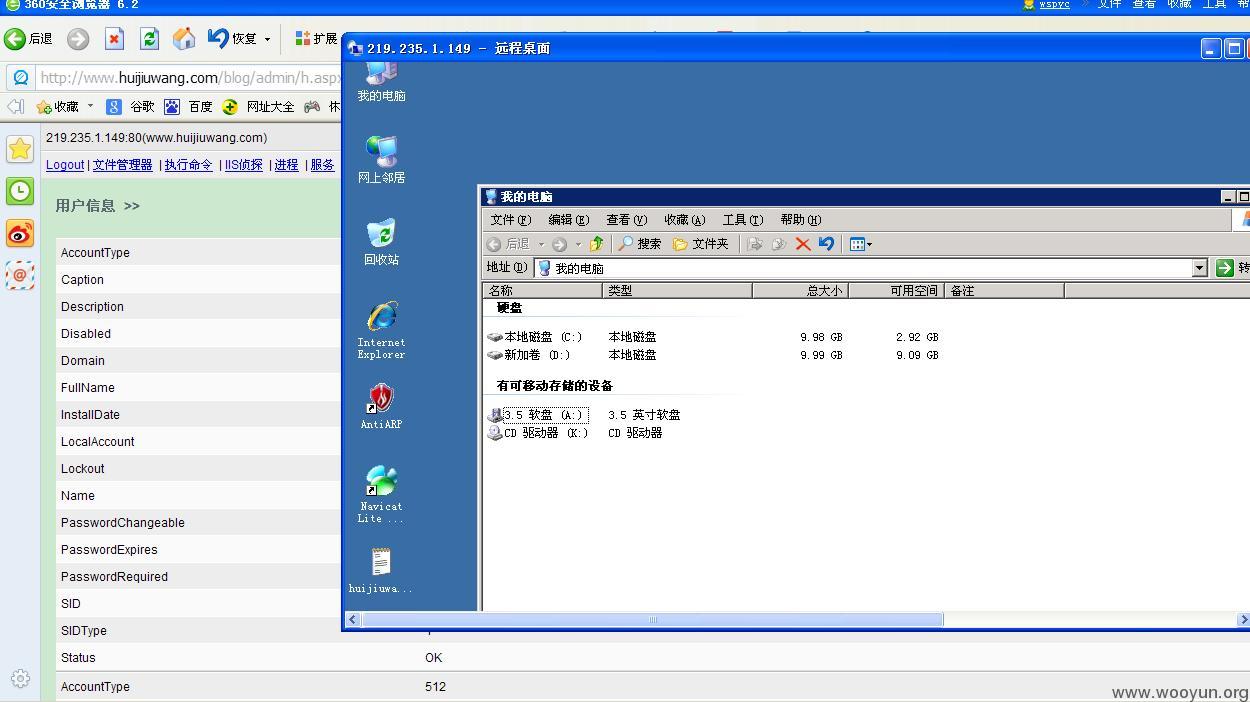

#----#惯用密码通用

通过寻找诸如config等敏感文件,发现网站的管理者惯用的一个密码,再加上3389开着,连接之,果然不出所料,是同一密码,直接拿下服务器

但是,我也发现了有很明显的前人已经造访的足迹

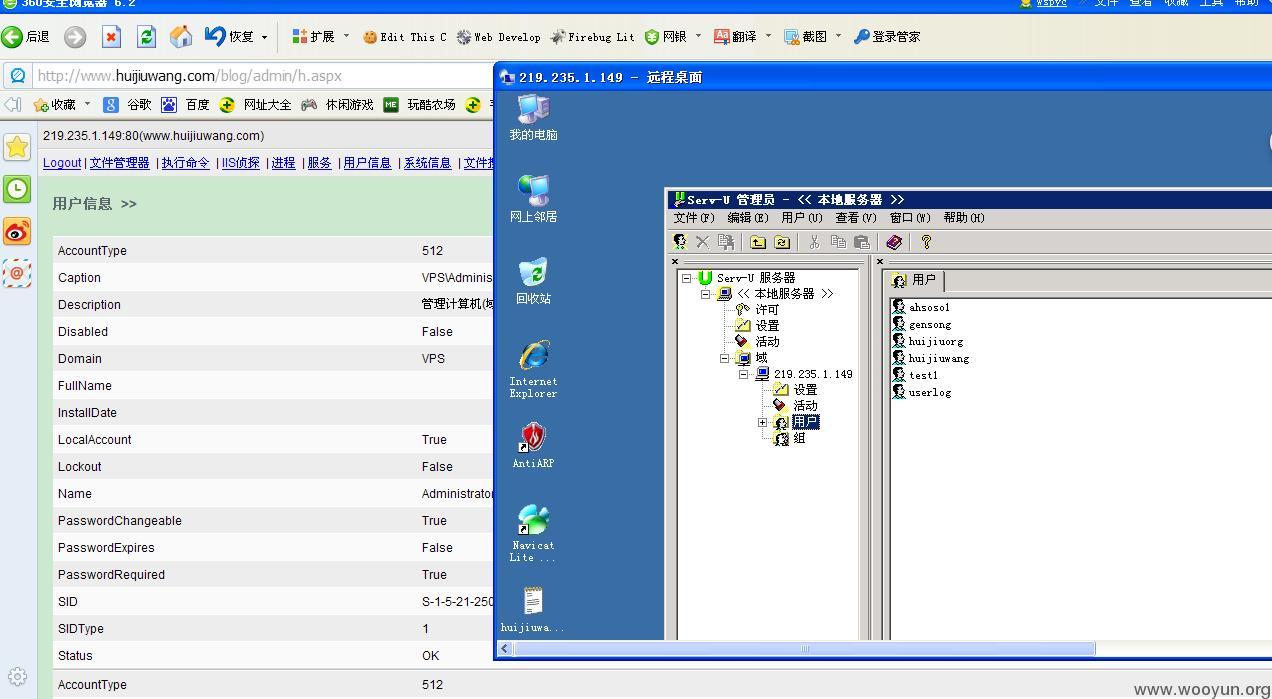

#----#数据库管理软件保存密码

服务器上有数据库管理的软件,并且是保存了密码的,直接就可以连接

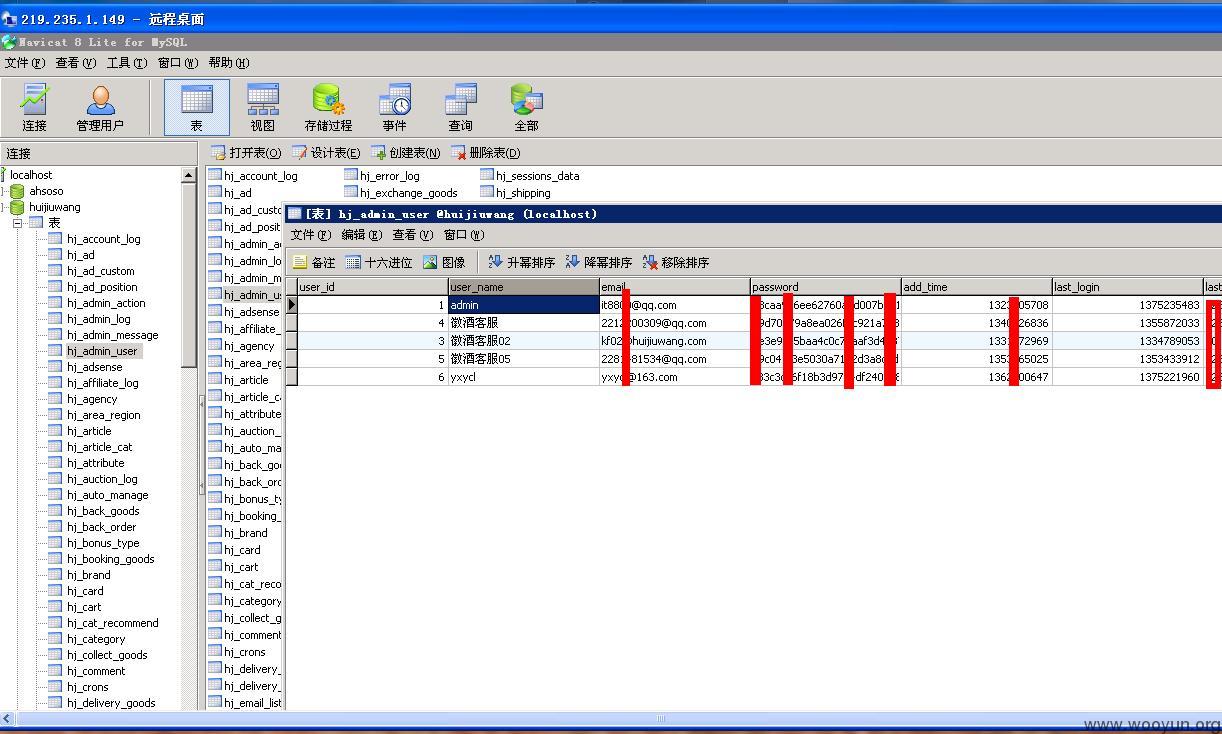

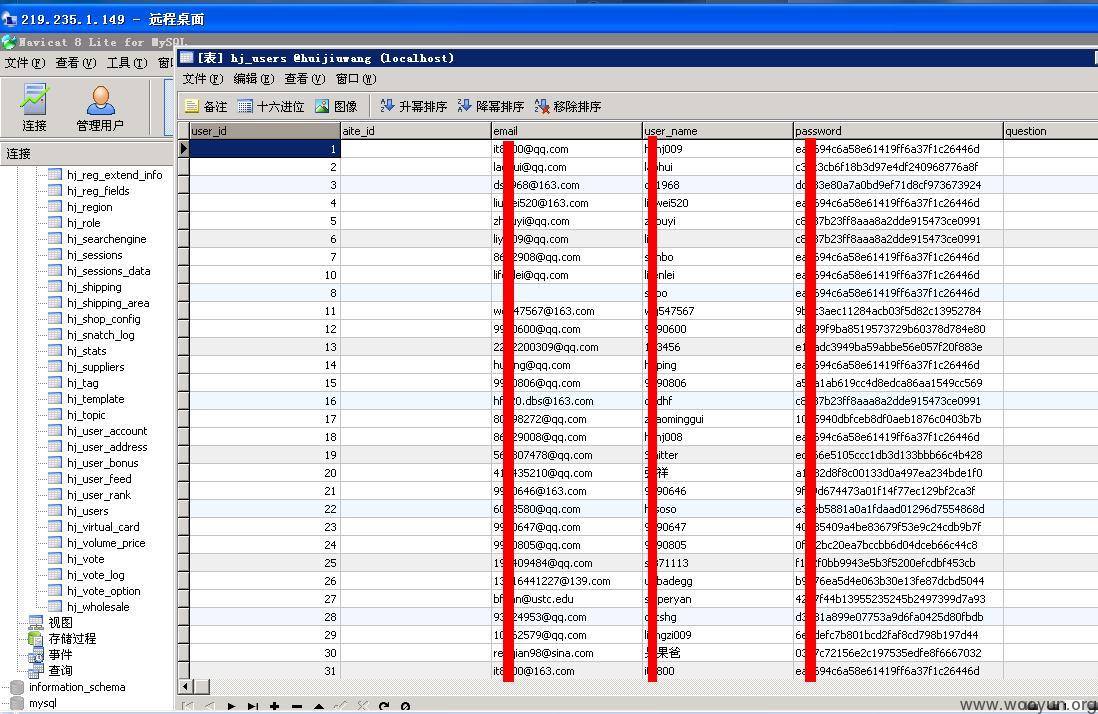

不多说,各种用户资料、各种订单资料、客服以及管理帐号

只漏这么多了,信息量很大,为了防止这些已经造访的人恶意修改数据,我已经删了星号密码、将保存密码给取消了

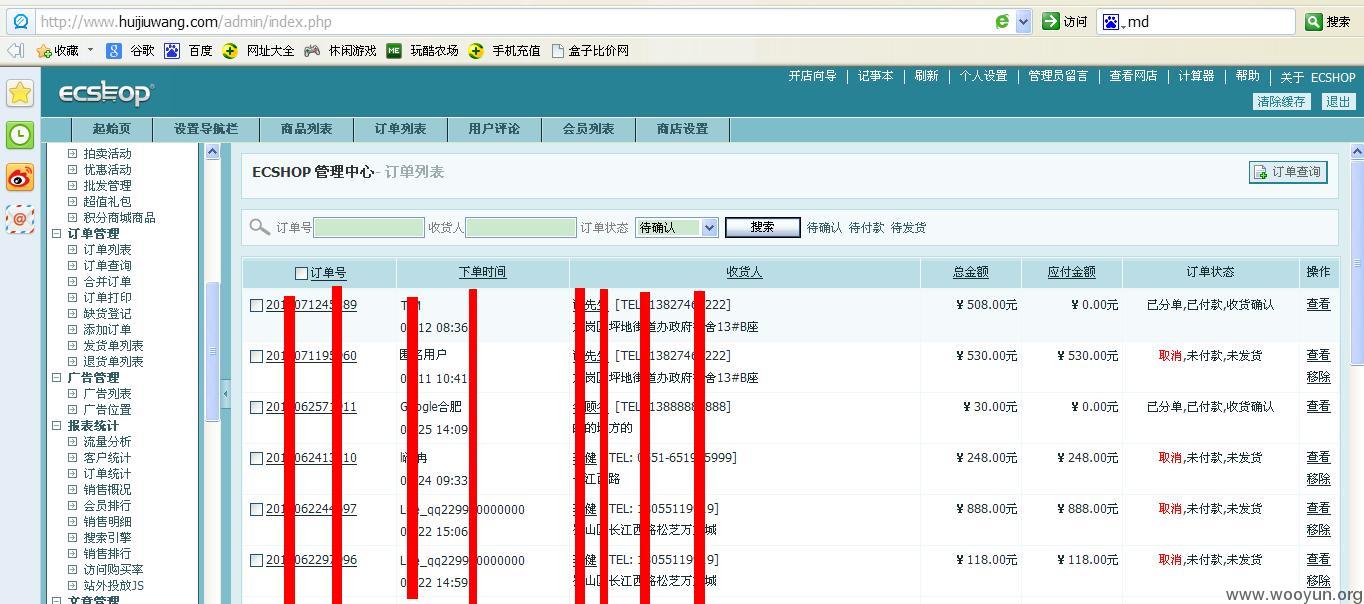

借着数据库中清晰的管理信息,直接造访主站后台,各种用户资料、订单详情十分明晰

太晚了,就写这么多吧,今天一晚上收获三个站,就是懒得提交,写着麻烦。。。。看在我临晨还勤奋的提交,就多给点分吧,礼物神马的最好来瓶好酒也行啊~

漏洞证明:

看服务器的情况,已经有人多次非法侵入了,请尽快联系厂商并及时解决问题,否则大量客户隐私遭到泄露

时刻记住我们是白帽子就不会迷失方向。。。。

为方便审核,留下后门

http://www.huijiuwang.com/blog/ADMIN/h.aspx 密码:admin

修复方案:

1、防止遍历、数据库防下载

2、不要惯用一个口令,否则一通具通

3、一些重要的密码还是不要偷懒,最好不要保存

版权声明:转载请注明来源 nauscript@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-02 14:37

厂商回复:

感谢各位。已通知技术人员在处理了。

最新状态:

暂无