漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143286

漏洞标题:南京晓庄学院内网漫游(已被发现)

相关厂商:CCERT教育网应急响应组

漏洞作者: 路人甲

提交时间:2015-10-11 19:39

修复时间:2015-10-16 19:40

公开时间:2015-10-16 19:40

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-11: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

一时兴起打算测试下这个站点

**.**.**.**

随后开始收集信息

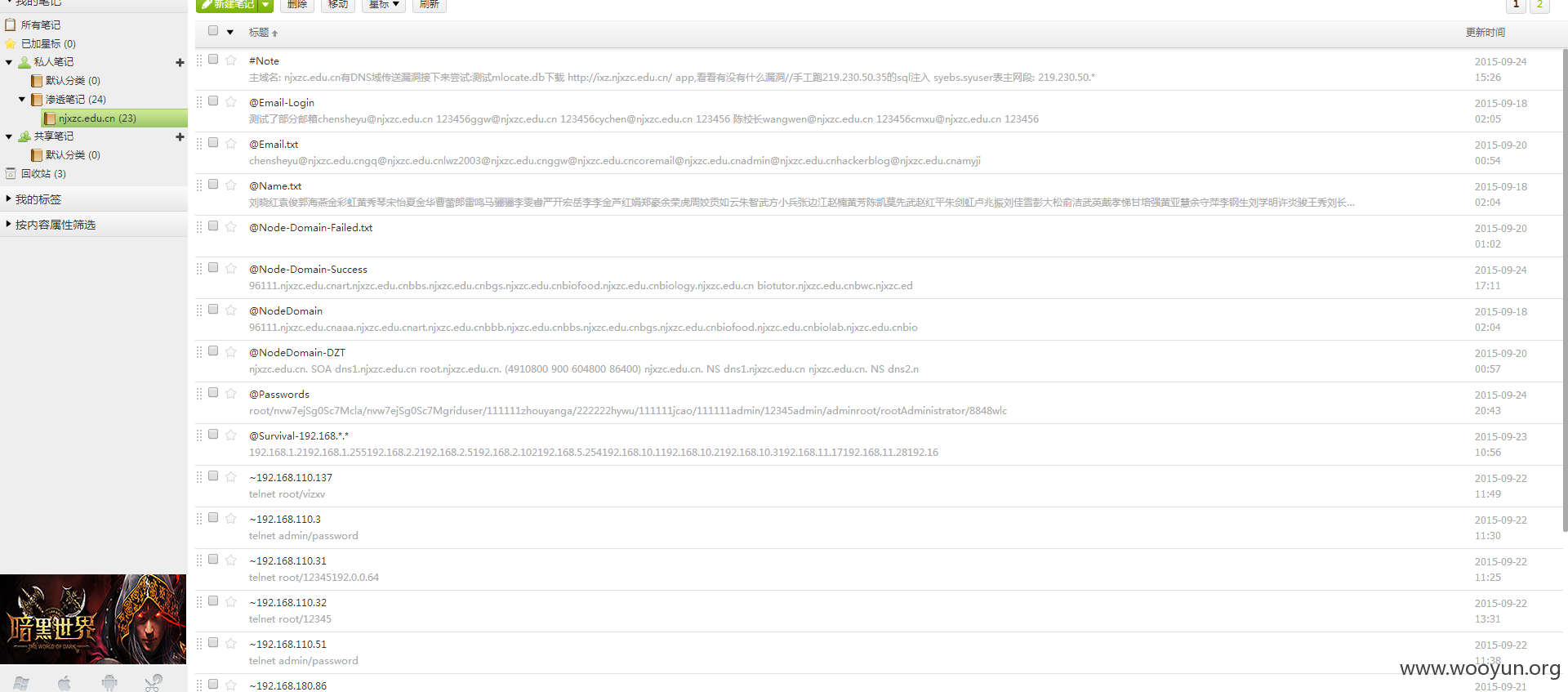

目前收集到的大部分信息都记在这里

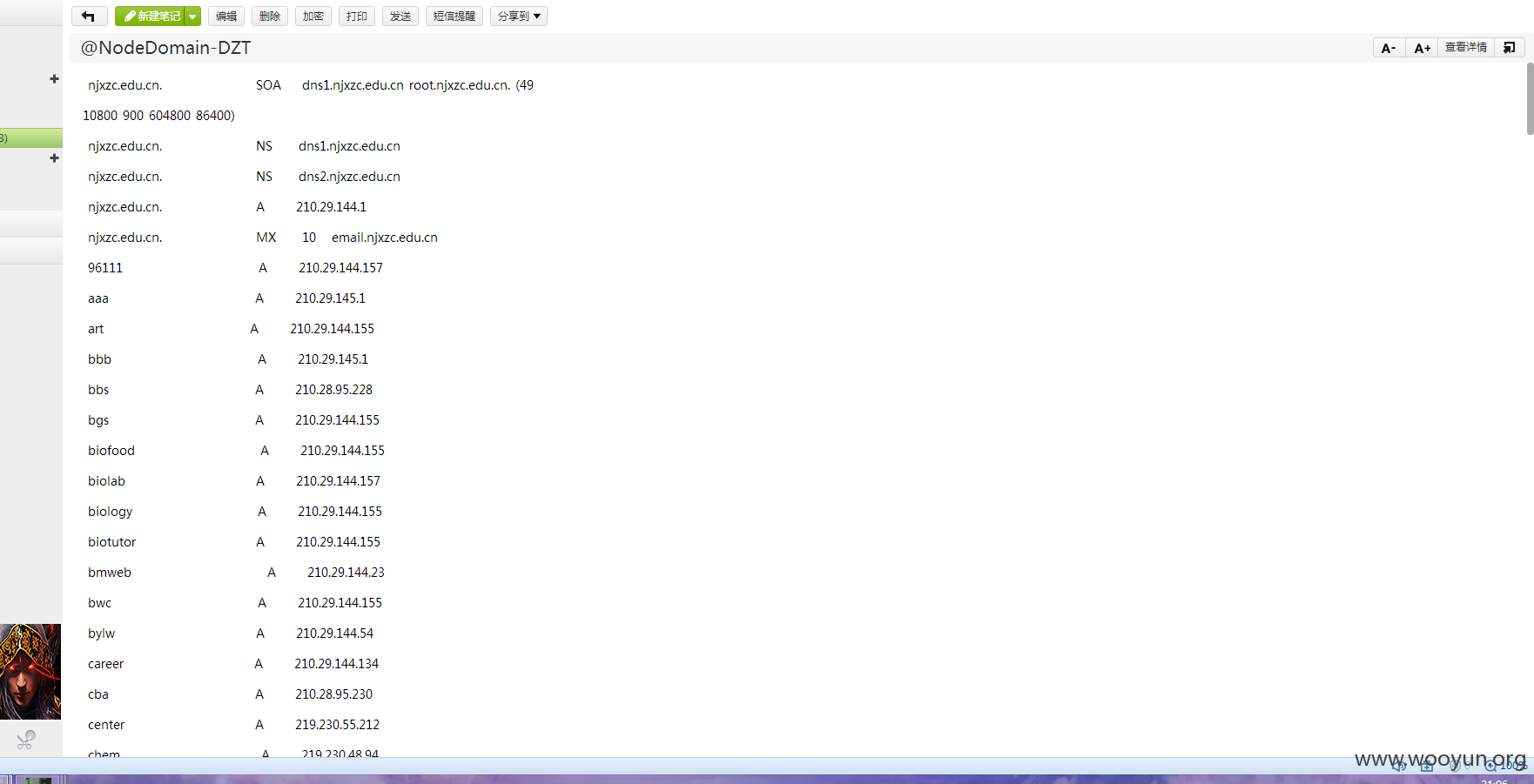

首先是查了下主域名的dns,有域传送漏洞

域名还是挺多的,贴出一部分看看

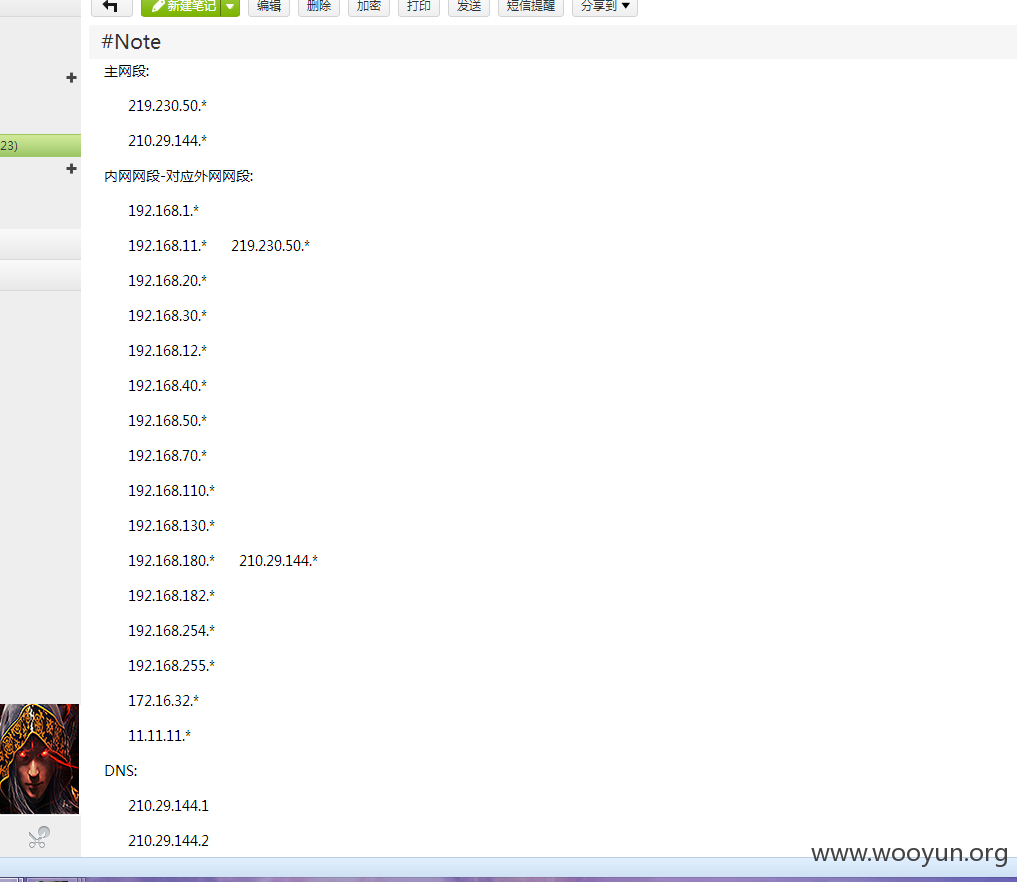

看了几个域名后发现主要外网网段集中在219.230.50.*和210.29.144.*

然后开nmap扫了一遍219.230.50.*段

挑了一个**.**.**.**进行渗透

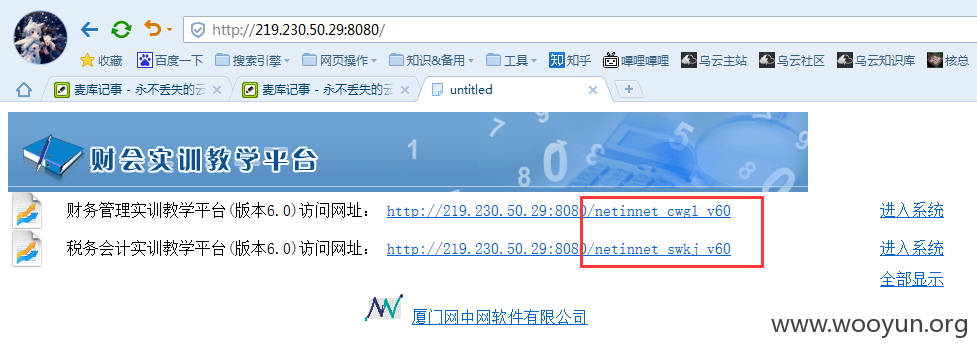

80端口是403,扫出来有8080端口于是打开看看

搜了下这2个系统的漏洞

根据http://**.**.**.**/bugs/wooyun-2010-098655直接上传获得一句话

:http://**.**.**.**:8080/netinnet_cwgl_v60/userfiles/common/File/D70E068BDBE6321D00000002499030.jsp

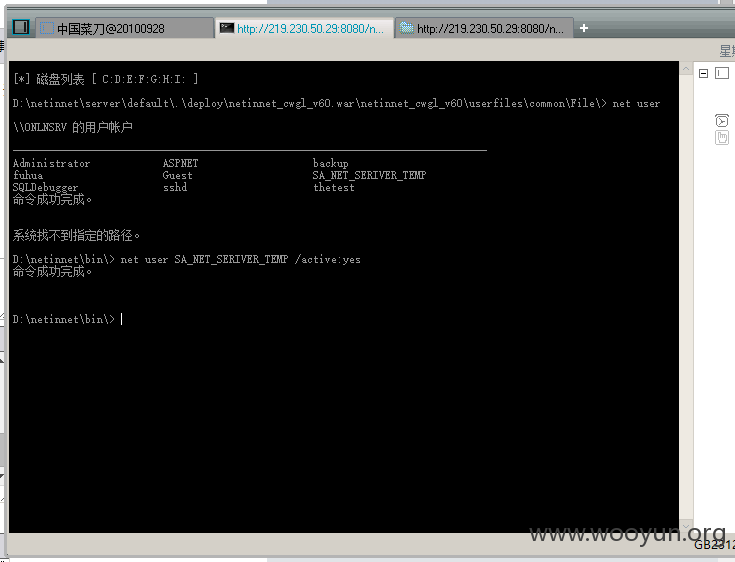

权限很高直接net user add提权拿下

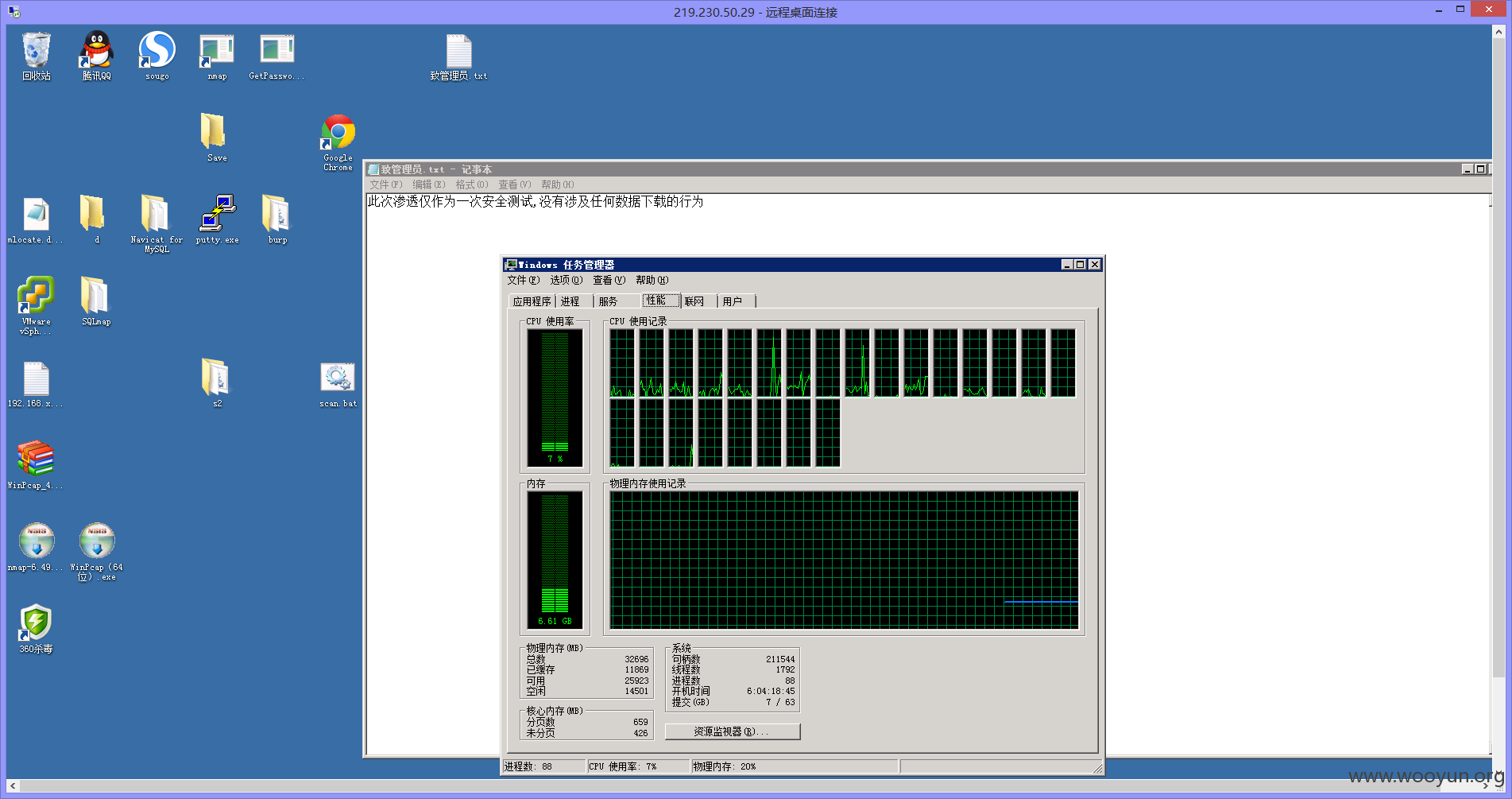

其实我提交的时候已经被管理员发现了,本来想继续深入拿下主域控再提交的

管理员已经将我的账户停用,但是我的shell还在于是..

重新启用

不知道为什么这台机器是24核/64G的配置

刚登上的时候直接用getpwd_x64跑了下密码,但是跑不到administrator,等他过了段时间他上线之后才跑到是administrator/zheshir53029fuwuqi

可以看出这段密码是有规律的

这台机器是r530域的,ip的D段是29

然后改了下29到28登上了另一台

24核/32G

以29号机进行内网渗透,探测出部分内网网段

内网网段很多,机器也很多,有几百台

扫了下开放80端口的

有近200台,没图,因为用完后没保存..

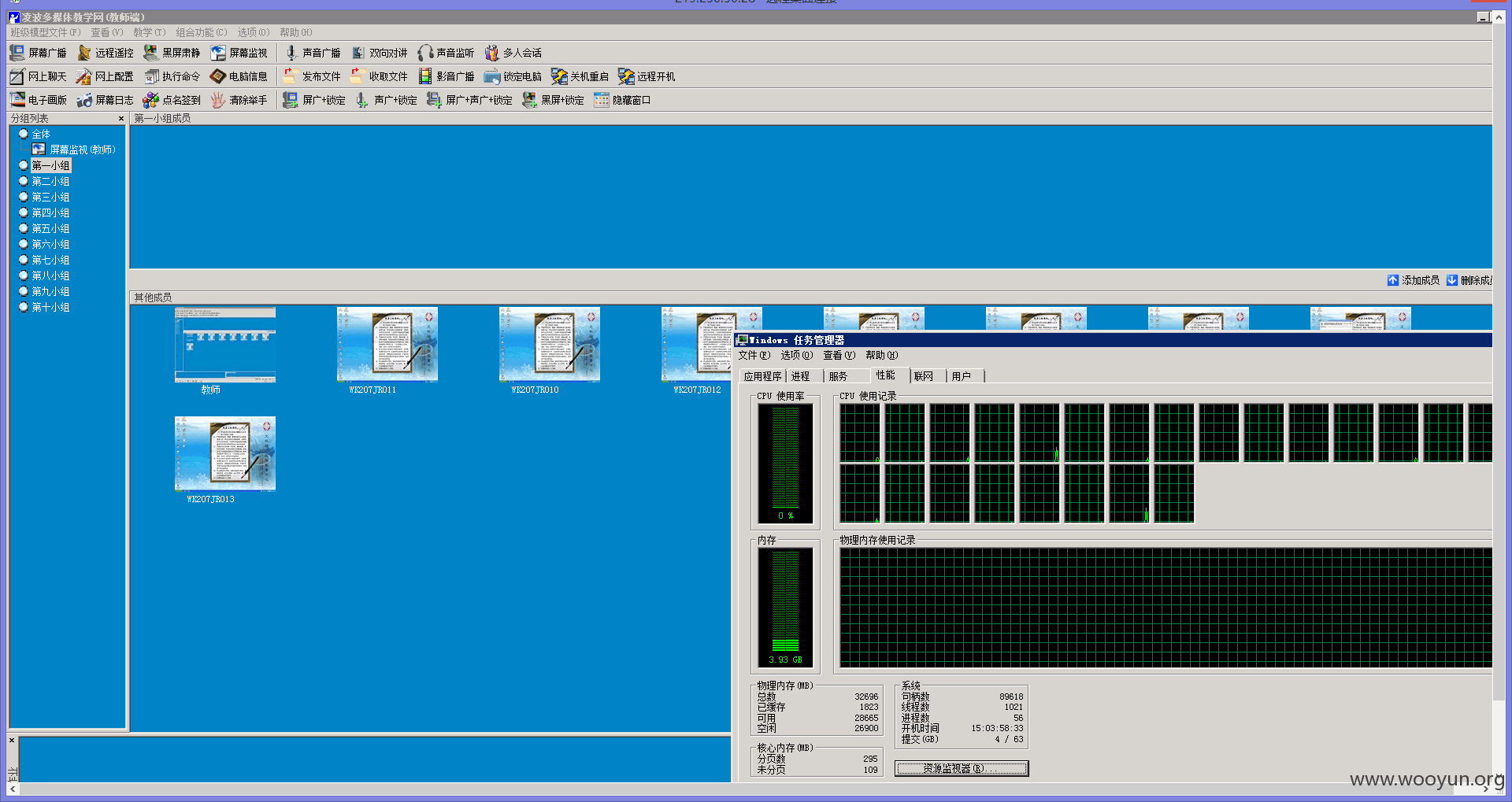

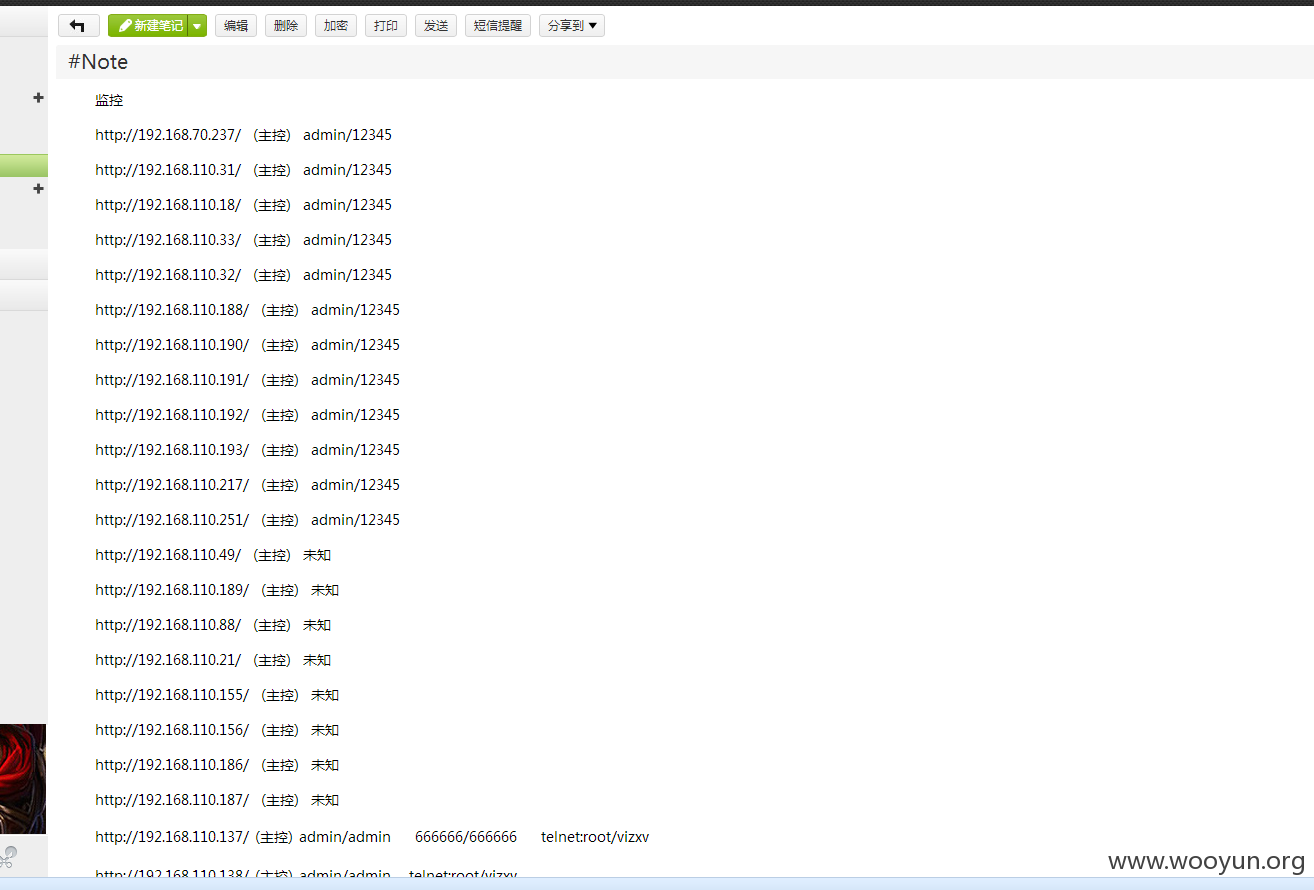

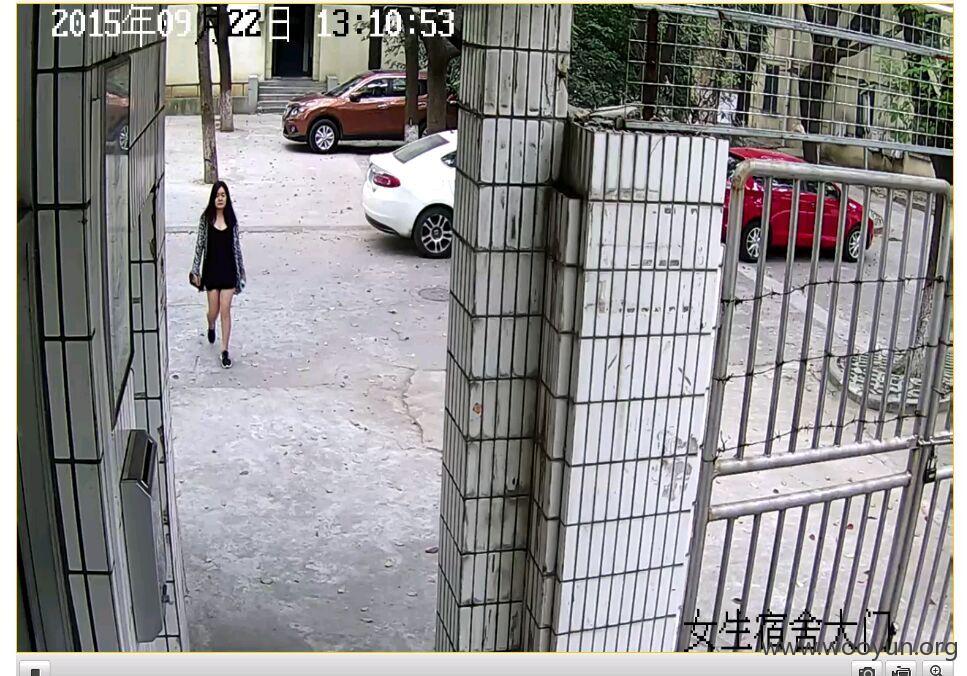

110这个c段应该是专供监控使用的,然而各种弱口令

每个主控都有十几个摄像头

只要点下列表前面的相机标志就可以查看摄像头所拍摄到的东西

情不自禁的盯着女生宿舍←_←

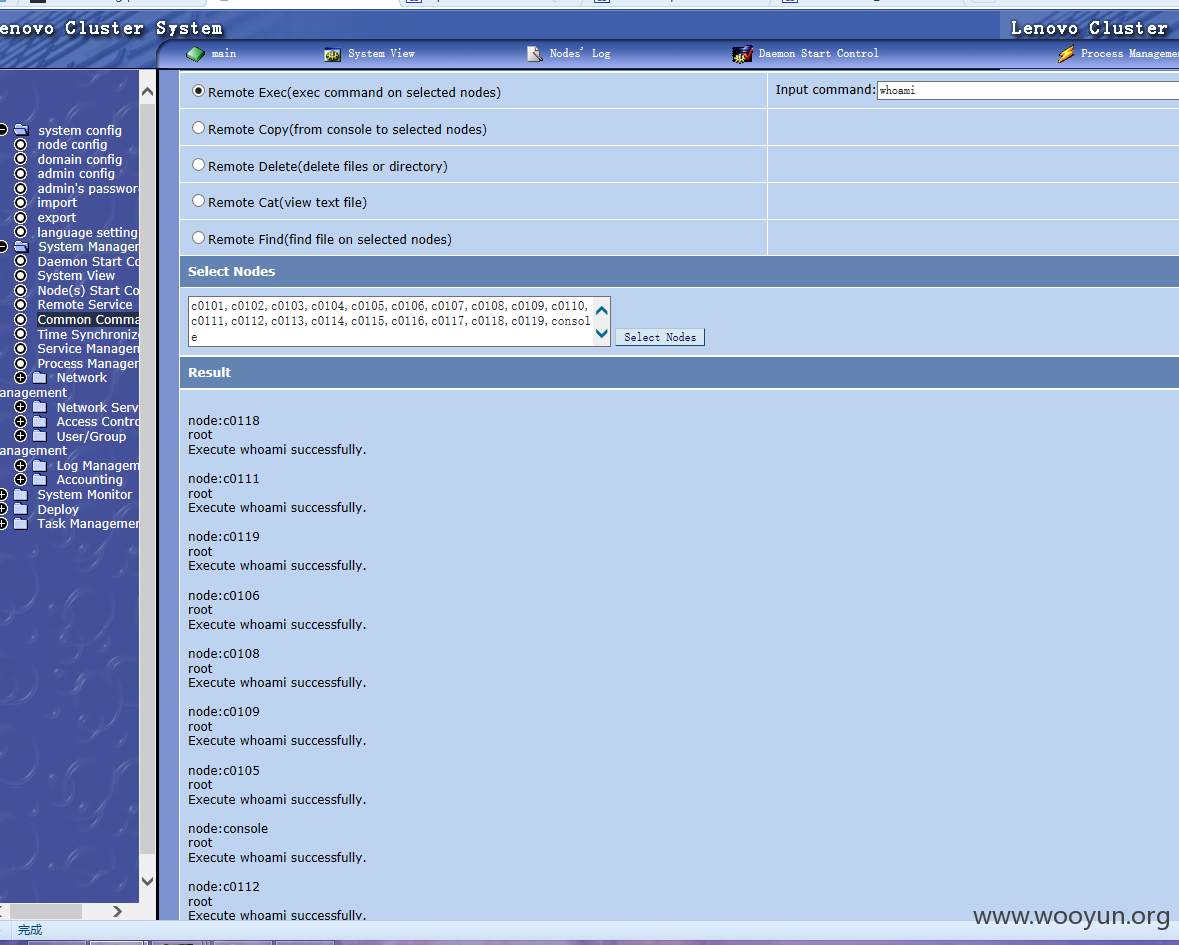

这个系统很高大上,是个域控

然而这么重要的系统居然在登陆点有注入...

不过现在这个系统好像在我拿完权限之后登不进去了,所以只能在网上找了另一个有漏洞的来当例子

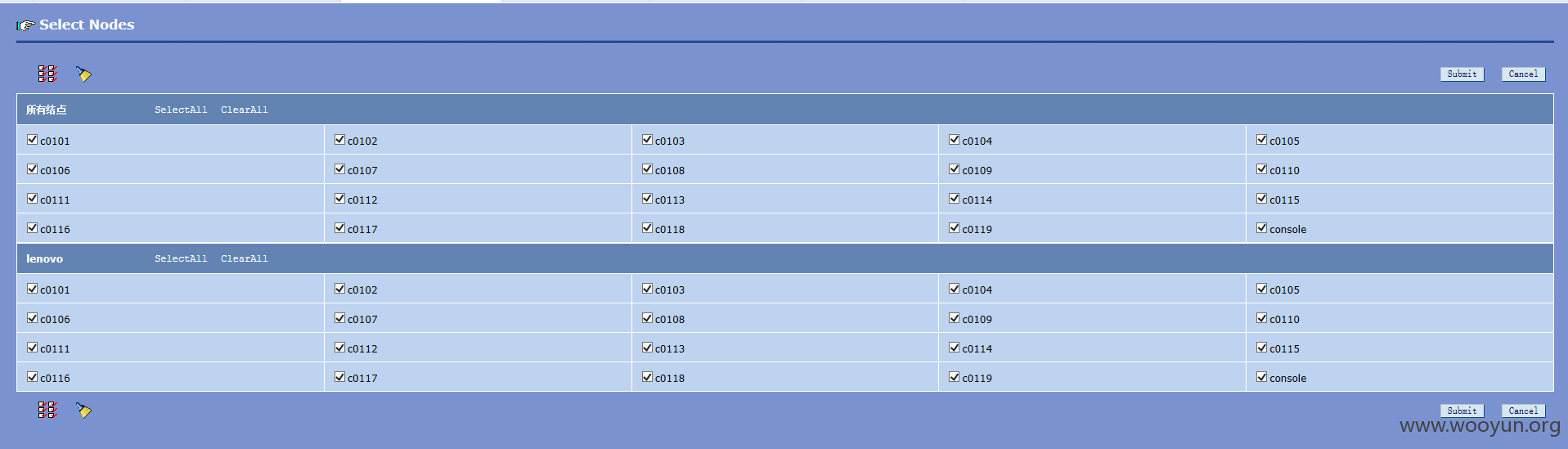

勾选所有节点

同意执行whoami,全是root

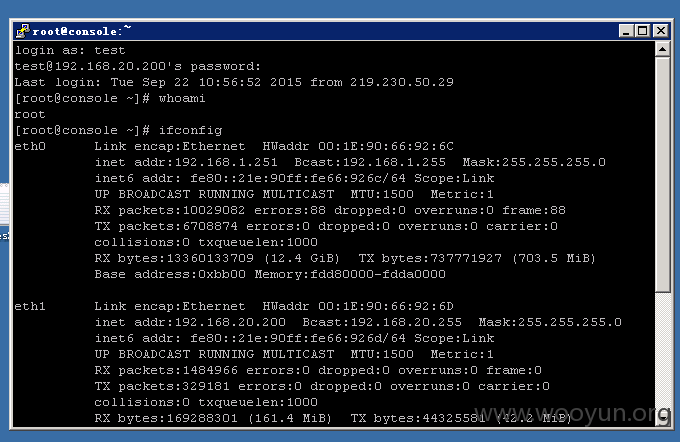

console节点就是当前这个系统所在的节点,直接单独选中,然后添加了个用户登录上去

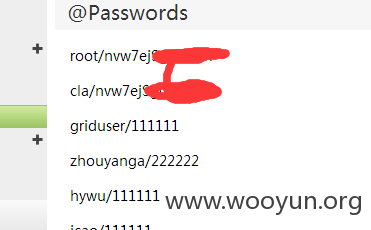

后来在数据库里得到了root的密码

内网各种弱口令横行,这里只记载了几台,因为后来发现实在太多就没记了...

数据库连接也是各种sa/sa,root/123456之类的

当然我没有下任何一个数据库,顶多在线看看有没有继续渗透的信息

被管理员发现后就没有再继续渗透了,至此测试结束

漏洞证明:

↑

修复方案:

边界一突破就完蛋,内网防御也要做好,弱口令什么的起码不能是123456

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-16 19:40

厂商回复:

最新状态:

暂无