漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-097047

漏洞标题:国内某ECU公司(汽车的控制系统)存在多处安全隐患可导致大量用户信息泄漏

相关厂商:艾森ECU

漏洞作者: Arthur

提交时间:2015-02-13 13:49

修复时间:2015-03-30 13:50

公开时间:2015-03-30 13:50

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

ECU属于汽车的控制系统。关系到你的发动机转速,车灯,雨刮等等。如果ECU系统被恶意更改,会对驾驶员及他人造成危害。艾森ECU属于中国最大的一家ECU代理厂商,在全国都有服务中心。

详细说明:

如果只是一个公司的宣传界面我也不会发到乌云,关键是里面存放着客户要更改ECU系统等等。该服务器属于艾森的独立服务器。里面保护客户的一些ECU系统,代理商信息,客户信息等等。

利用:

1.可以伪造代理商免费升级ECU。

2.可以恶意更改他人的ECU系统。

3.服务器没打补丁,可以进行内网渗透。

漏洞证明:

注入URL:http://www.aescn.net/dq/toupiao.php?id=30&type=vidio

参数给忘记了,反正不是id就是type。

之前上传了一个后门,貌似被你们给删了。。。

后门地址:http://www.aescn.net/Public/upload/jmszp/54d74c98cc415.php

但是还上传了几个后门文件没有删除,其中你们的首页也被加进后门代码了,密码我给忘了,总之在最底部,你们检查一下。

开始正题吧

服务器信息:

Linux uwa64-056.cafe24.com 2.6.18-308.1.1.el5 #1 SMP Wed Mar 7 04:16:51 EST 2012 x86_64 x86_64 x86_64 GNU/Linux

LSB Version: :core-3.1-amd64:core-3.1-ia32:core-3.1-noarch:graphics-3.1-amd64:graphics-3.1-ia32:graphics-3.1-noarch

Distributor ID: CentOS

Description: CentOS release 5.2 (Final) Tikanga

Release: 5.2

Codename: Final

服务器未打补丁,可以进行内网渗透。

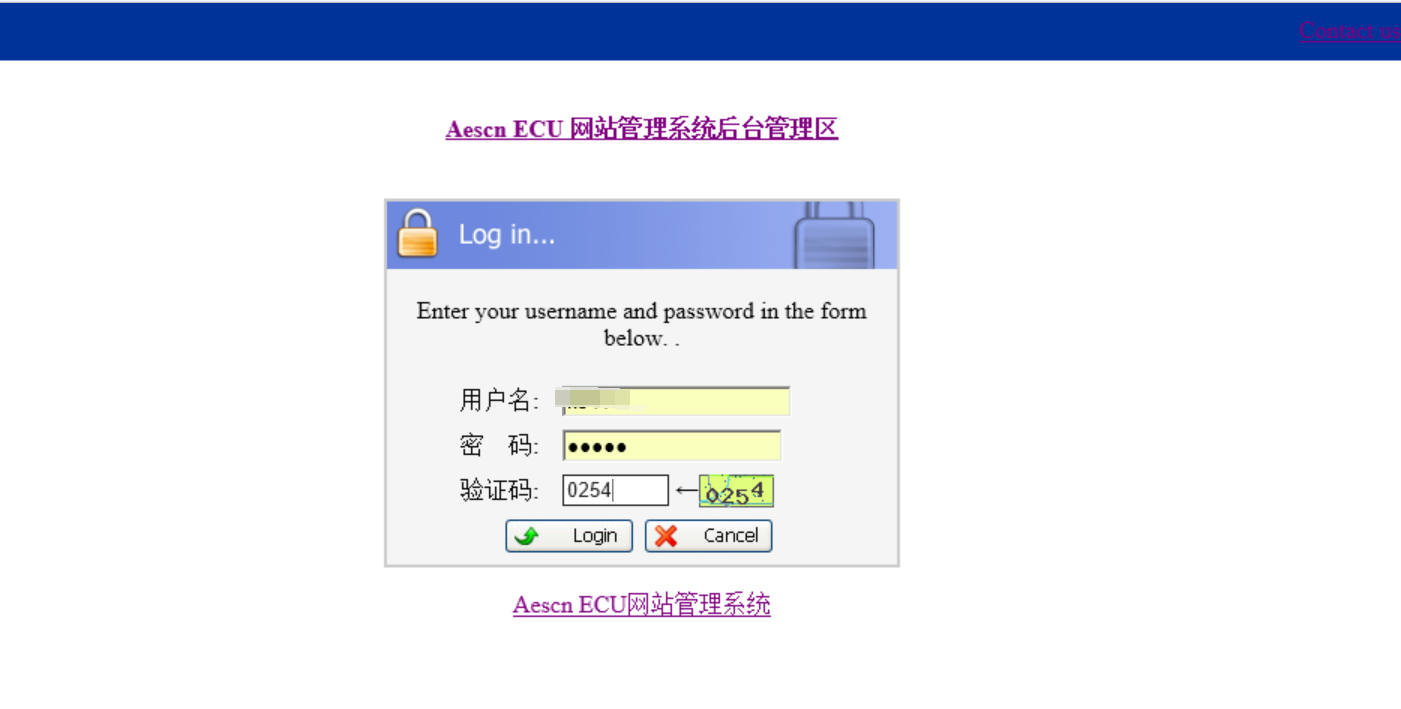

1.后台

2.工程师信息

3.新闻中心

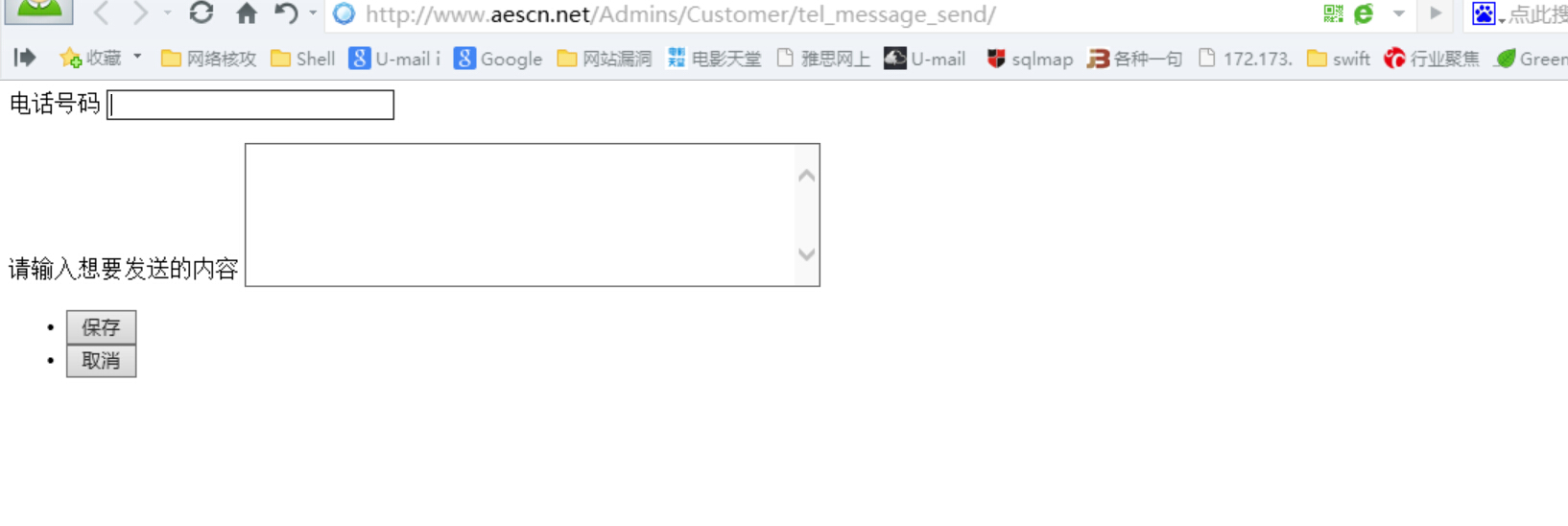

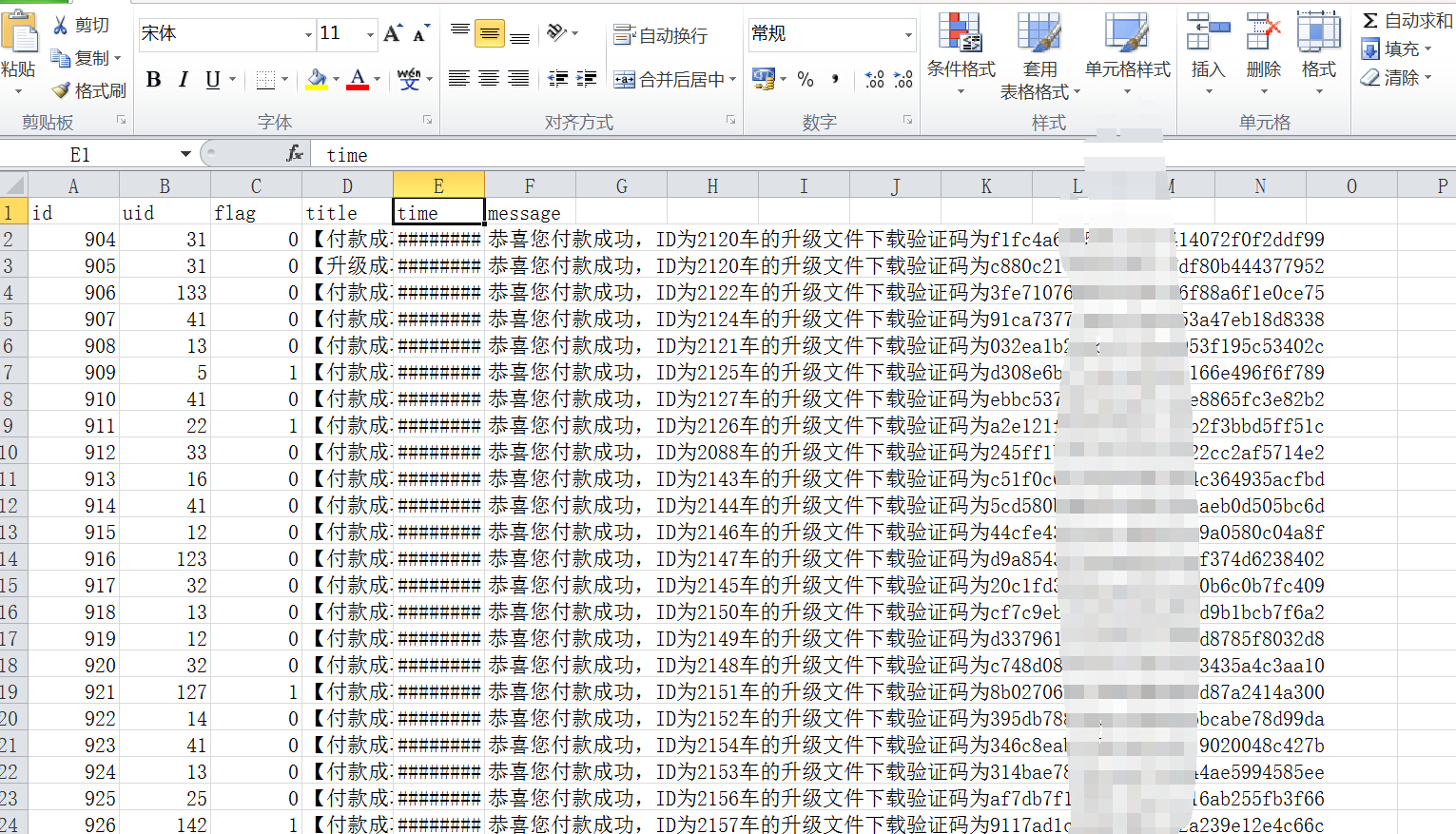

4.艾森的短信平台(还可以当短信轰炸机用,小编可以试试)

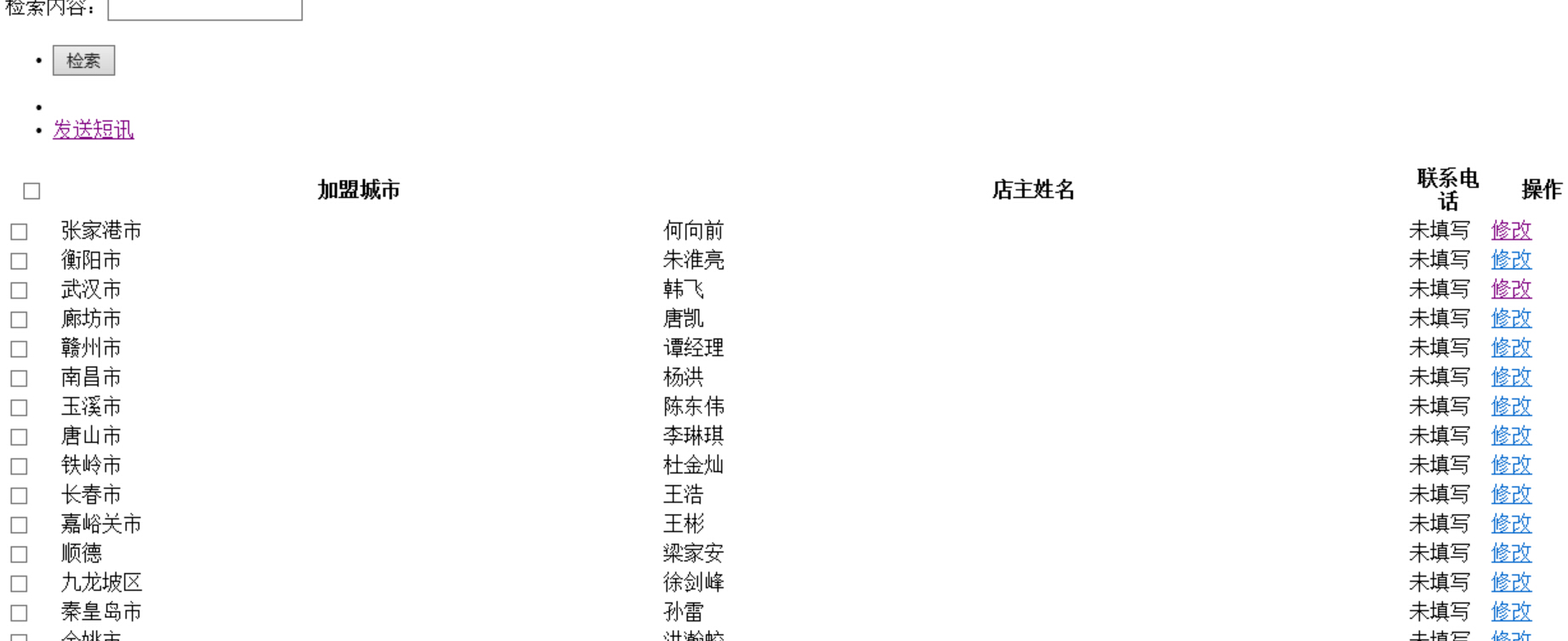

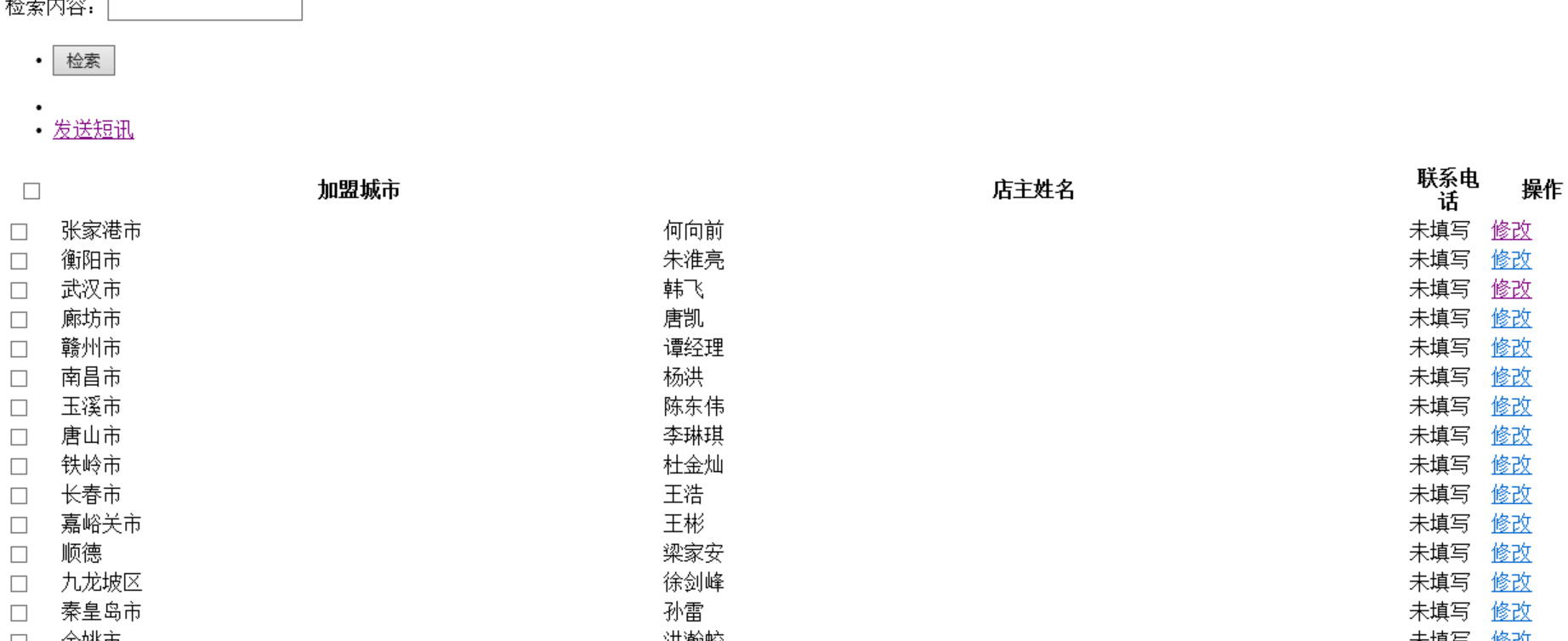

5.加盟商信息

6.现在开始重要的部分

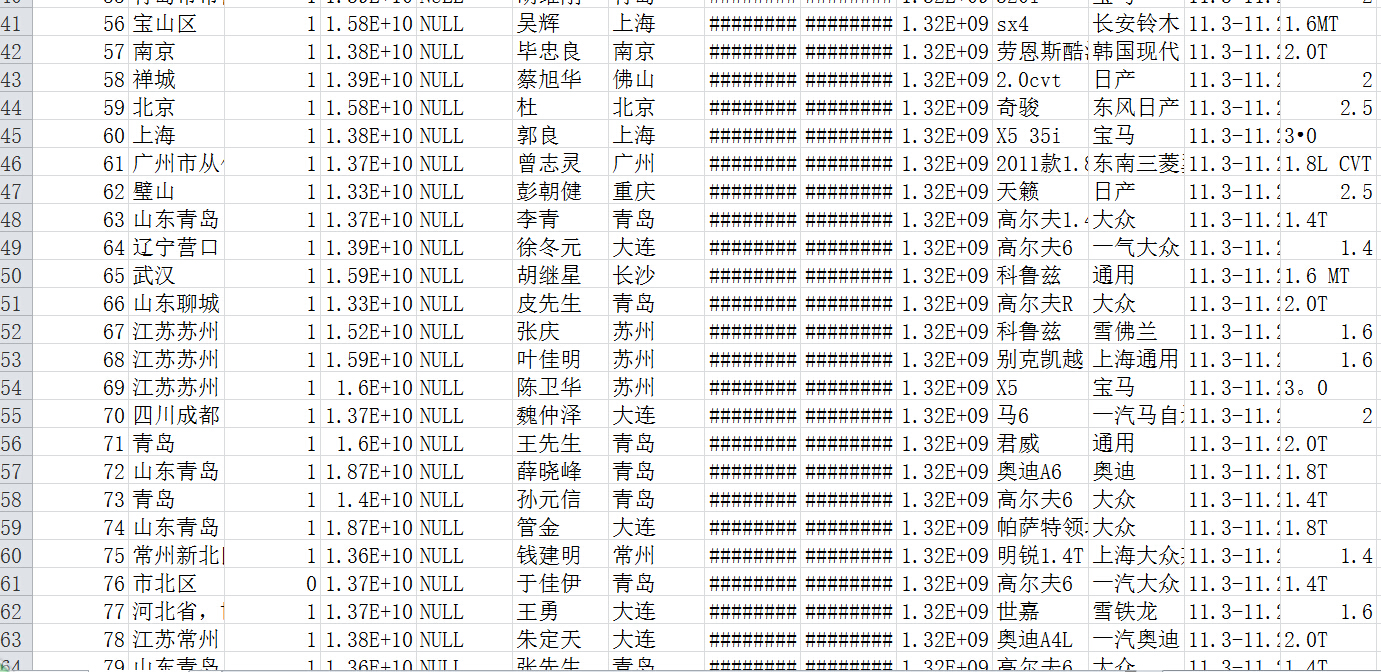

6.1 客户的ECU系统查看及上传,等客户一安装ECU系统的时候就中招了。。。

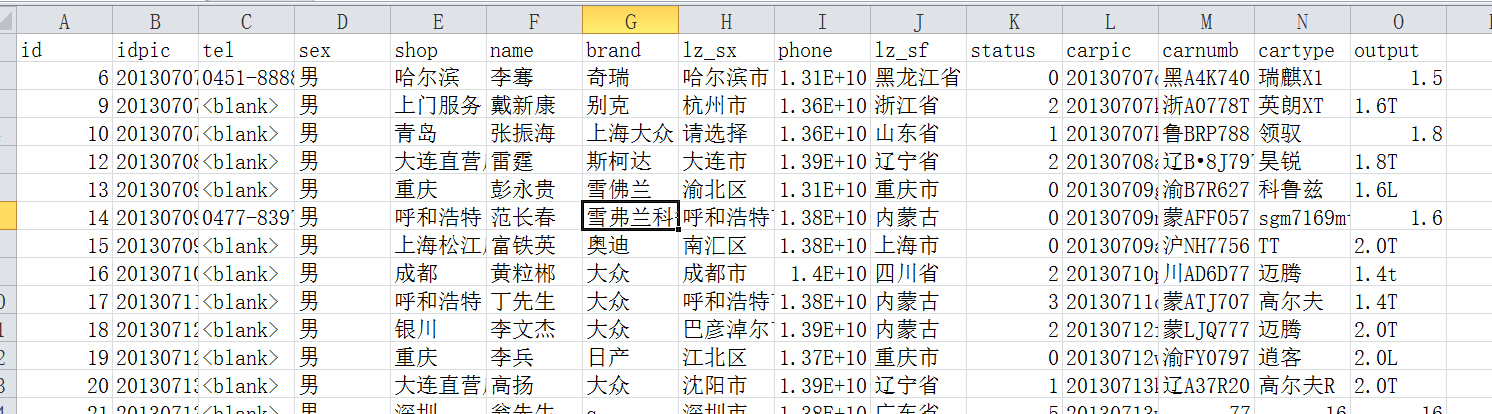

6.2车主信息

6.3要免费安装ECU的话直接照着客户ID对应的车系下载安装即可~

还有很多敏感文件,就不一一解释了。

修复方案:

你们除了注入的地方需要修改,还有上传,里面的大部分上传界面都可以上传敏感文件。还有就是服务器补丁等等。慢慢来吧。

求一次升级ECU的免费代金卷~

版权声明:转载请注明来源 Arthur@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝