漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169524

漏洞标题:工控安全之简单内网渗透攀钢集团某分厂(SCADA系统沦陷可人机交互/影响全厂电力/炼钢/炼铁/给排水/动力系统)

相关厂商:攀钢集团

漏洞作者: wsg00d

提交时间:2016-01-13 10:28

修复时间:2016-02-27 11:49

公开时间:2016-02-27 11:49

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-13: 细节已通知厂商并且等待厂商处理中

2016-01-15: 厂商已经确认,细节仅向厂商公开

2016-01-25: 细节向核心白帽子及相关领域专家公开

2016-02-04: 细节向普通白帽子公开

2016-02-14: 细节向实习白帽子公开

2016-02-27: 细节向公众公开

简要描述:

攀钢集团位于四川攀枝花市,建于“三五”时期,是我国战略后方最大的钢铁联合企业。攀钢所在的攀(枝花)西(昌)地区蕴藏极其丰富的钒、钛磁铁矿,钒、钛储量居世界首位,与其共生的钴、镍、铜、锰等十多种稀有金属元素的储量也十分惊人。这里还有巨大的水能和焦炭资源,为发展钢铁工业提供了条件。

攀枝花钢铁(集团)公司(简称攀钢)是国务院国有资产监督管理委员会直接管理的中央企业。四十多年来,攀钢依托攀西地区丰富的钒钛磁铁矿资源优势, 依靠自主创新推动钢铁钒钛产业跨越式发展,通过一期、二期、三期工程建设,积极审慎实施资本运营,不断加快发展步伐,已经发展成为跨地区、跨行业的现代化钢铁钒钛企业集团,拥有新钢钒、攀渝钛业、长城股份等三家上市公司。其中,钢铁主业主要分布在四川省攀枝花市、成都市青白江区、绵阳市江油市;钒钛主业主要分布在攀枝花市、重庆市、辽宁省锦州市、广西自治区北海市。

详细说明:

漏洞证明:

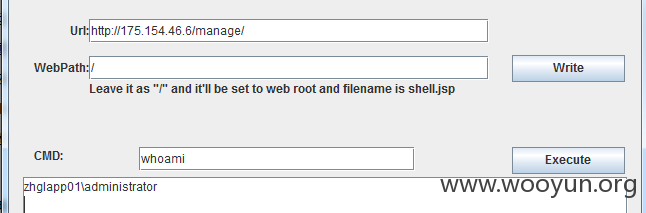

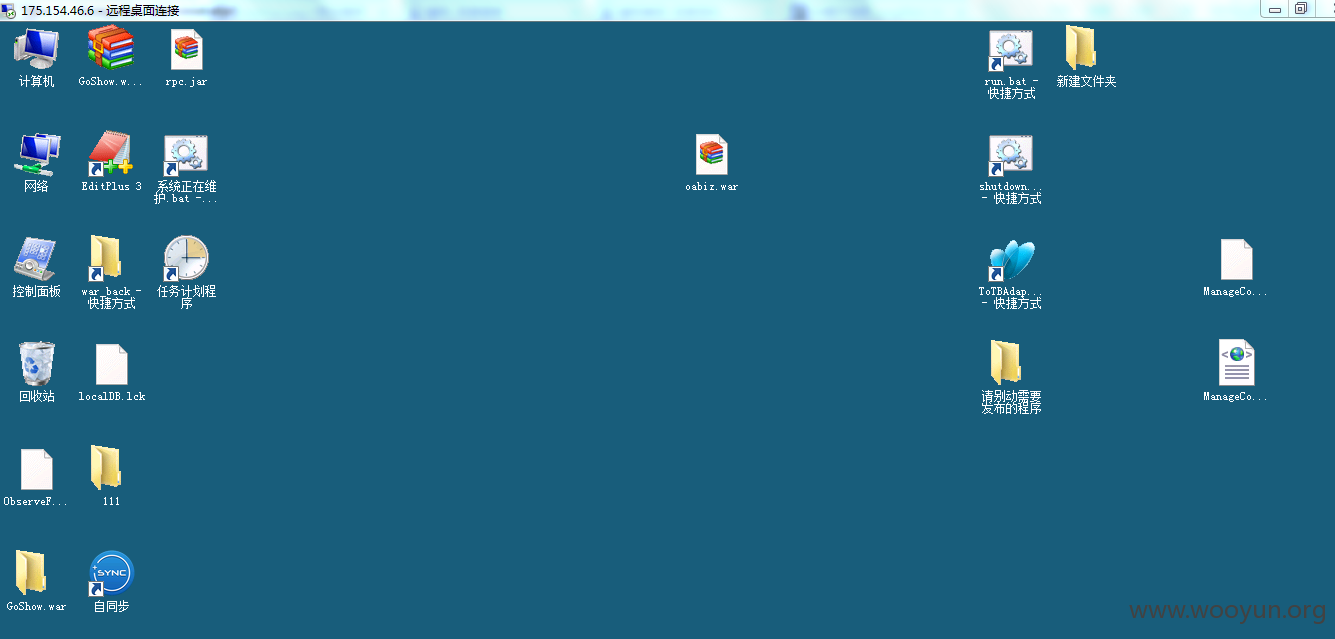

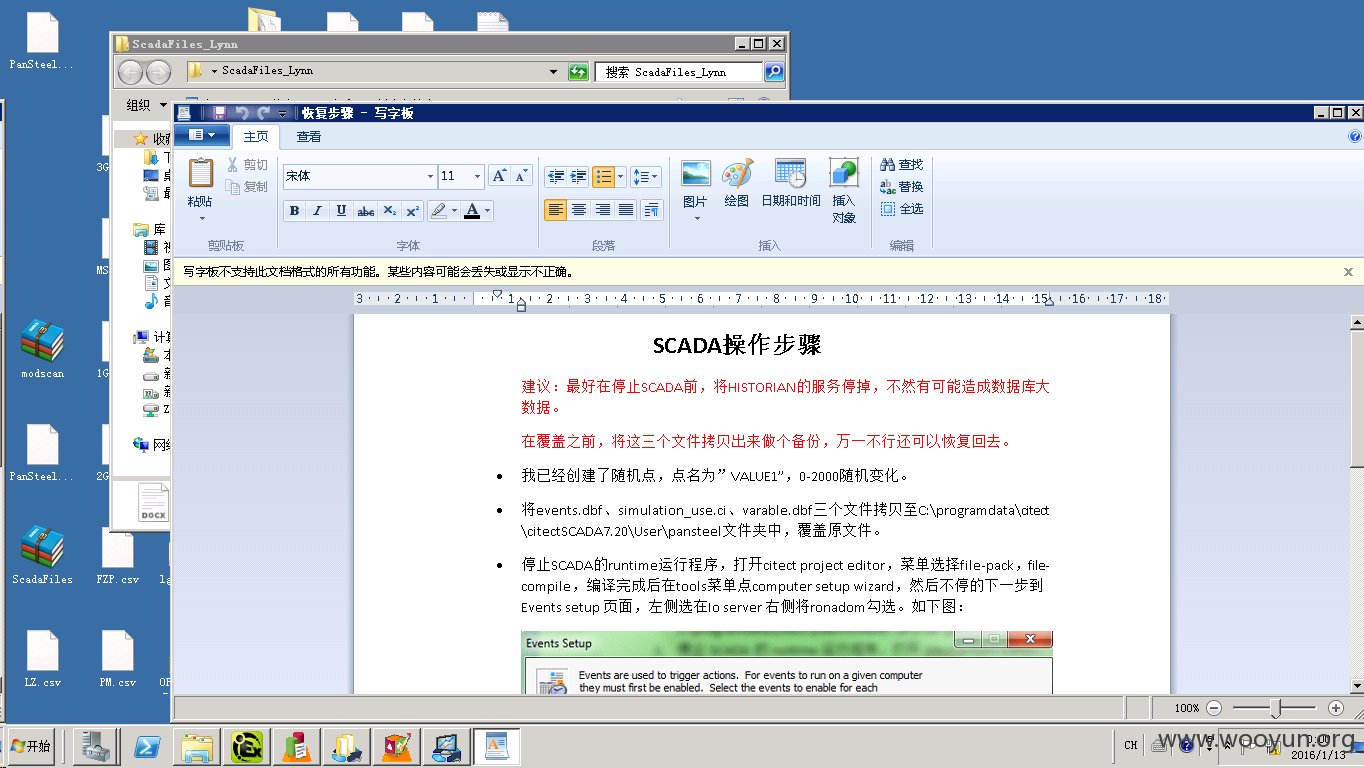

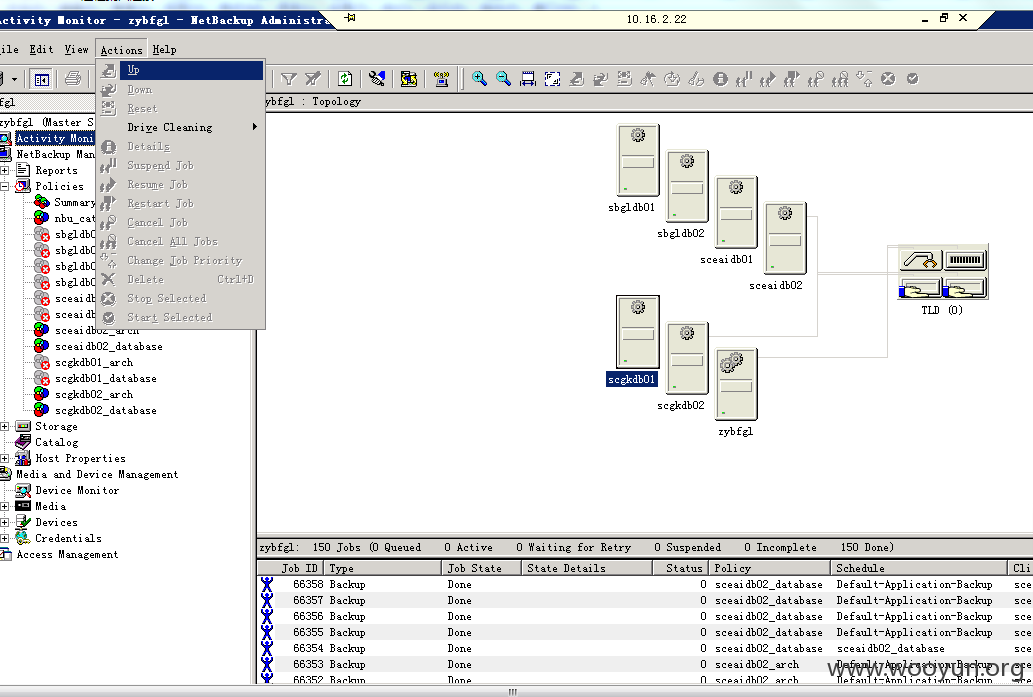

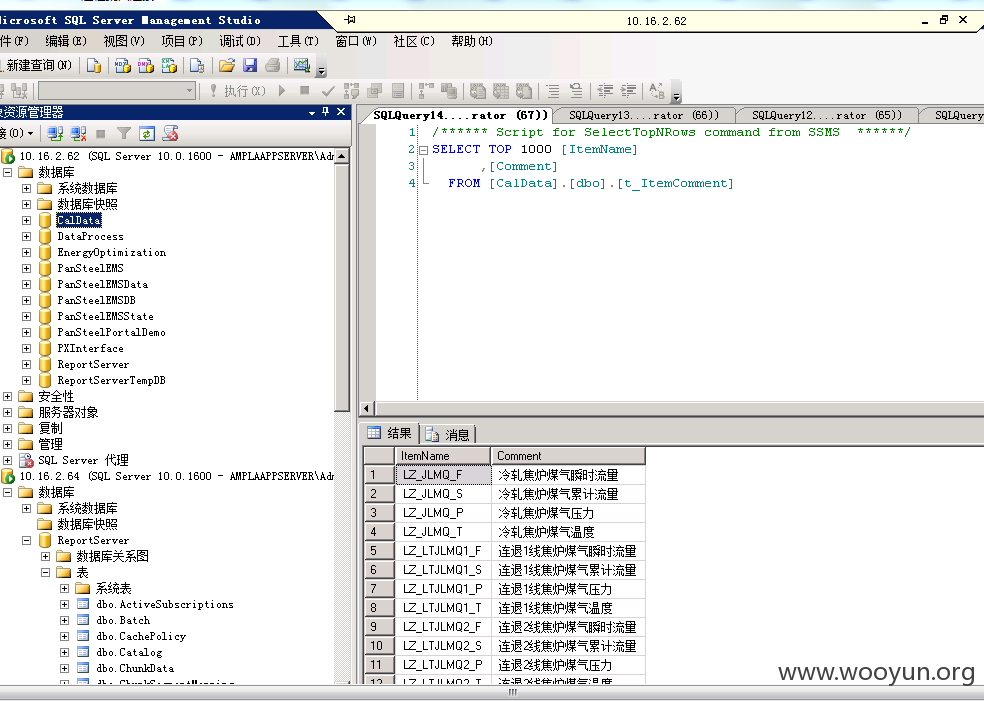

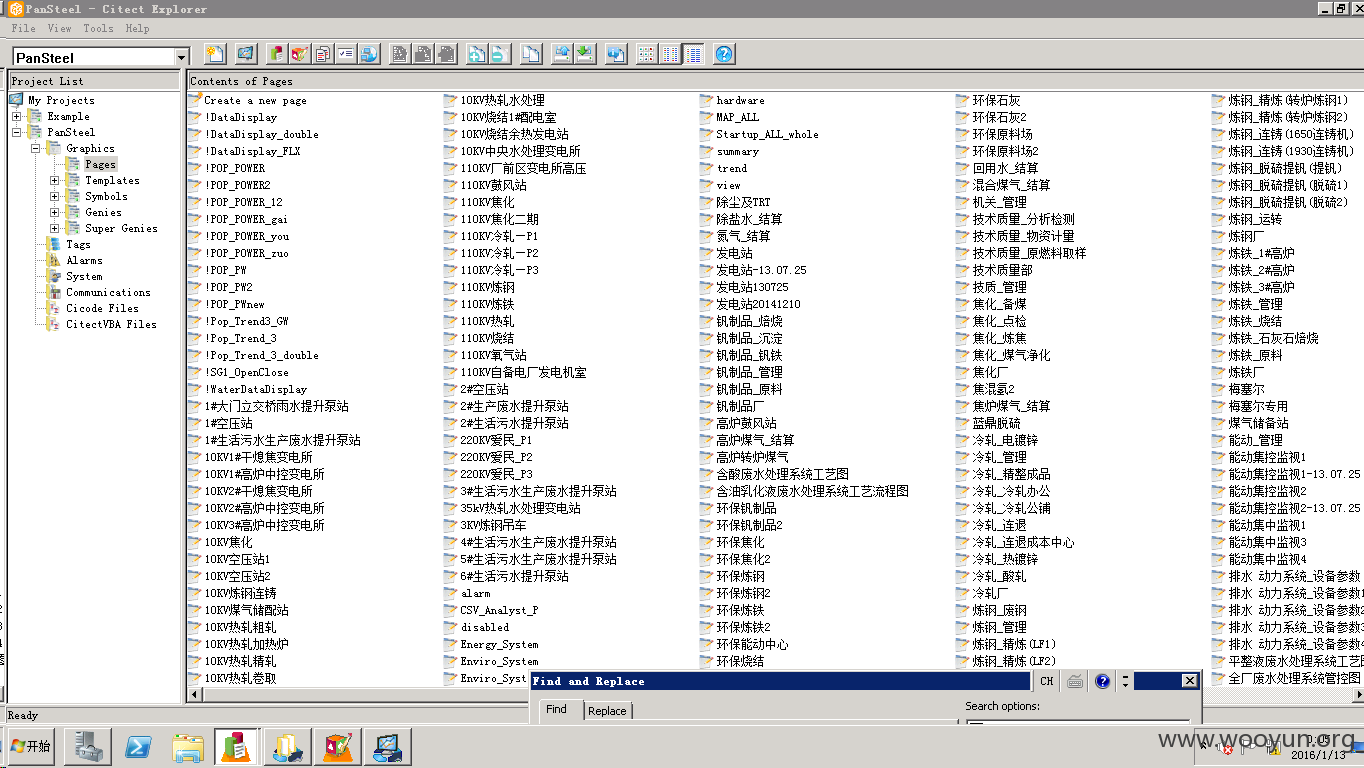

#2:简单信息收集了下,翻文件,抓密码,扫通用弱口令。。。上结果

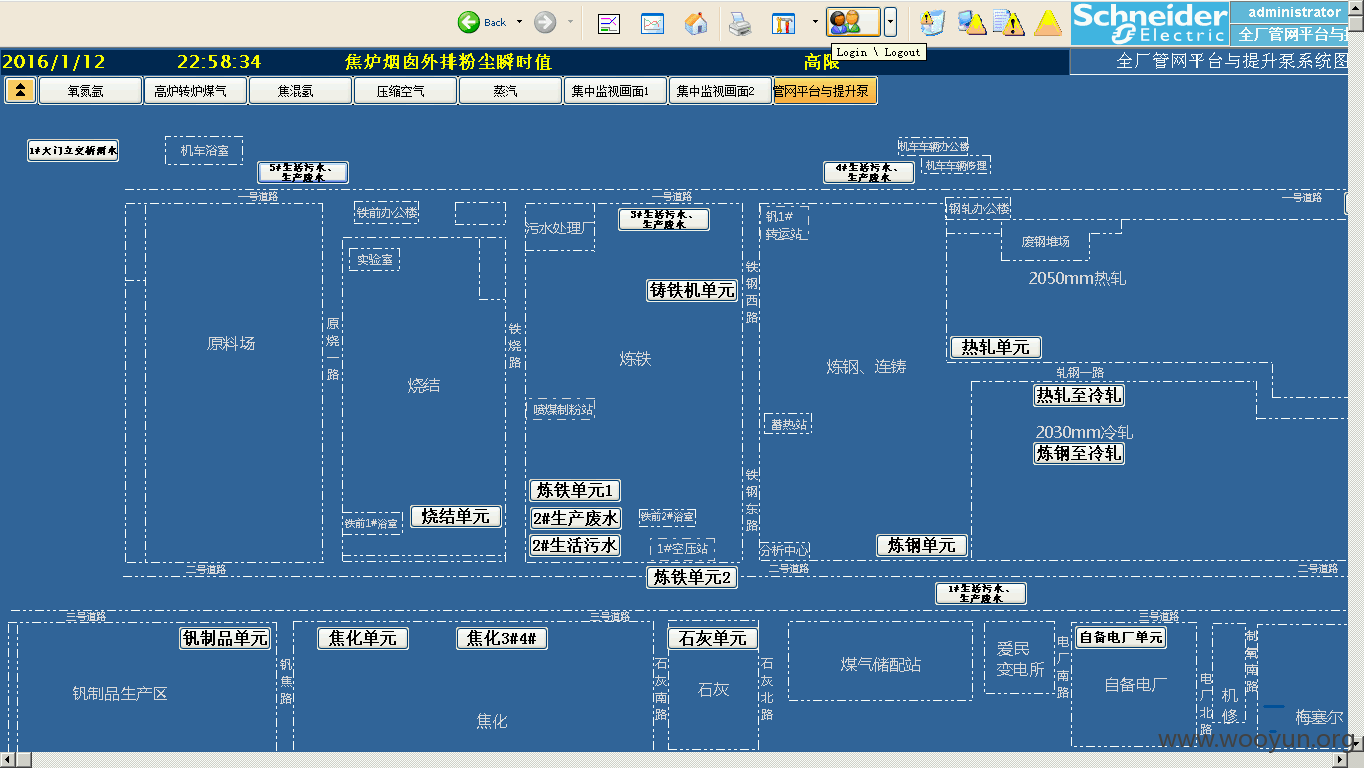

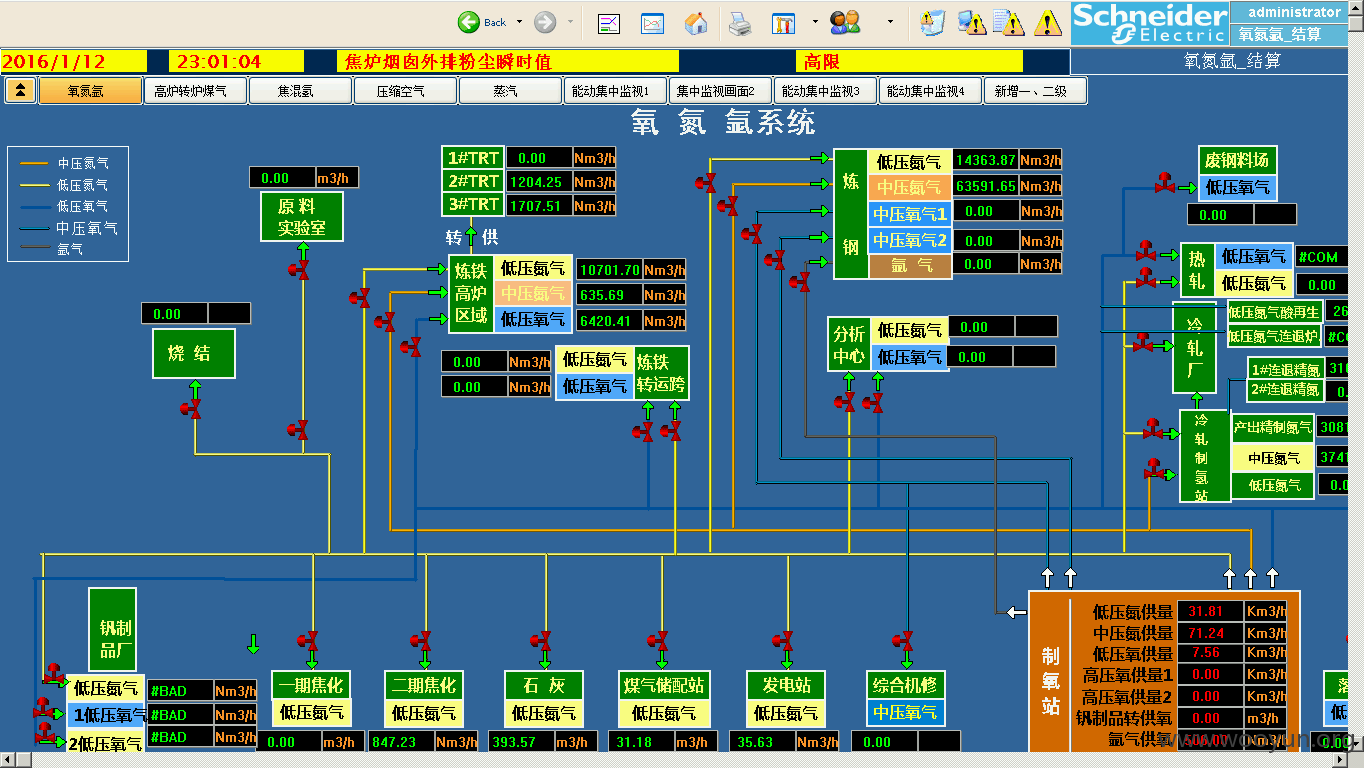

这几台服务器上都装有SCADA的那个软件。。

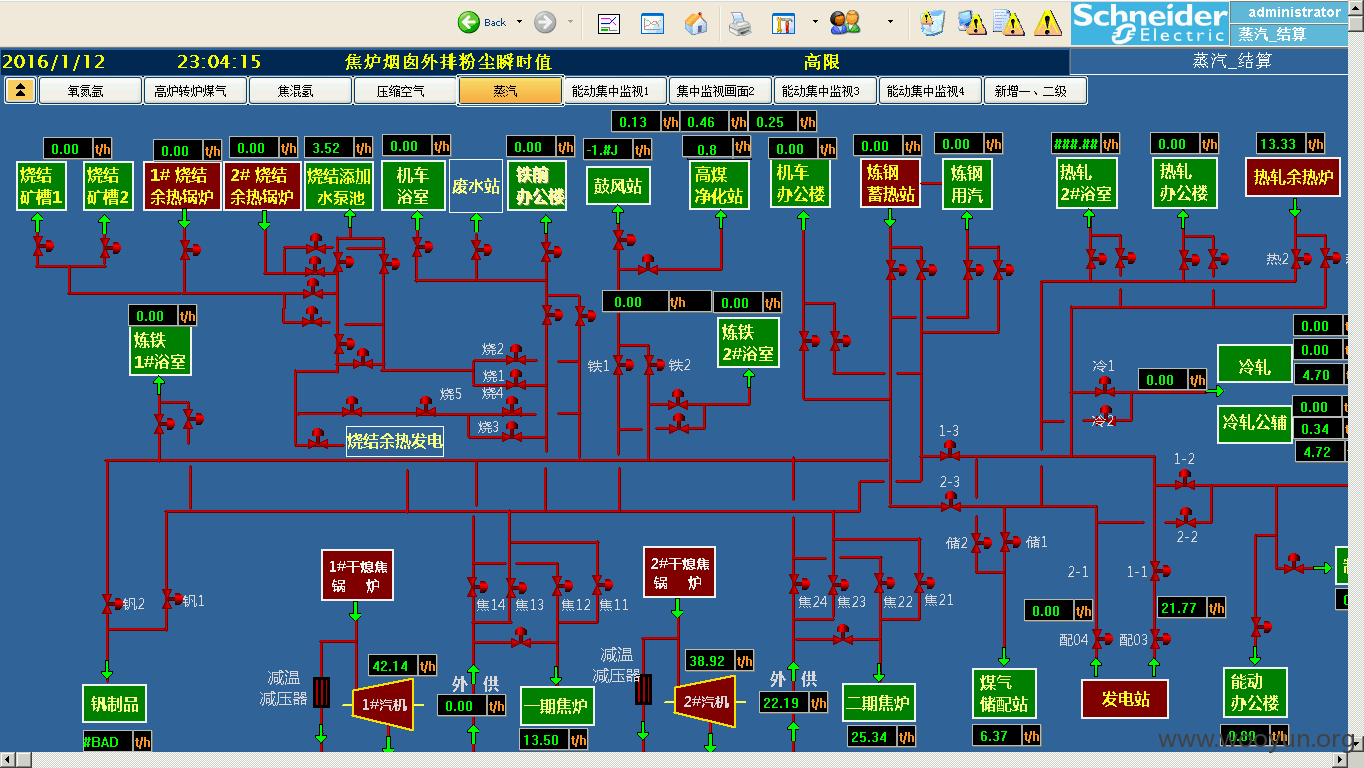

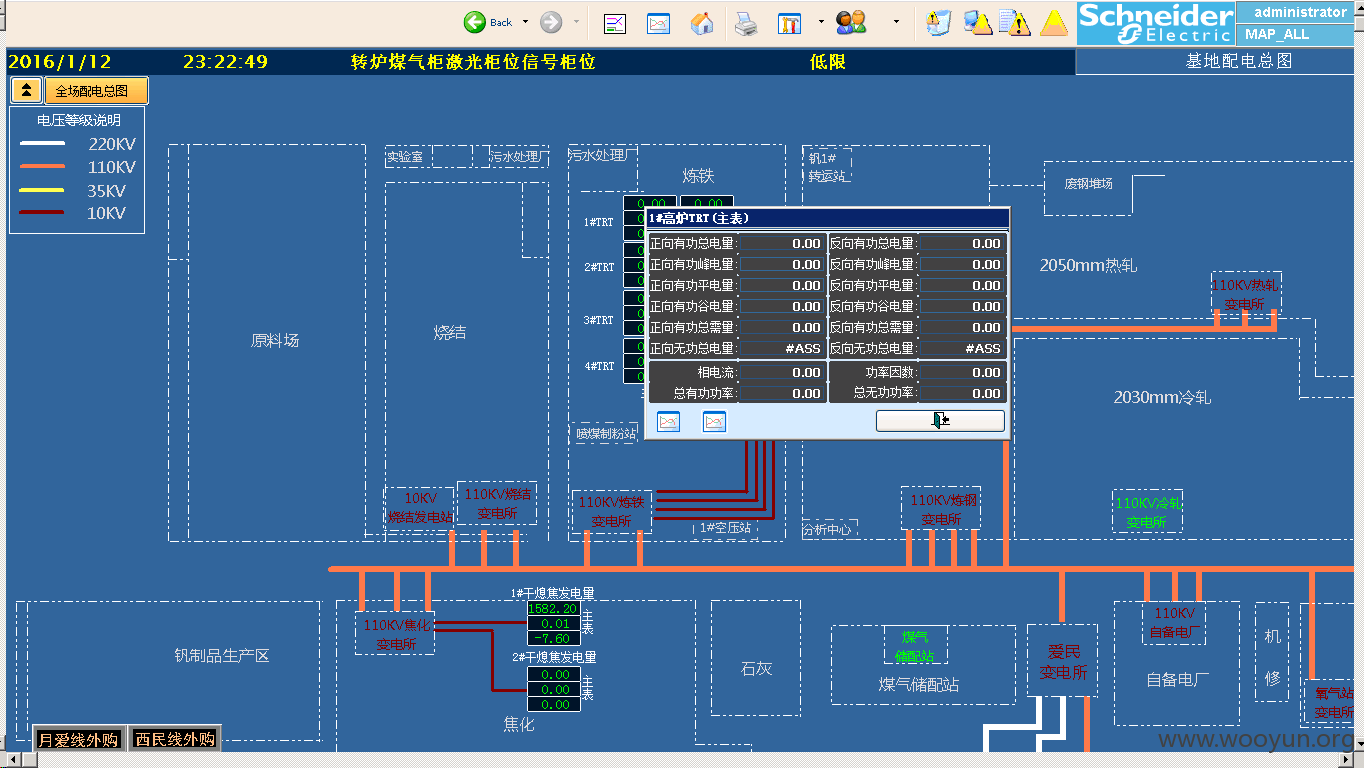

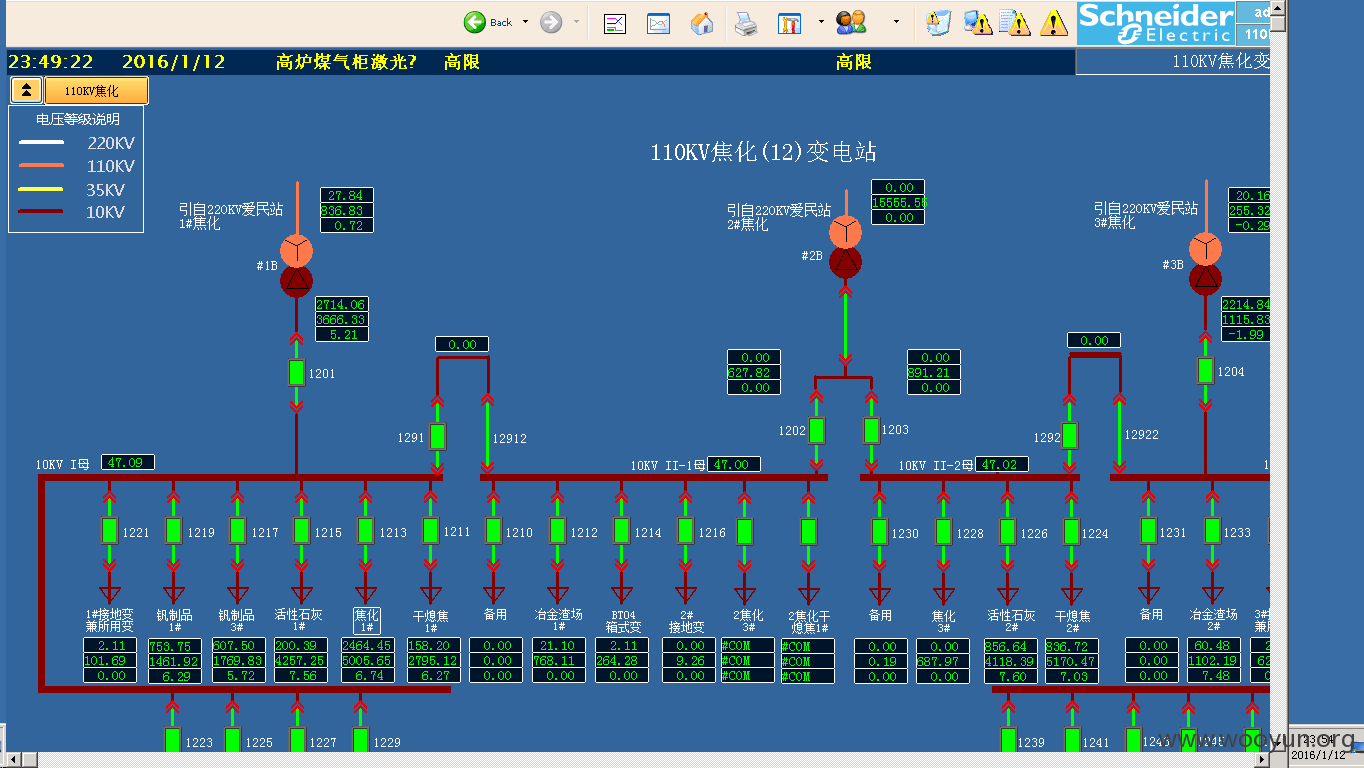

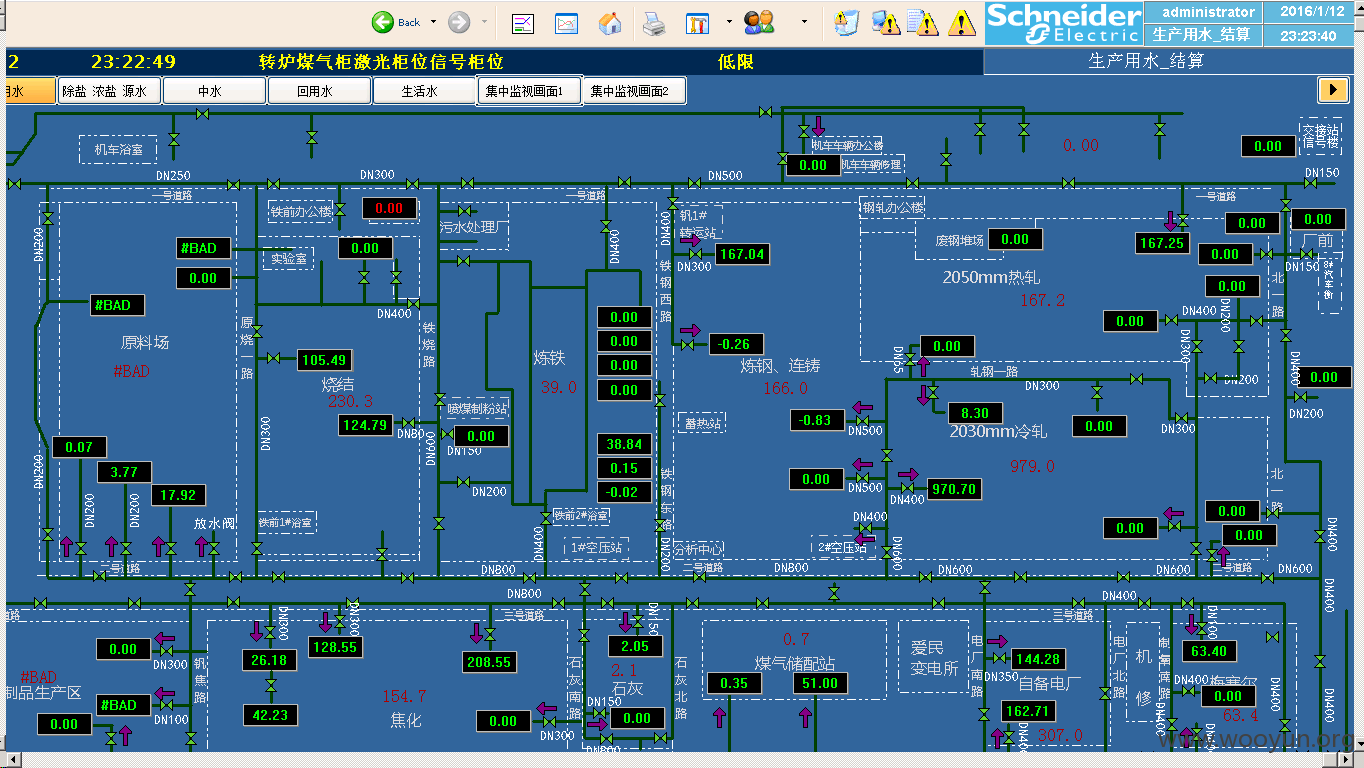

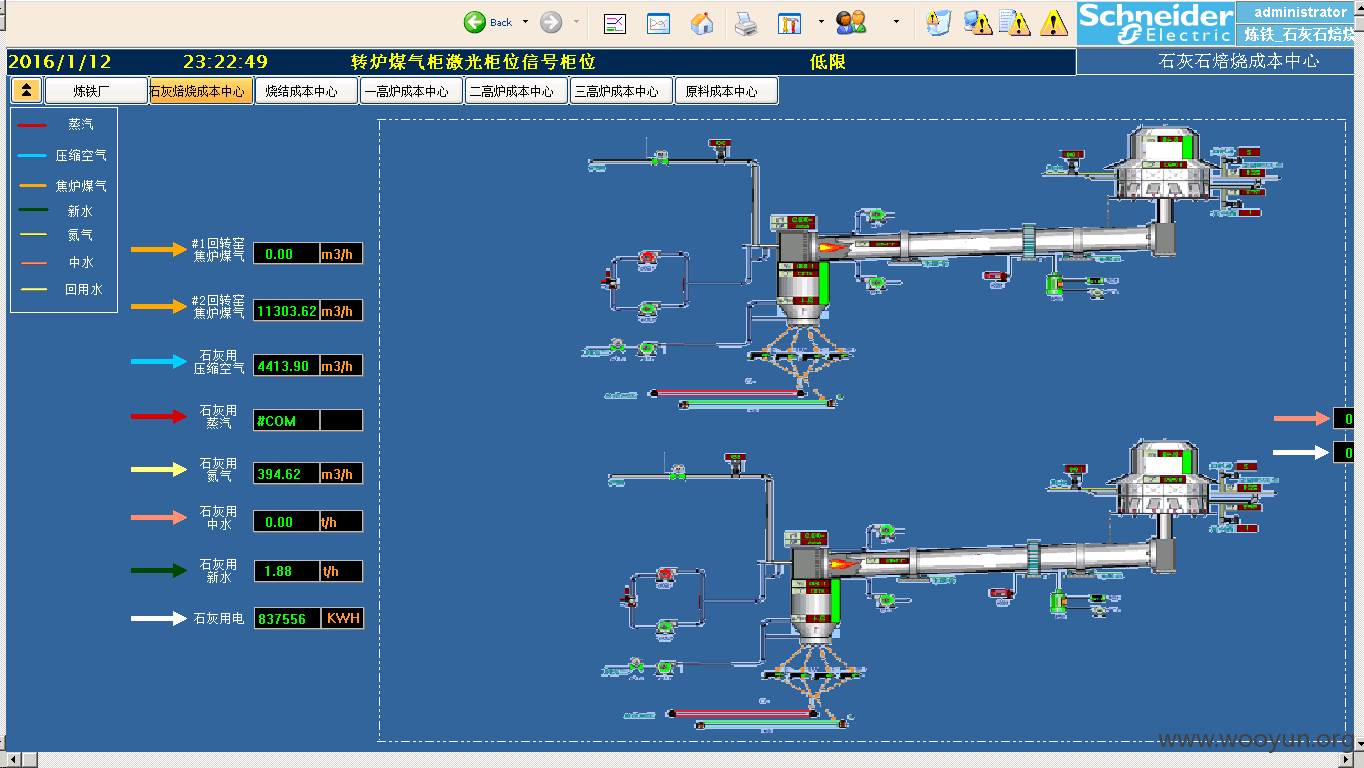

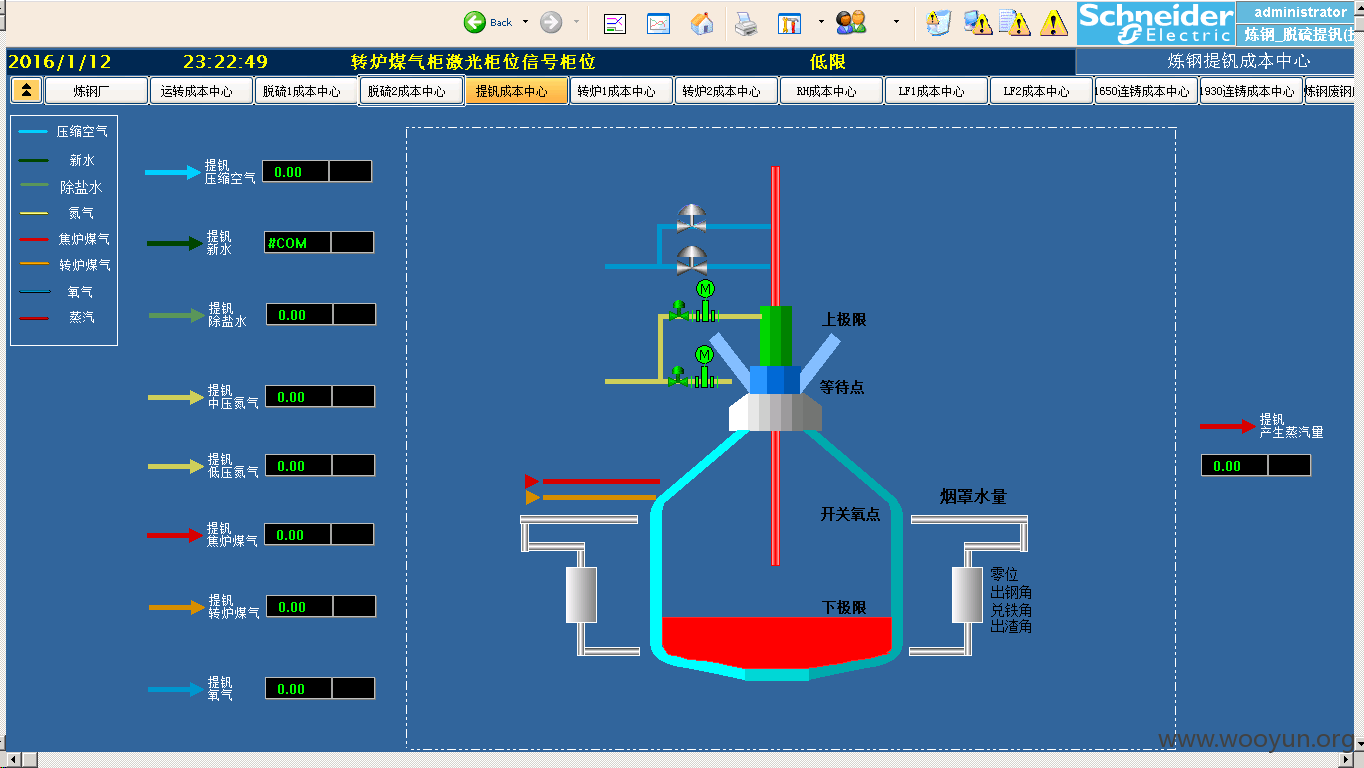

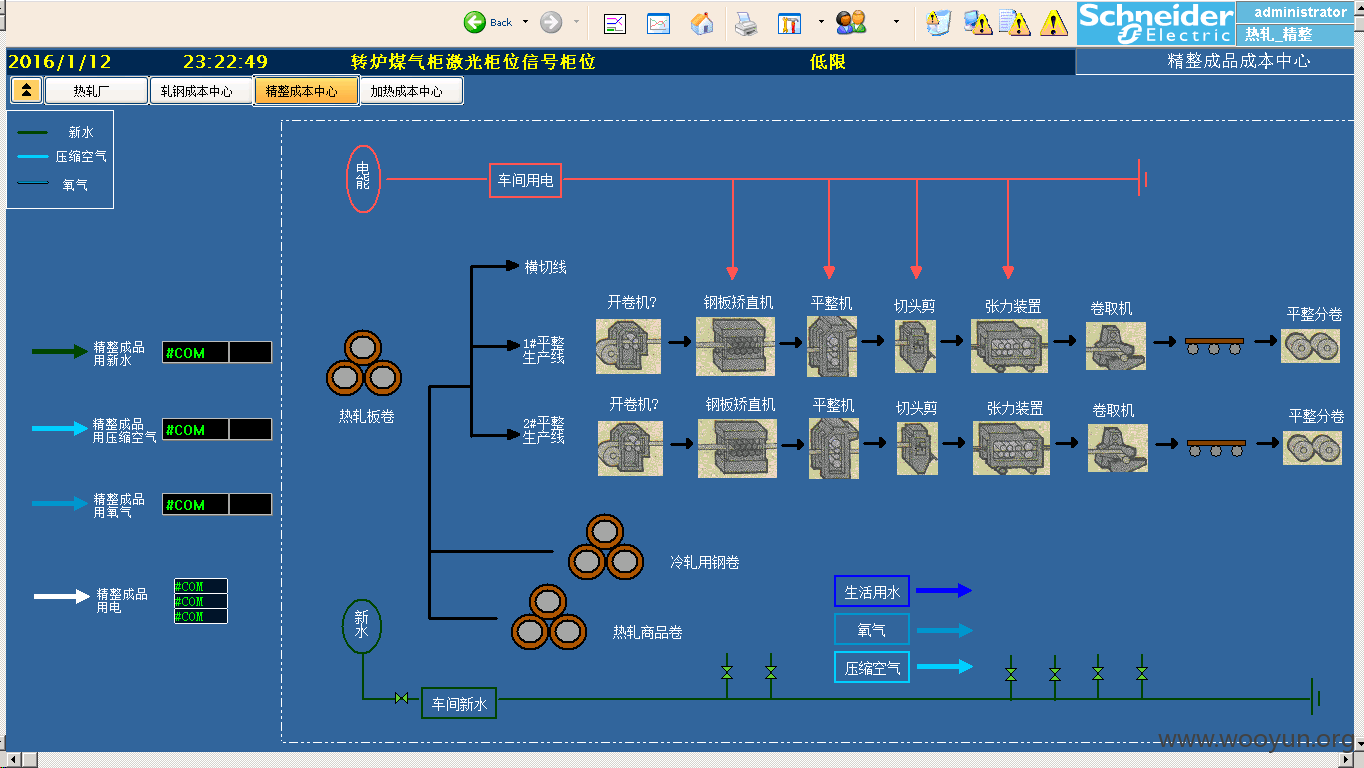

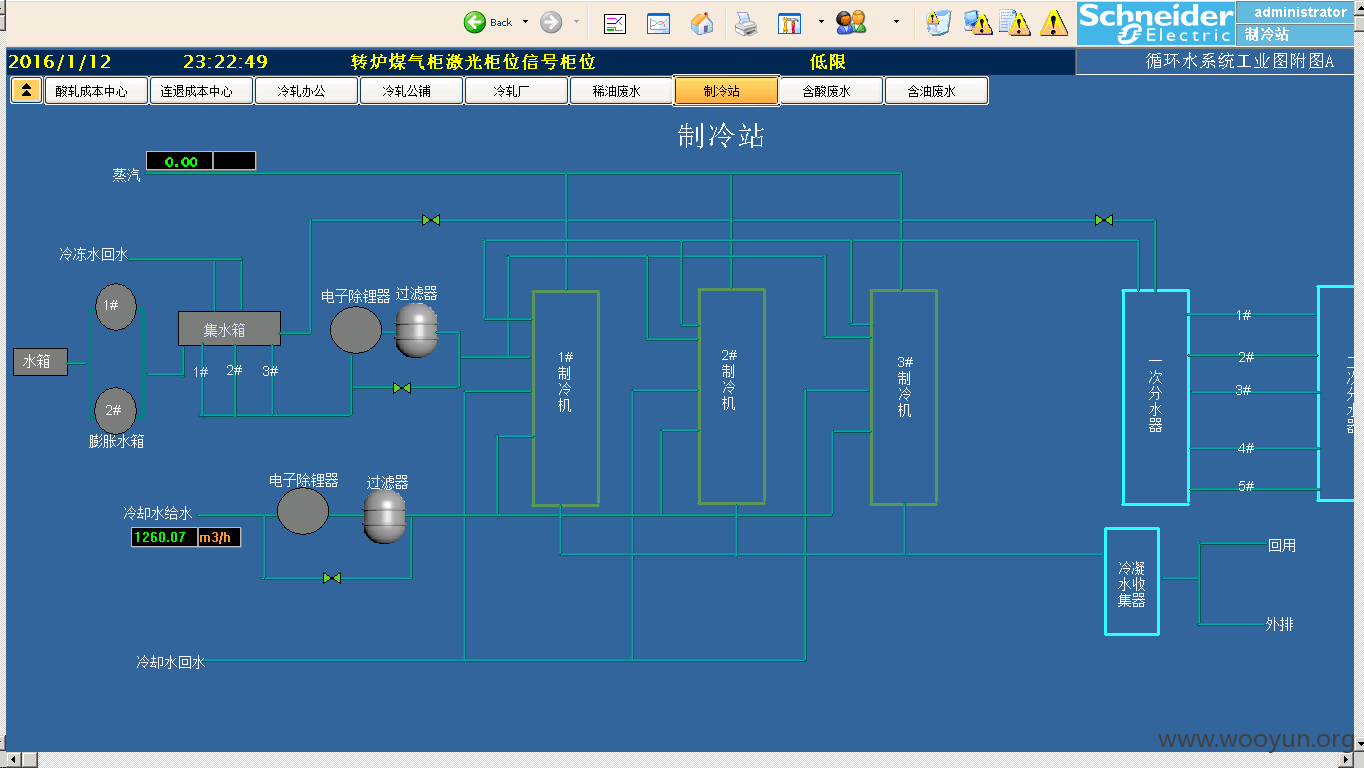

如图。

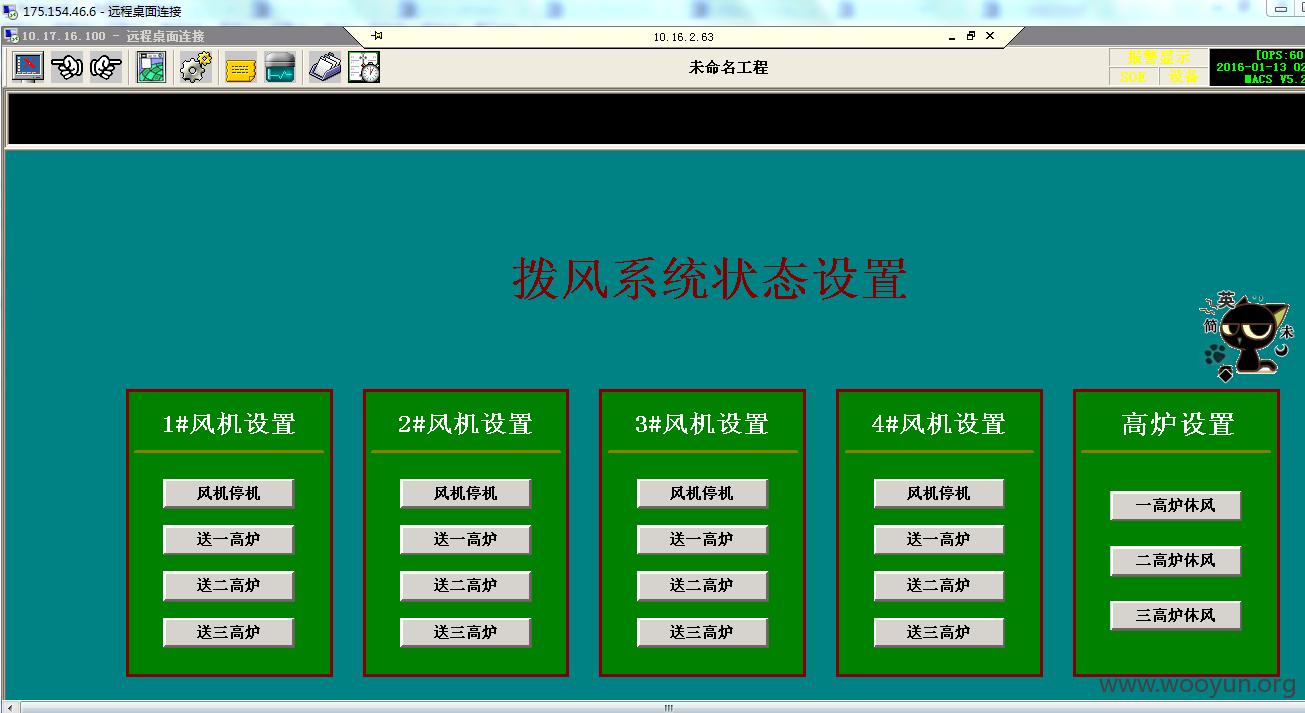

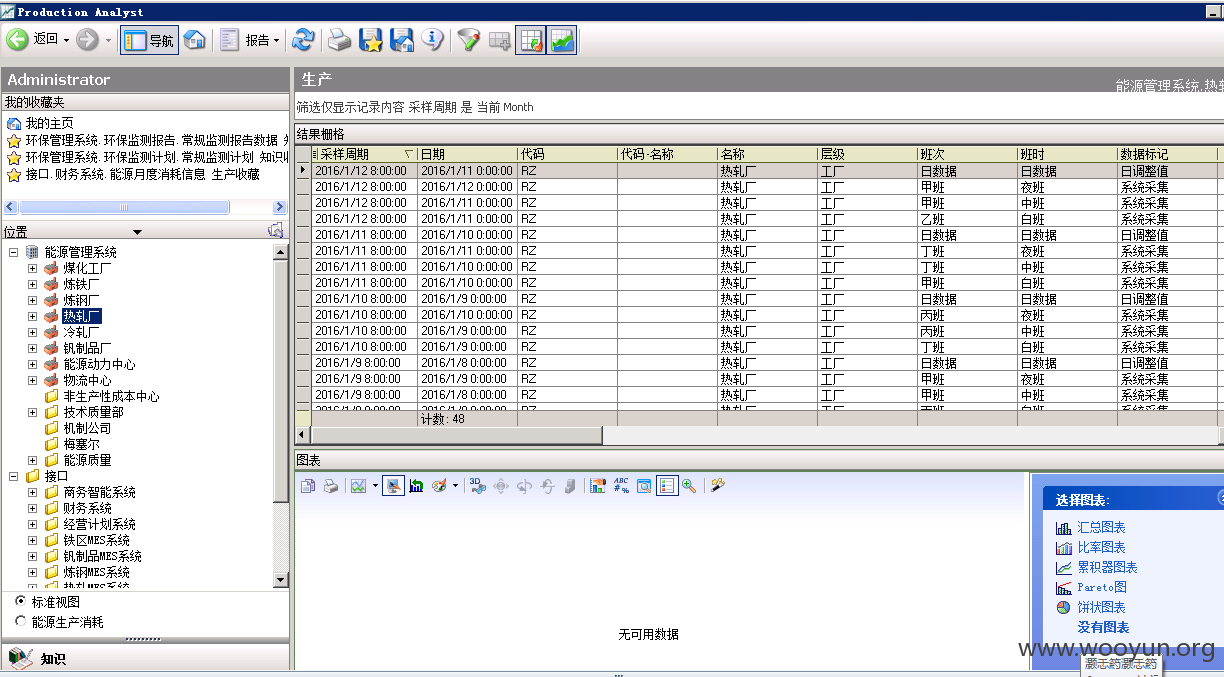

动力系统

电力系统

给排水系统

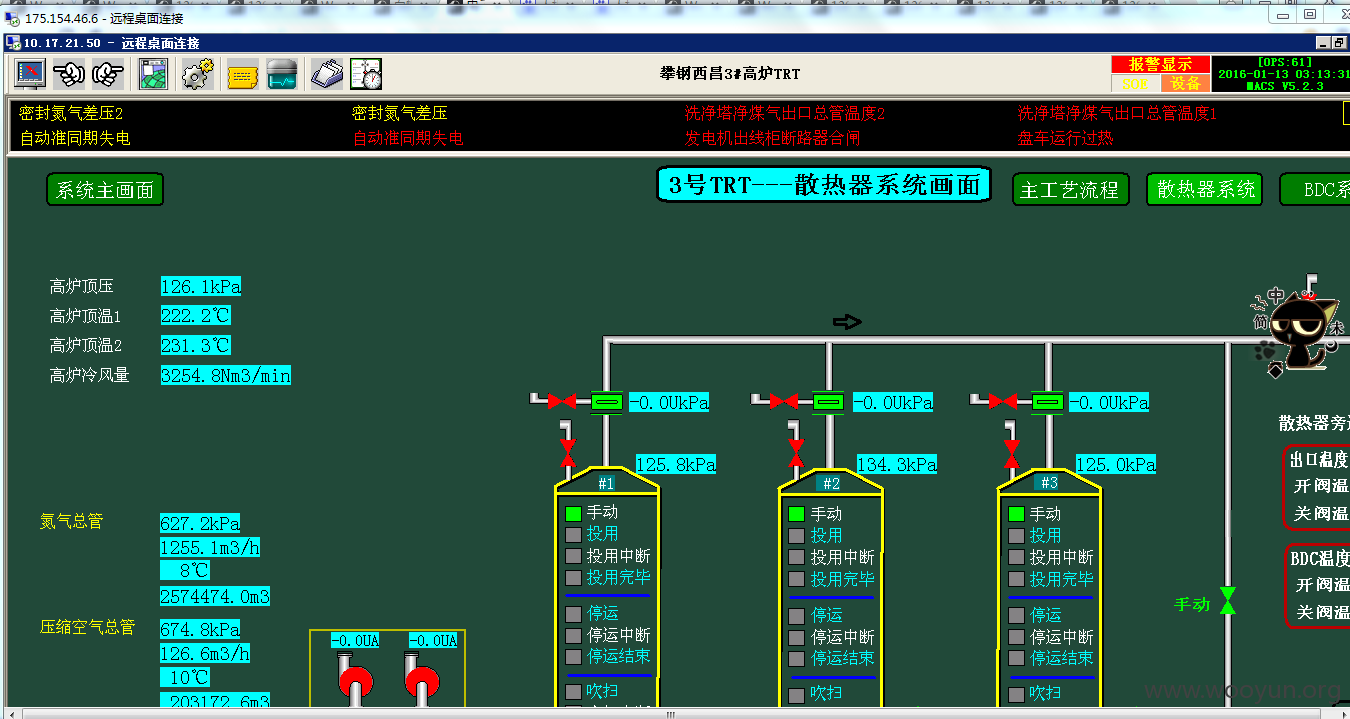

炼铁厂

炼钢厂

热轧厂

冷轧厂

能动中心

SCADA操作手册

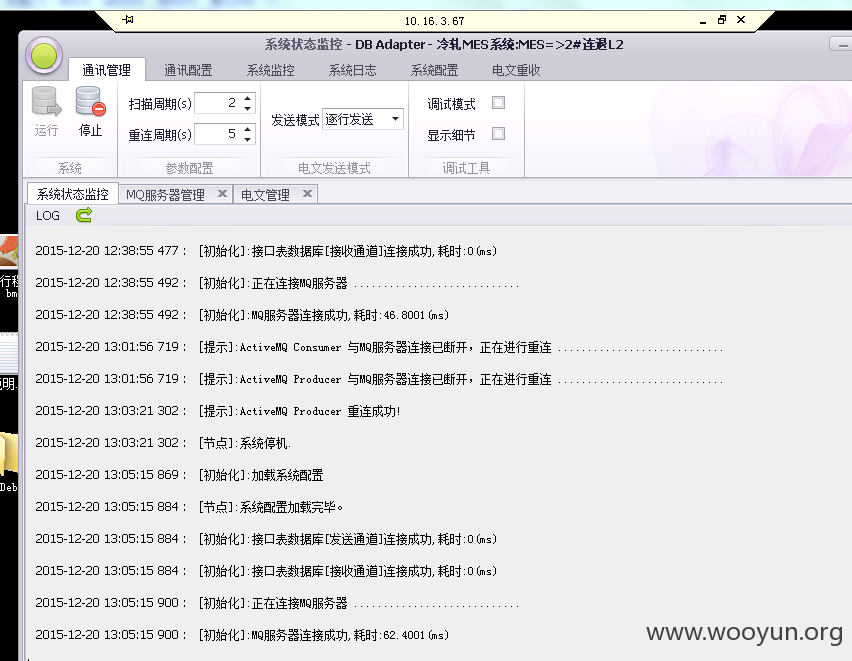

此外大量xp可使用 server/8ik,9ol.登录,貌似可以实现人机交互

**.**.**.**

**.**.**.**

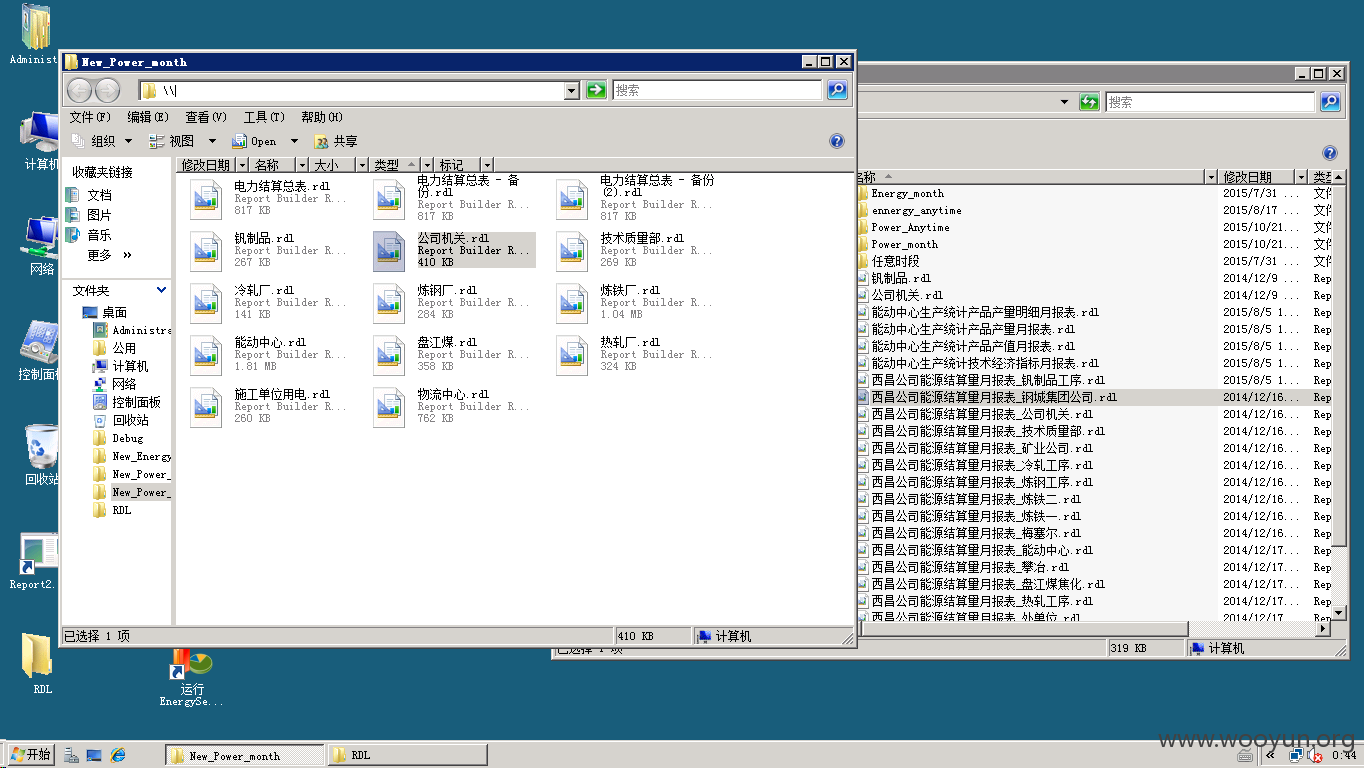

其它一些东西。。

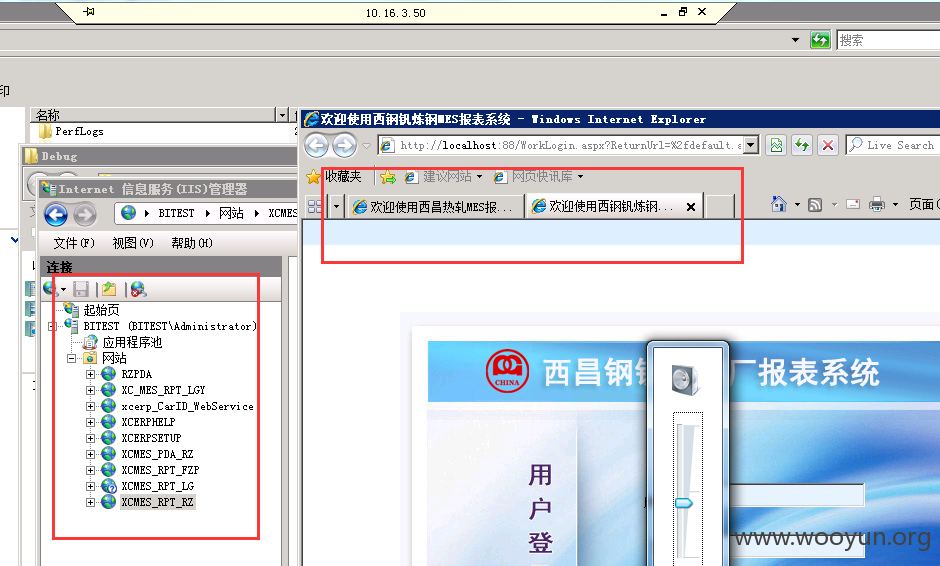

网站

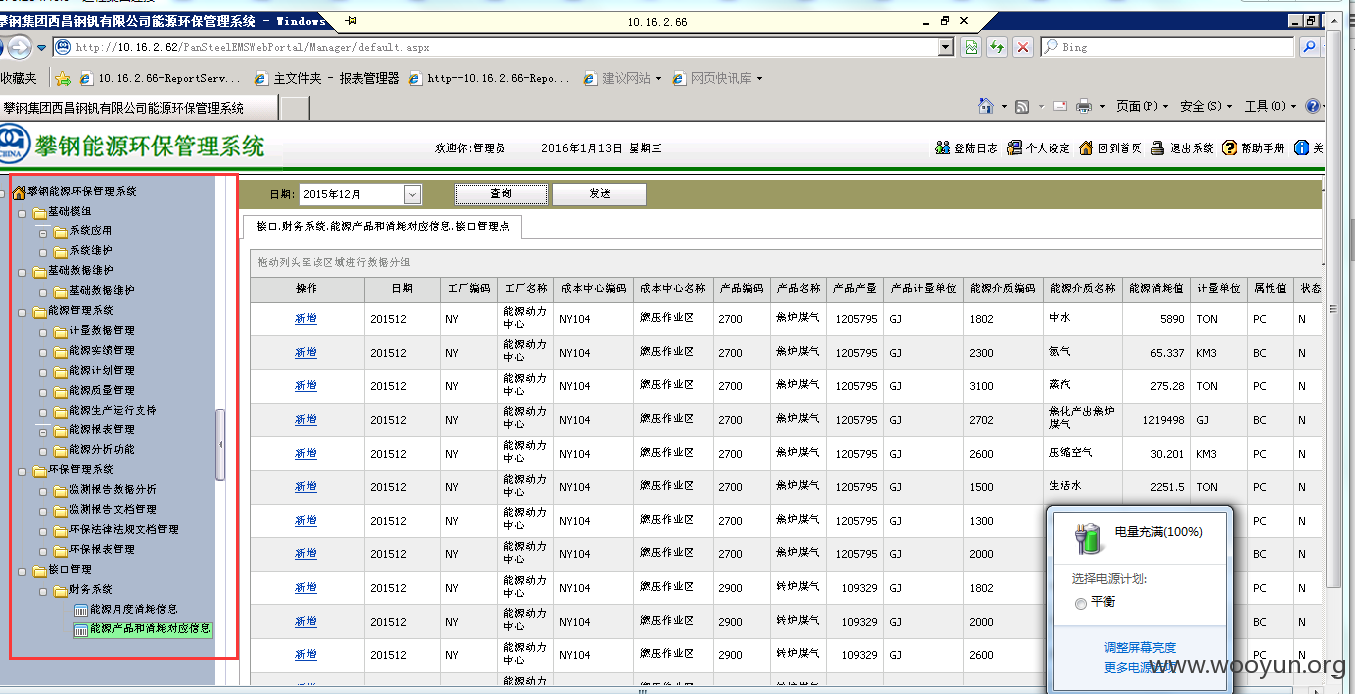

能源环保管理系统

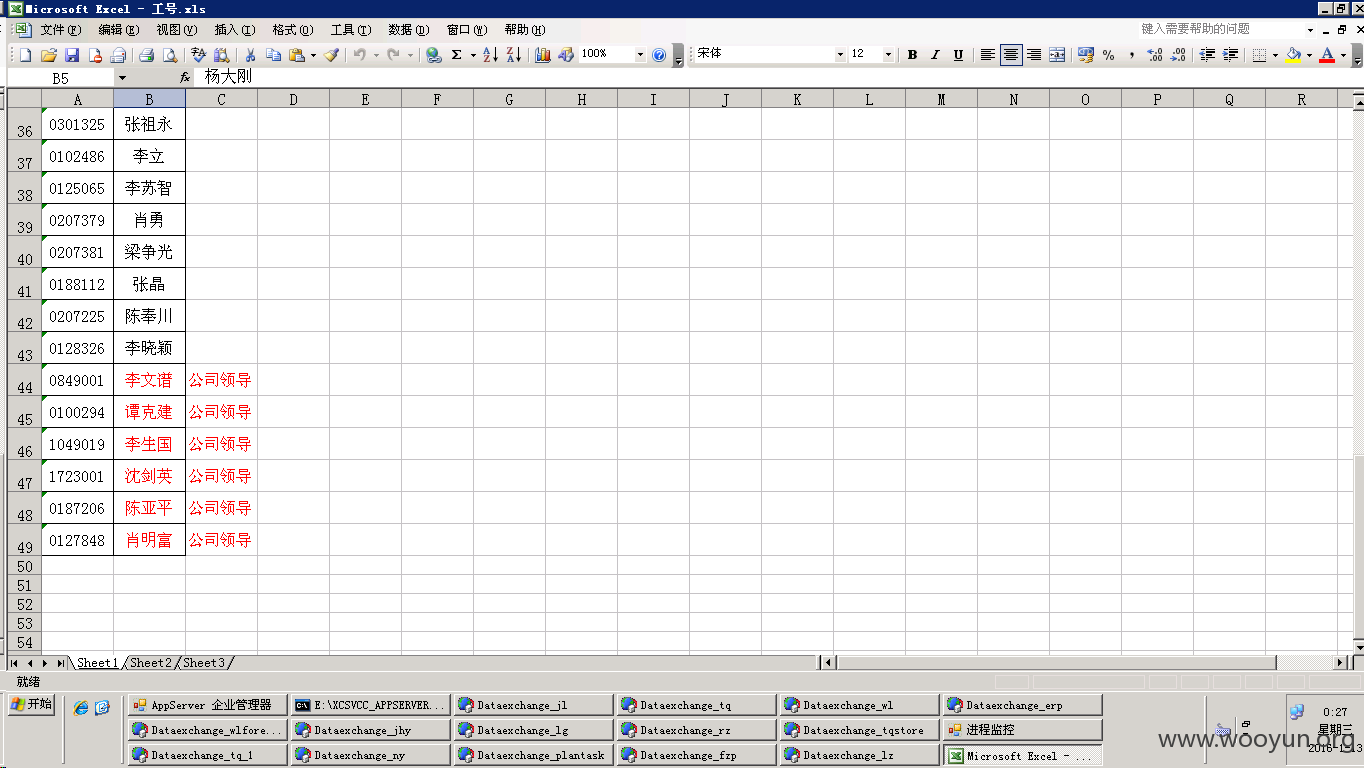

工号

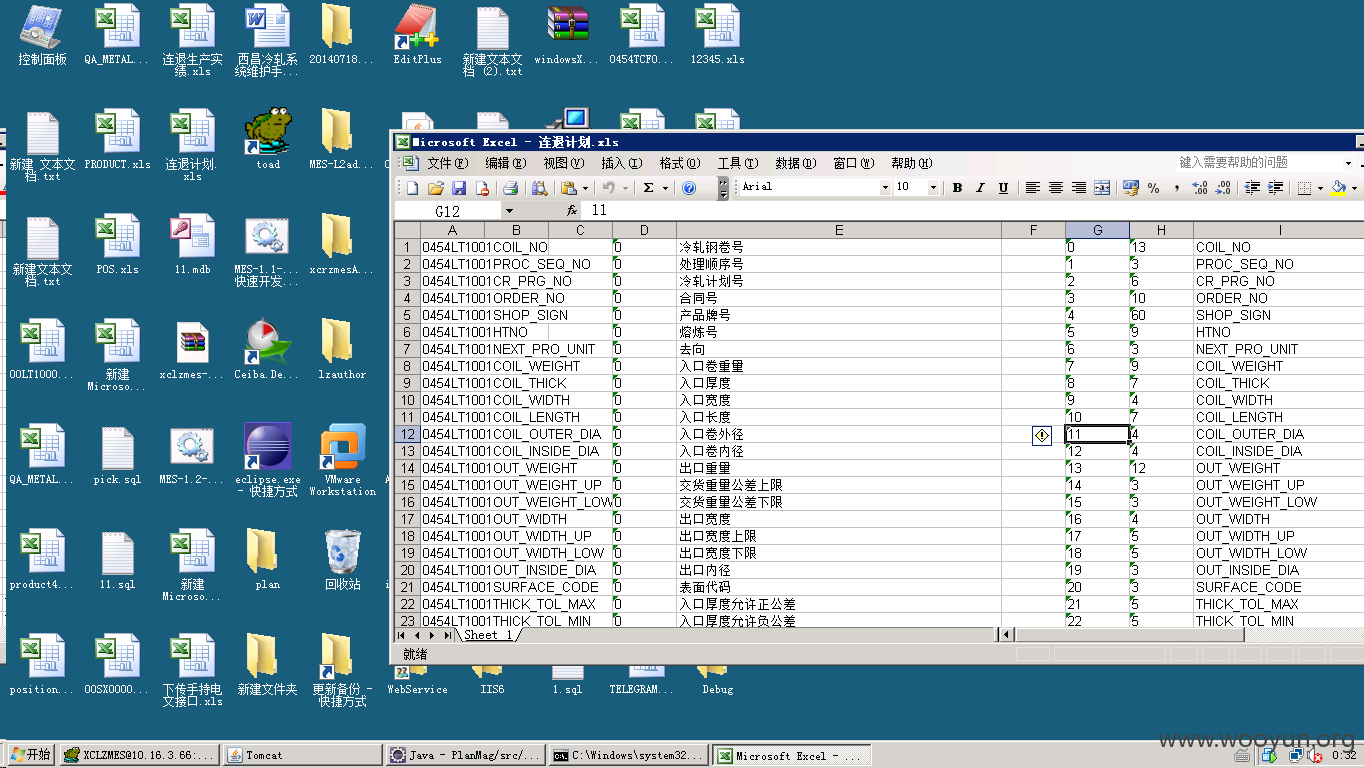

各种文件数据

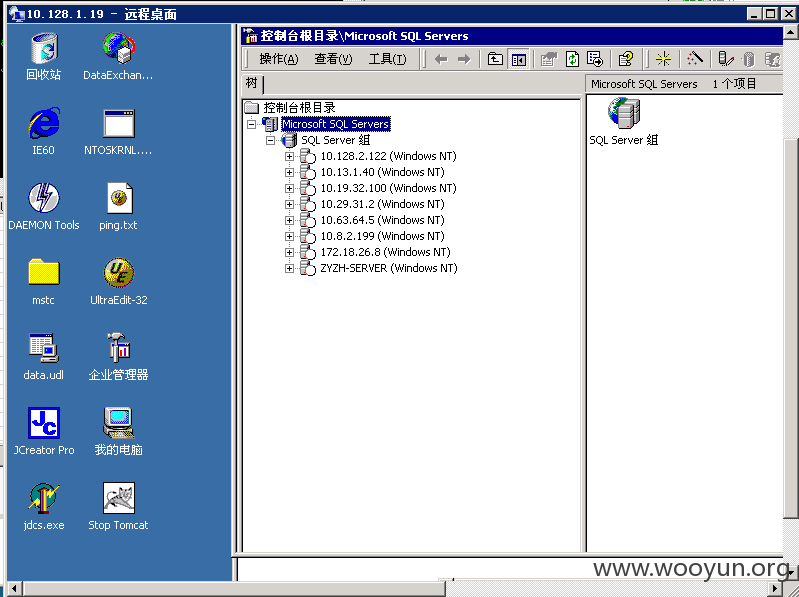

尽然还有nt?

数据库。。

production analysis什么鬼?生产分析?

修复方案:

1、jboss的java反序列化

2、内网的弱口令

版权声明:转载请注明来源 wsg00d@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2016-01-15 18:28

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向能源行业信息化主管部门通报,由其后续协调网站管理单位处置。

最新状态:

暂无