漏洞概要

关注数(24)

关注此漏洞

漏洞标题:太平洋直购某功能逻辑错误任意帐号密码重置

提交时间:2015-08-17 21:17

修复时间:2015-10-03 19:00

公开时间:2015-10-03 19:00

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-19: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-29: 细节向核心白帽子及相关领域专家公开

2015-09-08: 细节向普通白帽子公开

2015-09-18: 细节向实习白帽子公开

2015-10-03: 细节向公众公开

简要描述:

太平洋直购 真正的消费者联盟 打造全球唯一全新理念BMC商城 太平洋直购(www.tpy100.com)是江西精彩生活投资发展有限公司旗下最专业、最全面的电子商务平台之一。

详细说明:

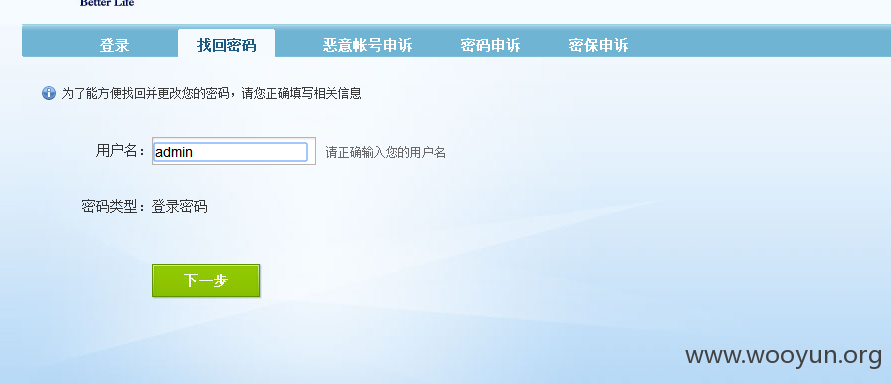

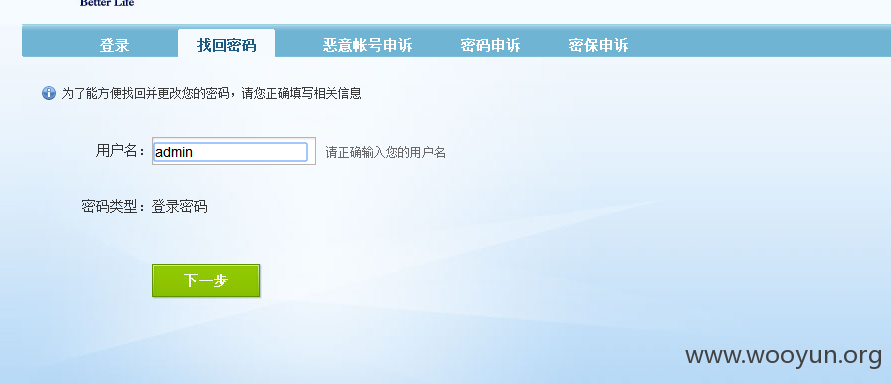

问题就出在找回密码处 随便输入帐号 我这里输入admin进行测试 然后点击下一步

漏洞证明:

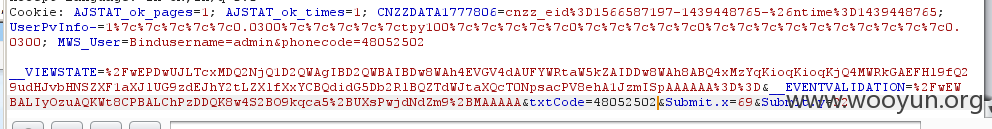

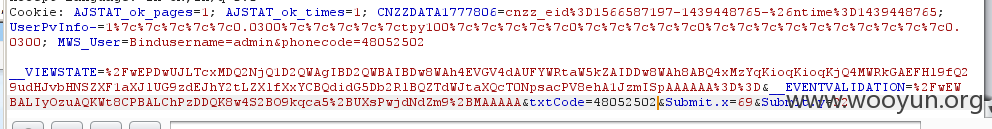

之后选择通过注册手机找回密码 确认发送短信 然后查看了下JS 8位验证码

此时随便输入8位置验证码 然后burp 抓包

修复方案:

抓到如下包 大家请看cookie处phonecode=后面的8位数字 这TM验证码就在这里...

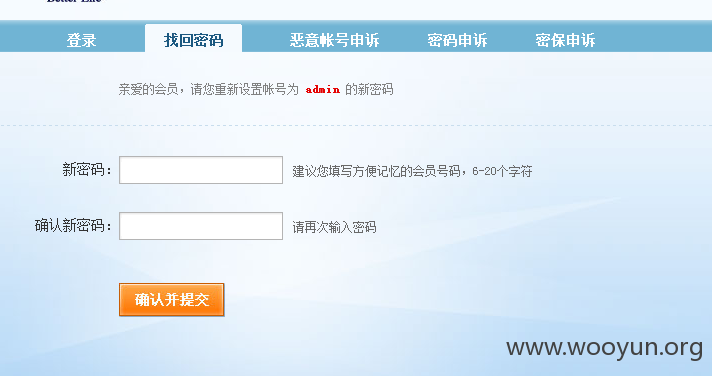

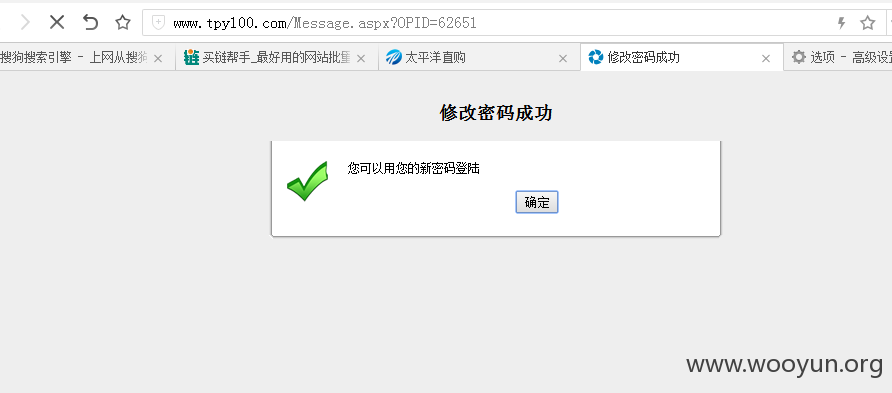

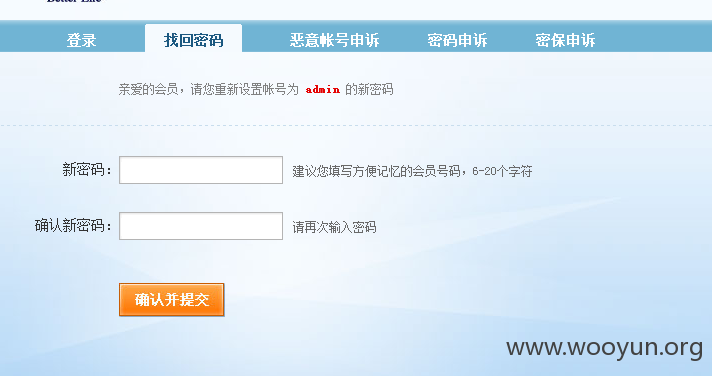

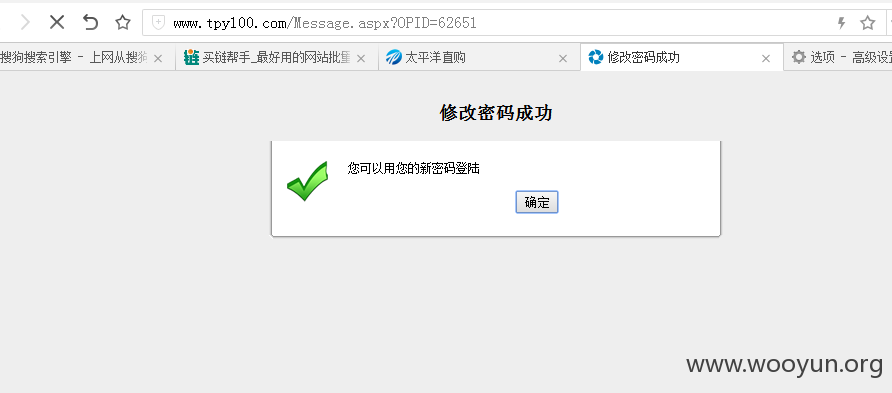

此时我们截断把post的我们输入的验证码改为cookie里的验证码 就成功通过验证进入密码重置了

版权声明:转载请注明来源 节奏感@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-08-19 18:58

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无