漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146337

漏洞标题:赶集网某重要系统账户控制不严导致大量内部信息可泄漏(影响多个内部站点)

相关厂商:赶集网

漏洞作者: 指尖上的故事

提交时间:2015-10-13 08:26

修复时间:2015-11-27 10:00

公开时间:2015-11-27 10:00

漏洞类型:网络设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-13: 细节已通知厂商并且等待厂商处理中

2015-10-13: 厂商已经确认,细节仅向厂商公开

2015-10-23: 细节向核心白帽子及相关领域专家公开

2015-11-02: 细节向普通白帽子公开

2015-11-12: 细节向实习白帽子公开

2015-11-27: 细节向公众公开

简要描述:

有一只小毛驴,

却从来也不骑。

找房子

找工作

找装修

找保姆

招宠物。

买卖二手货。赶集网,啥都有!

详细说明:

这个漏洞已经公开了..

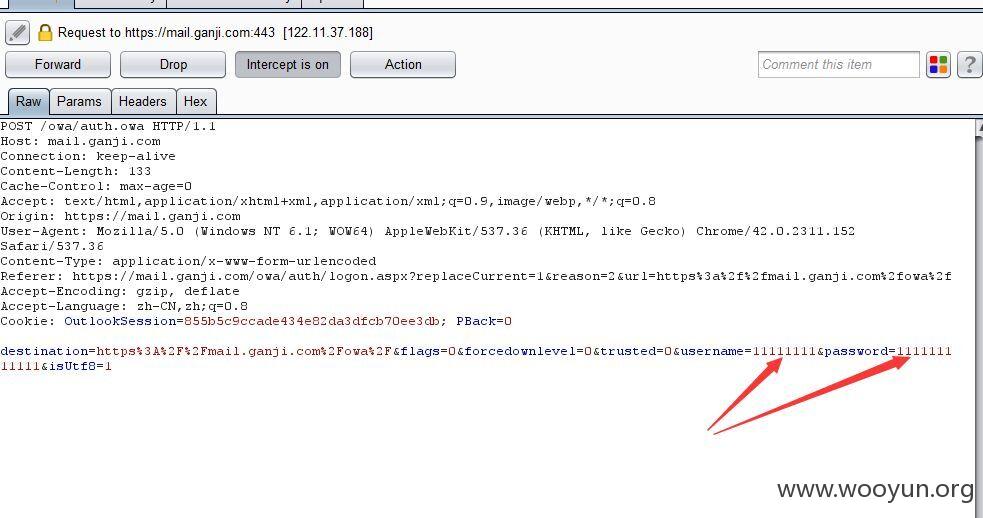

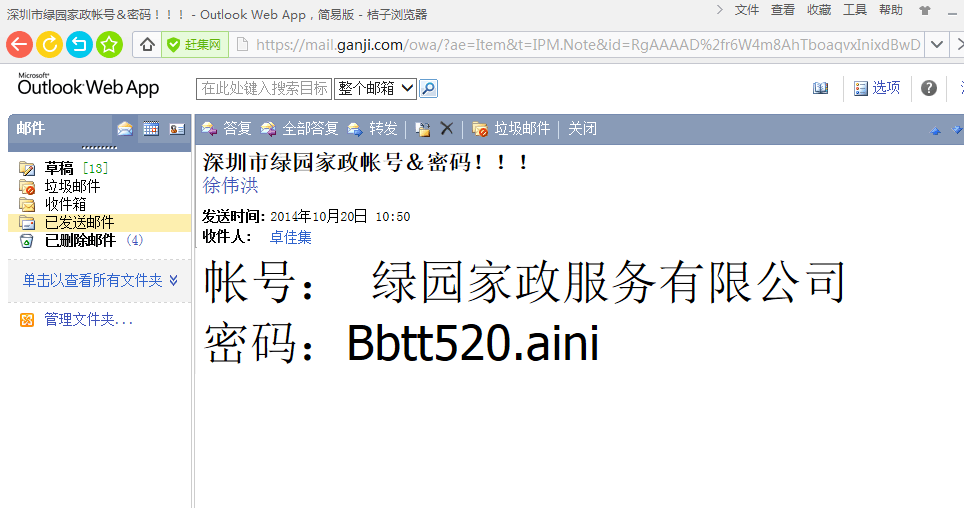

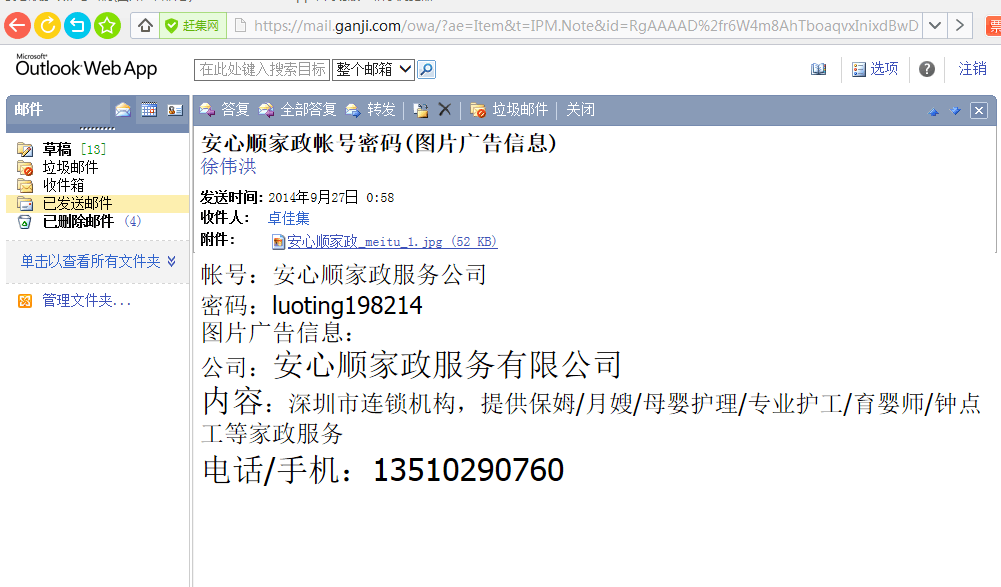

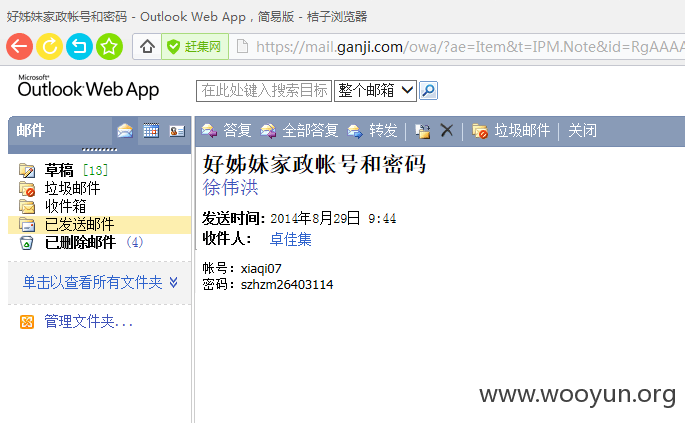

但是经测试后发现漏洞修补并没有起到作用,在上面提交这个漏洞中的几个用户和密码已经被更改,最后厂家的回复也是核查默认口令,其实厂家这是治标不治本的修复方案,因为这个登录处的漏洞本身不是在于用默认口令,首先登录处没做验证码设置,登录次数也没限制,抓包后发现数据也是明文传输----这才是漏洞的所在处(无验证/无限制/明文传输看下面的抓包图就明了...)这样的环境直接导致爆破....

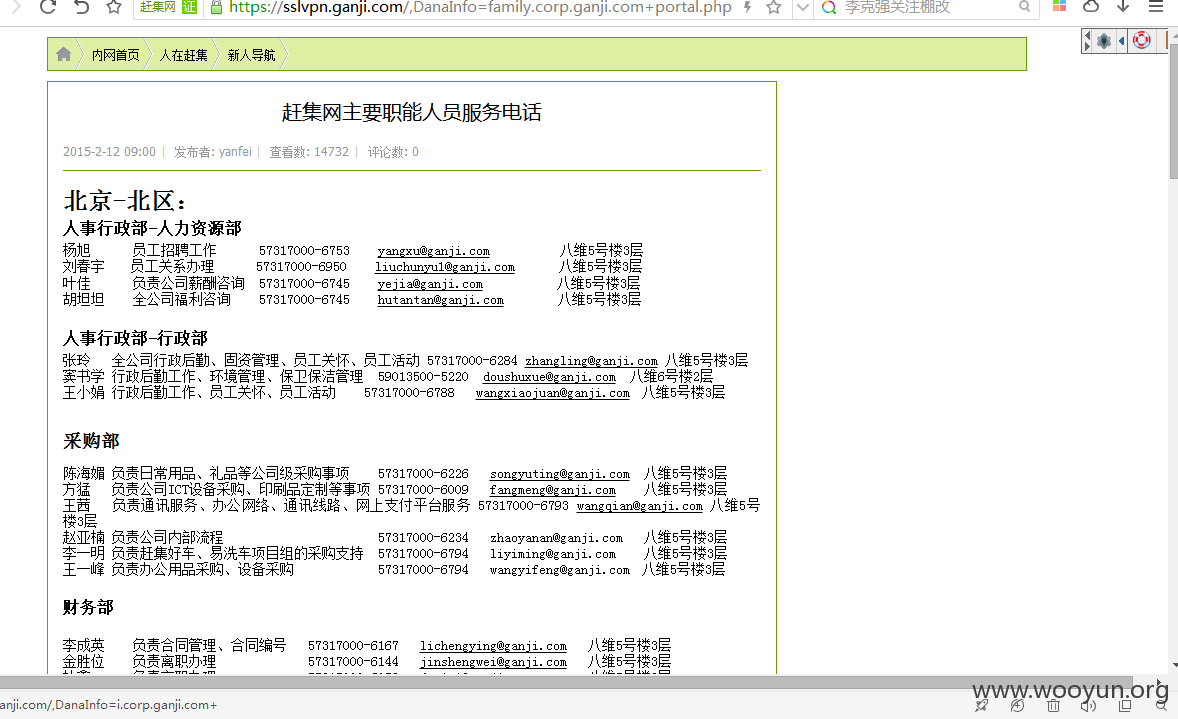

其实爆破出一个用户名后就可以导出企业所有的邮件地址(为了工作方便有企业邮件地址薄)原本我想把它全导出来从新爆破一翻..后来发现我错了..因为从A-Z排列出来的邮件地址太多了.一直按下一页,按得手都抽筋了...居然还没完...(本是为修复漏洞来的,所以没必要来个大工程证明,管理员自知)

1.排查了默认口令(ganji@xxxx)不等于用户不会修改为123456类似的弱密码

2.指那补那上个漏洞虽然没有说明,其实也是采用爆破方式.每个白帽子所掌握的用户字典不一样,所以依然可以无止境爆破

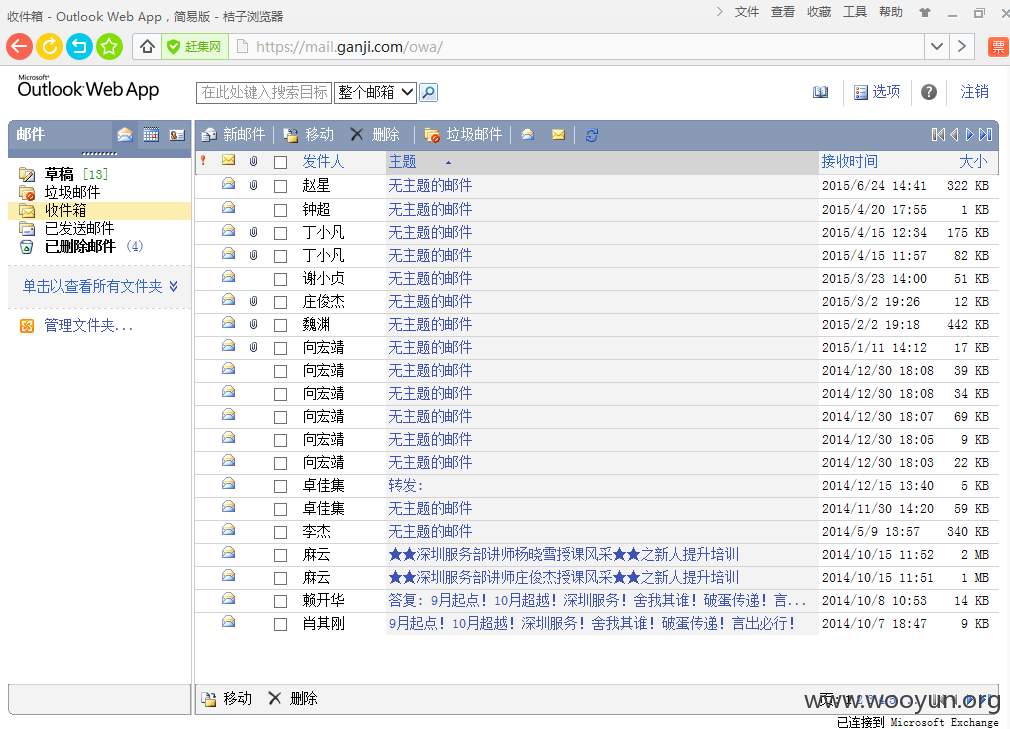

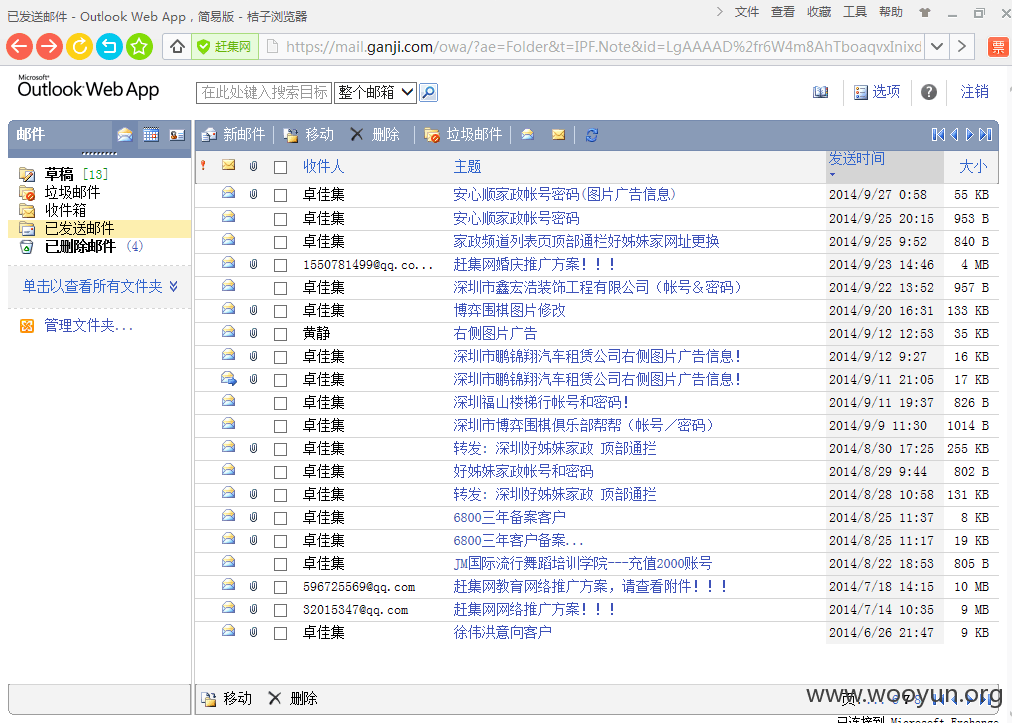

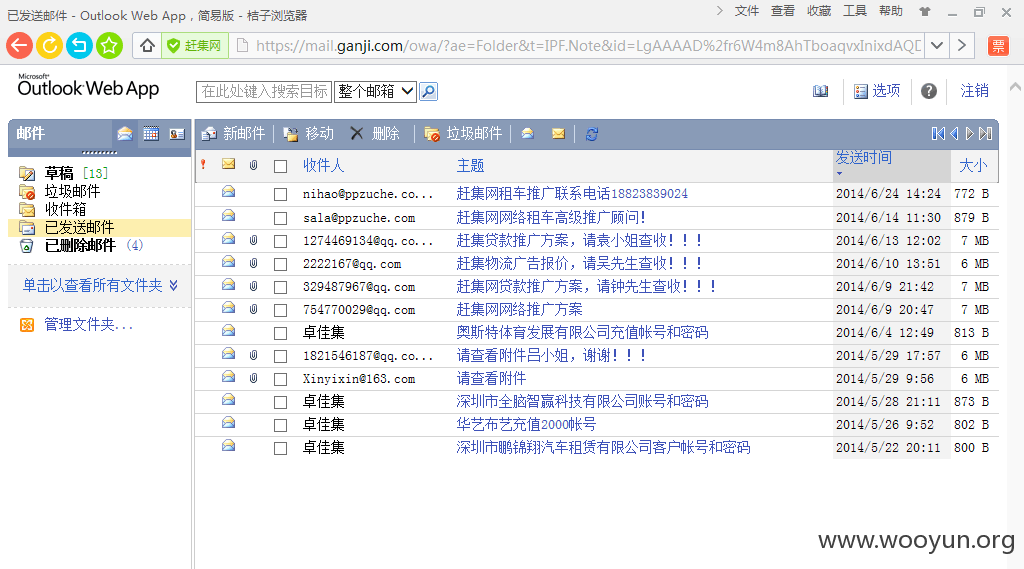

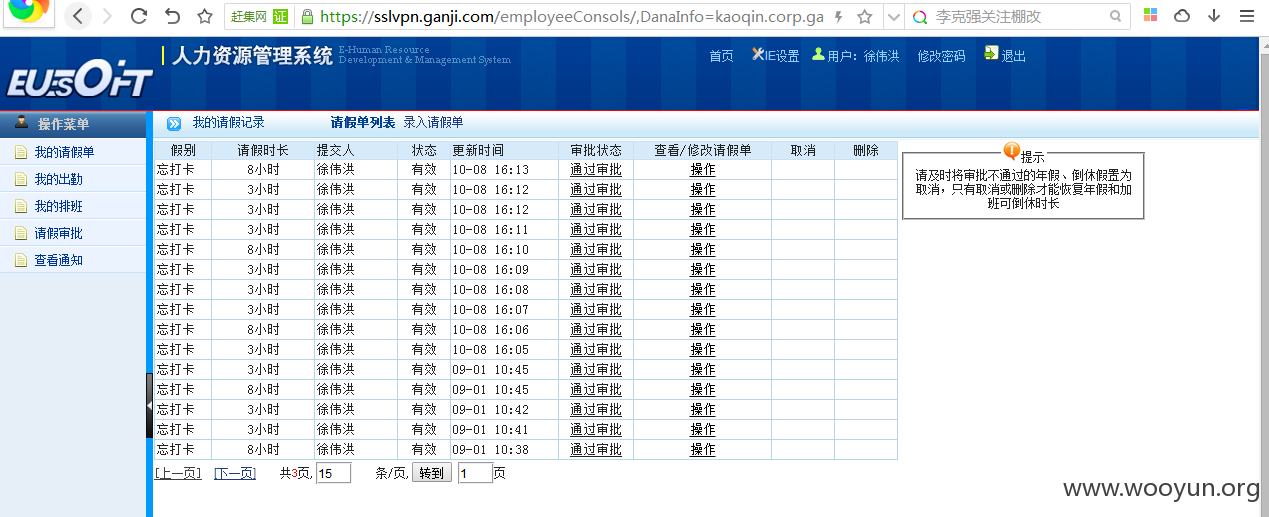

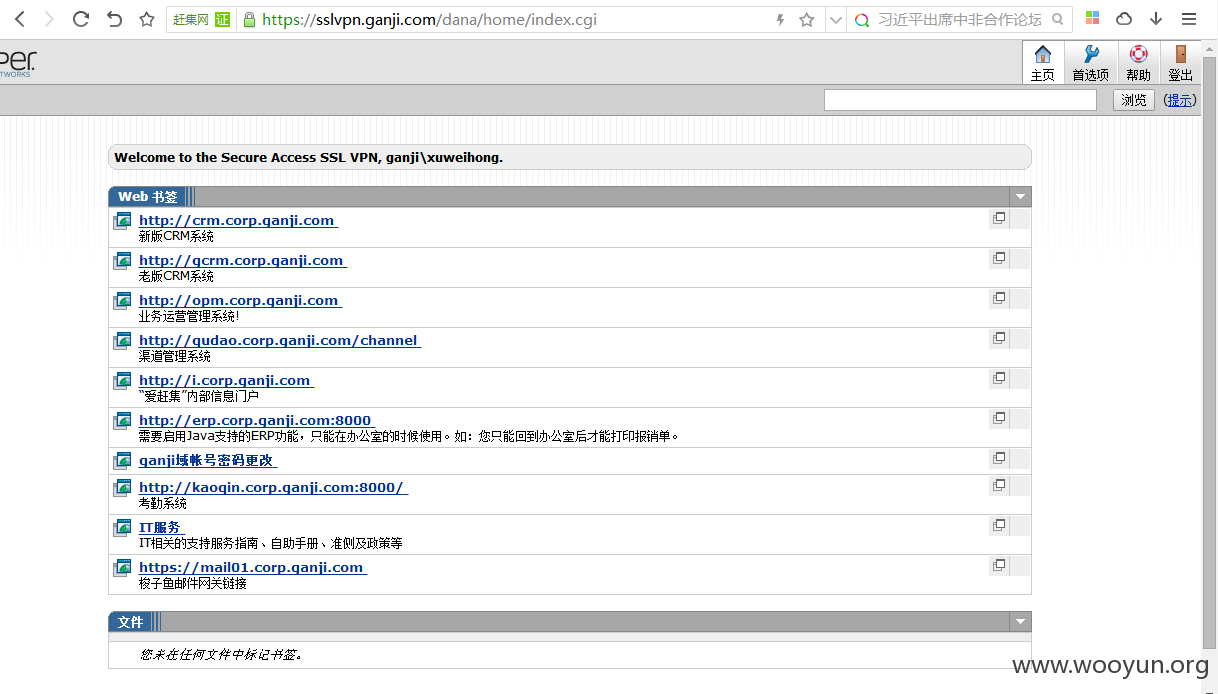

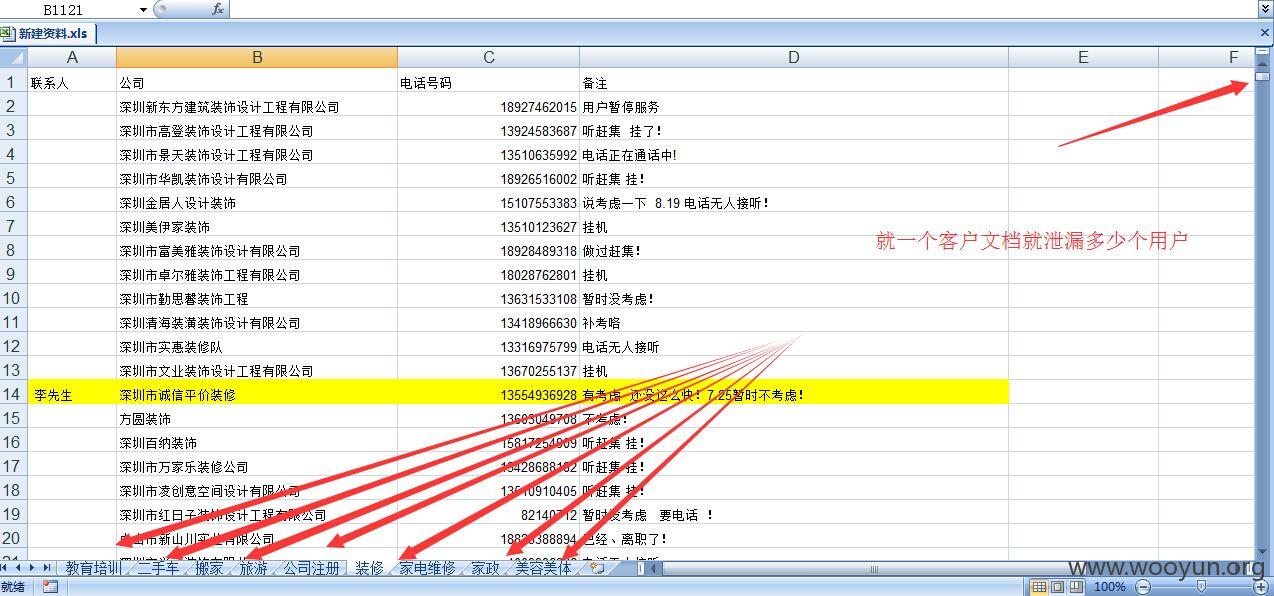

其次一个用户名基本可以登录赶集所有的平台以及内部系统(泄漏大量内部信息)这样也可以利用这个来刷Rank值..一天提交一个

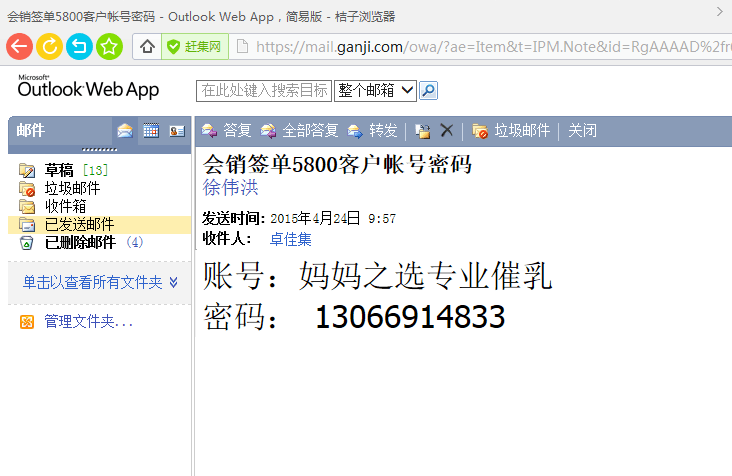

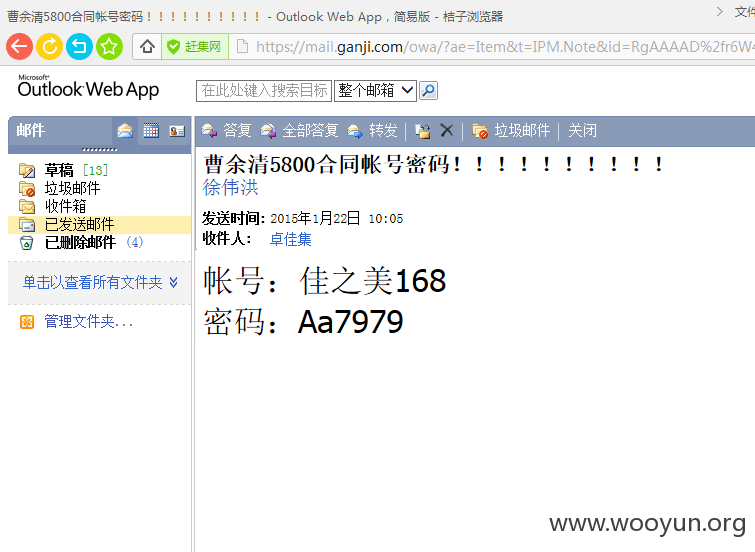

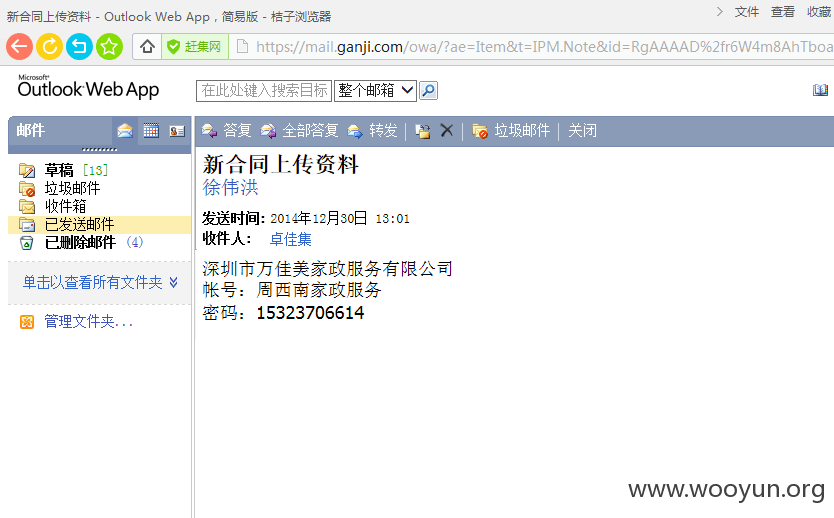

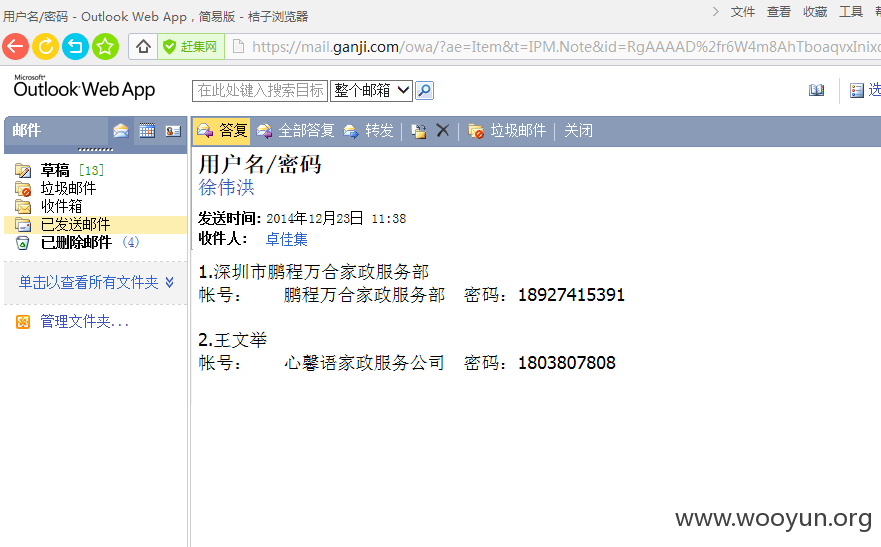

..可以参考上面那个漏洞...然后我就随便截取几个图证明一下吧

我爆出来的xuweihong ganji@2015

漏洞证明:

修复方案:

个人认为终极修复方案

1:加强登录处的安全机制(设置错误密码次数限制/设置验证码/传输数据应当加密)

2:在次排查默认口令(ganji@xxxx) 以及弱密码

3:分离用户数据库(以免一个用户名可以登录多个站点以及系统)

4:因为这个邮件系统地址已经公开,建议更换一下IP或者端口

5:可以给高点Rank吗 最好来个雷...哈哈

版权声明:转载请注明来源 指尖上的故事@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-13 09:58

厂商回复:

感谢白帽子@指尖上的故事 关注赶集安全,如有问题欢迎反馈,我们会第一时间处理。

最新状态:

暂无