漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145150

漏洞标题:山东省某食药局食品管理系统getshell可内网(某敏感部门和重点车辆监管平台等躺枪)

相关厂商:山东省某食药局

漏洞作者: 路人甲

提交时间:2015-10-07 11:32

修复时间:2015-11-26 17:40

公开时间:2015-11-26 17:40

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-07: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向核心白帽子及相关领域专家公开

2015-11-01: 细节向普通白帽子公开

2015-11-11: 细节向实习白帽子公开

2015-11-26: 细节向公众公开

简要描述:

某公安局和重点车辆监管平台等躺枪

详细说明:

**.**.**.**:7001/

问题是weblogic的配置不当 导致的getshell

**.**.**.**:7001/console/login/LoginForm.jsp

weblogic/weblogic

具体getshell可参考之前案例

通过上传war的马 拿到shell

**.**.**.**:7001/ma/ma1.jsp

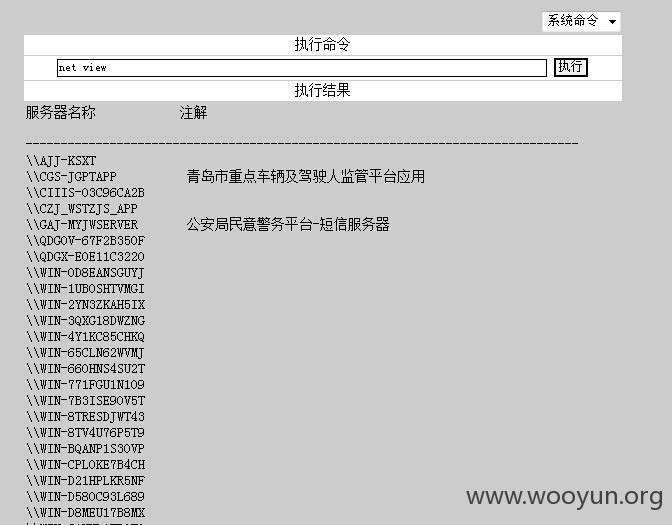

我们探测下内网

某公安局和重点车辆监管平台等躺枪

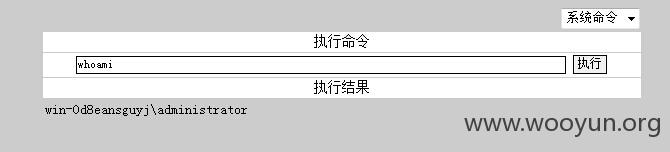

管理员权限

可进一步内网渗透大量机器

漏洞证明:

修复方案:

修改密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-10-12 17:39

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给山东分中心,由其后续协调网站管理单位处置。

最新状态:

暂无