漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146123

漏洞标题:买单侠某处配置不当导致信息泄露(主后台/mail/部分客户详细数据等沦陷)

相关厂商:fenqi.im

漏洞作者: ago

提交时间:2015-11-25 14:50

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-25: 细节已通知厂商并且等待厂商处理中

2015-11-25: 厂商已经确认,细节仅向厂商公开

2015-12-05: 细节向核心白帽子及相关领域专家公开

2015-12-15: 细节向普通白帽子公开

2015-12-25: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

上海秦苍信息科技有限公司成立于2014年3月,所在地上海黄浦区,是一家以提供互联网金融服务为主要业务的科技主导型单位。

上海秦苍信息科技有限公司旗下的主要产品为:买单侠。"买单侠"是上海秦苍信息科技有限公司在微信平台上推出的一个公众服务号,用户可以在这个平台上获得手机购买咨询服务。

2014年7月正式开始运营。随即获得新东方联合创始人王强、新东方联合创始人徐小平、百度联合创始人任旭阳的天使投资。

2014年10月获得红杉资本和策源创投1500万美元的A轮融资。

2015年7月获得数千万美元B轮融资。

详细说明:

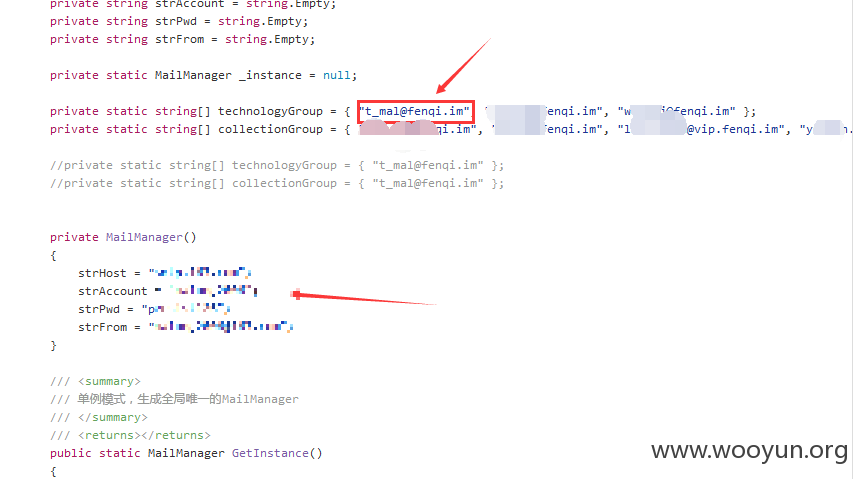

个人邮箱账号密码泄露,对应企业邮箱账号泄露。

直接测试用个人邮箱密码登录企业邮箱失败了,故进个人邮箱瞅瞅

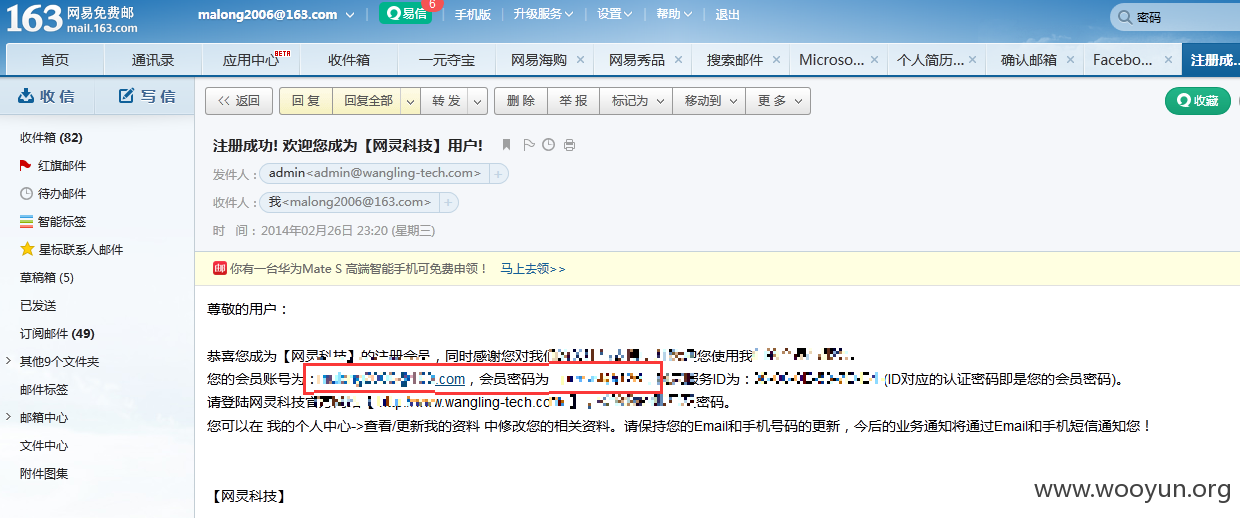

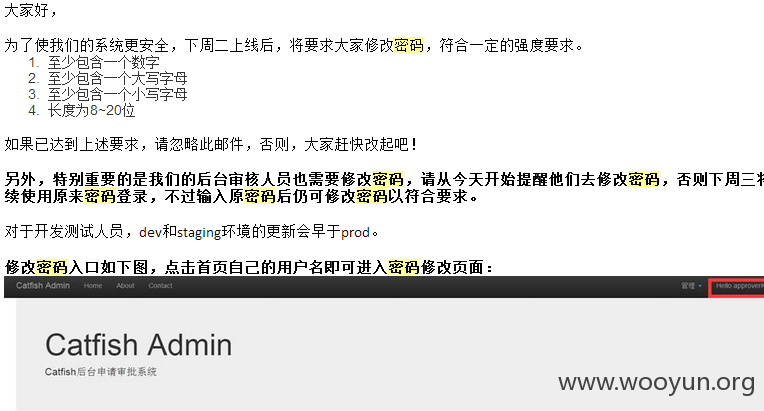

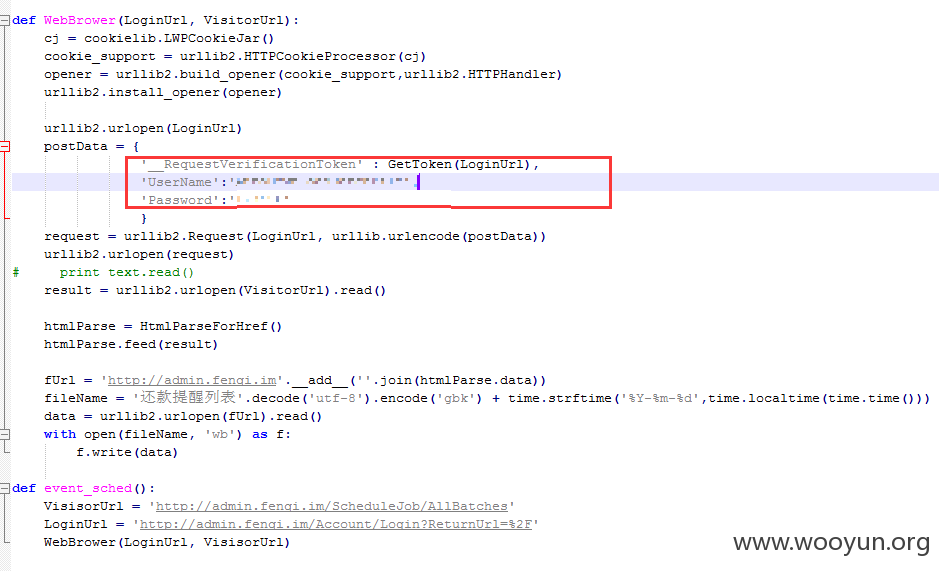

进去搜索密码,看看常用密码规律,结果发现这个

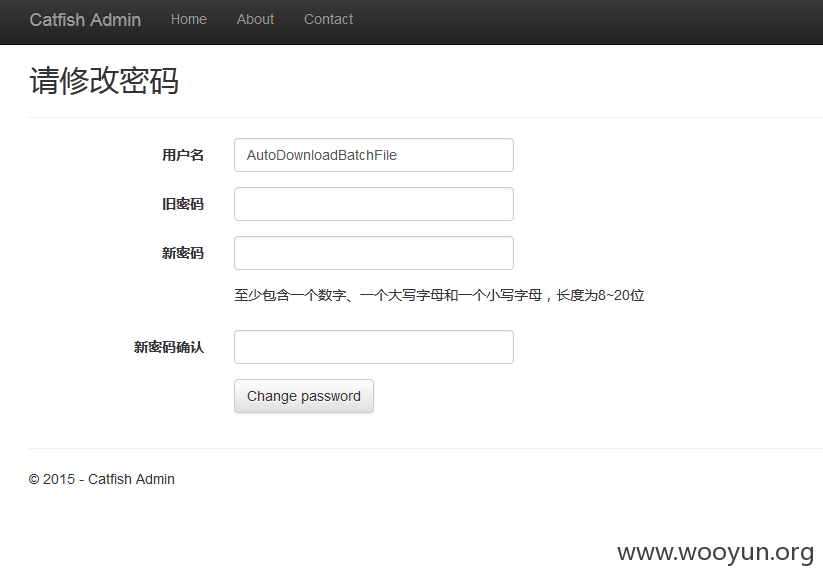

加了个@,进企业邮箱测试

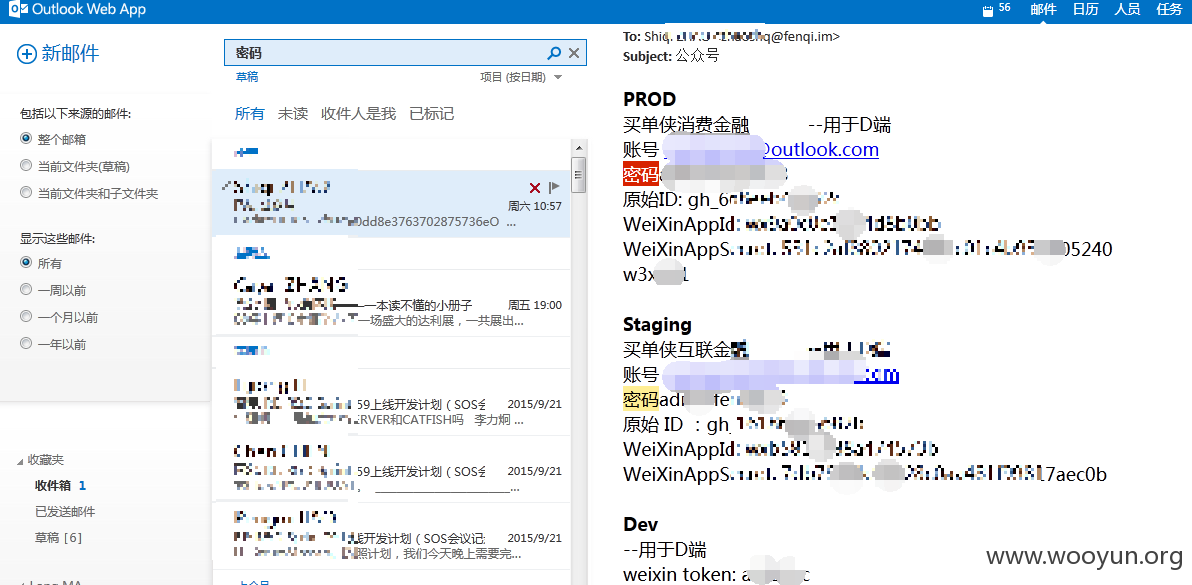

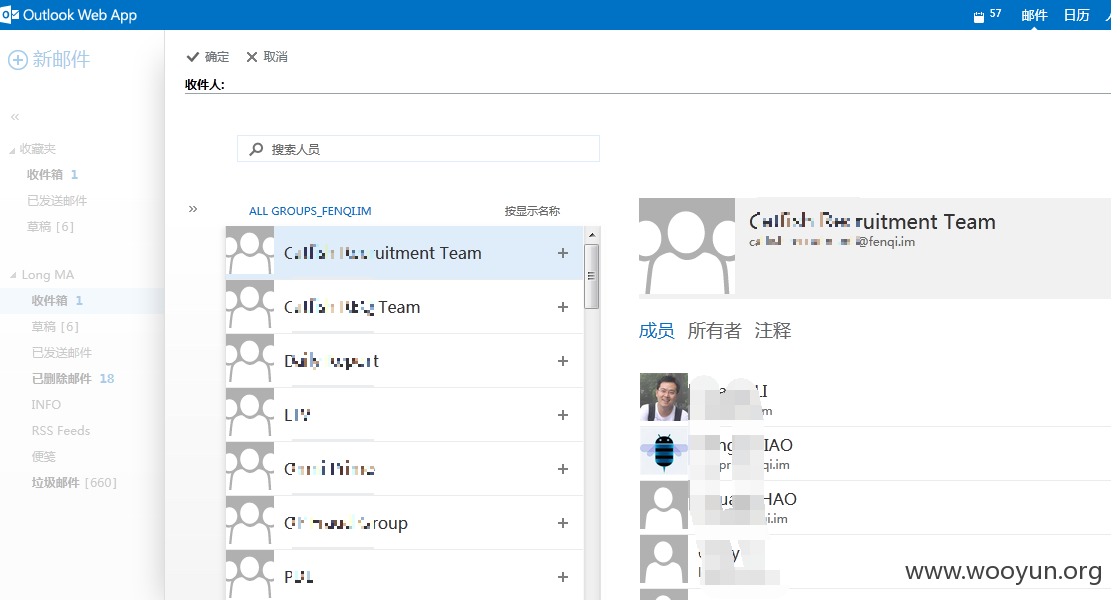

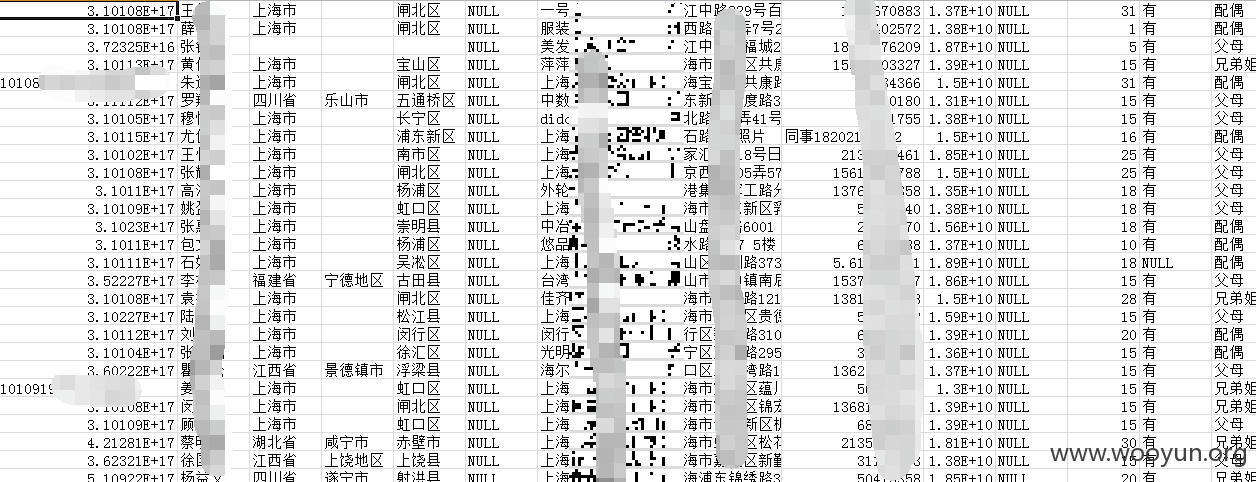

登录成功,包含大量企业相关信息密码,还有员工通讯录

漏洞证明:

修复方案:

你们更专业

版权声明:转载请注明来源 ago@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-11-25 15:04

厂商回复:

非常感谢白帽子帮我们发现漏洞,我们正在处理。

最新状态:

暂无