漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155880

漏洞标题:买单侠某处信息泄露(导致无数张身份证/授权书/用户照片/银行卡照片泄露/短信接口泄露)

相关厂商:fenqi.im

漏洞作者: 路人甲

提交时间:2015-11-25 18:45

修复时间:2015-11-30 18:46

公开时间:2015-11-30 18:46

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-25: 细节已通知厂商并且等待厂商处理中

2015-11-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

求首现

详细说明:

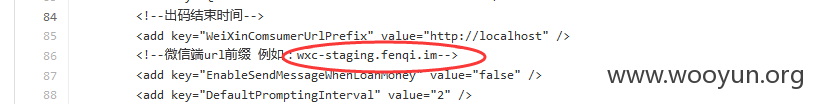

https://github.com/vinlinch/edwEtl/blob/d49ee7d44b0445f2a976102e79675b8aa5204e7a/src/DataWarehouse/DataWarehouse.SimulatingTool/App.config

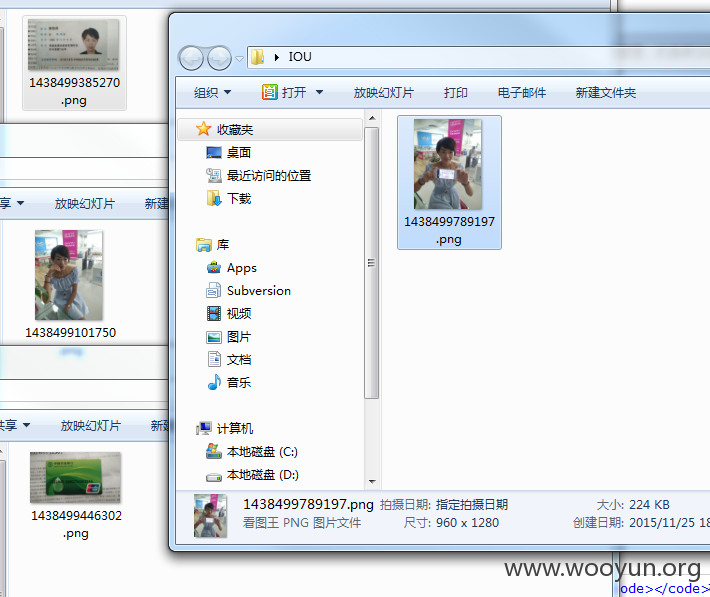

所属组织证明,打开任意用户照片,有一张和手机合影的,例如

或者

泄露各种key跟secret,我只会OSS、微信、云片的。其他的不会用

微信用户量太少,就不提了

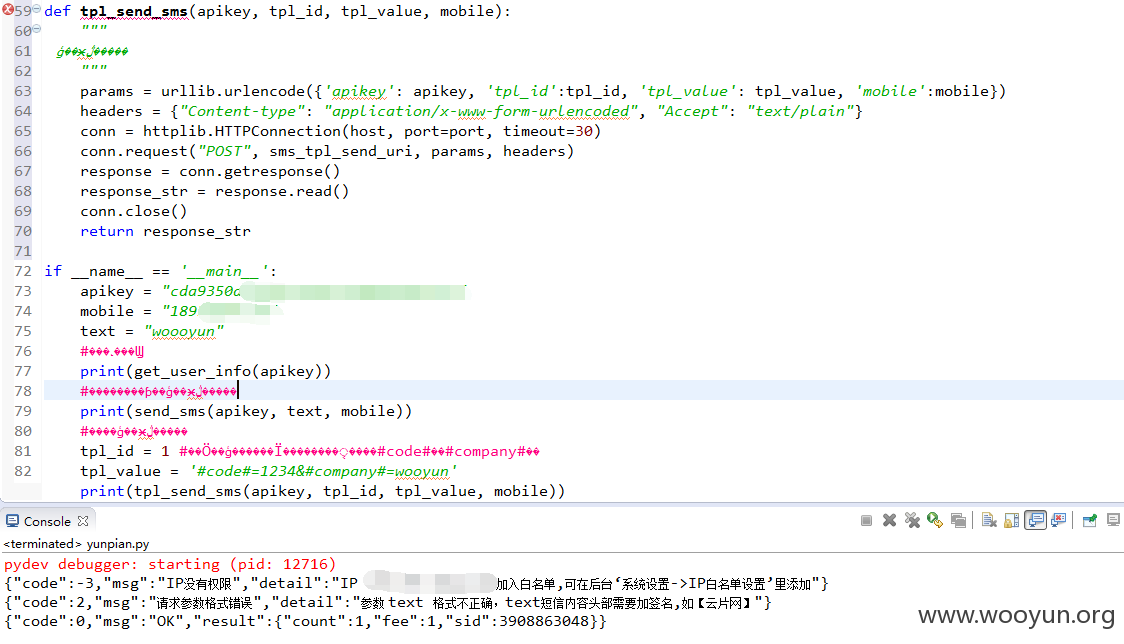

云片网api调用说明

http://www.yunpian.com/api/user.html#a1

发送短信成功

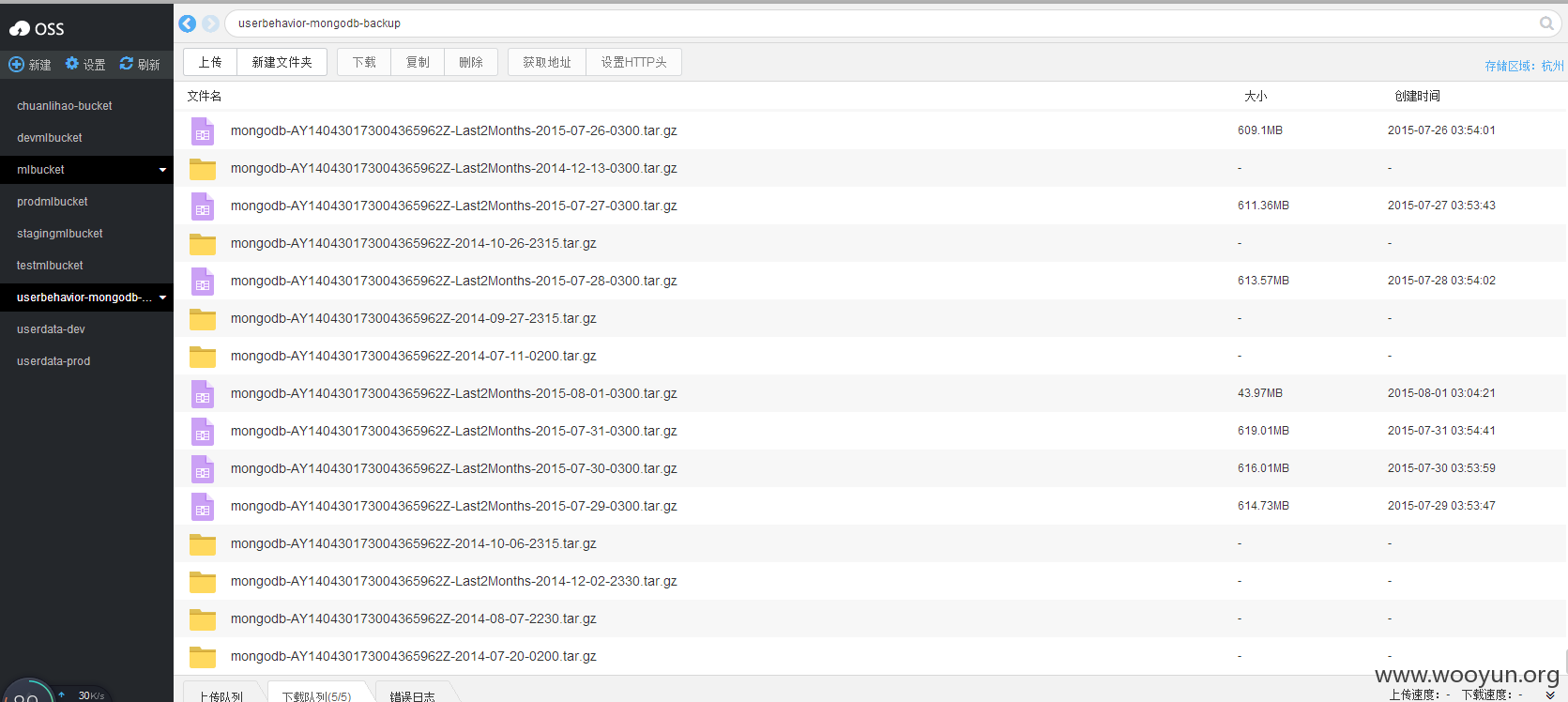

oss信息泄露,可直连

结果如下

数据库备份

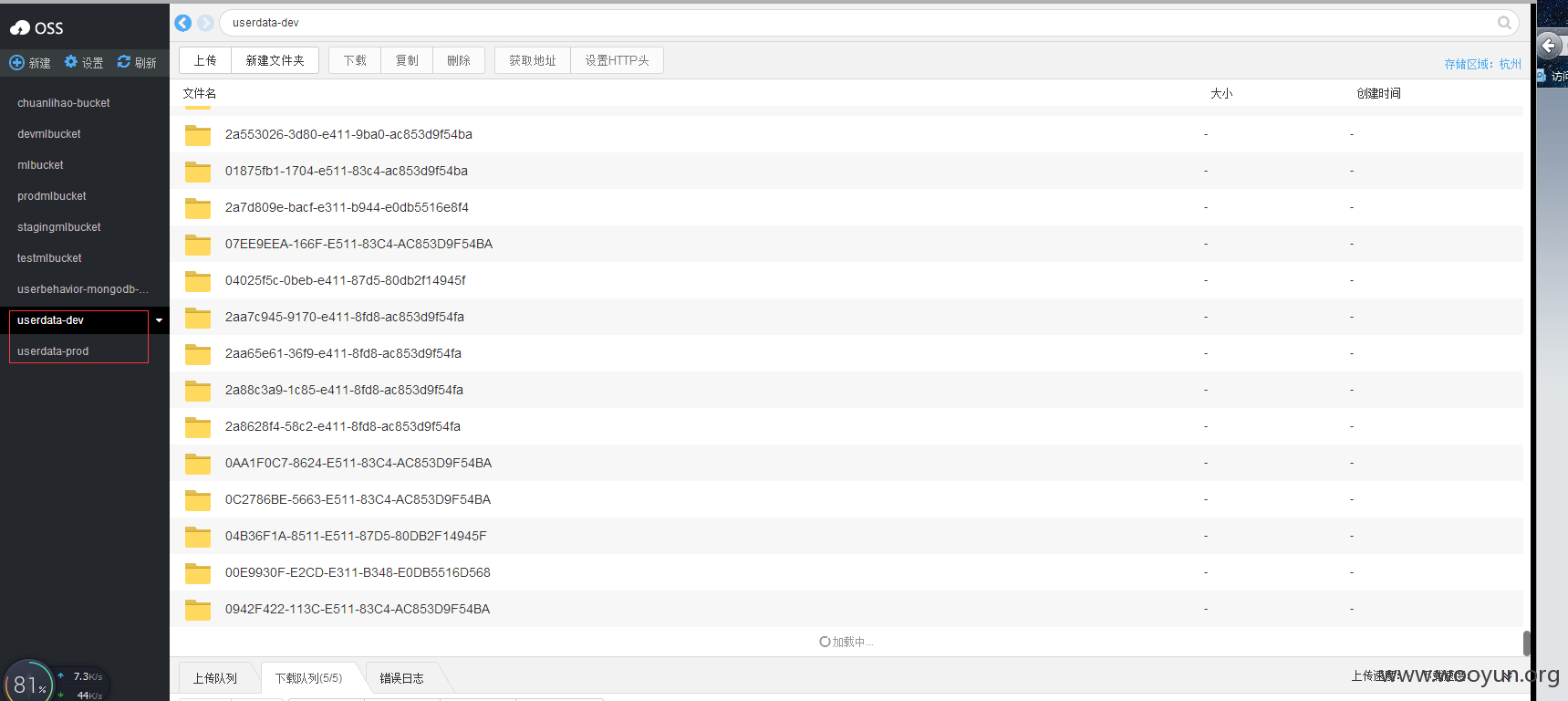

用户相关图片

打开任意文件夹,基本上都有这些文件(身份证、照片、银行卡)

量有多少,不会看,悲剧

漏洞证明:

如上

修复方案:

取消分享。

仅测试,无备份。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-30 18:46

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无