漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123784

漏洞标题:同程旅游网邮箱伪造漏洞

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: Aerfa21

提交时间:2015-07-01 09:58

修复时间:2015-07-02 10:17

公开时间:2015-07-02 10:17

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-01: 细节已通知厂商并且等待厂商处理中

2015-07-01: 厂商已经确认,细节仅向厂商公开

2015-07-02: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

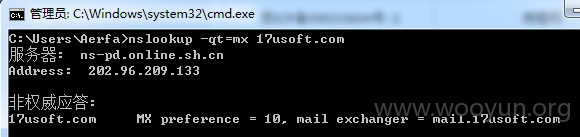

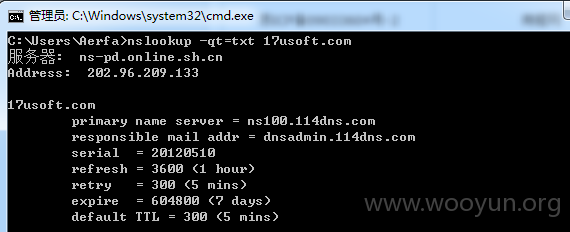

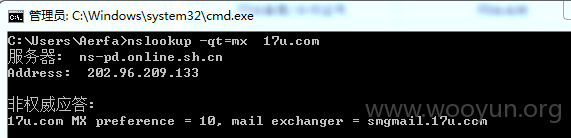

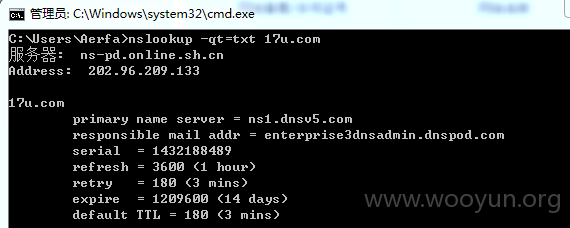

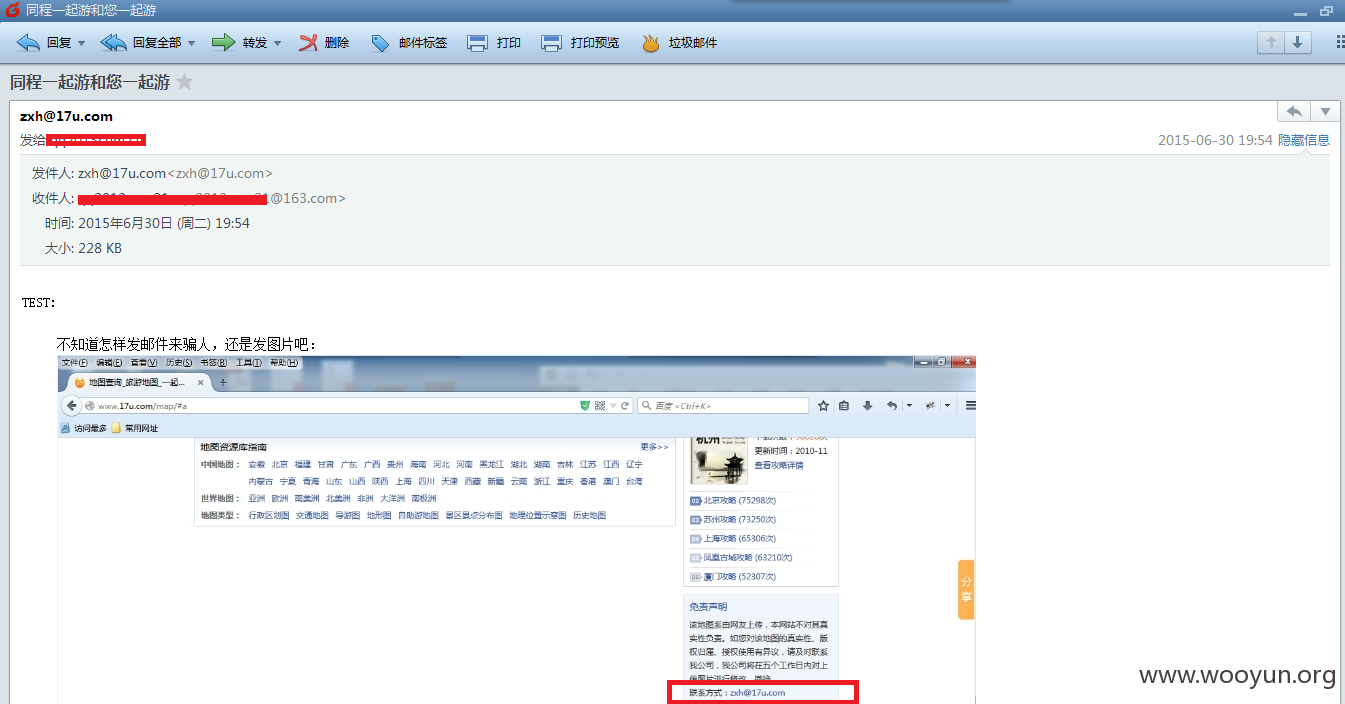

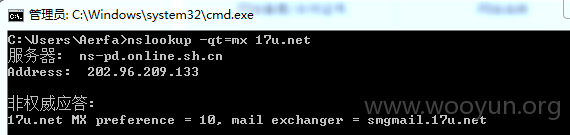

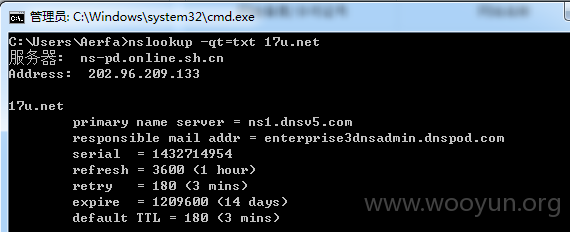

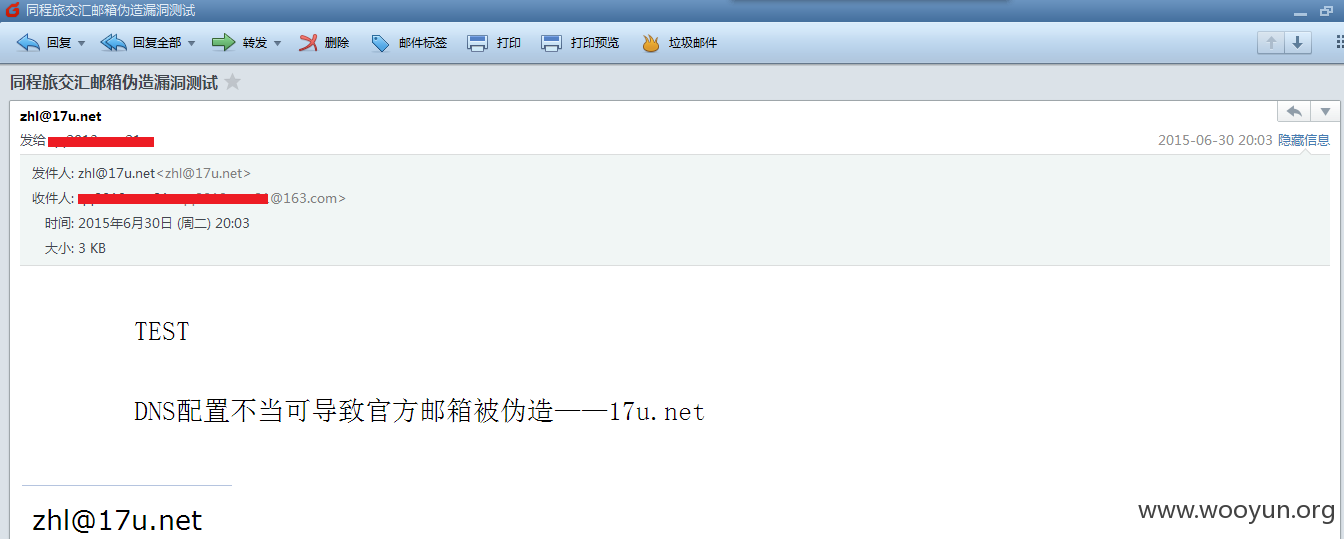

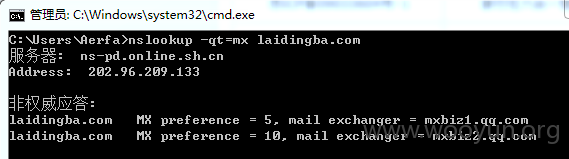

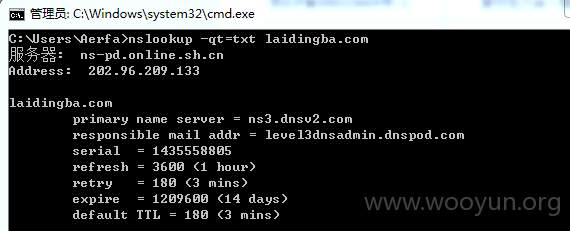

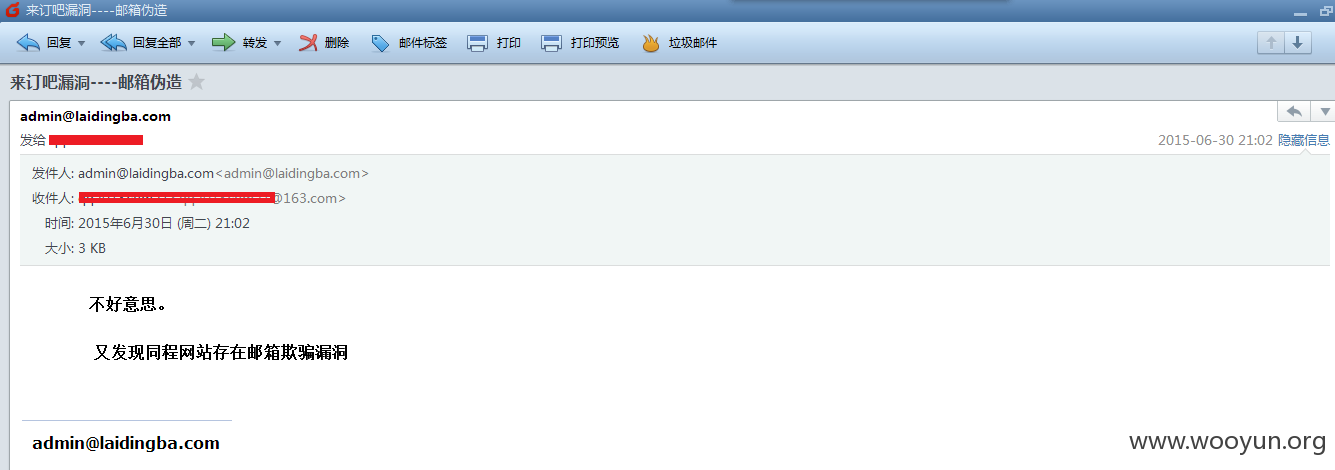

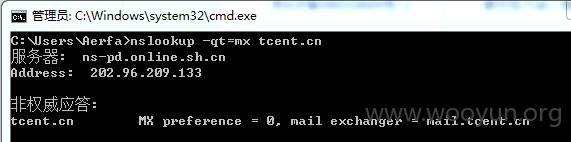

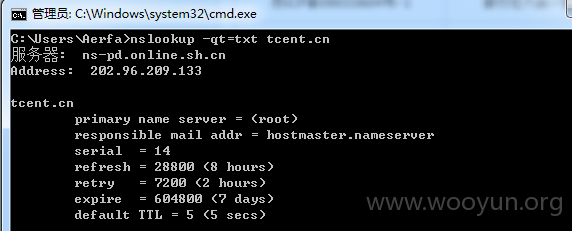

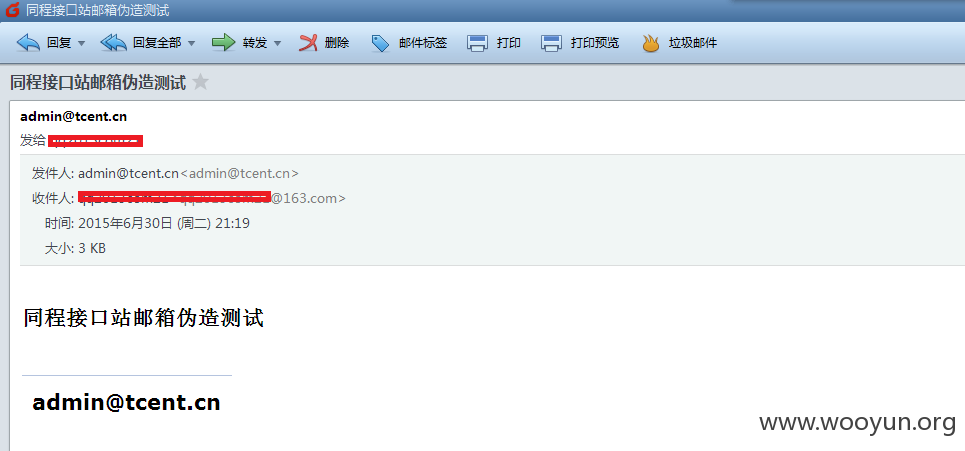

关于DNS配置不当的漏洞,在一波DNS域传送之后就渐渐冷却了。其实,关于DNS还可以有很多洞可以挖,比如spf参数配置不当,可劫持,然后伪造官方邮箱,然后....

详细说明:

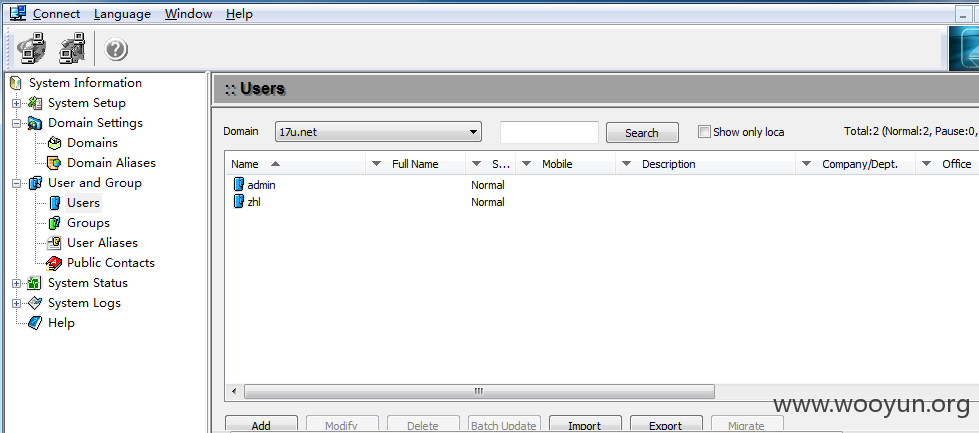

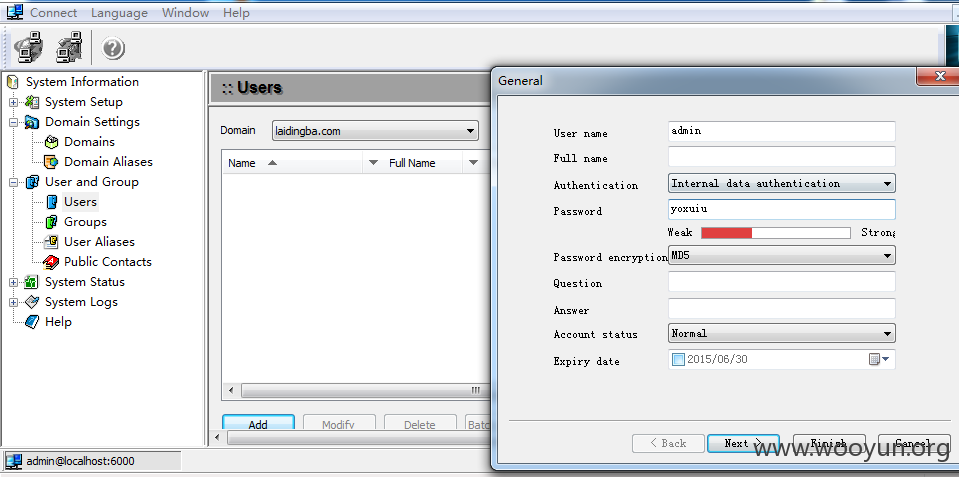

漏洞证明:

修复方案:

关注安全,关注DNS健全

版权声明:转载请注明来源 Aerfa21@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-07-01 10:22

厂商回复:

感谢提交关注同程安全,通知IT进行修复!

最新状态:

2015-07-02:这个之前内部提过,所以对外发送邮件的ly.com有spf记录,其他域名因为不对外就疏忽了,感谢洞主告之,IT已添加。