漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0119891

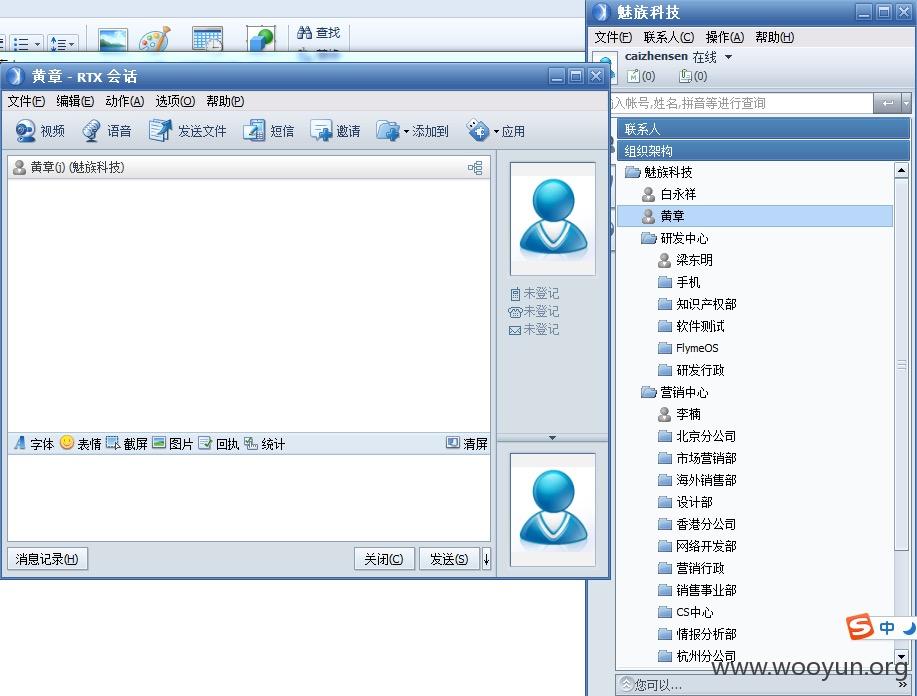

漏洞标题:手机行业安全之魅族科技内网漫游记(涉及大量内部敏感信息可与黄章亲切交谈)

相关厂商:魅族科技

漏洞作者: 管管侠

提交时间:2015-06-11 22:52

修复时间:2015-07-27 10:16

公开时间:2015-07-27 10:16

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-11: 细节已通知厂商并且等待厂商处理中

2015-06-12: 厂商已经确认,细节仅向厂商公开

2015-06-22: 细节向核心白帽子及相关领域专家公开

2015-07-02: 细节向普通白帽子公开

2015-07-12: 细节向实习白帽子公开

2015-07-27: 细节向公众公开

简要描述:

手机行业测过小米、酷派、OPPO,上一家是vivo,说好了魅族,下一家是...

说实话我是奔着魅族手机来的,有送么!!听说有新品上市!!

敏感,喊审核打码!!

详细说明:

跟“当当网”的情况差不多

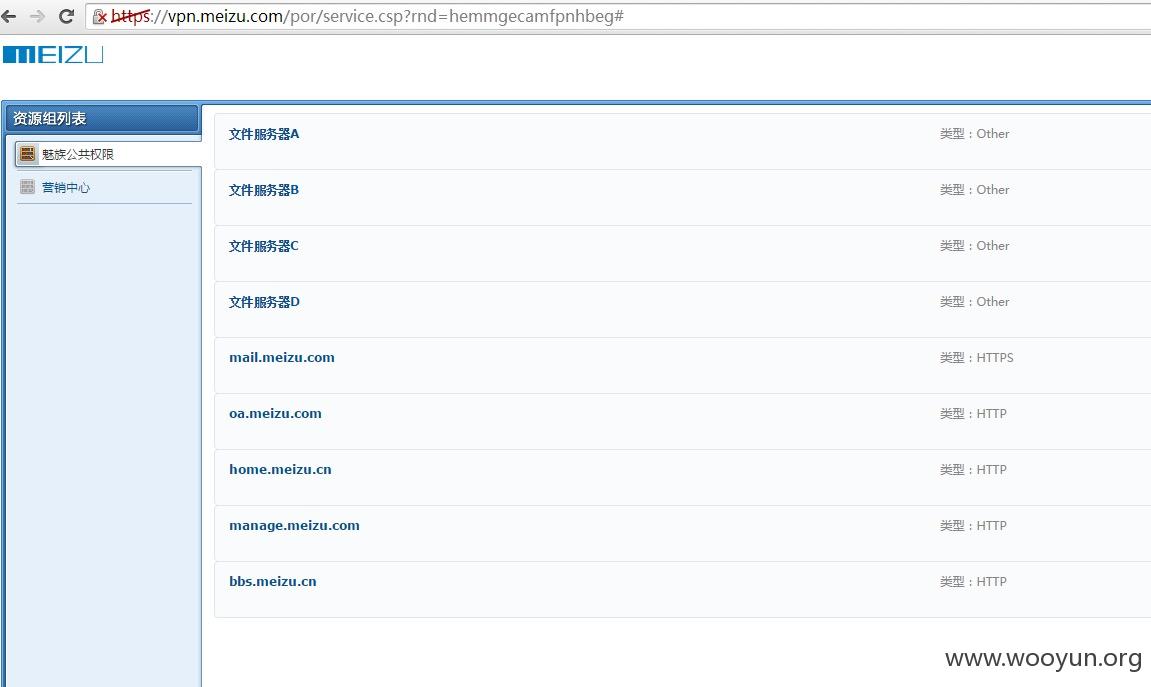

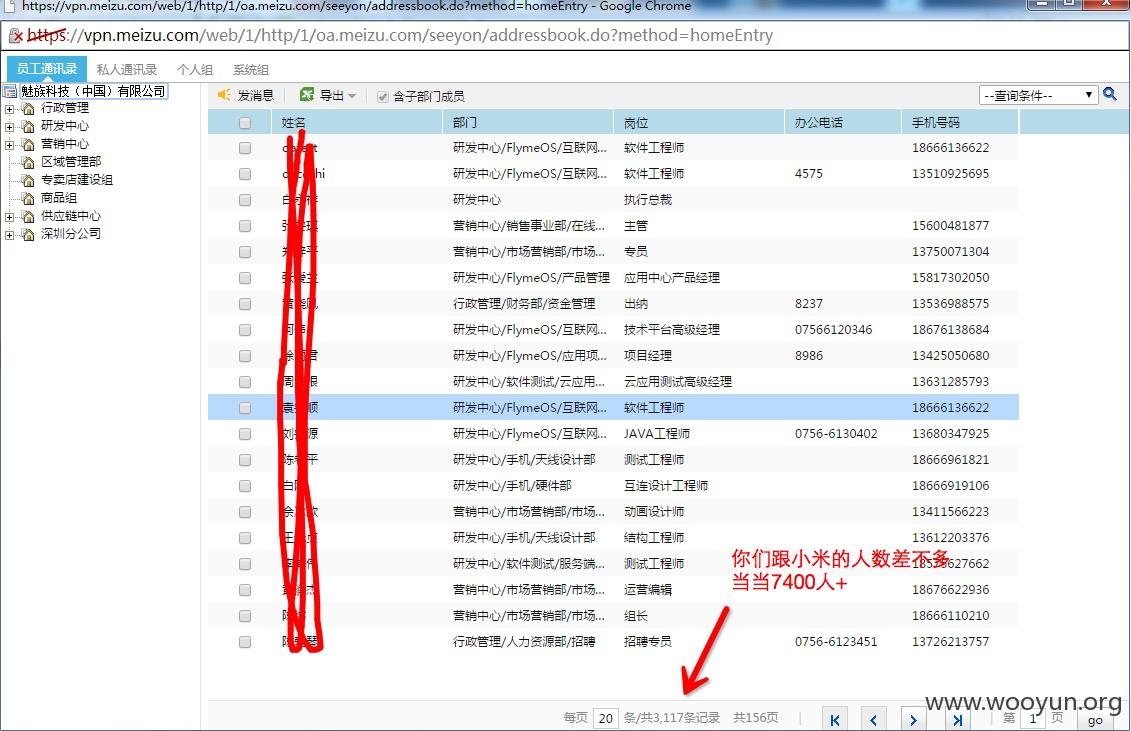

https://vpn.meizu.com

caizhensen Asdf1234

yourongmin Qwer1234

常用強口令

结果登录的时候需要短信验证

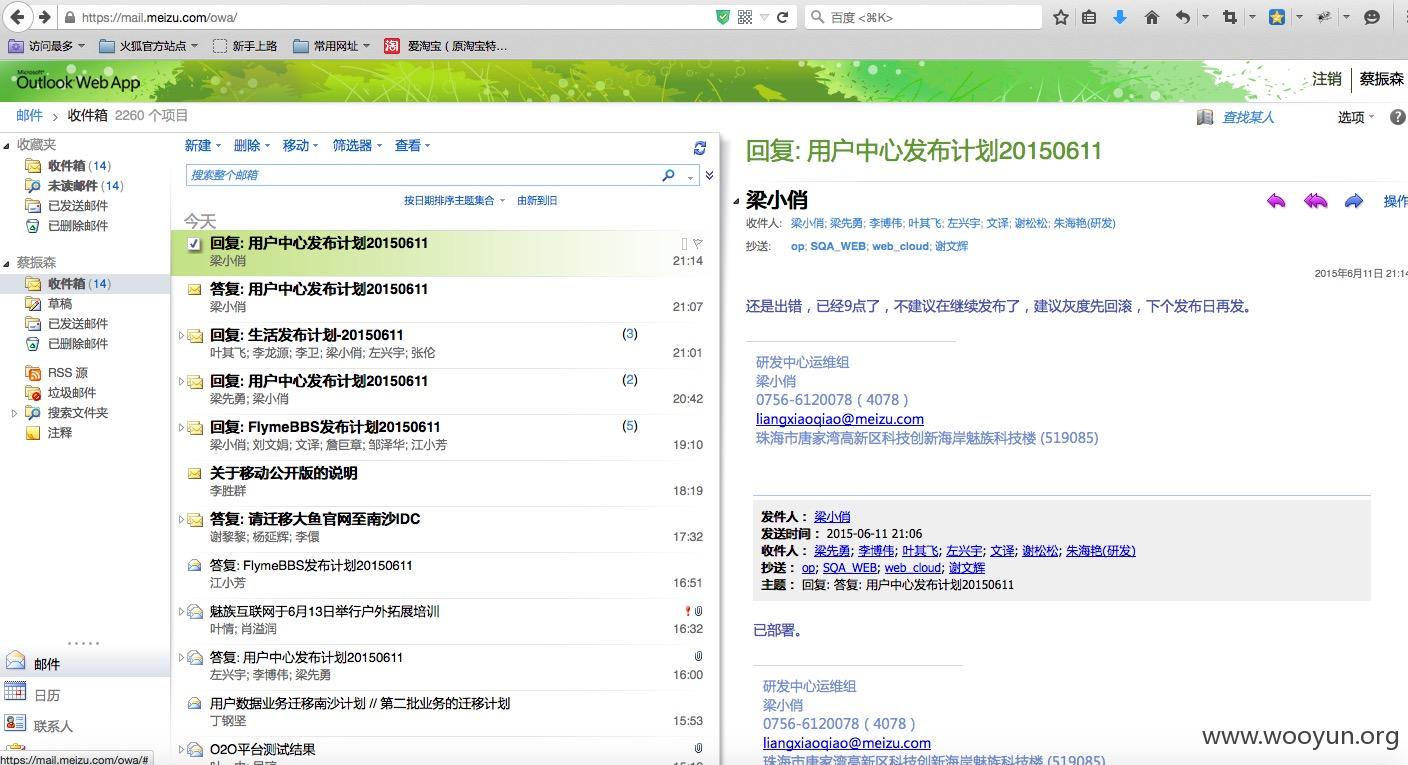

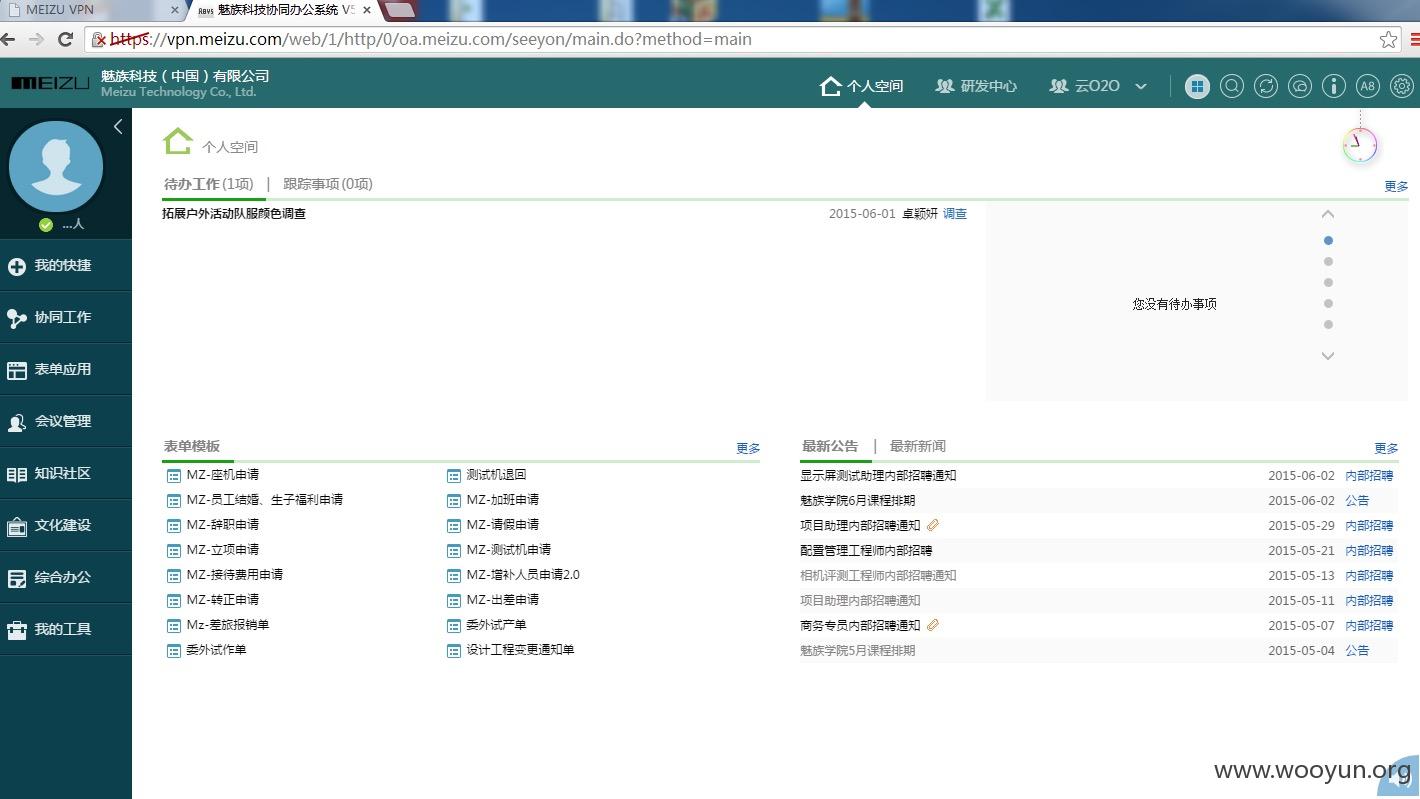

但是微软mail+深信服的vpn是很多企业的首选,但是逻辑组织不好,就能直入内网

企业通病,单点登录思想,一个账号密码全业务通用

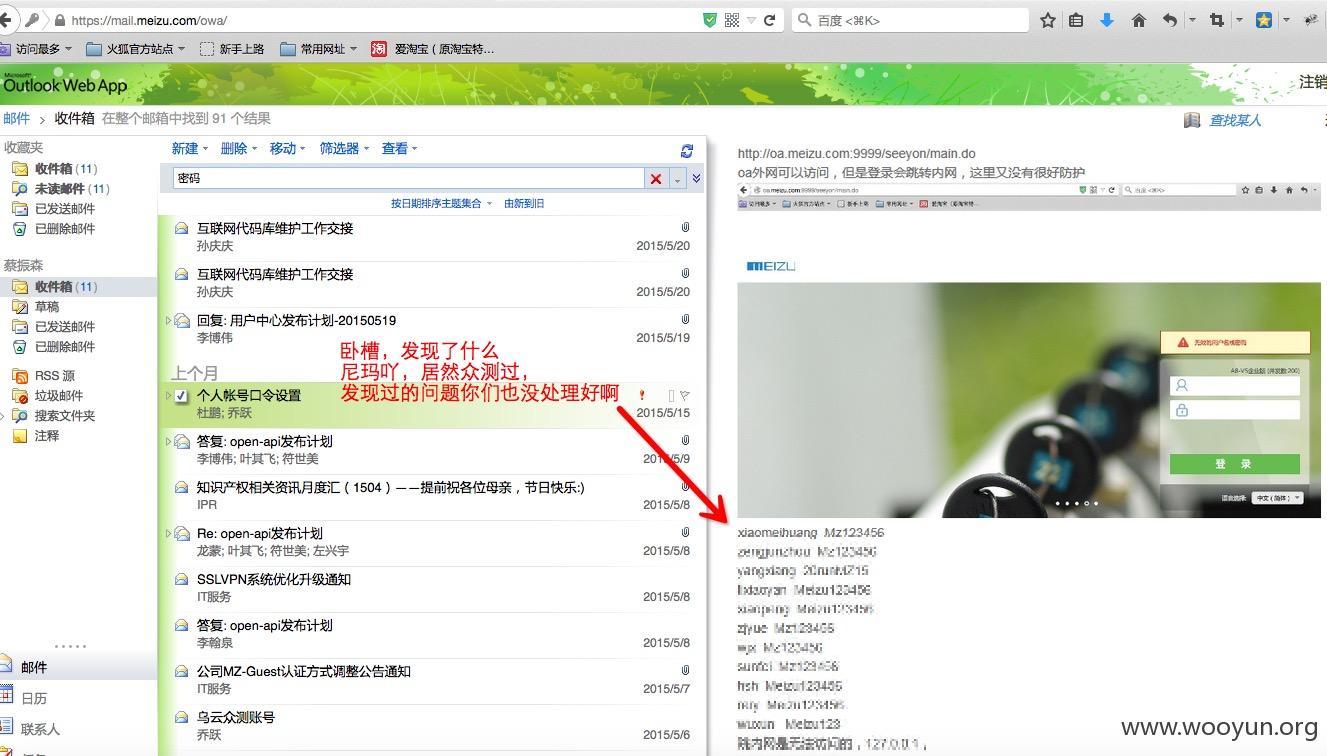

结果进邮箱一看,我了擦,众测过,可是问题你们并没有很好的处理过,奇葩!!

自己本身就是弱口令,还给别人发邮件???

按照邮件漏洞作者的思路又简单走了一遍,你们难道不改改策略么?

邮件内有很多往来的敏感信息就不贴出来了

邮箱内可以设置接收vpn短信验证的手机号,好吧,成功登入vpn

漏洞证明:

修复方案:

有意思了,众测过,貌似过去很久了,账户安全体系的问题,相似的问题众测里有人提交过,但是企业内部并没有得到有效的修复和处理,看来推行安全在企业内部是有阻力的,就像“真旅网”

版权声明:转载请注明来源 管管侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-12 10:14

厂商回复:

感谢反馈,泄漏信息已处理。

最新状态:

2015-08-09:各环节问题已修复,感谢白帽子提交漏洞,为答谢意,特送手机一部,已委托乌云平台发放,请知。