漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117739

漏洞标题:商康金融任意账户密码重置漏洞

相关厂商:商康金融

漏洞作者: 高小厨

提交时间:2015-06-02 15:04

修复时间:2015-07-17 15:06

公开时间:2015-07-17 15:06

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

这几天心情挺不好的,麻蛋,昨天刚发了个两种方法重置海尔通行证

然后,没给过,说“请提供有效的重置或登录的账户的证明”

然后,今天准备重新截图,发现尼玛漏洞补上了

详细说明:

1、目标地址:http://www.3kloan.com/login.do?method=wjmm

2、网站安全校验做的奇烂无比,使用自己的账户找回密码观察数据包

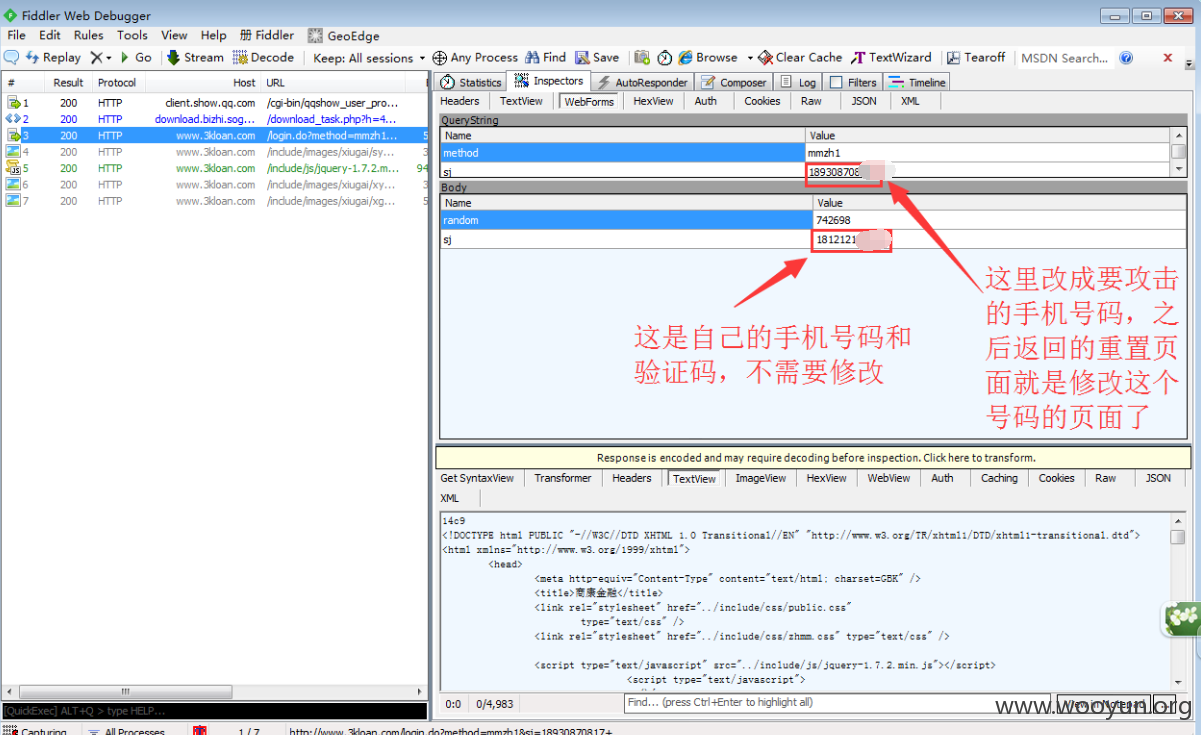

3、使用自己的账户找回密码,点击下一步,拦截发出去的数据包

4、将数据包中上一栏的手机号改成要攻击的手机号,下一栏的手机号不要更改

5、放行数据包,进入到重置密码阶段,然后重置密码成功

6、之所以说他烂是因为漏洞太多了,就连我一个没有注册过的手机号都可以申请重置密码,而且服务端不校验手机号验证码和要更改密码的手机号是否为同一账号,坑

漏洞证明:

1、目标地址:http://www.3kloan.com/login.do?method=wjmm

2、网站安全校验做的奇烂无比,使用自己的账户找回密码观察数据包

3、使用自己的账户找回密码,点击下一步,拦截发出去的数据包

4、将数据包中上一栏的手机号改成要攻击的手机号,下一栏的手机号不要更改

5、放行数据包,进入到重置密码阶段,然后重置密码成功

6、之所以说他烂是因为漏洞太多了,就连我一个没有注册过的手机号都可以申请重置密码,而且服务端不校验手机号验证码和要更改密码的手机号是否为同一账号,坑

修复方案:

服务端增强校验逻辑

版权声明:转载请注明来源 高小厨@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝