漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0196048

漏洞标题:农银人寿某系统漏洞可执行SQL读取数据(可瞬间Drop百万数据)

相关厂商:农银人寿

漏洞作者: 路人甲

提交时间:2016-04-14 11:30

修复时间:2016-06-02 11:30

公开时间:2016-06-02 11:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-14: 细节已通知厂商并且等待厂商处理中

2016-04-18: 厂商已经确认,细节仅向厂商公开

2016-04-28: 细节向核心白帽子及相关领域专家公开

2016-05-08: 细节向普通白帽子公开

2016-05-18: 细节向实习白帽子公开

2016-06-02: 细节向公众公开

简要描述:

如果世界漆黑 其实我很美

在爱情里面进退 最多被消费

无关痛痒的是非

又怎么不对 无所谓

如果像你一样 总有人赞美

围绕着我的卑微 也许能消退

其实我并不在意 有很多机会

像巨人一样的无畏

放纵我心里的鬼

可是我不配

丑八怪 能否别把灯打开

我要的爱 出没在漆黑一片的舞台

丑八怪 在这暧昧的时代

我的存在 像意外

详细说明:

参考以上两个之一即可.

漏洞证明:

问题发生在:

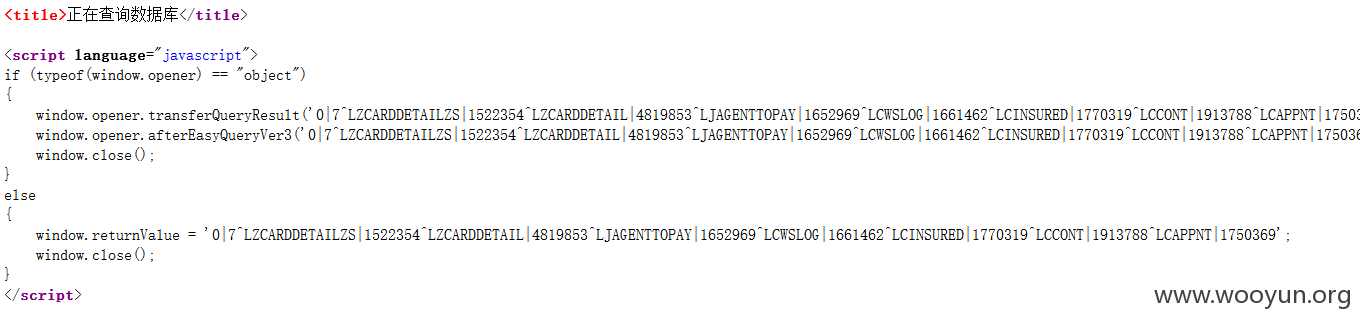

这里我们就查询当前数据库中行数大于1000000的表名(右键查看源码即可看到返回数据):

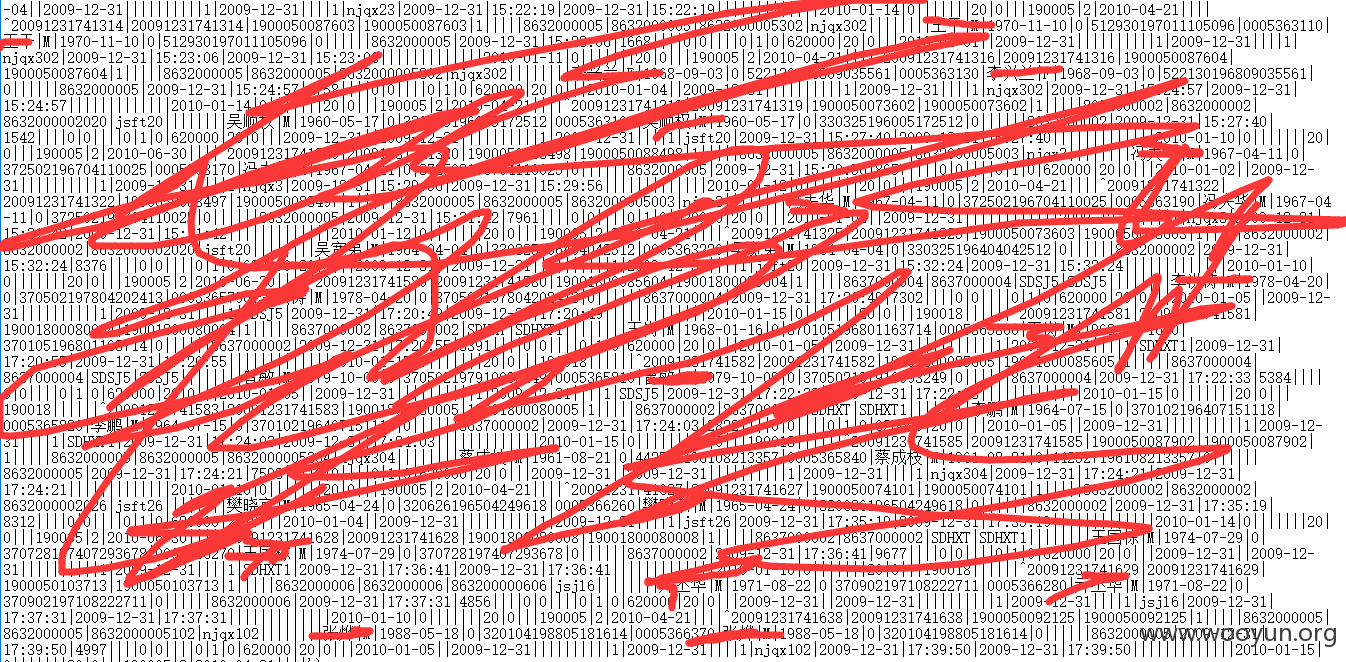

这里读取下LCCONT的前100行:

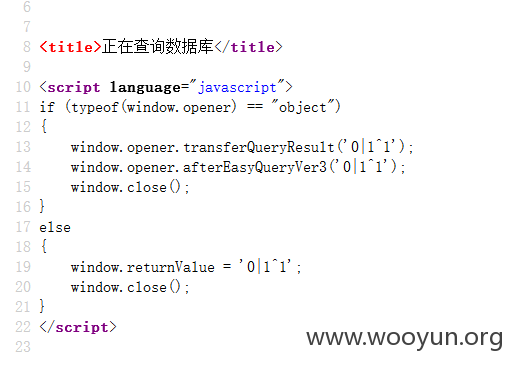

之后测试下能否任意操作当前数据库:

1.

2.

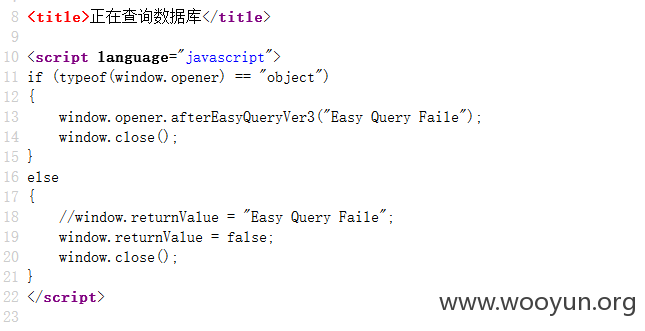

3.

4.Drop一下wooyun

5.再执行一下3中的查询

果然已经不存在了

Js文件以后还是要仔细看看

修复方案:

修复...

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-04-18 11:11

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向保险行业信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无