漏洞概要

关注数(24)

关注此漏洞

漏洞标题:移动手机支付认证码漏洞

提交时间:2011-06-14 11:05

修复时间:2011-07-14 12:00

公开时间:2011-07-14 12:00

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2011-06-14: 细节已通知厂商并且等待厂商处理中

2011-06-14: 厂商已经确认,细节仅向厂商公开

2011-06-24: 细节向核心白帽子及相关领域专家公开

2011-07-04: 细节向普通白帽子公开

2011-07-14: 细节向实习白帽子公开

2011-07-14: 细节向公众公开

简要描述:

移动手机支付网站存在认证码漏洞,这里真的不能再说了。

详细说明:

移动手机支付网站

http://p.10086.cn/

存在手机认证码漏洞,允许攻击者在发送手机短信后,直接提交“注册成功后,修改密码表单”即可完成注册。

漏洞证明:

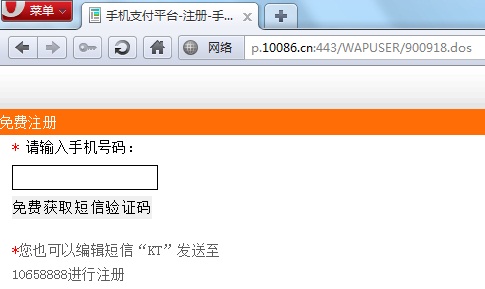

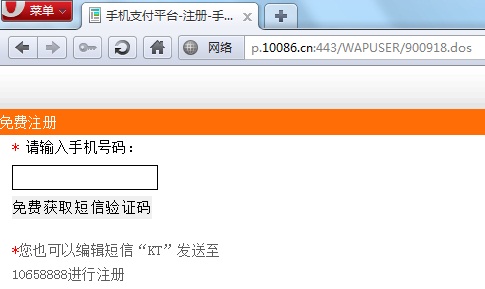

1、到wap下注册,输入手机号:

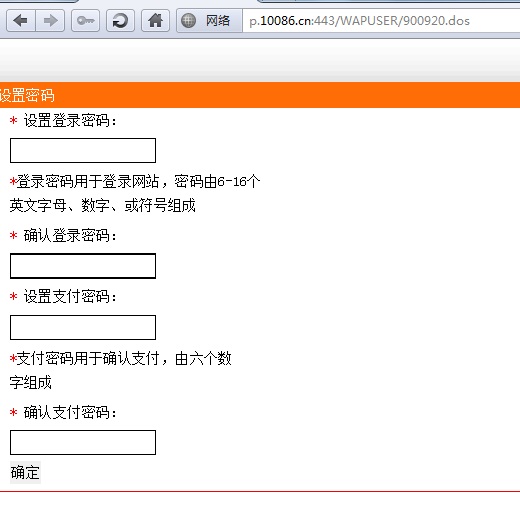

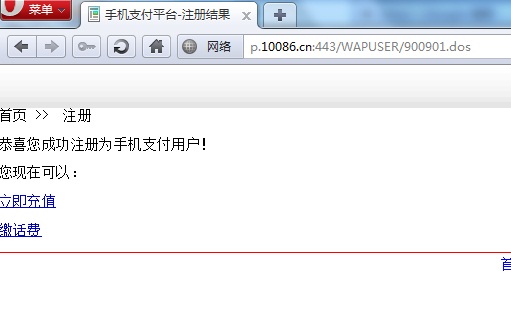

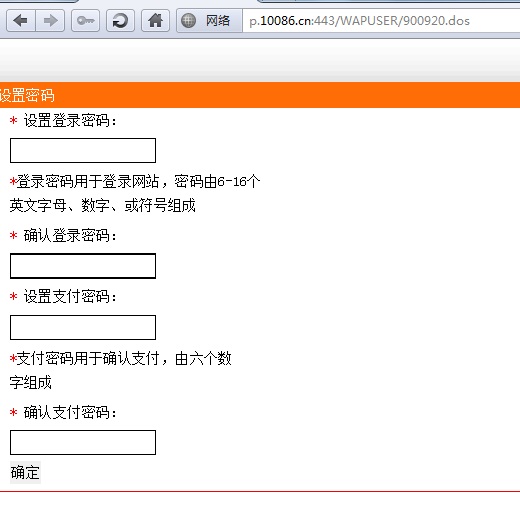

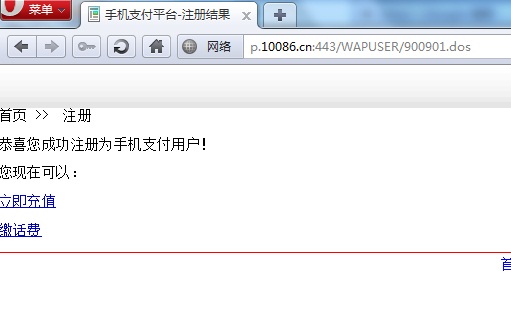

2、短信发出后,直接替换这个表单中的手机号,然后提交表单,即可看到注册成功页面。

这个页面打开是这样的。

注册后:

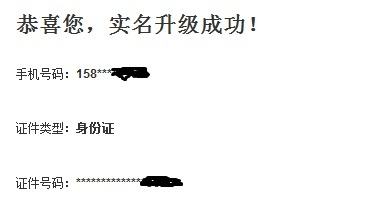

4、注册成功后,可以登陆wap,查到手机人的姓名。

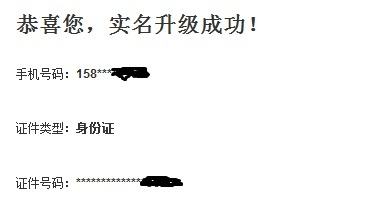

5、也可以在web(注意,是web)里更新实名信息,看到身份证后4位。

6、web里有个飞信的插件,可以发短信了。

修复方案:

其实我比较鄙视这个“漏洞修复”的东西,一般厂商都不会按照这个意见修补,否则安全方案就泄露了。

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2011-06-14 11:23

厂商回复:

非常感谢

最新状态:

暂无