漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036826

漏洞标题:盛大百万亚瑟王支付漏洞,一分钱充MC

相关厂商:盛大游戏

漏洞作者: 肥羊宅

提交时间:2013-09-12 09:16

修复时间:2013-10-27 09:16

公开时间:2013-10-27 09:16

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-12: 细节已通知厂商并且等待厂商处理中

2013-09-12: 厂商已经确认,细节仅向厂商公开

2013-09-22: 细节向核心白帽子及相关领域专家公开

2013-10-02: 细节向普通白帽子公开

2013-10-12: 细节向实习白帽子公开

2013-10-27: 细节向公众公开

简要描述:

一分钱充值6800MC成功(价值六百多RMB),你说呢……

详细说明:

玩MA,没事干抓抓包,游戏本身加密简单外挂横行什么的就不说了(我也从网上下过,就是挂机舔怪被封了,捂脸),今天一试,支付系统简直是……不说了……

刚开始是买了最高的6800MC,结果中途步骤忘记截图了……然后又买了一个最便宜的60MC,所以截图、数据有点混乱,见谅

购买MC界面,截图

然后会进入盛大的支付界面,注意是网页

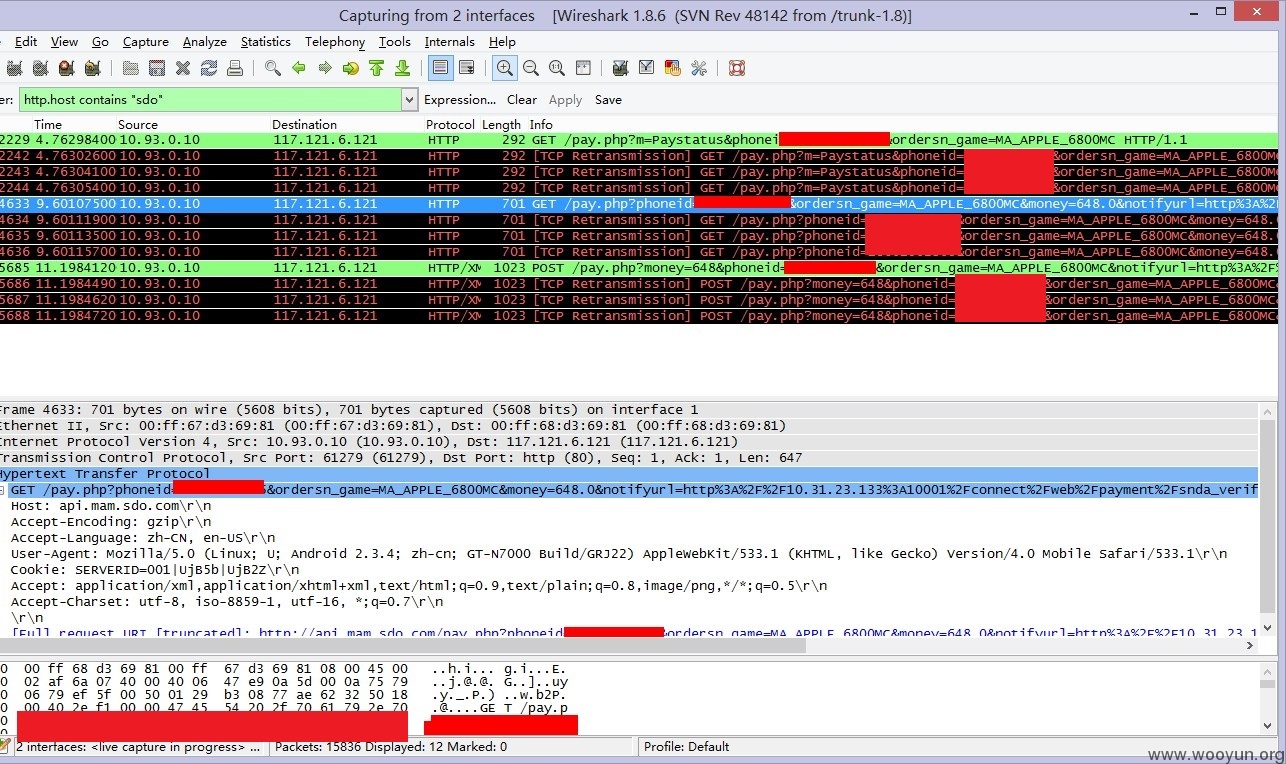

我们打开可爱的wireshark抓包~

打码部分均为本人手机号码,明文,明文!!我们欢乐地得到了这样一个网址(60MC的):

(顺便HTTP请求里面有个:X-Powered-By: ThinkPHP,不抹掉万一被抓漏洞大丈夫?)

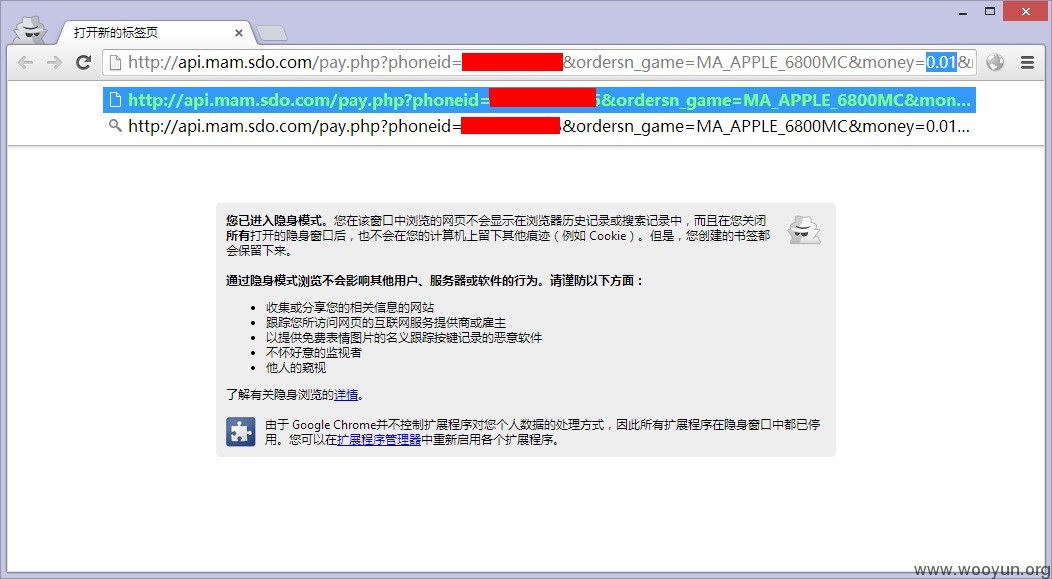

GET请求啊有木有,后面的全都是这个网页跳转过去的有木有!我们打开可爱的Chrome浏览器~

改成0.01会怎样呢~

……无语……

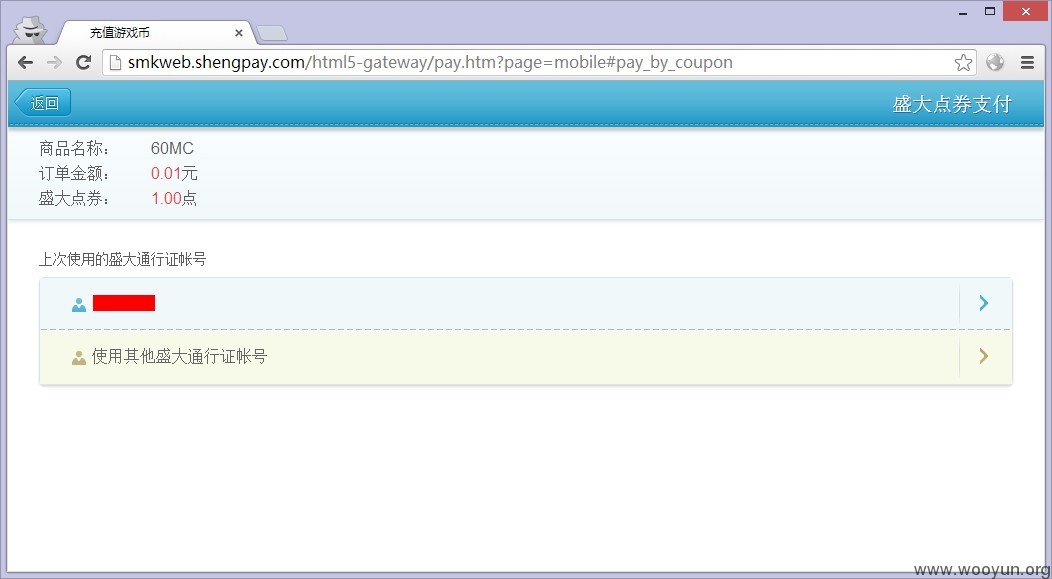

接着无语……

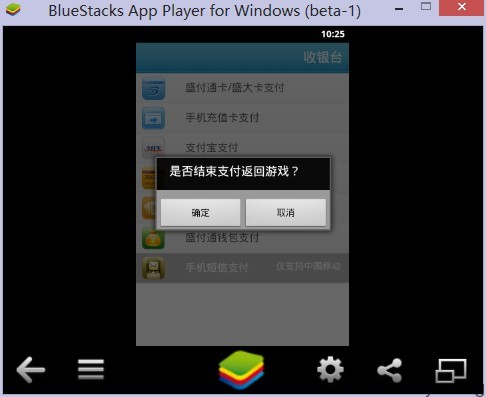

在手机中点击后退键会弹出这个,注意从这里返回后应用会发一个回调确认支付是否成功,so要先在网页支付完再点击这个

6800……

买药……

买完药,确实消耗掉了,成功。

我的手机号和支付用的盛大账户都可以跟我要联系方式,MC我只买了一瓶茶其它啥都没干,要收回随便,只求不查水表……

以及我以后真的不挂机了2333本来都考虑充点钱买药了结果一抓包你这不是玩我嘛!

漏洞证明:

修复方案:

支付增加验证,以及使用HTTPS等方式加强安全。

版权声明:转载请注明来源 肥羊宅@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-09-12 09:37

厂商回复:

感谢提供漏洞信息,这个支付原来测试过,可能开发改了后台逻辑,现在正在紧急核实处理中。稍后处理完毕回寄送礼物表示感谢,请暂时勿扩散漏洞信息。

最新状态:

暂无