漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086699

漏洞标题:某教育网站管理系统ewebeditor上传漏洞(大量学校网站可被getshell)

相关厂商:深圳中动力网络技术有限公司

漏洞作者: 小骇

提交时间:2014-12-11 12:11

修复时间:2015-03-11 12:12

公开时间:2015-03-11 12:12

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:11

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-11: 细节已通知厂商并且等待厂商处理中

2014-12-16: 厂商已经确认,细节仅向厂商公开

2014-12-19: 细节向第三方安全合作伙伴开放

2015-02-09: 细节向核心白帽子及相关领域专家公开

2015-02-19: 细节向普通白帽子公开

2015-03-01: 细节向实习白帽子公开

2015-03-11: 细节向公众公开

简要描述:

(大量学校网站可被getshell)

详细说明:

某教育网站管理系统ewebeditor上传漏洞(大量学校网站可被getshell)。

问题CMS:蓝色职业技术学院网站源码(商业版)

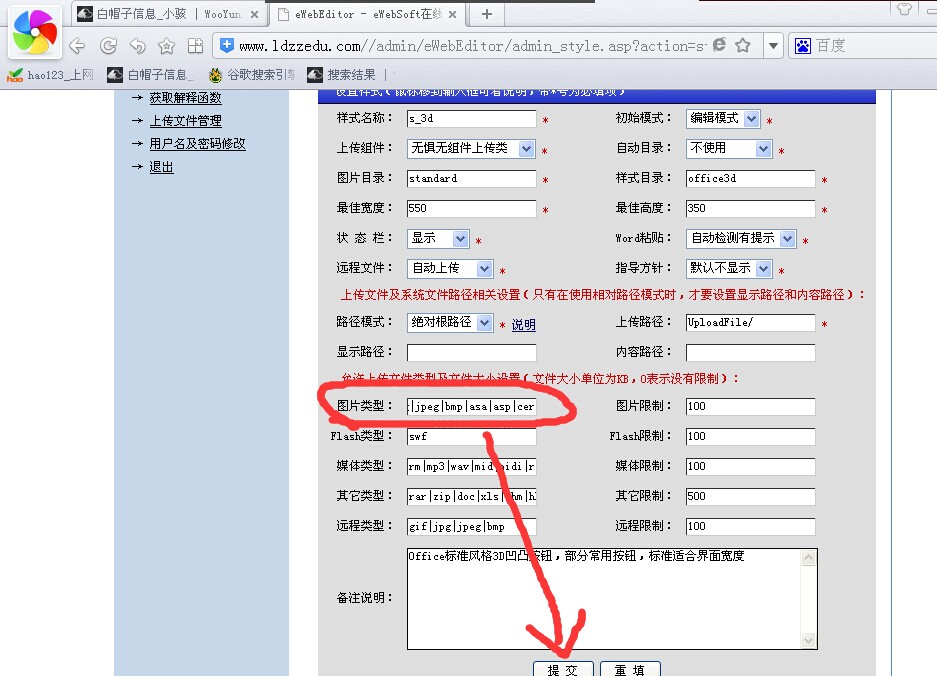

漏洞出现在一个在线ewebeditor编辑器后台上,存在默认用户密码,可直接进后台,同时此后台的数据库也可被下载,然后利用ewebeditor即可getshell。

--------------------------------------------------------------------------------

漏洞详情:

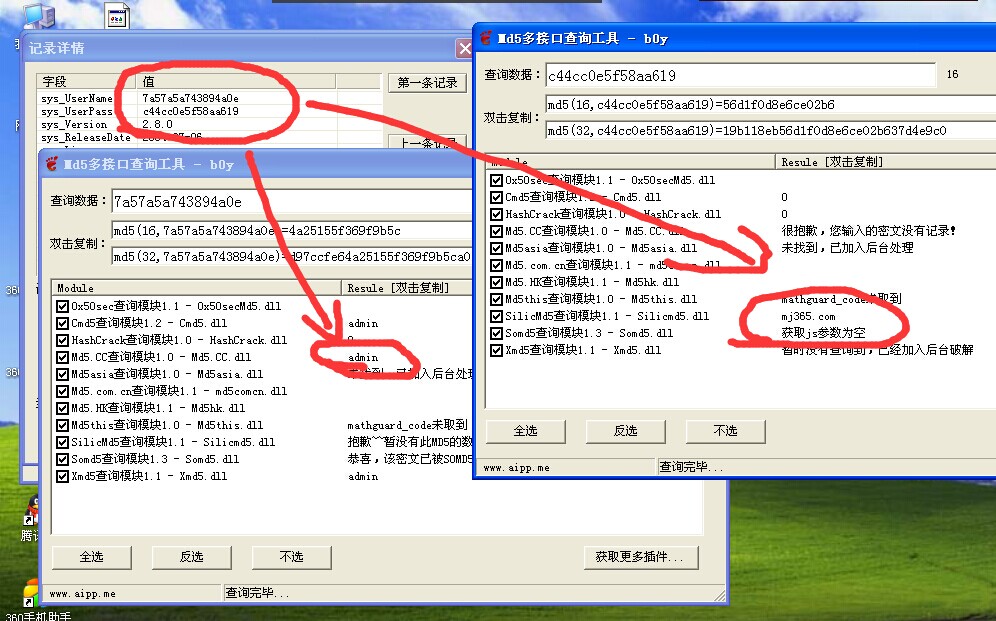

源代码中数据库用户密码:

在线ewebeditor后台弱口令:admin | mj365.com

后台地址:/admin/eWebEditor/Admin_Login.asp

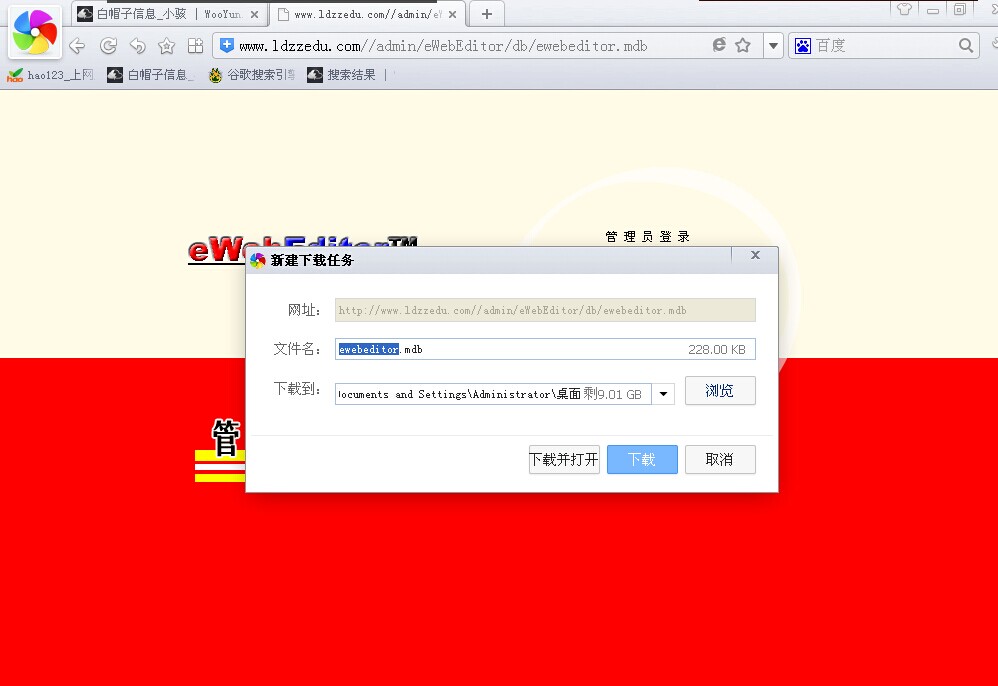

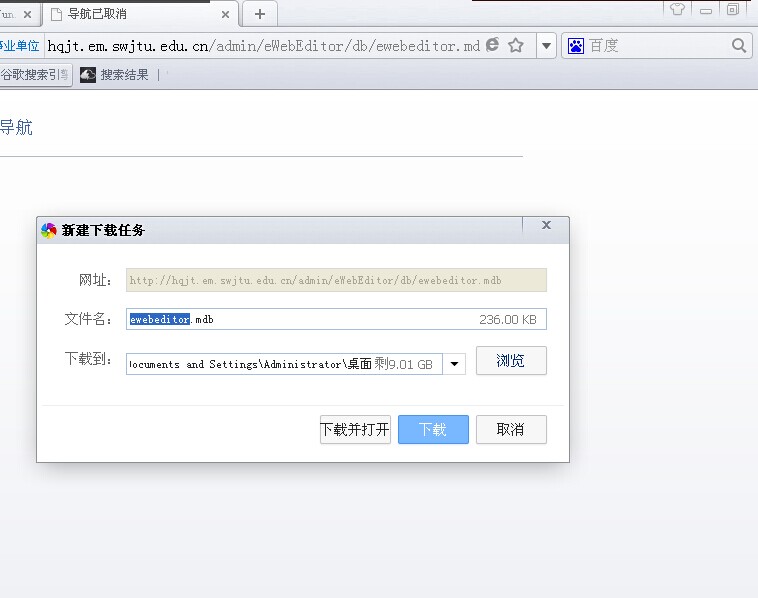

数据库下载地址:/admin/eWebEditor/db/ewebeditor.mdb

--------------------------------------------------------------------------------

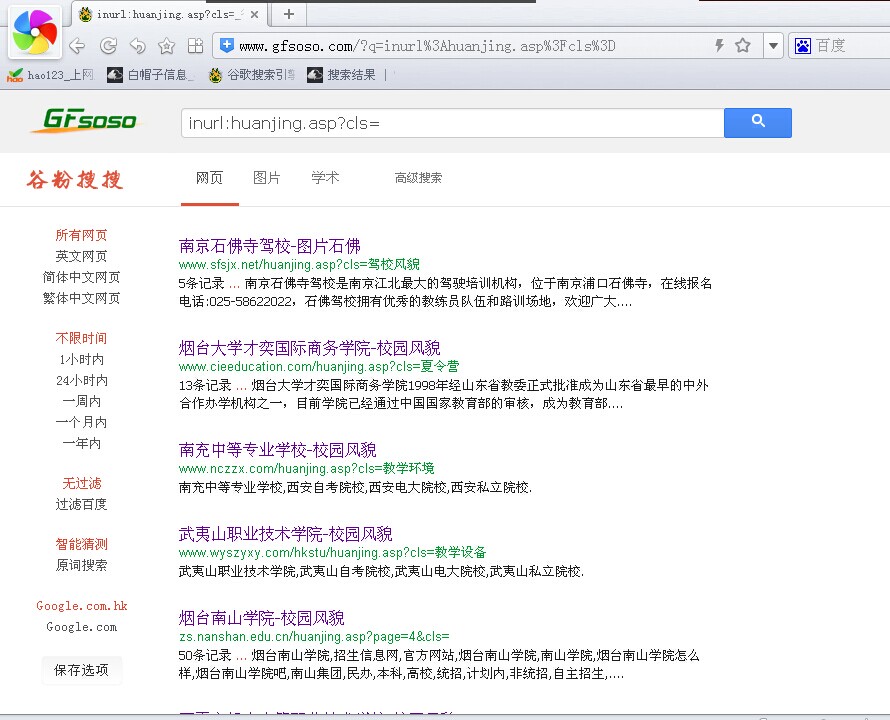

可通过关键字搜索到大量此漏洞的网站。

构造关键字如下:

案例如下:

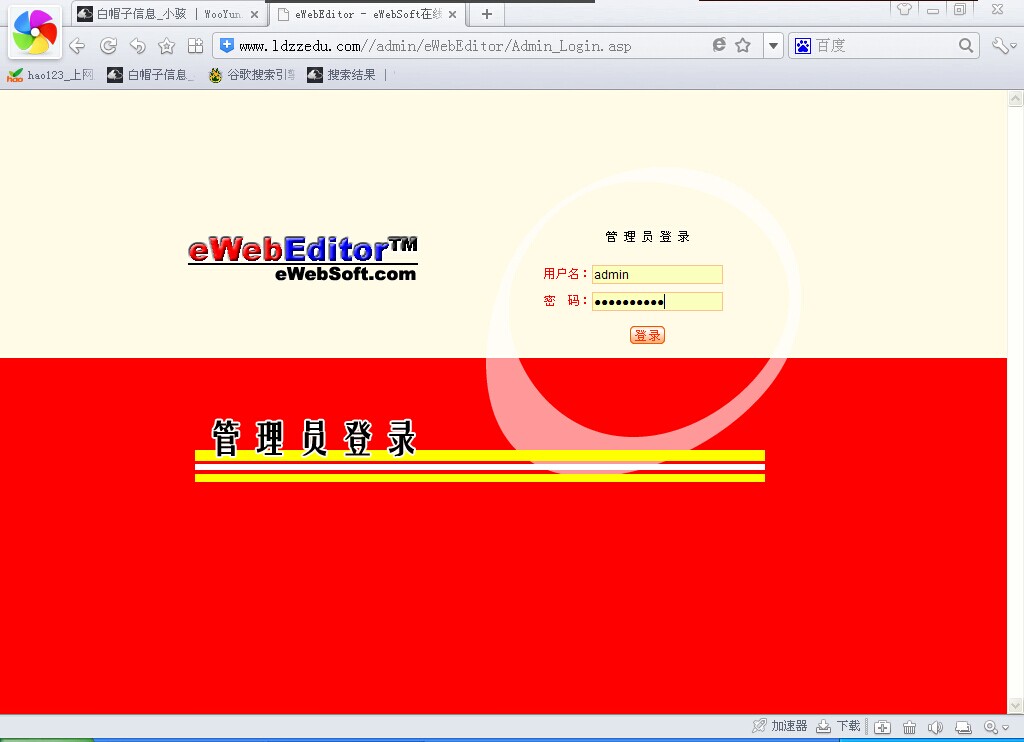

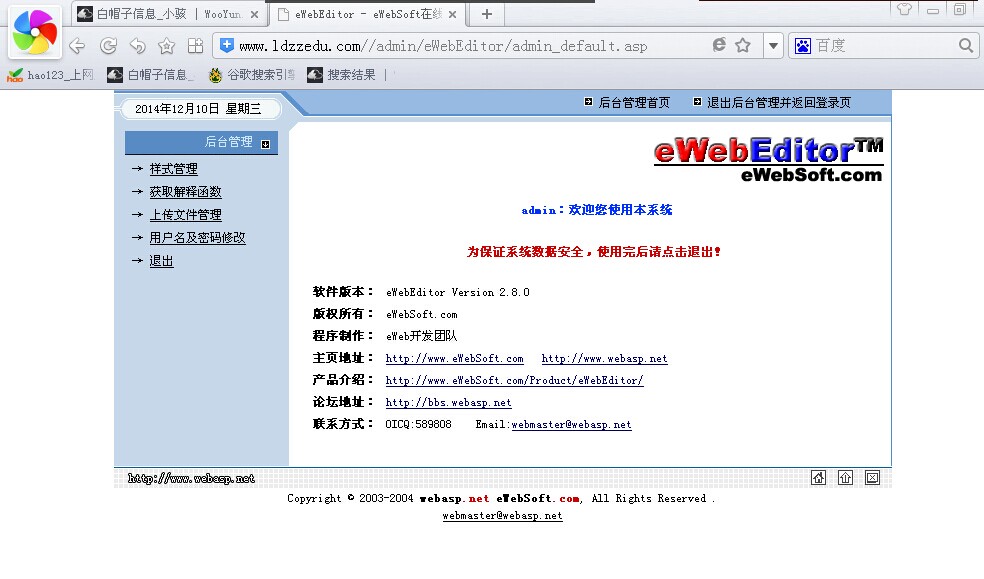

http://www.ldzzedu.com//admin/eWebEditor/Admin_Login.asp

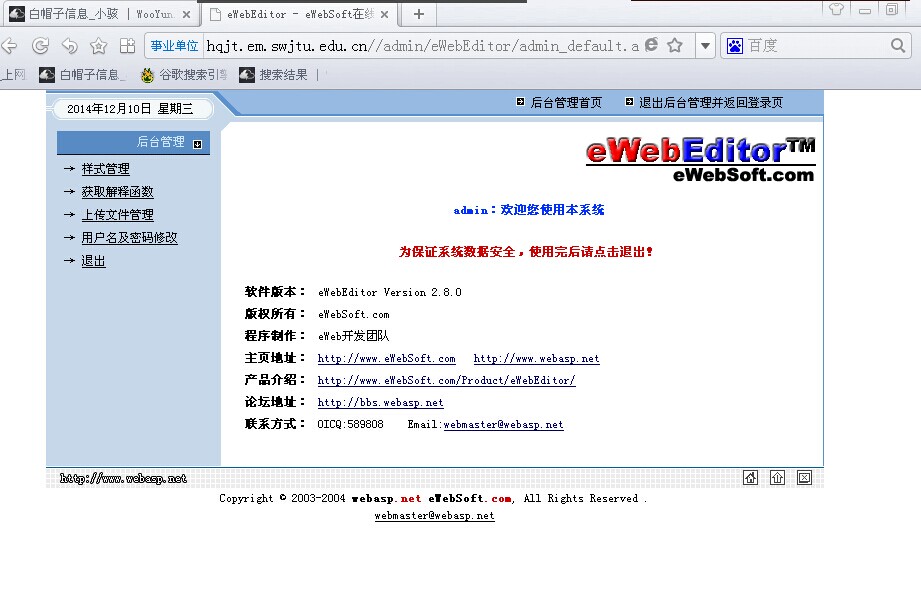

http://hqjt.em.swjtu.edu.cn//admin/eWebEditor/Admin_Login.asp

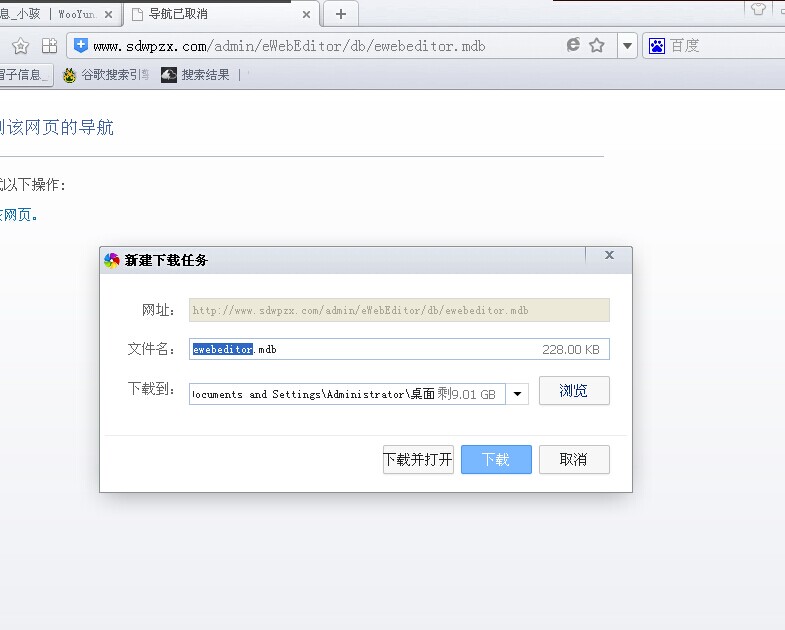

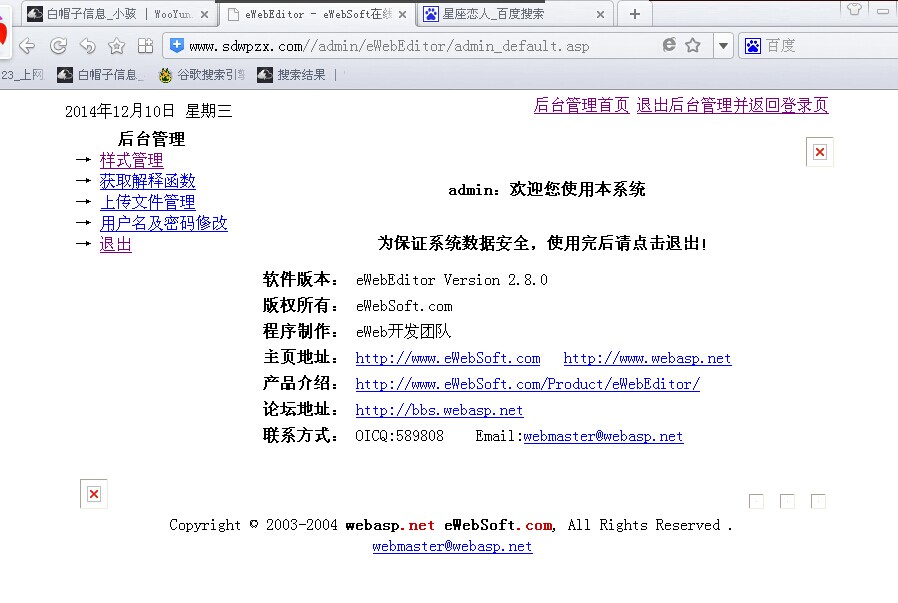

http://www.sdwpzx.com//admin/eWebEditor/Admin_Login.asp

http://www.zskszx.net/tdzk//admin/eWebEditor/admin_login.asp

http://www.dstech-highschool.com/highschool//admin/eWebEditor/Admin_Login.asp

http://www.hmoem.cn//admin/eWebEditor/Admin_Login.asp

http://www.sdzfedu.com//admin/eWebEditor/Admin_Login.asp

http://jckxx.szit.edu.cn/admin/eWebEditor/Admin_Login.asp

http://cnjlgj.com//admin/eWebEditor/Admin_Login.asp

http://www.zkys.com.cn/admin/eWebEditor/Admin_Login.asp

http://yb.hnjd.edu.cn:8044//admin/eWebEditor/Admin_Login.asp

http://www1.fashion-design.cn//admin/eWebEditor/Admin_Login.asp

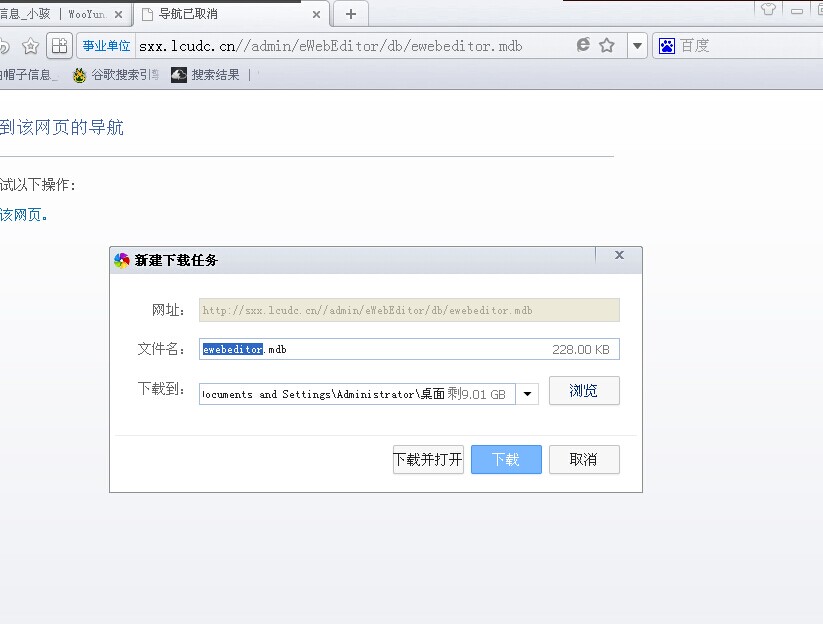

http://sxx.lcudc.cn//admin/eWebEditor/Admin_Login.asp

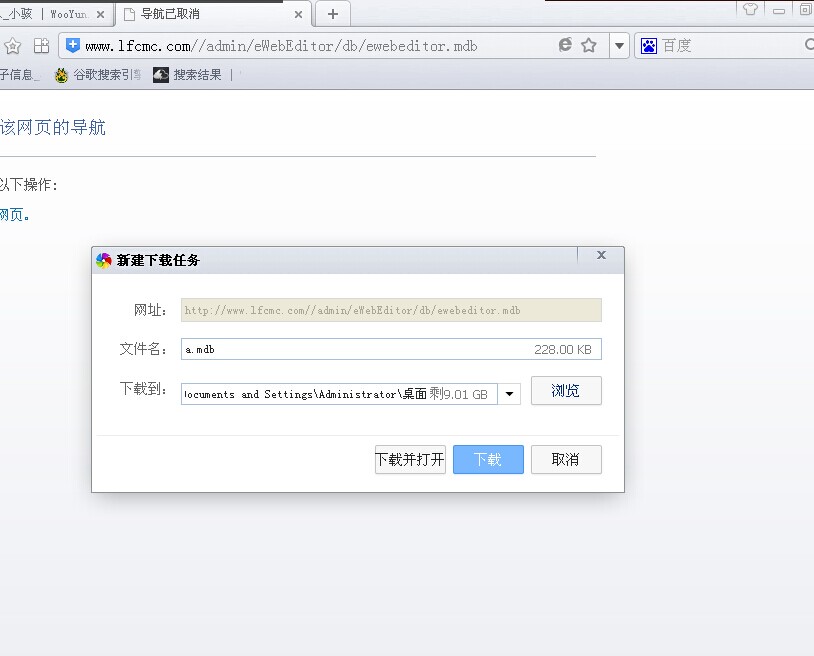

http://www.lfcmc.com//admin/eWebEditor/Admin_Login.asp

http://www.qdjzdx.com//admin/eWebEditor/Admin_Login.asp

漏洞证明:

漏洞证明如下:

1.数据库可被下载:

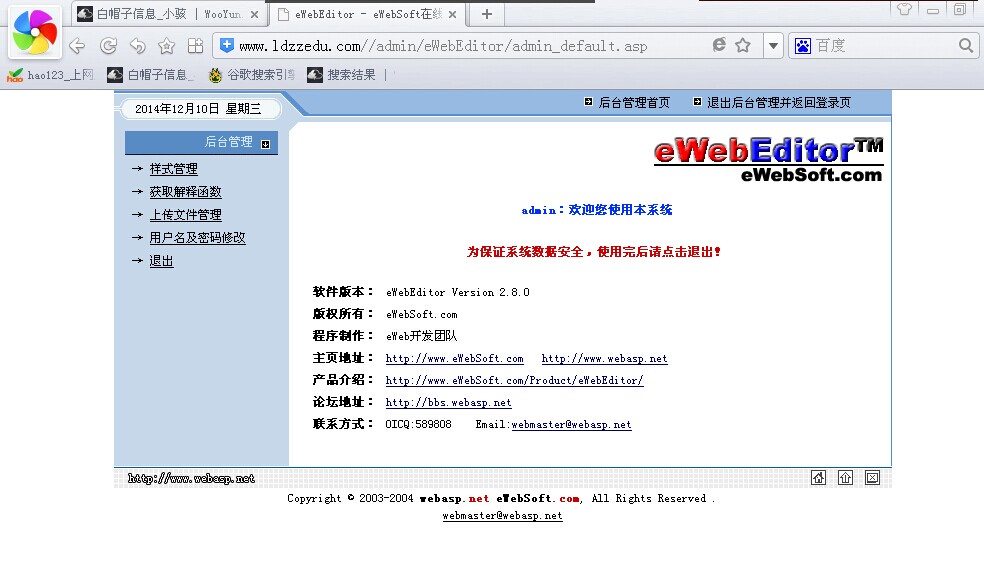

2.在线ewebeditor后台弱口令:admin | mj365.com。进后台。

呵呵,前面两步都是能进入后台的漏洞,那么危害在哪了?

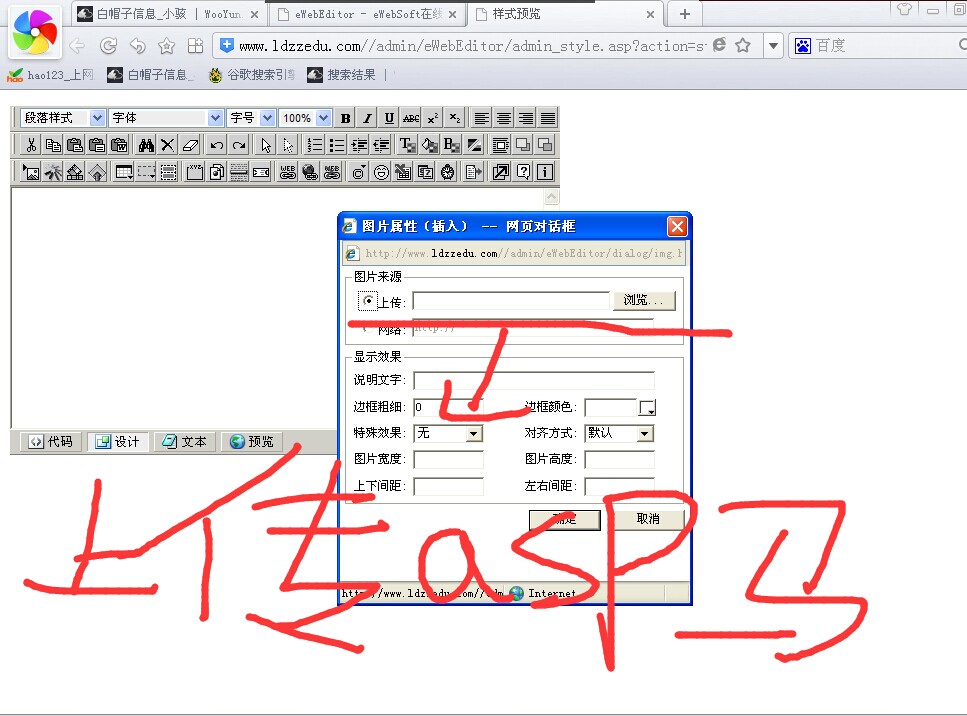

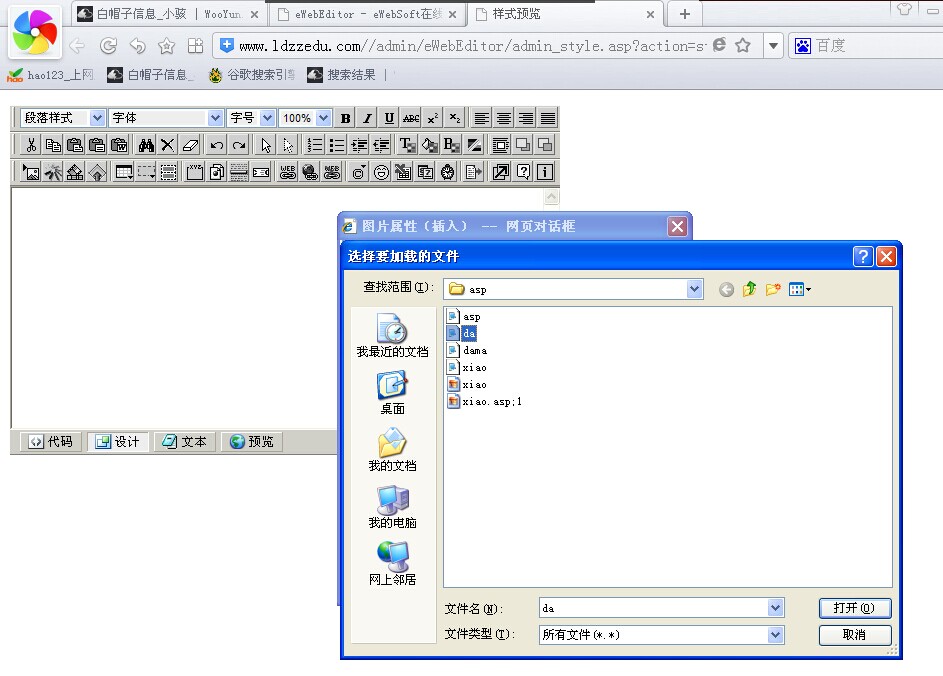

当然是利用后台的ewebeditor功能来getshell。

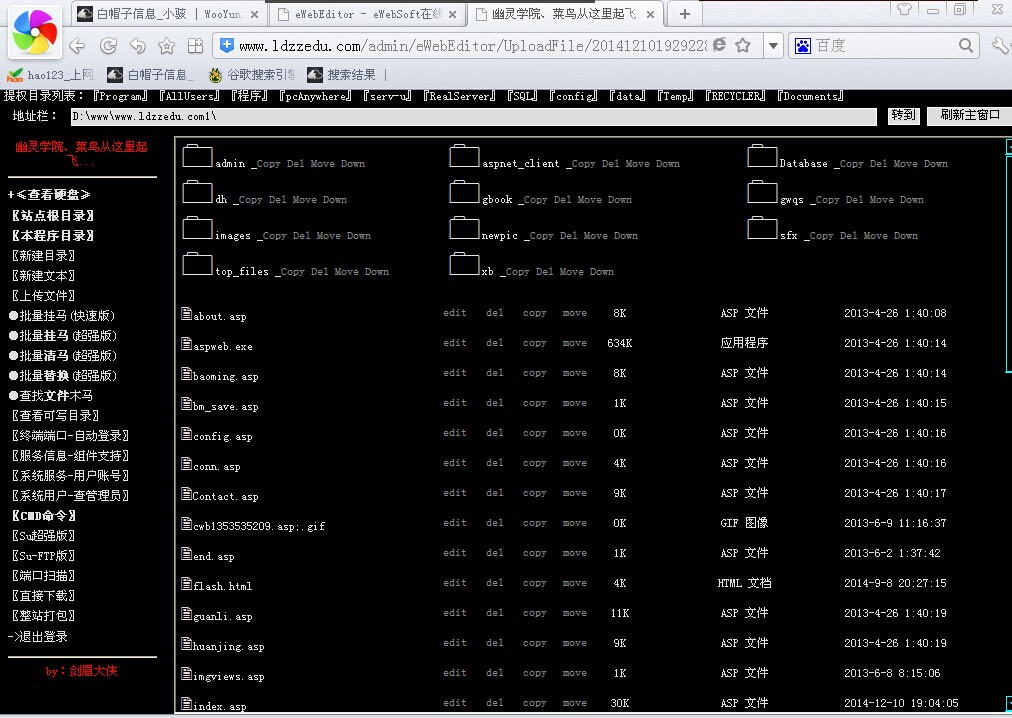

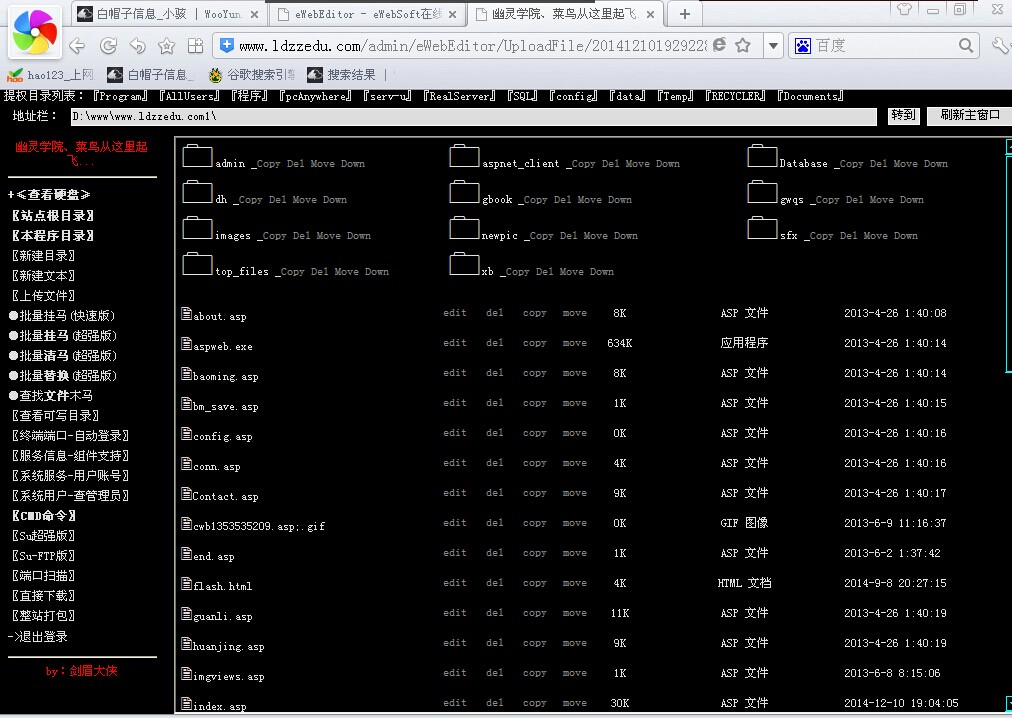

证明如下:以http://www.ldzzedu.com//admin/eWebEditor/Admin_Login.asp为例。

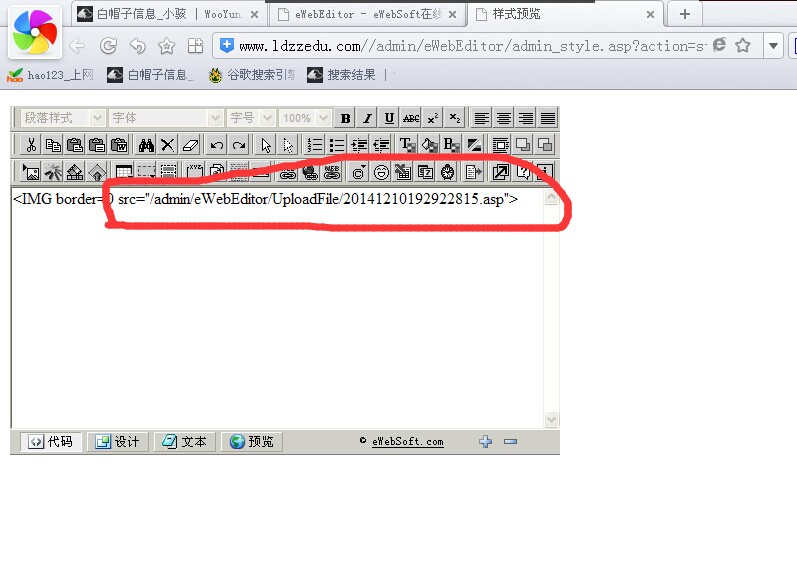

看图吧!!!

到此成功getshell。

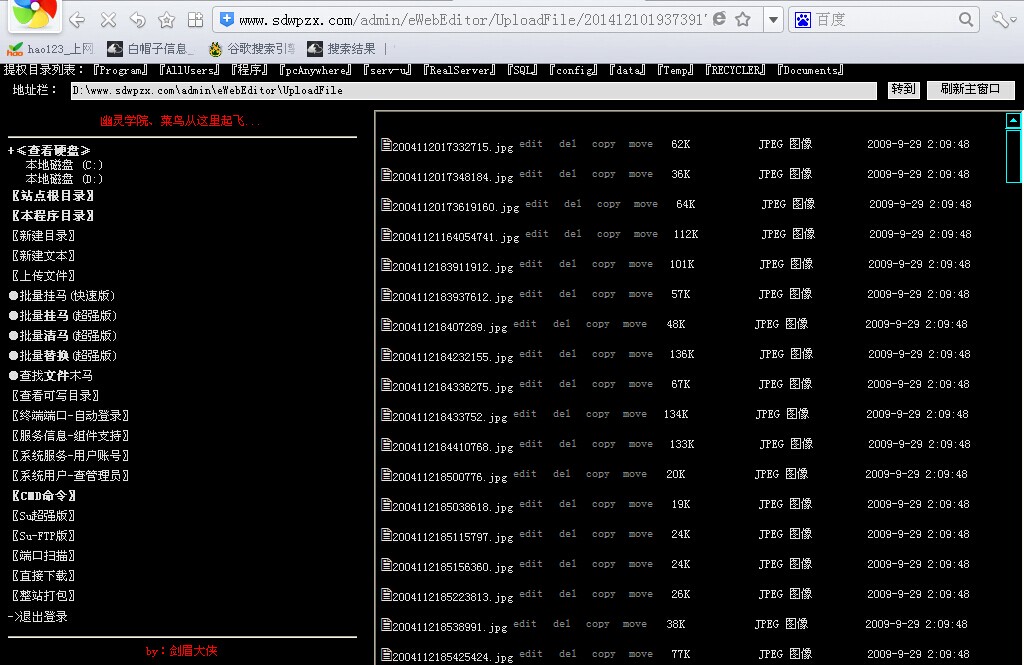

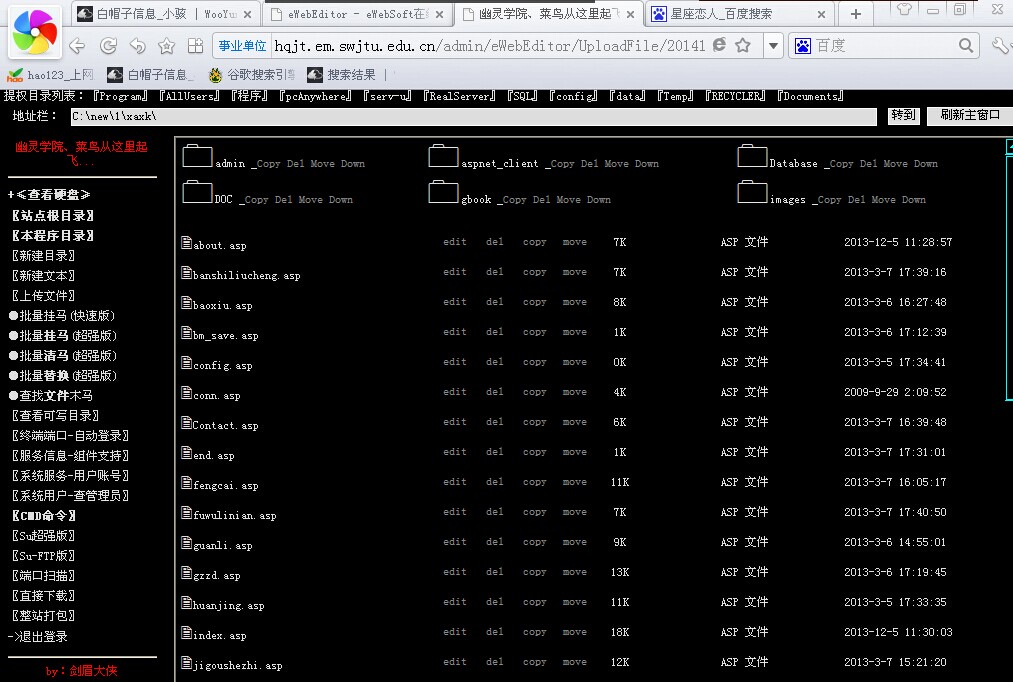

谷歌搜索到大量网站可getshell,测试几例!

shell地址:(密码xiaohai)

http://www.ldzzedu.com/admin/eWebEditor/UploadFile/20141210192922815.asp

http://hqjt.em.swjtu.edu.cn/admin/eWebEditor/UploadFile/20141210193219552.asp

http://www.sdwpzx.com/admin/eWebEditor/UploadFile/20141210193739173.asp

还有很多哦,自己去测试吧!

修复方案:

能过吗?有钱吗?能走大厂商吧?

版权声明:转载请注明来源 小骇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-12-16 11:50

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给赛尔教育,由其后续协调网站管理单位处置。

最新状态:

暂无