漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-054973

漏洞标题:帮朋友查外遇手抖误入中国电信广东分公司某管理系统

相关厂商:中国电信广东分公司

漏洞作者: 手抖君

提交时间:2014-03-30 11:37

修复时间:2014-05-14 11:38

公开时间:2014-05-14 11:38

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-30: 细节已通知厂商并且等待厂商处理中

2014-04-04: 厂商已经确认,细节仅向厂商公开

2014-04-14: 细节向核心白帽子及相关领域专家公开

2014-04-24: 细节向普通白帽子公开

2014-05-04: 细节向实习白帽子公开

2014-05-14: 细节向公众公开

简要描述:

帮朋友查外遇手抖误入中国电信广东分公司某管理系统~上传漏洞直接WEBSHELL~查看内网连接发现第二台服务器~再手抖一下发现第二台服务器有前人入侵留下的WEBSHELL。如来服务器有外遇了!难怪会手抖!

详细说明:

中国电信广东分公司外勤管理系统

http://119.145.255.2:8081

乱打碰下口令碰对了

test

123456

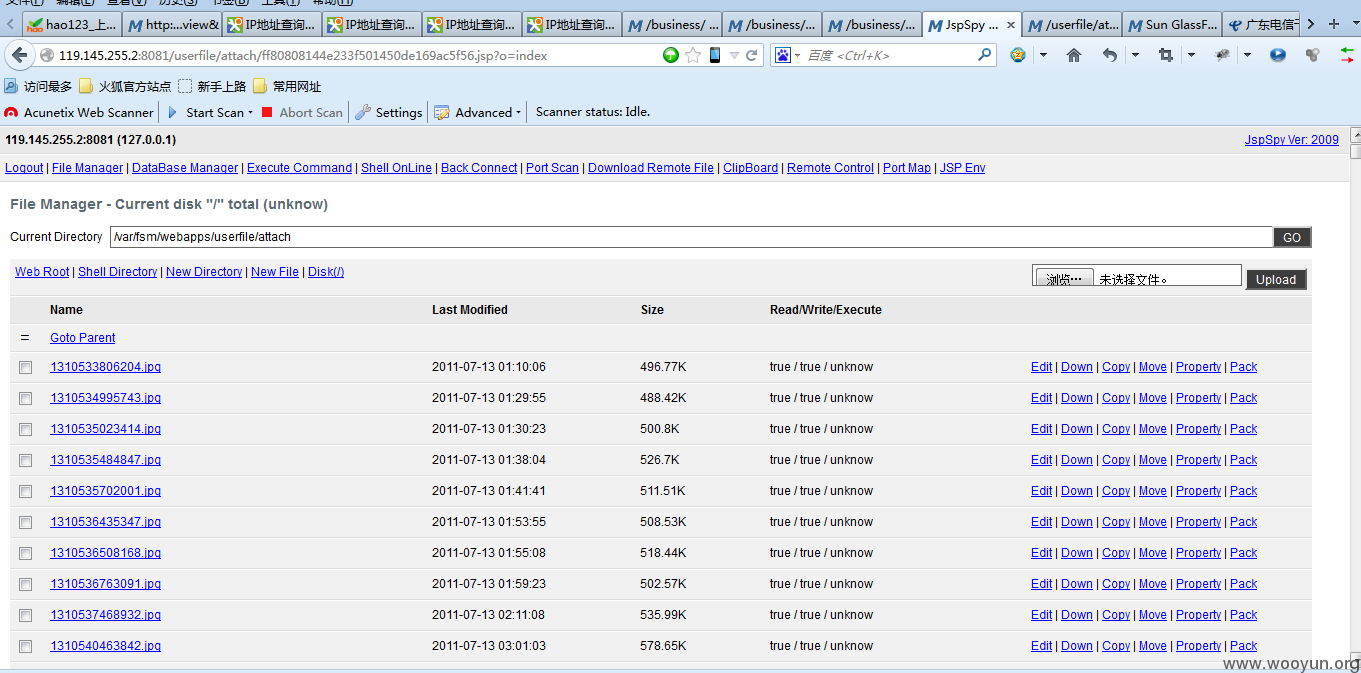

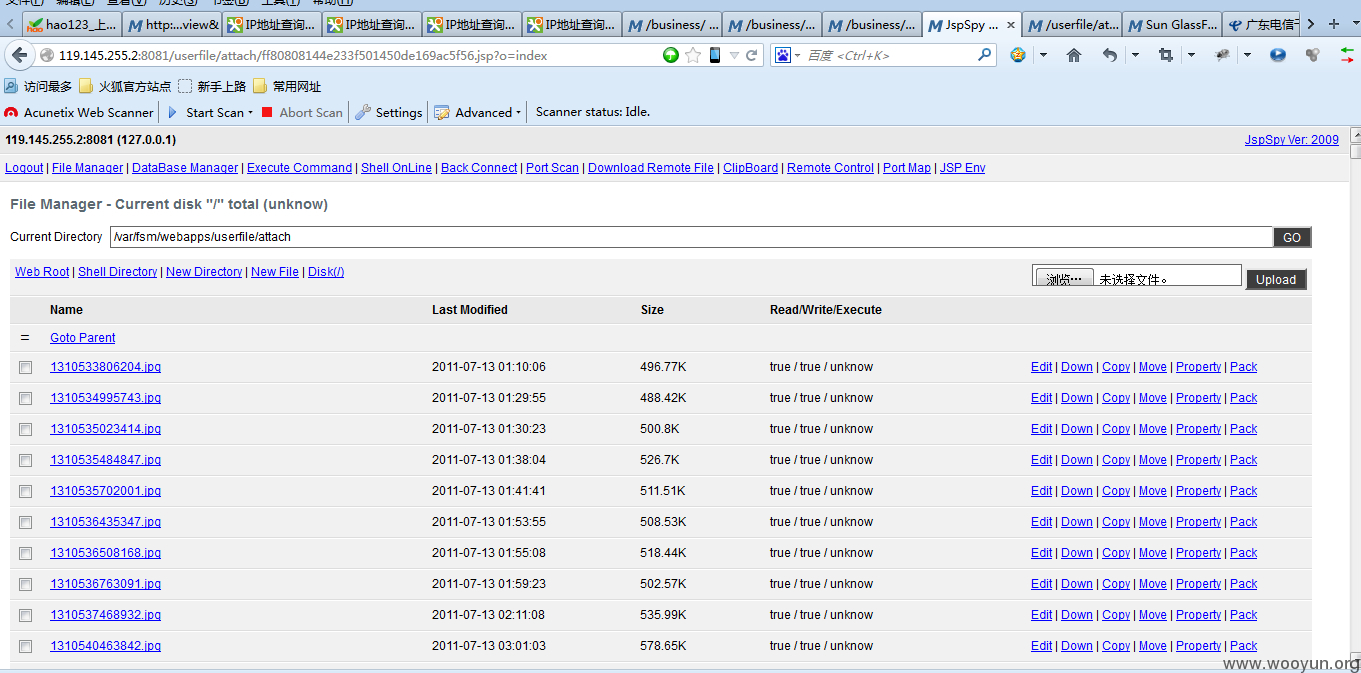

利用上传漏洞上传WEBSHELL

http://119.145.255.2:8081/common/jsp/file.jsp

ff80808144e233f501450de169ac5f56.jsp

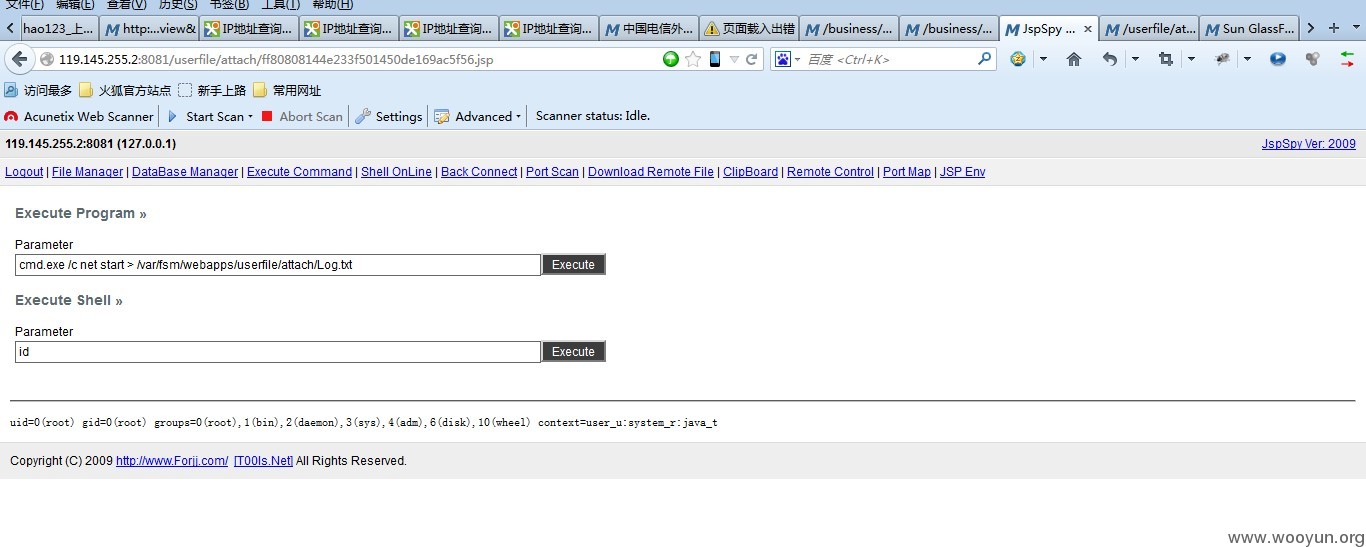

WEB帐号ROOT权限

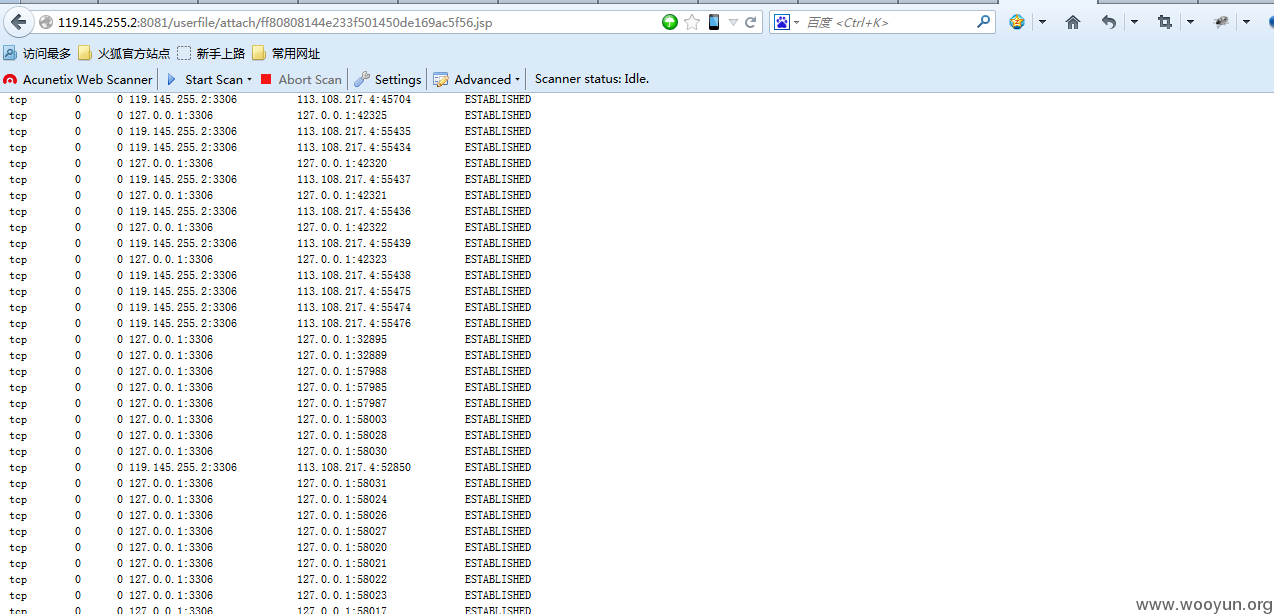

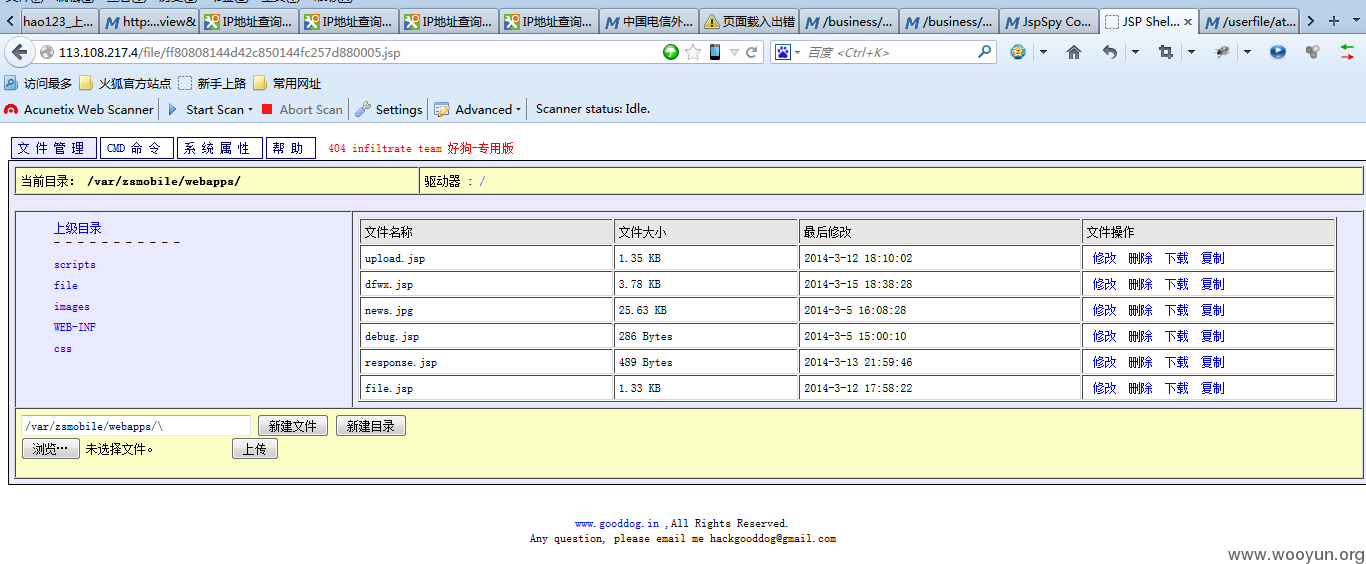

看了下内网连接发现第二台服务器

tcp 0 0 119.145.255.2:3306 113.108.217.4:39683 ESTABLISHED

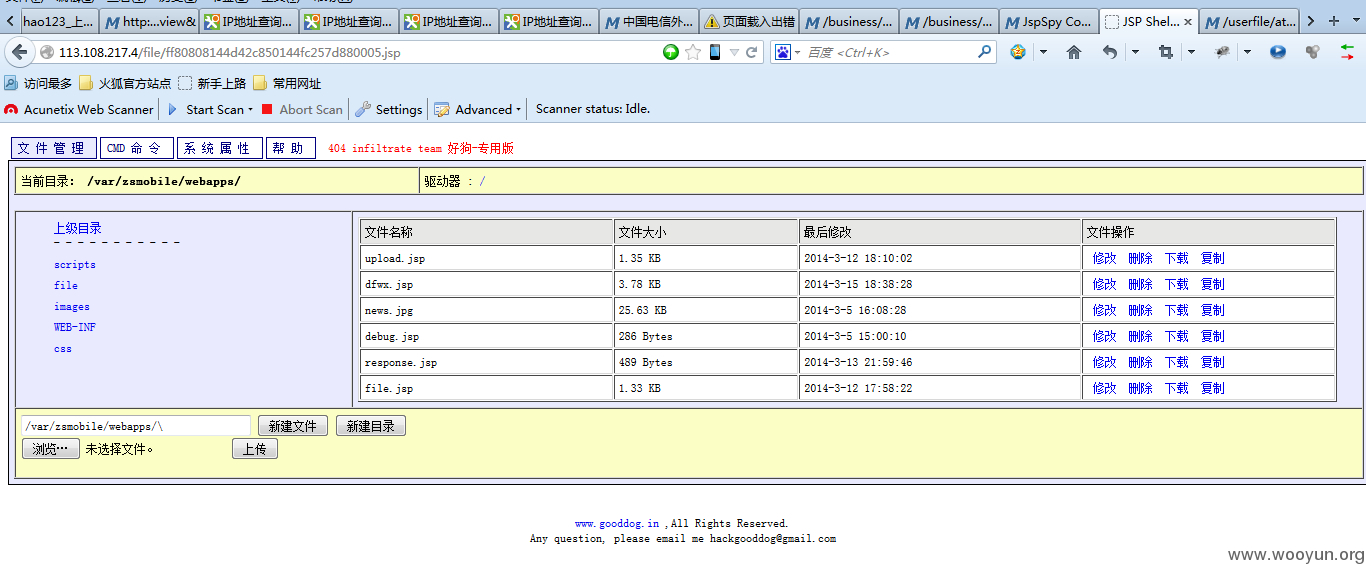

连过看到第二台服务器有前人在2014-3-26 10:08:39入侵的痕迹

ff80808144d42c850144fc257d880005.jsp 30.29 KB 2014-3-26 10:08:39

漏洞证明:

弱口令

test

123456

http://119.145.255.2:8081/userfile/attach/ff80808144e233f501450de169ac5f56.jsp

第二台服务器的入侵痕迹

http://113.108.217.4/file/ff80808144d42c850144fc257d880005.jsp

修复方案:

1、修改口令密码强度。

2、更换安全的WEB运行环境。

3、修改源码对上传文件进行后缀限制与上传目录权限设置禁止解析。

5、降低WEB帐号权限`ROOT权限等于没穿衣服的女人很容易出轨的。

版权声明:转载请注明来源 手抖君@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-04-04 08:33

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT直接通报给中国电信集团公司处置,并通知其他实例风险。按多个漏洞进行评分,rank 15

最新状态:

暂无