漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090011

漏洞标题:广东心怡科技物流公司内网可被漫游

相关厂商:alog.cc

漏洞作者: 0x70

提交时间:2015-01-05 15:41

修复时间:2015-02-19 15:42

公开时间:2015-02-19 15:42

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-05: 细节已通知厂商并且等待厂商处理中

2015-01-05: 厂商已经确认,细节仅向厂商公开

2015-01-15: 细节向核心白帽子及相关领域专家公开

2015-01-25: 细节向普通白帽子公开

2015-02-04: 细节向实习白帽子公开

2015-02-19: 细节向公众公开

简要描述:

漫游某物流公司内网,是阿里的合作伙伴,在详细说明中会有图有真相。

详细说明:

看下搜狗百科的介绍:http://baike.sogou.com/v60793251.htm

介绍:

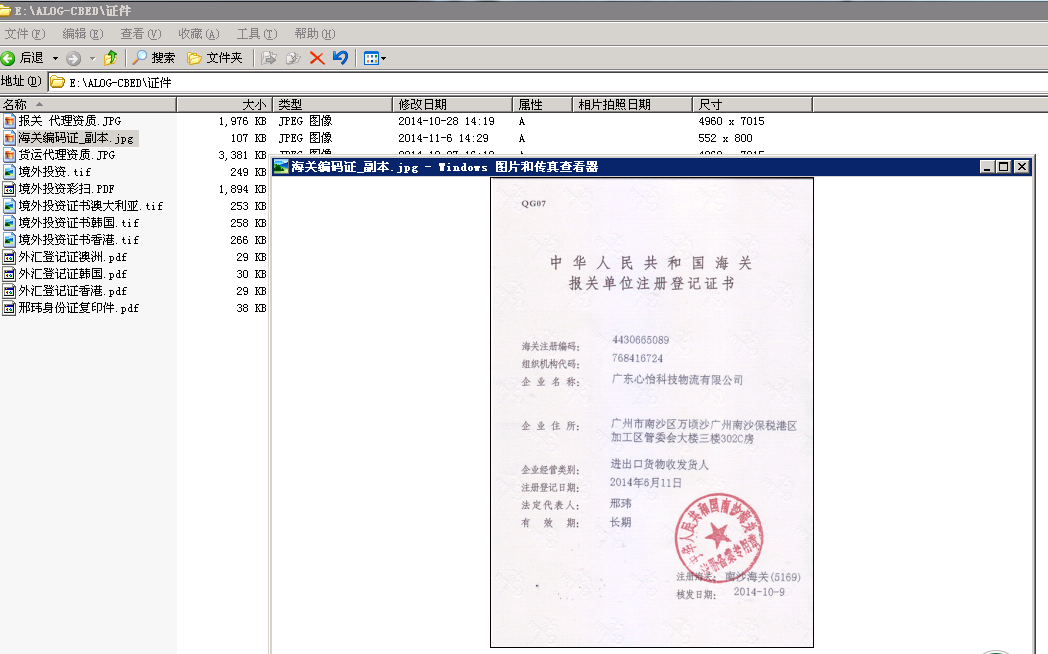

总部设于广州、注册地址在南沙的广东心怡科技物流有限公司(以下简称心怡科技物流)成立于2004年,是国内领先的第三方物流服务商。以新型的服务理念和技术创新,心怡科技物流获得国家科技部认证成为了国家高新技术企业,凭借公司规模和管理优势,通过了国家AAAA级物流企业评级,同时也是国家发改委及税务总局认定的物流企业税收试点单位。

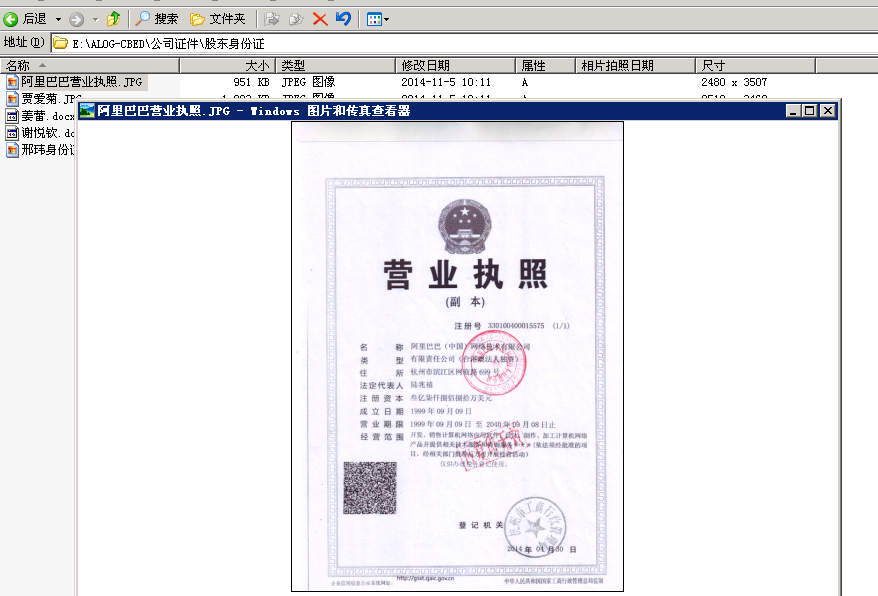

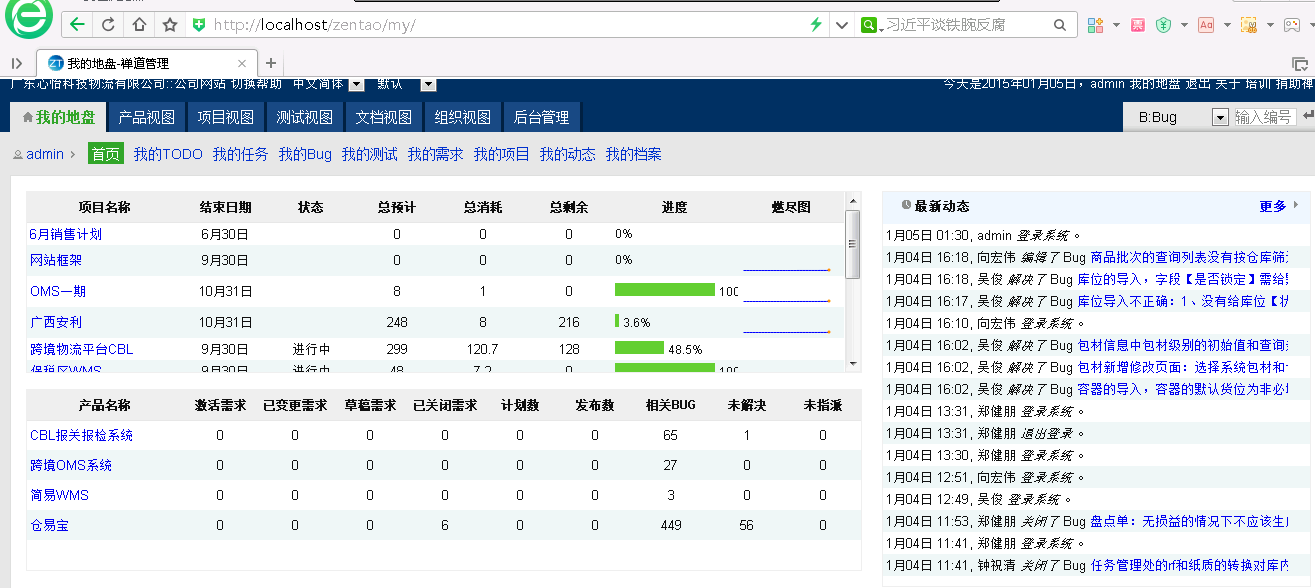

2014 ALOG携手阿里巴巴在资本层面合作、ALOG与菜鸟网络联合升级ALOG WMS系统(仓易宝)

这个最后会有图证明。

进入主题:

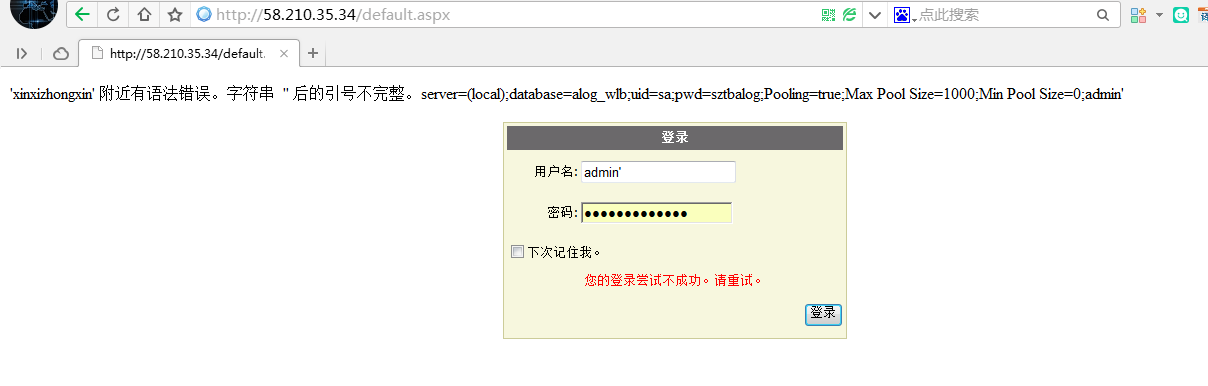

从一个的注入点开始

http://58.210.35.34/default.aspx

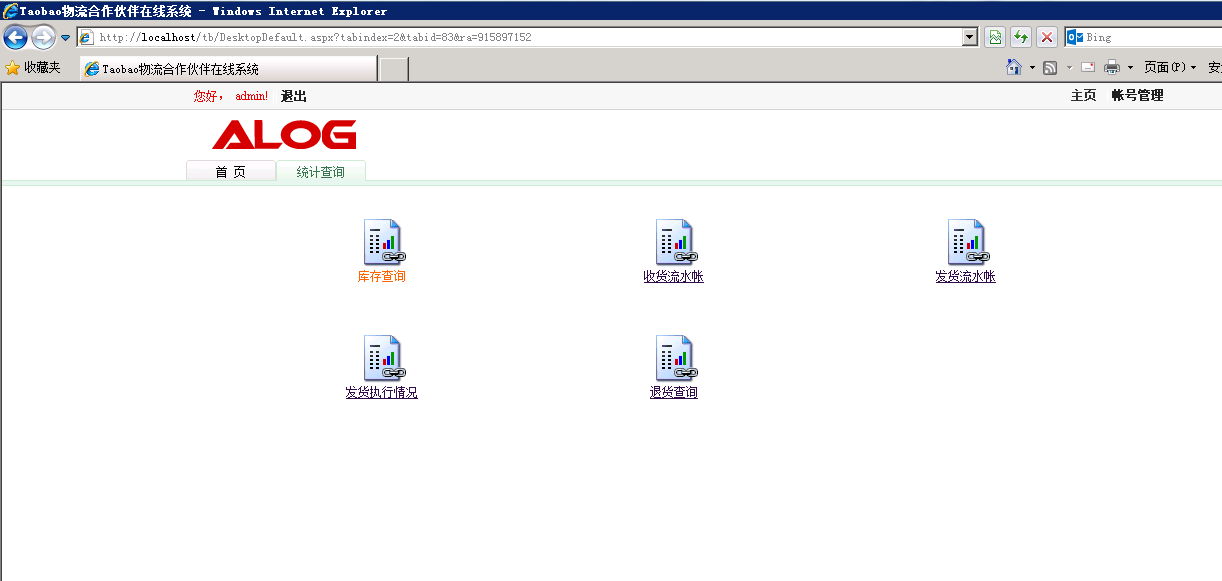

直接admin’-- 可进入后台

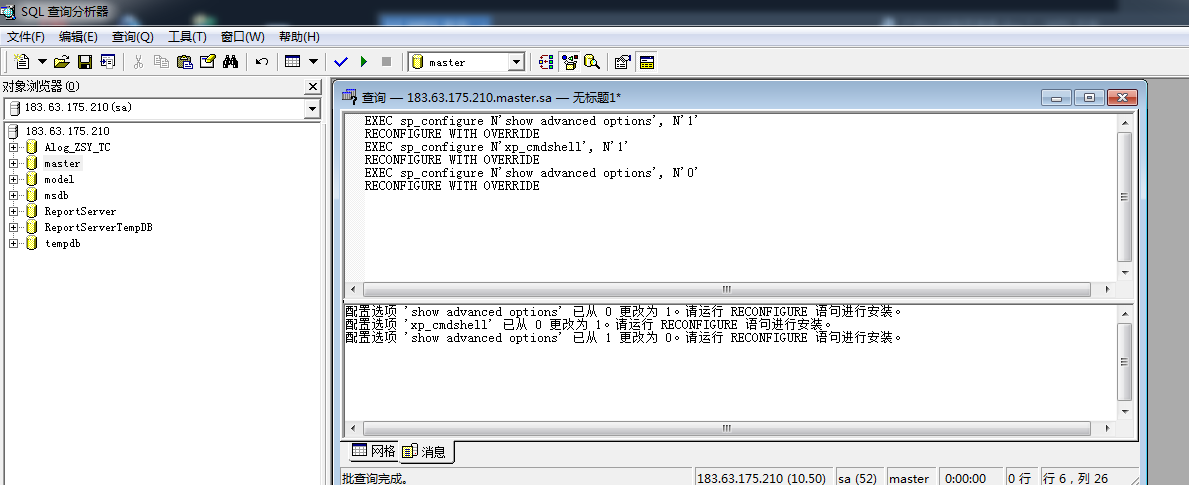

但是开发人员真是人才呀....sa....密码直接显示....啥也不说了

外链直接连上,xp_cmdshell组件也存在,不说了,直接提权,连shell都省的拿了。

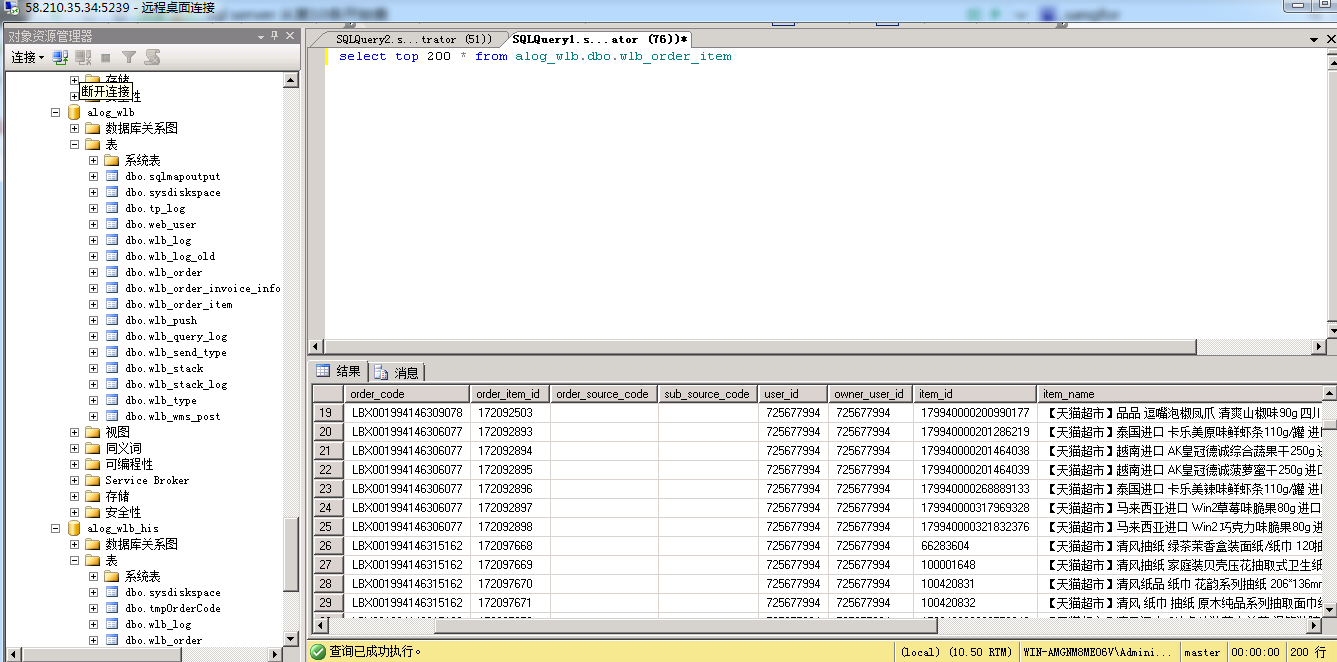

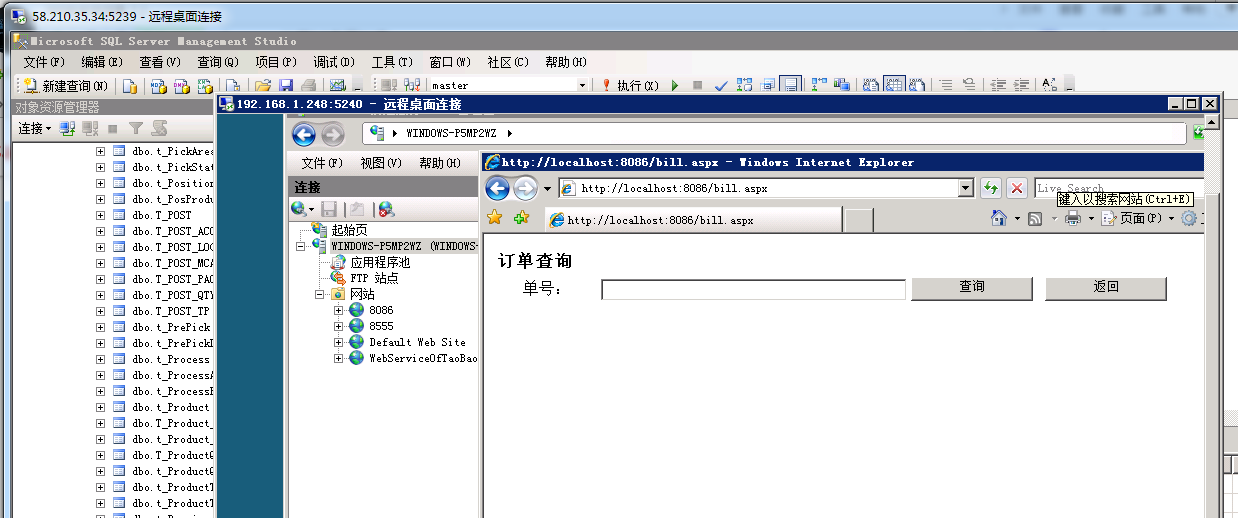

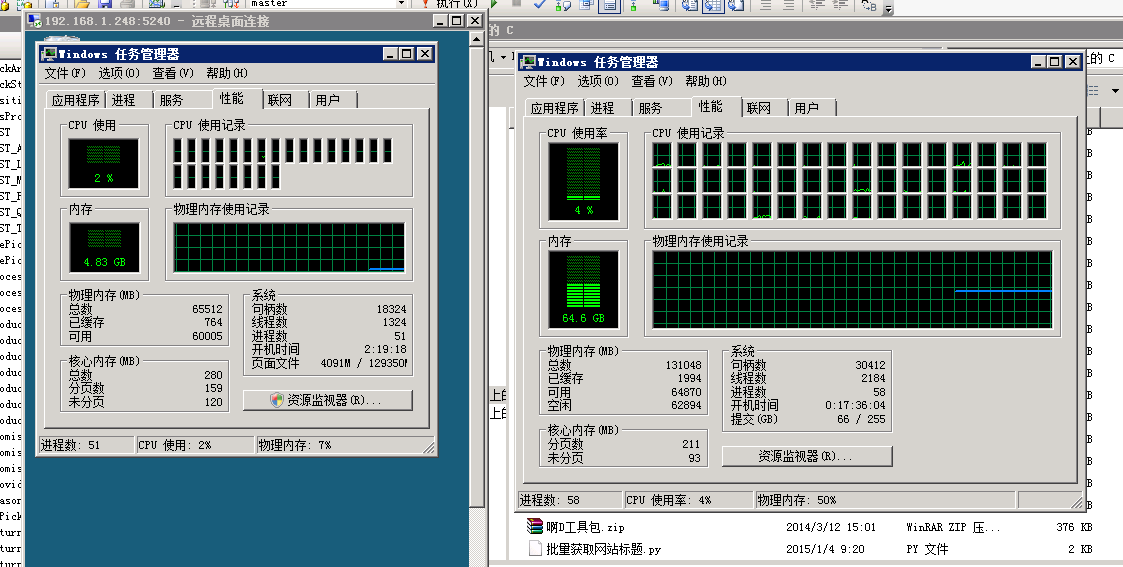

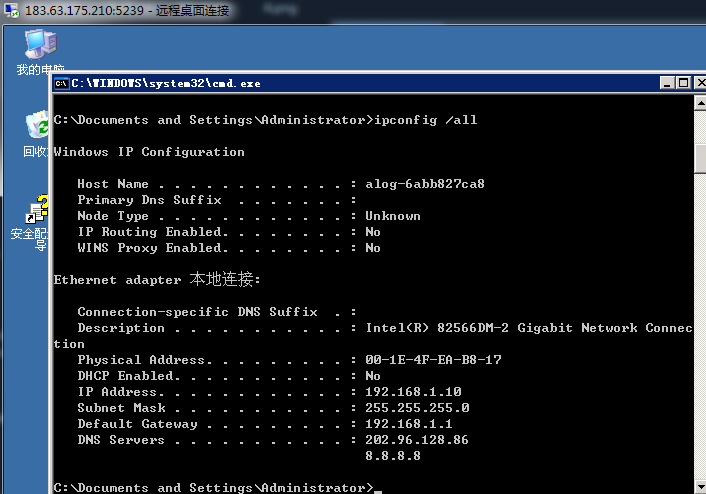

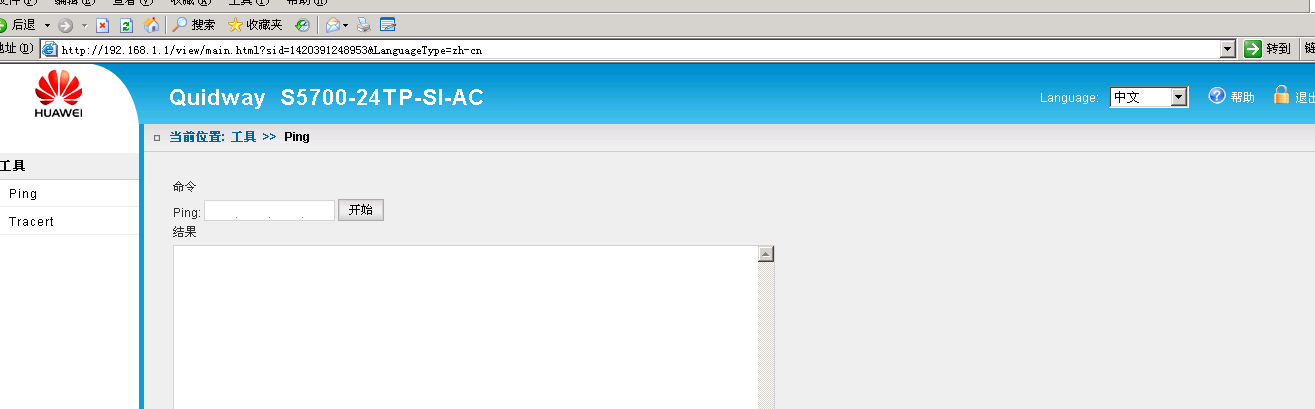

进入服务器后发现是内网,看了一下,整个内网才3台机器,一台华为的设备

一台192.168.1.248 还有一台我们拿掉的192.168.1.249的。

抓出249的密码

Administrator\WIN-AMGNM8MEO6V:(tmall)!alog@sz%

去尝试248无果.....

翻呀翻,终于在249这台服务器上翻到了248的SA密码,同样的道理,直接提权。

用激活的guest登陆后试了N个工具都木抓出明文密码(ps:用wce1.4版的会直接重启,不知道神马原因),可惜了。

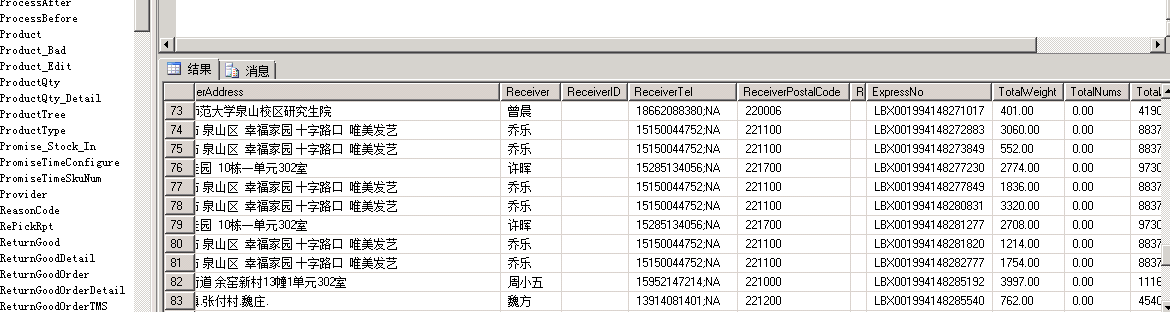

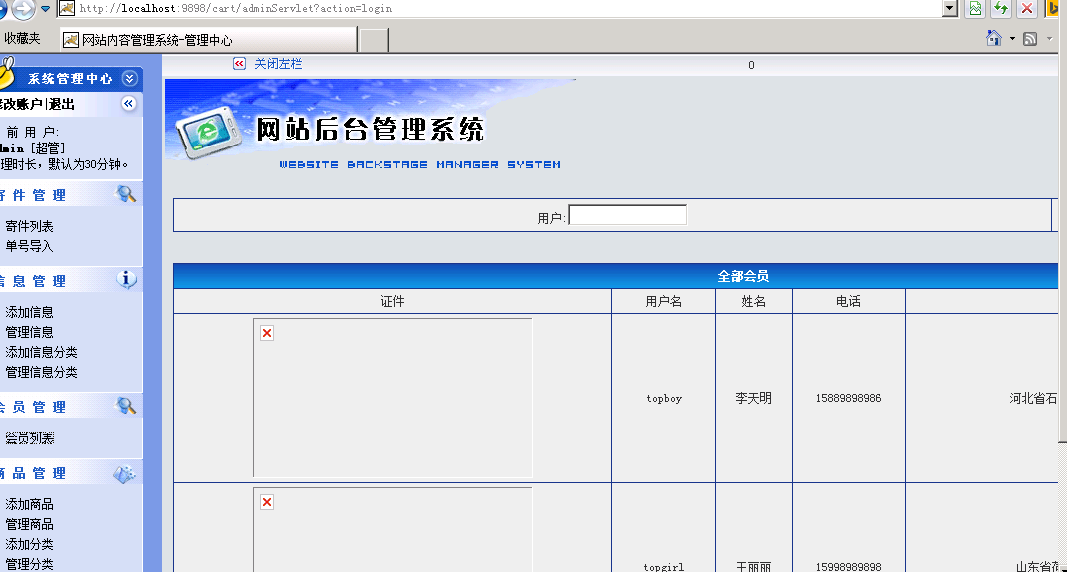

数据库中保存了用户的订单信息、地址、手机号等敏感信息(我说有几百万数据,你们信不?)

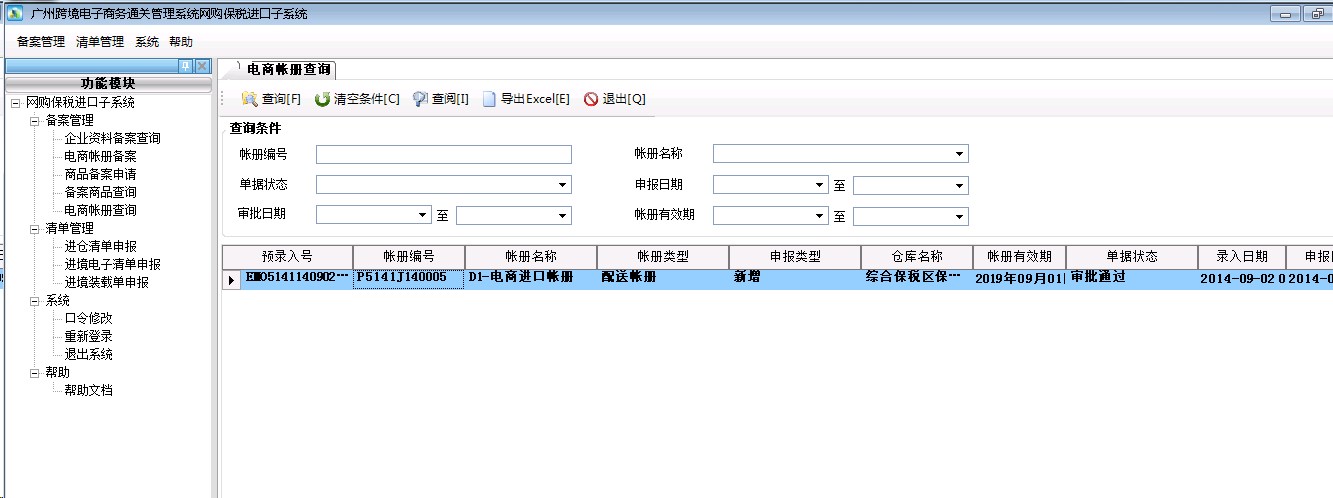

上图:

查询后台:

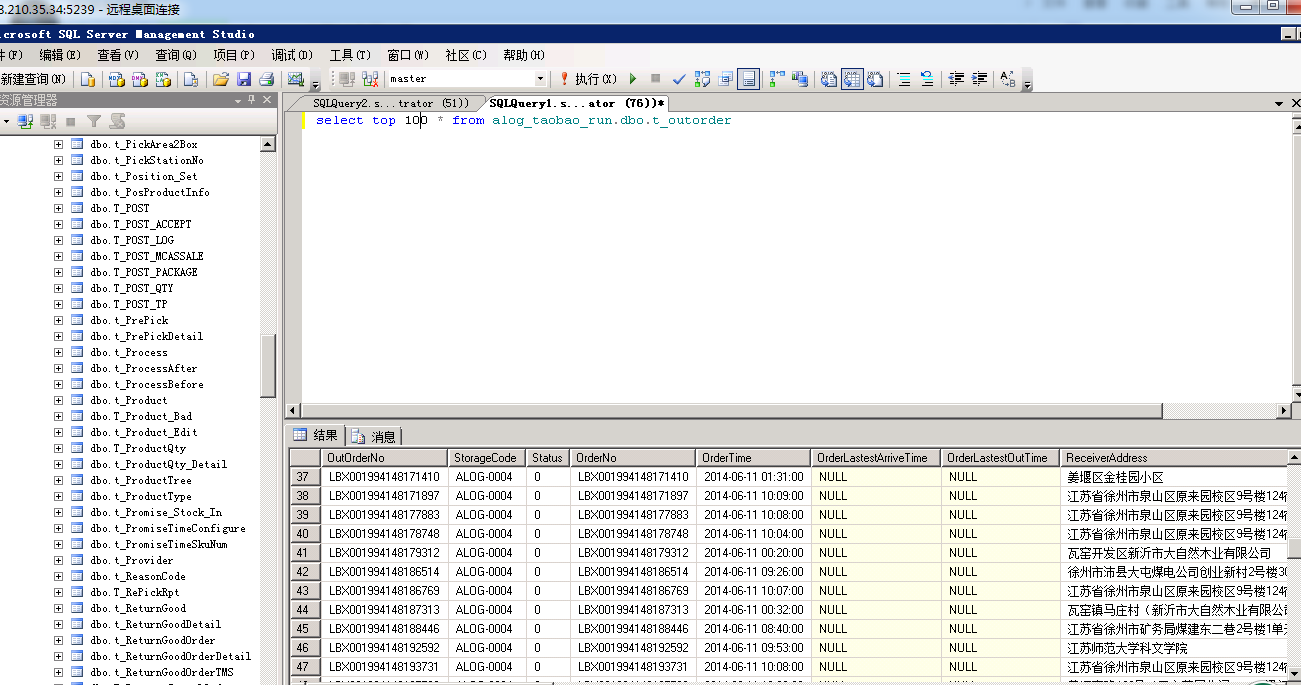

然后在248服务器找啊找,找到了连接到183.63.175.210的一个sa账号密码

测试之....连接成功, 执行命令xp_cmdshell错误 126

修复之......

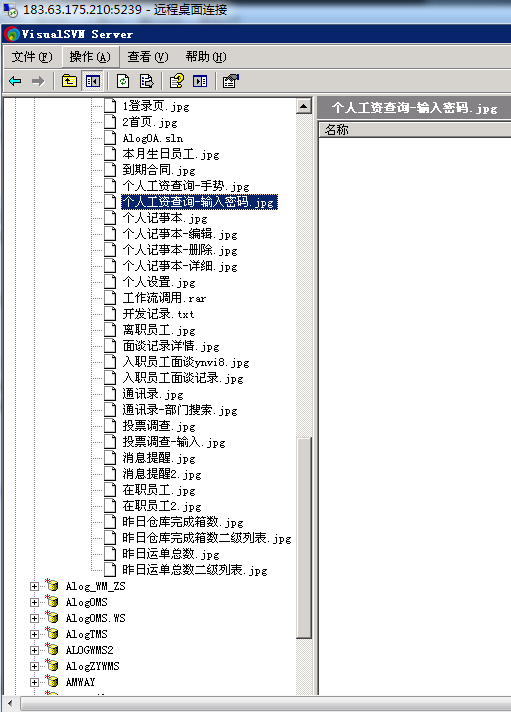

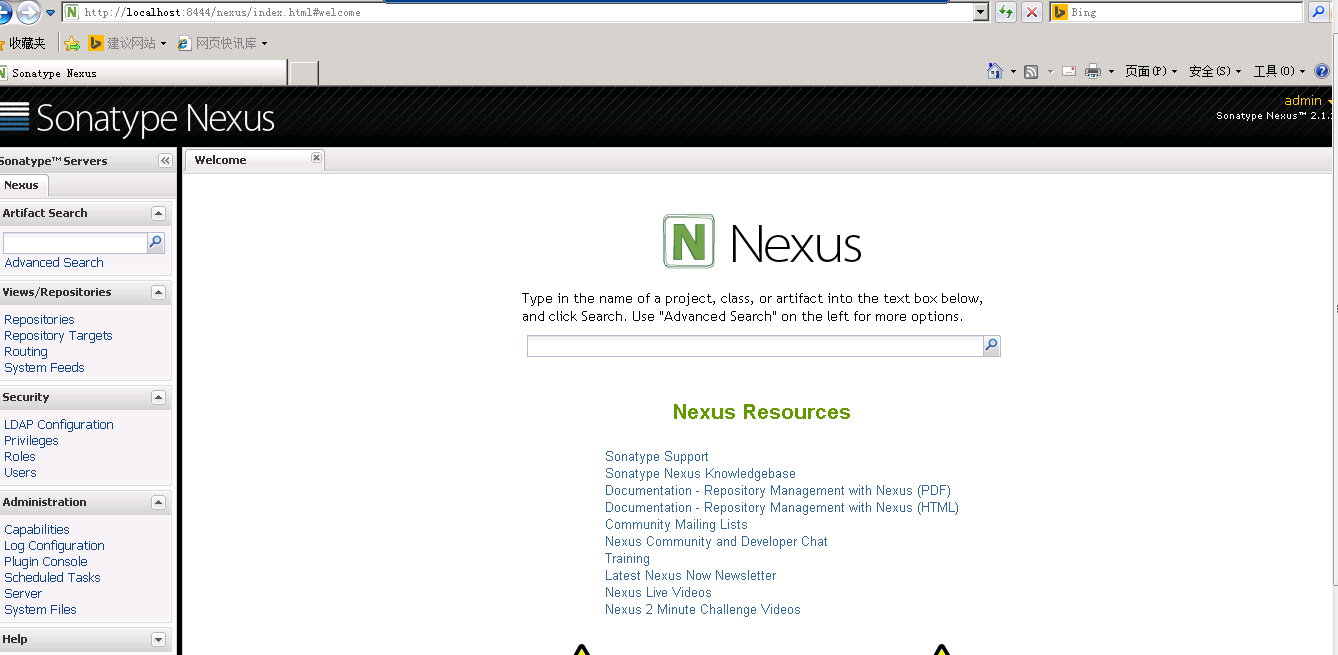

提权成功之.....也是内网,这个比上个大

里面好东西不少,但是需要时间慢慢翻

阿里巴巴是股东

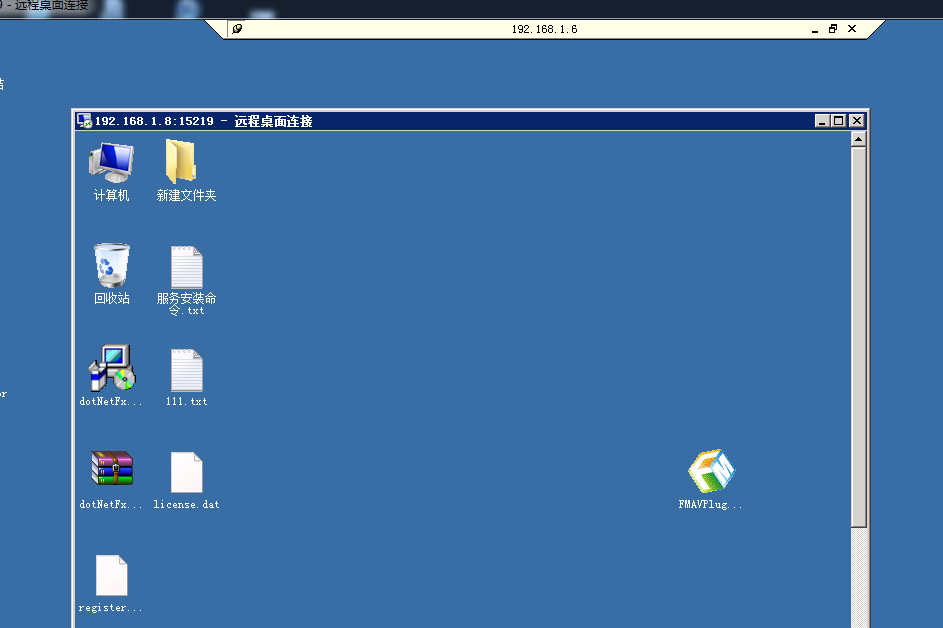

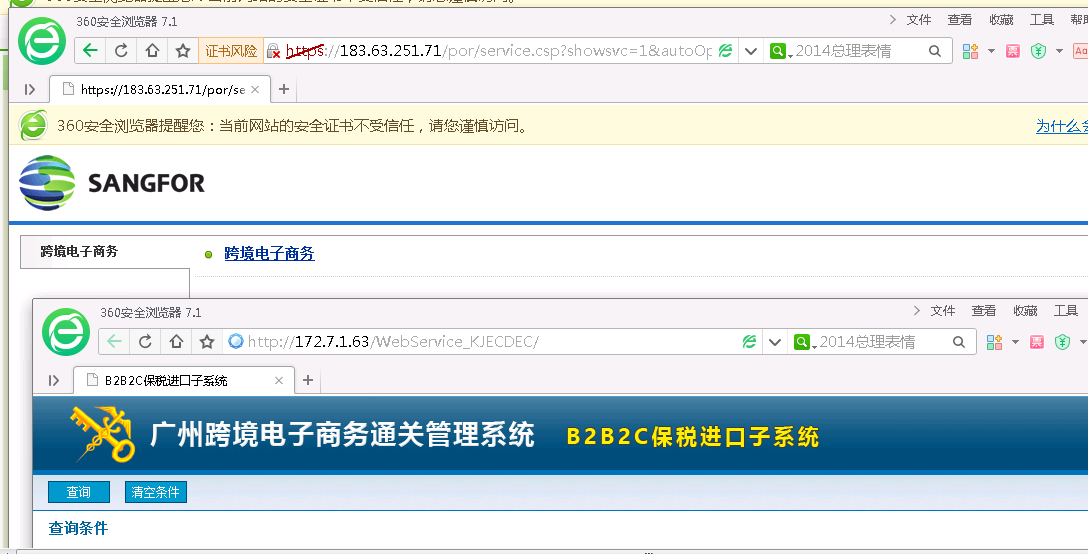

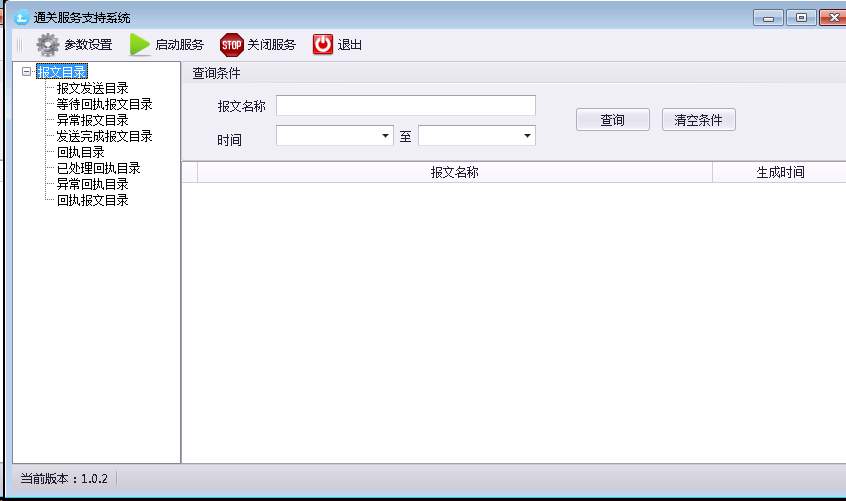

内网测试过程就不一样写了,见图见真像:

WMS系统(这就是介绍中的与阿里共同升级的系统,还有好几个....)

在1.6上抓到域管理员密码,happy呀.......

上两张个人PC图

我想说,工作人员能不用上班时间抢票不.....(图中的明文显示密码 只需把type的password去掉即可)

想对妹子说一句,下班了,咋还是退掉淘宝比较安全。

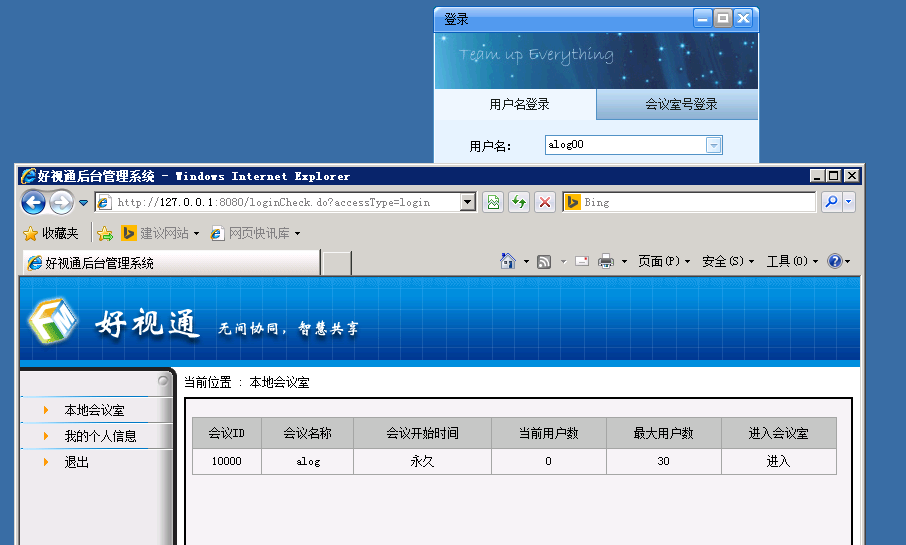

这个神马东西没玩过呀......

视频会议,可惜大半夜没人会在

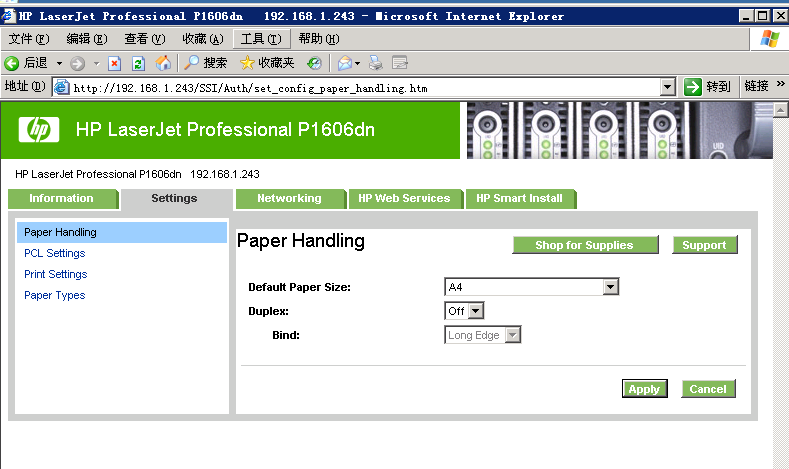

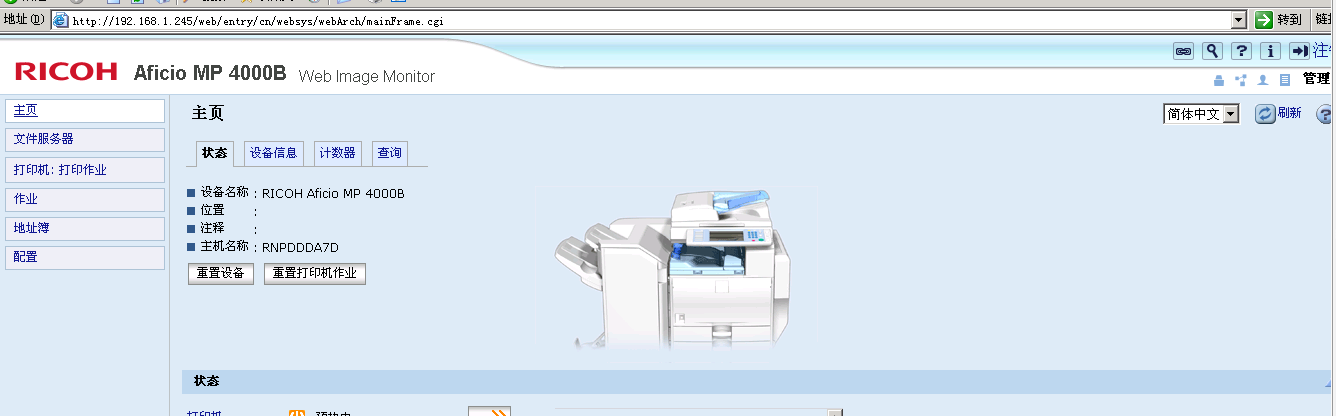

2台打印机,原来打印机有这么多功能:

192.168.1.25:16229

192.168.1.26:16229

192.168.1.28:16229

截图太多了,还有很多截图没上,我想这样就够了吧。

拿到VPN的账号密码,是通往海关管理系统的,貌似搞大了,不敢再深入了......

那就到此结束吧。过程中未脱裤,未做任何破坏。

最后再来张找到的阿里组织架构图:

漏洞证明:

修复方案:

看完过程,我想你们该懂了

版权声明:转载请注明来源 0x70@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-01-05 17:03

厂商回复:

对公司网络安全和数据安全很有帮助

最新状态:

暂无