漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024474

漏洞标题:酒仙网窃取任意账户的方法,加个雷吧

相关厂商:酒仙网

漏洞作者: 小川

提交时间:2013-05-25 19:57

修复时间:2013-07-09 19:58

公开时间:2013-07-09 19:58

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-07-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

窃取任意账户,只要他有邮箱

详细说明:

首先注册一个账户。

注册好了以后,去验证一下自己的邮箱,退出系统,做忘记密码的操作,采用邮箱的方式取回密码。

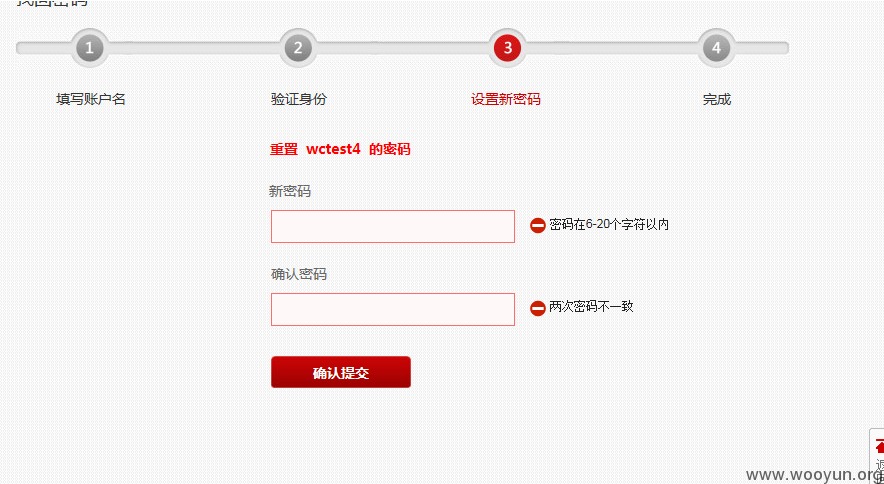

忘记密码后,酒仙网会给你发个邮件,点击他的重置密码的链接后会跳转到重置页,如下:

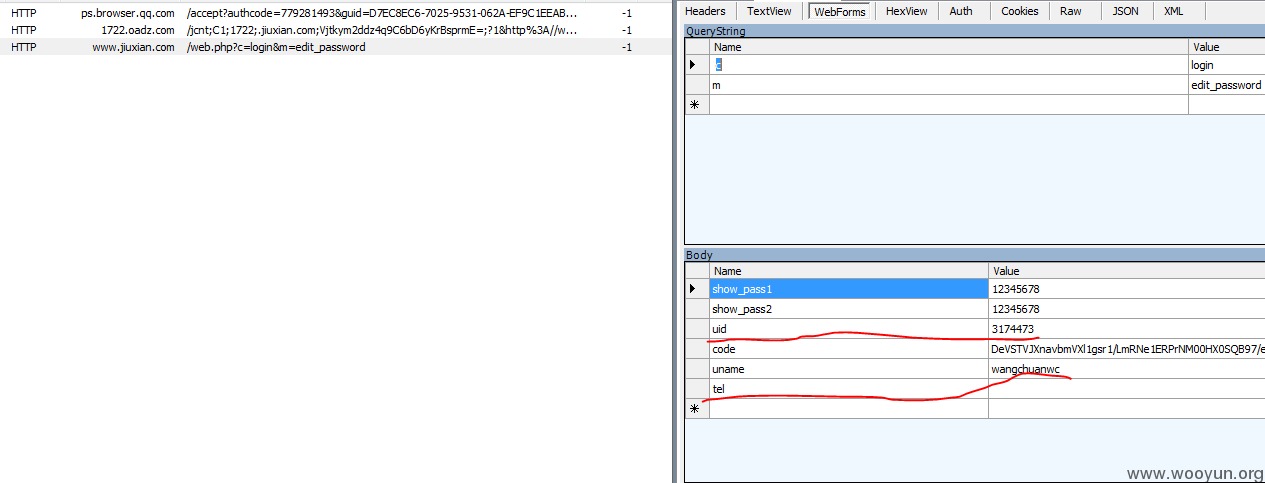

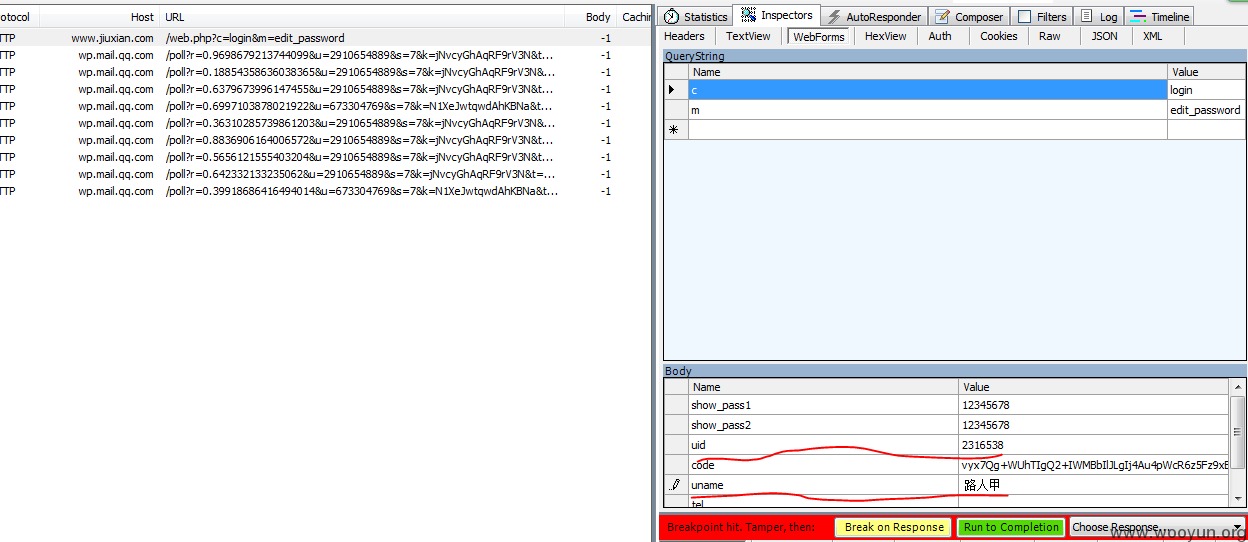

输入自己要重置的密码,截获发送的请求如下:

注意到图上的两个参数了吧

传递了uid和uname用户名,那么猜想一下,只要这两个参数符合条件,是否就可以重置对应的用户了呢?

关键是这两个值如何获取

回到注册页面,注册功能是不可能注册相同账户的,以此可以猜测用户名

曾经看过@路人甲那厮似乎报过酒仙网的问题

那它肯定注册账户了,我们来忘记他的密码试试,如下图

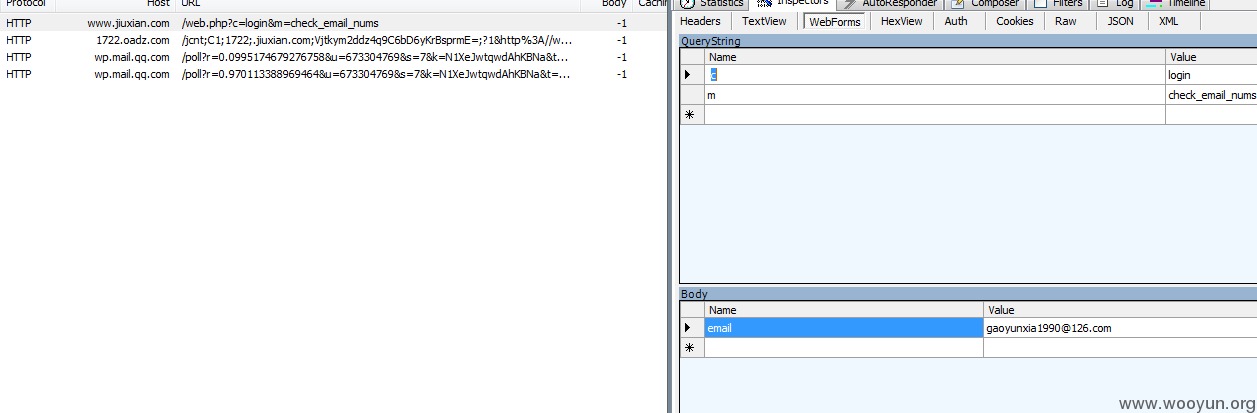

我们截获下发送邮件的请求

这个请求传递了邮箱地址,我试过改掉邮箱为自己的邮箱,来试试是否可以把重置链接发给我但是不行,但是这个功能做的也不好,传递参数中暴露了邮箱,可以说泄露用户信息,你看,路人甲就郁闷了

这条请求没什么,我们放过去

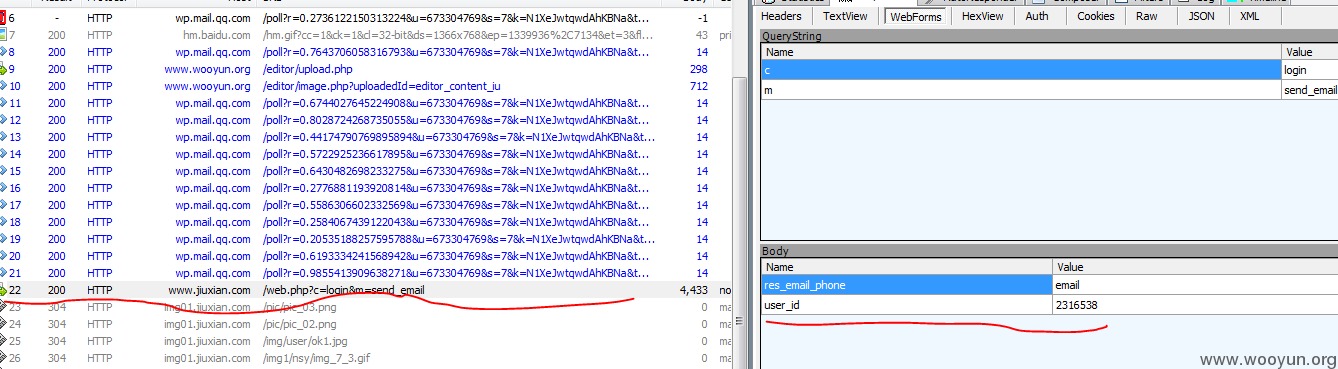

放过去后会触发另一个请求如下图:

可以看到uer_id暴露给我们了

其实忘记密码后,浏览器上的链接就已经暴露了uid的值,以上只是说一下传递邮箱的问题。

我们再回到我们刚才重置密码的请求处

替换uid,uname为对应的值如下图:

发送过去后

漏洞证明:

修复方案:

感谢路人甲的无私奉献,提供账户为我们测试。虽然这个路人甲可能不是乌云上的路人甲

这个系统做的很烂,包括还有可以修改邮箱等信息,可能又联系不到厂商,又被扼杀了。唉!

修复方案:严格校验用户请求参数,不要从参数中获取敏感信息,采用session信息验证身份。

另外说一下,某个人把我邮箱密码改了,小子,别让我找到你,川哥很生气,后果很严重。

版权声明:转载请注明来源 小川@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝